Методические указания к практическим занятиям по дисциплине «Проектирование защищенных телекоммуникационных систем». Язов Ю.К

.pdfФГБОУ ВПО «Воронежский государственный технический университет»

Кафедра систем информационной безопасности

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

к практическим занятиям по дисциплине «Проектирование защищенных

телекоммуникационных систем» для студентов специальности 090302 «Информационная безопасность телекоммуникационных систем» очной формы обучения

Воронеж 2014

Составитель д-р техн. наук Ю. К. Язов

УДК 004.056.5: 004.42

Методические указания к практическим занятиям по дисциплине «Проектирование защищенных телекоммуникационных систем» для студентов специальности 090302 «Информационная безопасность телекоммуникационных систем» / ФГБОУ ВПО «Воронежский государственный технический университет»; сост. Ю.К. Язов.

Воронеж, 2014. 20 с.

Методические указания посвящены порядку проведения практических занятий по изучению организационных и технических аспектов проектирования информационнотелекоммуникационных систем в защищенном исполнении, путей построения систем защиты информации от несанкционированного доступа и способов применения в них современных мер и средств защиты информации.

Методические указания подготовлены в электронном виде в текстовом редакторе MS Word 2013 и содержатся в файле Язов_ПЗ_Проектрирование ЗТКС.pdf.

Табл. 2. Библиогр.: 21 назв.

Рецензент д-р. техн. наук, проф. А. Г. Остапенко

Издается по решению редакционно-издательского совета Воронежского государственного технического университета

© ФГБОУ ВПО «Воронежский государственный технический университет», 2014

ВВЕДЕНИЕ

Методические указания составлены в соответствии с Федеральным государственным образовательным стандартом высшего профессионального образования, требованиями к минимуму содержания и уровню подготовки специалиста по специальностям 090302 «Информационная безопасность телекоммуникационных систем».

На практических занятиях студенты должны изучить:

базовые понятия и определения, применяемые при проектировании систем защиты информации (СЗИ) в инфор- мационно-телекоммуникационных системах (ИТКС);

основные нормативно-методические документы и стандарты в области проектирования СЗИ;

потенциально существующие угрозы безопасности информации в ИТКС и способы защиты от них;

основные этапы проектирования СЗИ;

порядок обоснования требований к СЗИ в ИТКС;

порядок выбора способов и средств защиты в зависимости от состава угроз безопасности информации;

основные характеристики элементов СЗИ в ИТКС. Всего в течение семестра предусматривается проведе-

ние четырех практических занятий по темам:

1.Безопасность базовых сетевых технологий.

2.Угрозы безопасности информации в ИТКС и способы их реализации.

3.Способы, меры и средства защиты от сетевых атак.

4.Формирование СЗИ для типовых ИТКС. Практические занятия проводятся в форме деловых игр

исеминаров.

Перед каждым занятием заранее студентам раскрывается тема, цель занятия и порядок его проведения, даются задания в соответствии с содержанием вопросов, подлежащих обсуждению, указывается литература, которой следует воспользоваться при подготовке к занятию, а также основные нормативные документы, которые необходимы для проведения занятия.

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ № 1 «Безопасность базовых сетевых технологий»

Цель практического занятия: усвоить содержание ба-

зовых сетевых технологий и их характеристику с позиции решения задач защиты информации в ИТКС.

Задачи практического занятия:

1.Выявить особенности, достоинства и недостатки основных базовых сетевых технологий Ethernet, Token Ring, FDDI, Frame Relay, ATM, MPLS с позиции решения задач за-

щиты информации при ее передаче по сетям.

2.Изучить основные топологии построения сетей и их спецификации, существенные для решения задач защиты информации.

Занятие проводится в виде деловой игры «Аукцион базовых сетевых технологий». Участники игры разбиваются на команды, каждая из которых должна подготовиться в течение 20 минут по одной из базовых сетевых технологий, описав ее содержание и основные характеристики, указанные в табл. 1.

|

|

|

|

|

|

Таблица 1 |

|

|

Форма подготовки сведений по базовой |

|

|

||||

|

|

сетевой технологии |

|

|

|

||

Наимено- |

Мас- |

Метод |

Ско- |

Пара- |

Основ- |

|

Досто- |

вание |

штаб и |

пере- |

рость |

метры |

ные |

|

инства |

техноло- |

тополо- |

дачи |

пере- |

паке- |

комму- |

|

техноло- |

гии |

гия сети |

|

дачи |

тов |

никаци- |

|

гии с |

|

|

|

|

|

онные |

|

позиции |

|

|

|

|

|

элемен- |

|

ЗИ |

|

|

|

|

|

ты |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Далее каждая команда раскрывает перед всеми остальными участниками суть «своей» технологии с указанием только положительных ее характеристик, при этом обсуждаются основные параметры служебных заголовков пакетов, методы и

2

скорости передачи информации, способы повышения скорости передачи, назначение и способы применения коммуникационных элементов (концентраторов, повторителей, коммутаторов, маршрутизаторов), причины возникновения коллизий при передаче информации и пути их устранения и др.

В ходе обсуждения участники из остальных команд должны выявить отрицательные характеристики обсуждаемой базовой сетевой технологии, негативно влияющие на защищенность передаваемой по сетям информации.

Руководитель занятия направляет ход обсуждения каждой технологии, исключая ненужную информацию, давая пояснения, дополняющие лекционный материал, объясняя сложные вопросы, не раскрытые студентами.

Контрольные вопросы

1.Какие топологии построения сетей сегодня применяются на практике?

2.Какая из известных топологий является наиболее защищенной от внешних угроз и почему?

3.За счет чего скорость передачи информации в сетях Ethernet, сегодня выше, чем в других сетях?

4.Без каких полей служебного заголовка TCPпакета невозможна организация взаимодействия между двумя компьютерами?

5.Могут ли быть коллизии в сетях Ethernet, построенных по топологии «Звезда»?

6.Чем принципиально отличается маршрутизатор от повторителей и концентраторов?

7.Каковы длины пакетов в технологиях передачи данных Ethernet, Token Ring, FDDI, Frame Relay и ATM?

8.Для чего нужна фрагментация пакетов и как она

реализуется?

9.За счет чего повышается надежность функционирования кольцевой технологии FDDI?

10.Какие среды используются для передачи информации в сетях?

3

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ № 2 Угрозы безопасности информации в ИТКС и способы их реализации

Цель практического занятия: изучить основные угро-

зы безопасности информации в сетях общего пользования и способы их реализации.

Задачи практического занятия:

1.Усвоить классификацию сетевых атак.

2.Ознакомиться с основными протоколами межсетевого взаимодействия и их уязвимостями, используемыми для реализации сетевых атак.

3.Изучить способы осуществления типовых сетевых атак с использованием стека протоколов TCP/ IP.

4.Выявить причины, обусловливающие возможность реализации рассмотренных сетевых атак.

Для успешного проведения занятия за две недели до его проведения студентам даются следующие задания:

1.Изучить всем студентам группы основные понятия и предложенную в лекциях классификацию угроз безопасности информации, в том числе классификацию сетевых атак.

2.Изучить всем студентам и подготовиться доложить на семинаре характеристику протоколов межсетевого взаимодействия DNS, FTP, Telnet, ТСP, IP, UDP, ICMP, RIP, OSPF, ARP и возможности их использования для реализации сетевых атак.

3.Изучить всем студентам группы типовые сетевые атаки, описанные в лекционном материале (типа «Анализ сетевого трафика», «Подмена доверенного объекта, «Создание ложного объекта с использованием недостатков алгоритмов удаленного поиска», «Создание ложного объекта путем навязывания ложного маршрута») и быть готовым доложить суть каждой атаки на семинаре.

4.Найти описание и изучить атаки, направленные на выявление характеристик объектов атаки (например, SYN-

4

сканирование, ACK-сканирование, инверсное отображение адресов и др.) и атак типа «Отказ в обслуживании» (например,

SYN-flooding, Ping-flooding, Smurf, Ping of Death и др.) с рас-

пределением атак между студентами и доложить суть каждой атаки на семинаре. По каждой атаке оформляется ее описание по схеме, приведенной в табл. 2.

Занятие проводится в два этапа в форме семинара. На первом этапе семинар проводится по первым трем заданиям, ответы на которые имеются в лекционном материале.

При рассмотрении первого вопроса сначала обсуждается система классификационных признаков, в том числе характер воздействия на ИТКС, цель воздействия, условие начала атаки, наличие обратной связи с атакуемым хостом, расположение атакуемого относительно атакующего, соотношение количества атакуемых и атакующих хостов, уровень эталонной модели взаимодействия открытых систем. Затем дается характеристика каждого класса атак, раскрываются этапы атак (сбора информации, вторжения, реализации деструктивных действий, ликвидации следов) и приводятся примеры атак различных классов.

Для качественного усвоения знаний протоколов межсетевого взаимодействия студенты, готовившие доклады по протоколам, раскрывают назначение каждого протокола, его уязвимости, которые могут быть использованы для организации атаки, указывают причины, обусловившие возможности реализации атак с использованием рассматриваемых протоколов, а также показывают возможные пути защиты.

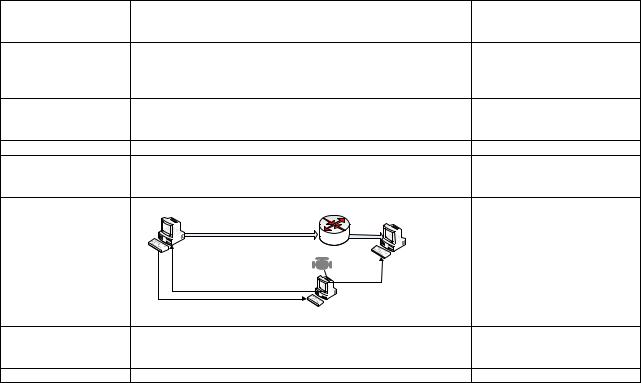

При рассмотрении типовых сетевых атак студенты должны нарисовать схему каждой атаки, дать характеристику последовательности действий атакующего, раскрыть причины, обусловившие возможности реализации атаки, а также ответить на вопросы преподавателя, касающиеся отдельных аспектов организации атаки, не нашедших отражения в лекционном материале и связанных с нумерацией пакетов, порядком установления виртуальных каналов, реакцией операционных систем на различные способы подавления, способами анализа параметров операционной среды и др.

5

Таблица 2

Пример оформления сведений об атаке

Наименование

характеристик

атаки

Наименование атаки

Цель атаки

Источник угрозы

Уязвимость, используемая при реализации атаки

Способ реализации (типовой сценарий)

Значение характеристик атаки |

|

Примечание |

|

«ARP-спуффинг» - создание ложного объекта сети с использо- |

ARP (Address Resolution Pro- |

||

ванием широковещательных запросов по протоколу ARP |

tocol) – протокол определения |

||

|

|

|

физического адреса сетевого |

|

|

|

адаптера по его IP-адресу |

Перенаправление трафика через ложный объект или компью- |

Атака реализуется только в |

||

тер нарушителя |

|

|

рамках физического сегмента |

|

|

|

сети |

Внутренний |

|

|

|

Возможность опережения нарушителем ответа с компьютера |

|

||

доверенного абонента и подмены ответа. Недостаточный уро- |

|

||

вень надежности аутентификации сообщений |

|

|

|

Абонент Широковещательный ARP-запрос |

Маршрутизатор |

Абонент |

|

|

|

||

с указанием своего IP-адреса |

|

|

|

|

|

|

|

|

|

|

Сниффер |

|

|

Ложный ARP-ответ |

Нарушитель |

|

|

|

Перенаправлен |

|

|

|

ный трафик |

|

|

Перенаправленный трафик |

|

Программы, которые |

Программы перехвата пакетов («снифферы»), стандартные |

||

могут |

применяться |

программы операционных систем для формирования запросов |

|

при реализации атаки |

по ARP-протоколу |

|

|

Объект атаки |

Хост сети |

|

|

На втором этапе семинар проводится по четвертому вопросу с докладом студентов по результатам самостоятельной подготовки и с обсуждением содержания каждой атаки и причин, обусловивших возможности ее реализации в сетях общего пользования. Основное внимание уделяется атакам типа «Отказ в обслуживании». По каждой атаке приводится схема ее проведения и дается характеристика последствий.

Контрольные вопросы

1.Что такое угроза безопасности информации?

2.Что такое сетевая атака? Относится ли внедрение вредоносной программы к сетевой атаке?

3.По каким признакам можно классифицировать сетевые атаки?

4.Какие виды адресации применяются в ИТКС?

5.Какие этапы атак Вы знаете?

6.Почему в свое время стала возможной атака «Подмена доверенного объекта»?

7.Что такое «полуоткрытое TCP-соединение», к чему оно приводит и какие меры сегодня предприняты для парирования ситуации с умышленно создаваемым «полуоткрытом TCP-соединением»?

8.Что такое DDOS-атаки. Приведите пример такой

атаки.

9.Как используется нарушителем процедура фрагментации пакетов для проведения сетевой атаки?

10.Какой уровень стека протоколов TCP/ IP отвечает за установление виртуального канала, и каким образом этим может воспользоваться нарушитель?

7

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ № 3 Способы, меры и средства защиты от сетевых атак

Цель практического занятия: изучить характеристи-

ки основных мер и средств защиты информации от сетевых атак и способы их применения в ИТКС.

Задачи практического занятия:

1.Усвоить классификацию мер и средств защиты информации от сетевых атак.

2.Изучить меры и средства защиты от сетевых атак, реализуемые операционной системой.

3.Изучить функции межсетевого экранирования и ознакомиться со способами применения межсетевых экранов.

4.Ознакомиться с системами обнаружения сетевых атак, антивирусной защиты, разграничения доступа на основе технологий виртуальных сетей и криптографической защиты трафика.

Для успешного проведения занятия за две недели до его проведения студентам даются следующие задания:

1.Изучить всем студентам группы классификацию мер

исредств защиты от сетевых атак по предложенной в лекционном материале системе классификационных признаков.

2.Изучить и подготовиться доложить на семинаре с распределением вопросов по п.п. а) - е) между студентами:

а) характеристику мер и средств защиты информации, реализуемых операционной системой;

б) функции межсетевого экранирования и способы применения межсетевых экранов;

в) методы обнаружения и классификацию систем обнаружения сетевых атак;

г) принципы функционирования и способы применения систем антивирусной защиты;

8