Учебное пособие 800169

.pdf

дены в табл. 1); TCON – время организации соединения в данной сети; NWR и NSE – число попыток соединения в текущем сеансе и количество сеансов при решении задачи программного подавления (организации информационного воздействия); TIW – время передачи программного пакета информационного воздействия (привязки к узлу); TPCT – время передачи одиночного пакета; TRCT – суммарное время вхождения в синхронизм (от момента начала обмена аппаратными преамбулами до момента перехода в режим информационного обмена); (…) – функция Хэвисайда.

|

0.952 |

|

|

|

|

|

|

|

|

|

|

0.8 |

|

|

|

|

|

|

|

Bit-Rate |

|

|

|

|

|

|

|

|

|

Koefficient |

Kn(Sn) |

0.6 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0.4 |

|

|

|

|

|

|

|

|

0.239 |

0.2 |

0 |

10 |

20 |

30 |

40 |

50 |

60 |

|

|

|

|||||||

|

|

|

1 |

|

|

Sn |

|

|

60 |

|

|

|

|

|

|

Signal/Noise, dB |

|

|

|

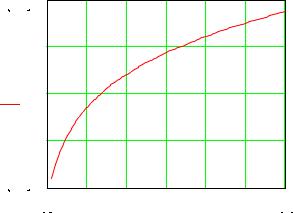

Рис. 2. Зависимость коэффициента KN от текущего отношения сигнал/шум в линии связи

9

Таблица 2 Значения коэффициентов для расчета доступности

информационной области

|

|

|

Коэффициенты |

|

|

|

Тип радиосети |

|

|

|

|

|

KS |

TCON, с |

TRCT, с |

VMS, Kбит/c |

|

|

|

||||

|

|

|

|

|

|

1. |

Demos Amsterdam |

2.761 |

46,4 |

10,6 |

128 |

|

|

|

|

|

|

2. |

FREEnet NASK |

1.945 |

32,5 |

4,5 |

64 |

|

|

|

|

|

|

3. |

Internet Sat |

6.163 |

38,6 |

7,6 |

2048 |

|

|

|

|

|

|

4. |

Internet Tel |

5.651 |

22,7 |

1,8 |

1024 |

|

|

|

|

|

|

5. |

Relcom EUnet |

4.852 |

18,6 |

3,8 |

512 |

|

|

|

|

|

|

6. |

Sprint |

3.814 |

22,2 |

2,5 |

256 |

|

|

|

|

|

|

7. |

RSSI NASA |

2.245 |

86,0 |

12,2 |

64 |

|

|

|

|

|

|

8. |

RunNet Funet |

2.355 |

16,3 |

5,6 |

256 |

9. |

RunNet Renater |

2.872 |

18,2 |

6,1 |

128 |

|

|

|

|

|

|

Вероятность обнаружения и идентификации информационного воздействия произвольным абонентом PDS на уровне «3», то есть абонентом, на которого предпринимается попытка его произвести, целесообразно разделить на обнаружение на сигнальном и информационном подуровнях. Вероятность успешной маскировки на сигнальном подуровне определяется только возможностями радиотехнической аппаратуры, техническими характеристиками модемных устройств и пропускной способностью канала. Примерно, эту величину можно оценить выражением

PMLD 1 – exp{-(NPR DM SML / NSPR DL} , |

(3) |

10

– число протоколов, поддерживаемых модемным устройством; NSPR – общее количество протоколов, используемых при цифровом обмене (на начало 2005 г. эта величина составляла, примерно, 535 с учетом модификаций); DM – динамический диапазон изменения сигнала, обеспечиваемый модемным устройством; DL – динамический диапазон канала передачи; SML – коэффициент, определяемый максимально возможной скоростью передачи по групповому каналу MMCG, скоростью передачи модемного устройства MMCМ, текущим отношением сигнал/шум в канале BSNR и равный

SML = (MMCG – MMCМ) / MMCG BSNR . (4)

На информационном подуровне уровня «3» вероятность обнаружения, идентификации и нейтрализации потенциально опасного фрагмента пакета можно оценить как

PDS NS NHS / 744 NOS , |

(5) |

где NS – количество признаков, которые используются при обнаружении и распознавании пакета информационного воздействия; NHS – количество узлов в зоне доступности (с которыми согласована политика безопасности); NOS – количество узлов фрагмента радиосети, где расположен конкретный тип подавляемой информационной системы.

Вероятность передачи сигнала или сообщения с фрагментом потенциально опасного кода с уровня «3» на более низкие уровни, в частности, на уровень «2» полностью определяется эффективностью маскировки этого фрагмента в принимаемом или обрабатываемом потоке. Причем на этом информационном уровне вероятность маскировки точно определяется только для конкретной задачи, когда известны характеристики информационных систем, через которые осуществляется доступ к защищенным областям, в частности, систем защиты, уровень подготовки системных (или сетевых) администраторов, количество обращений к областям доступа, частота

11

повторения имитируемой задачи другими пользователями и другими аналогичными факторами. В общем случае величину этой вероятности можно оценить через время наблюдения (без входа в защищенную область) за подавляемой информационной системой как

PMSD 1 – exp{-(TVIS NS / TRCS} , |

(6) |

где TVIS – время наблюдения за процессами подавляемой информационной системой; NS – количество станций или программных продуктов на уровне «2», ведущих наблюдение за изменением свойств операционной среды; TRCS – период реконфигурации элемента (или системы) подавляемой информационной системы.

Для скрытия факта входа (или попыток) при нелегальном входе в защищенное информационное пространство процессорного элемента уровня «0» (например, ЭВМ инфокоммуникационной системы), необходимо обеспечить полное согласование модуля информационного воздействия по формату и протоколу обмена с процессорными устройствами. В этом случае, если известны «запрещенные» комбинации кода или соответствующие последовательности команд, то вероятность перехода с любого уровня на уровень «0» будет примерно равна 1,0. В противном случае величина этой вероятности приближенно может быть оценена как

PPS erf{(|IP – IB|)NLNV/[NSNP(IP + IB)]} , (7)

где IP и IB – номера конечного и начального уровней перехода (колец защиты ядра процессорного устройства) при передаче команды или данных, NS и NL – общее число и число известных комбинаций команд управления процессорного устройства, соответственно, NV и NP – располагаемое (текущее) число попыток подбора кода команды и число использованных, соответственно.

12

Необходимо отметить, что вероятность (5) с точки зрения прикладного аспекта определяется и существенно зависят также от используемой операционной платформы. Однако наличие трех или четырех колец безопасности на уровне процессорного ядра и вспомогательные средства операционной платформы пока работают в рамках принятого протокола и не могут распознавать или блокировать последовательности разрешенных команд, приводящих к нарушению нормального режима работа системы. Поэтому вполне справедливо полагать, что вероятность успешного решения задачи безопасного нелегального входа в защищенные области на уровне ядра, определяемая выражением (5), может быть скорректирована путем ее умножения на отношение времени работы оператора к числу сделанных им в процессе работы ошибок, умноженному на среднее время появления одной ошибки.

1.4. Вероятность реализации элементом сети целевых функций

Вусловиях информационного конфликта элементы сети

впроцессе функционирования образуют связанное единым протоколом обмена множество, в котором в качестве отдельного элемента протокола взаимодействия можно рассматривать подсистему безопасности и защиты информации. При этом функции разграничения доступа при малом числе абонентов, практически, всегда строятся на основе индивидуальных характеристик, которые подтверждаются в процессе аутентификации абонентов. В отличие от малоабонентских сетей, применение такого принципа, гарантирующего сохранение заданного уровня информационной безопасности, в глобальных сетях с достаточно большим числом абонентов, при сохранении приведенной выше политики безопасности возможно только для отдельных фрагментов.

Использование указанной политики безопасности на уровне всей сети приводит к неоправданно высоким накладным информационным затратам, которые растут пропорцио-

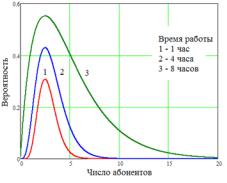

13

нально квадрату удвоенного числа пользователей и могут лучше любого информационного воздействия «посадить» сеть. Необходимо, однако, отметить, что в общем случае каждый абонент работает с весьма ограниченным составом других абонентов и в подавляющем большинстве случаев не реализует возможности по доступу ко всем другим. Поэтому для рассмотрения всегда можно выделить фрагмент (временный кластер) сети с учетом ограничения функциональных возможностей абонента и реализацией связи в режиме малоабонентской сети. Подтверждают это экспериментальные данные. Например, результаты анализа работы абонентов в сети ЕСУ ТЗ на государственных испытаниях показали, что распределение плотности вероятности числа связей каждого абонента для различного времени работы (рис. 3) лежит в пределах 5-15 абонентов из, примерно, 150 возможных. Аналогичное явление наблюдается в телефонных сетях, когда у подавляющего большинства абонентов имеется свой кластер, включающий десяток или несколько десятков номеров из сотни миллионов возможных, по которым он связывается в 99% случаев.

Рис. 3. Распределение плотности вероятности числа абонентов, с которыми связывается каждый абонент в течение рабочего времени

14

Исходя из такого модельного представления, когда каждый из абонентов работает в своем кластере с учетом возможного пересечения этих кластеров, которое по экспериментальным оценкам лежат в диапазоне 10-25%, были рассчитаны вероятности доведения абонентам сообщений или сигналов в сети с различным уровнем отношения сигнал/шум (рис. 4 и 5). Несложно заметить, что наибольшая эффективность функционирования сети будет наблюдаться при малых шумах и сравнительно небольшом числе абонентов. Увеличение числа абонентов и увеличение шума приводит к заметному снижению вероятности доведения сообщений, что несколько противоречит положениям сетецентрического подхода, в частности, о возрастании ценности сети при увеличении числа абонентов.

Рис. 4. Зависимость вероятности доведения сообщения от числа абонентов в кластере

Рис. 5. Зависимость вероятности доведения сообщения от отношения сигнал/шум

15

Эти зависимости являются базовыми для оценки эффективности реализации целевых функций информационного воздействия, поскольку само информационное воздействие распространяется в виде сообщений или несанкционированного дополнения к ним. В этом случае при преднамеренном нецеленаправленном информационном воздействии число пораженных абонентов будет равно числу абонентов (ось абсцисс на рис. 4), получивших сообщение. В случае целенаправленного воздействия доступные абоненты используются как ретрансляторы.

Для анализа эффективности функционирования сети в условиях информационного конфликта целесообразно рассмотреть воздействие на основные элементы сети известных информационных воздействий трех типов

–приводящих к изменению свойств подсистемы обмена данными, например, путем прямого перепрограммирования модемных устройств. Для этого не требуется вход в операционную систему, поскольку воздействие проводится на сигнальном уровне «3»;

–влияющих на принятие решений в системе управления за счет изменения хранящихся и обрабатываемых данных, например, за счет изменения значений в базах данных. Для реализации такого воздействия необходимо выйти на уровень

«2» или «1» (рис. 1);

–приводящих к уничтожению операционной системы. Для этого необходимо использование уровня «0» и особенностей вычислительного процесса.

При этом вполне справедливо полагать, что вероятность входа в защищенные области информационного пространства не зависит от количества абонентов, а определяется минимально защищенным абонентов в рассматриваемом фрагменте (кластере) и вероятностью (или временем) его обнаружения воздействующей станцией. В этом случае вероятность входа в защищенные области любого абонента сети и, соответственно, вероятность реализации целевых функций информационных воздействий первого типа можно определить как

16

PD0 PND [(1 – PMLD)]. |

(8) |

В соответствии с (1) аналогично можно определить вероятности выхода информационного воздействия на более низкие уровни защиты и в соответствии с приведенными выше выражениями определить вероятность реализации целевых функций информационного воздействия 2 типа как

PD0 PND [(1 – PMLD)(1 – PDS)(1 – PMSD), |

(9) |

и соответственно 3 типа в виде

PD0 PND [(1 – PMLD)(1 – PDS)(1 – PMSD)(1 – PPS)]. (10)

Анализ практики применения средств защиты информации и их взаимодействия с типовыми и специальными средствами информационного или программно-технического воздействия на критические приложения инфокоммуникационных систем [6, 7] показывает, что основной сложностью при реализации целевых функций воздействий является сохранение состояния системы при их инициировании, особенно, дистанционном. В этом смысле основным показателем является вероятность достоверной передачи тела информационного воздействия на соответствующий уровень защищаемой системы, которая определяется шумом (как сигнальным так и информационным) в системе (рис. 6). Несложно заметить, что самым неприхотливым в отношении помех являются воздействия на сигнальном уровне [8] и практически нереализуемыми при даже низком шуме являются информационные воздействия, реализуемые на уровне организации вычислительного процесса

17

Рис. 6. Зависимость вероятности реализации целевой функции воздействия от отношения сигнал/шум

В соответствии с этим процесс инфицирования или поражения произвольного абонента в сети можно условно разделить по уровням защиты для трех типовых сетей:

–гомогенной сети с равновероятным доступом (кривые

1на рис. 7);

–гетерогенной сети с равновероятным доступом (кривые 2 на рис. 7);

–гетерогенной сети с кластерным доступом в соответствии с рис. 3 (кривые 3 на рис. 7).

Зависимость вероятности инфицирования произвольного абонента от времени (рис. 7) может быть введена путем введения безразмерного относительного времени, равного

Tot = TC ּ FCּTIW/TPCT , |

(11) |

где TC и FC – среднее сеансовое время в сети и частота обмена сообщениями, соответственно.

18