- •Введение

- •Теоретическое описание, архитектура, принципы работы систем обнаружения вторжений, осуществляющих эвристический анализ

- •Причины использования ids

- •Классификация ids

- •Распределённые системы обнаружения вторжений

- •Описание распределённых ids

- •Архитектура распределённых ids

- •Системы предотвращения вторжений

- •Определение новых методов компрометации системы

- •Расположение ids

- •Активный аудит в ids

- •Варианты реакций на обнаруженную атаку

- •Выявление злоупотреблений

- •Ids, осуществляющие эвристический анализ

- •Эвристический анализ

- •Эвристика в ids

- •Этапы развертывания nids

- •Обоснование расходов на системы обнаружения вторжений

- •Преимущества hids и nids

- •Стоимость управления ids

- •Проблемы использования ids

- •Оценка рисков и управление эффективностью

- •Сравнение ids, осуществляющей эвристический анализ с подобными системами

- •Анализ работы ids Stealth Watch

- •Оценка угроз и управление эффективностью

- •Статистический риск-анализ атак, совершенных на ас, без использования сов

- •Риск-анализ атак, совершенных на ас, защищённых сов, осуществляющими эвристический анализ

- •Управление эффективностью

- •Заключение

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

Оценка рисков и управление эффективностью

Сравнение ids, осуществляющей эвристический анализ с подобными системами

IDS, осуществляющие эвристическое сканирование по сути являются экспериментальными и обладают специфическими особенностями в сравнении с подобными системами (табл. 2.1).

Таблица 2.1

Сравнение характеристик IDS

Характеристики |

IDS (Сигнатурный метод) |

IDS (Аномальный метод) |

IDS (Эвристический метод) |

1 |

2 |

3 |

4 |

1.Распрост-ранённость |

Широко распространены |

Распространены |

Мало распространены |

2.Обнаружение червей и malware |

Нет |

Есть |

Есть |

3.Реализация в виде HIDS |

Есть |

Есть |

Есть |

4.Реализация в виде NIDS |

Есть |

Есть |

Есть |

Продолжение табл. 2.1

1 |

2 |

3 |

4 |

5.Принцип работы датчиков |

Поиск сигнатур атак в исходных данных, собранных сетевыми и хостовыми датчиками. Соответствие трафика сигнатуре, выражению или байт-коду, характеризует атаку |

Сбор данных о событиях и использование различных метрик для определения отклонений анализируемой деятельности от нормальной |

Создание профилей нормального поведения пользователей, хостов или сетевых соединений. Сравнение профилей анализируемой деятельности с нормальной |

6.Основные преимущества |

|

|

|

Окончание табл.2.1

1 |

2 |

3 |

4 |

7. Основные недостатки |

|

|

|

Анализ работы ids Stealth Watch

Примером IDS, осуществляющей эвристический анализ, является "Stealth Watch" компании "Landscope". Система является экспериментальной и обладает следующими особенностями:

Анализ статистики;

Высокоскоростное соотношение событий;

Обнаружение dos-атак;

Выявление сканирований;

обнаружение троянов и червей в NIDS-реализации;

Обнаружение сетевых вредоносных приложений;

Управление трафиком;

Поиск неполадок в сети;

Аудит работы межсетевого экрана.

Система работает на основе установленного профиля поведения (сетевой активности и использования ресурсов). Настраиваемая система оповещений может отправлять предупреждения по электронной почте или через протокол сетевого администрирования SNMP.

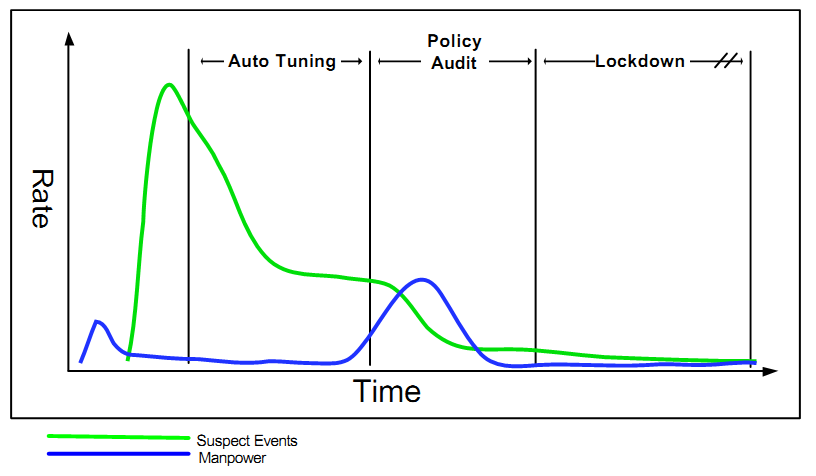

IDS обладает автоподстройкой под характеристики хоста. Это позволяет сократить время, необходимое для её разворачивания, а также усилия администраторов по её установке (рис. 2.1.)

Рис. 2.1. Затраты времени при разворачивании Stealth Watch

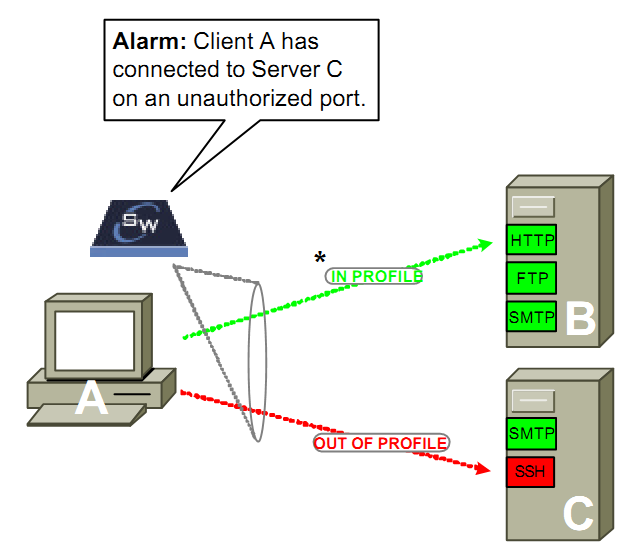

Создание профиля хоста - это процесс пассивной идентификации и категорирования сетевых ресурсов. Выступая как пассивный сканер портов, Stealth Watch просматривает активность хостов и создаёт профиль для каждого хоста в сети. В нём содержатся сведения о соединениях клиента и сервера.

Профили хостов могут создаваться динамически, настраиваться автоматически или вручную. После настройки, профили хоста могут быть заблокированы для модификации, и при необходимости IDS оповестит администратора о попытках их изменения.

Использование профилей для хостов позволяет обнаруживать троянов, червей и другую неавторизованную активность. Они подключены непосредственно к анализирующему движку системы. "Входы" в профиль, такие как UDP порт 53сервера (DNS) вызовут модификацию алгоритмов работы системы во время анализа сетевого потока. Другой пример касается порта 25 протокола SMTP, и заключается в том, что если IDS детектирует SMTP-трафик в потоке, то будет использован анализ SMTP для подтверждения вредоносного поведения почтового сервера (рис. 2.2).

Рис. 2.2. Пример обнаружения атаки эвристической системой Stealth Watch