- •Введение

- •Теоретическое описание, архитектура, принципы работы систем обнаружения вторжений, осуществляющих эвристический анализ

- •Причины использования ids

- •Классификация ids

- •Распределённые системы обнаружения вторжений

- •Описание распределённых ids

- •Архитектура распределённых ids

- •Системы предотвращения вторжений

- •Определение новых методов компрометации системы

- •Расположение ids

- •Активный аудит в ids

- •Варианты реакций на обнаруженную атаку

- •Выявление злоупотреблений

- •Ids, осуществляющие эвристический анализ

- •Эвристический анализ

- •Эвристика в ids

- •Этапы развертывания nids

- •Обоснование расходов на системы обнаружения вторжений

- •Преимущества hids и nids

- •Стоимость управления ids

- •Проблемы использования ids

- •Оценка рисков и управление эффективностью

- •Сравнение ids, осуществляющей эвристический анализ с подобными системами

- •Анализ работы ids Stealth Watch

- •Оценка угроз и управление эффективностью

- •Статистический риск-анализ атак, совершенных на ас, без использования сов

- •Риск-анализ атак, совершенных на ас, защищённых сов, осуществляющими эвристический анализ

- •Управление эффективностью

- •Заключение

- •Библиографический список

- •Оглавление

- •394026 Воронеж, Московский просп., 14

Эвристика в ids

На основе анализа эвристическихIDS, можно выделить следующие типовые черты в их работе:

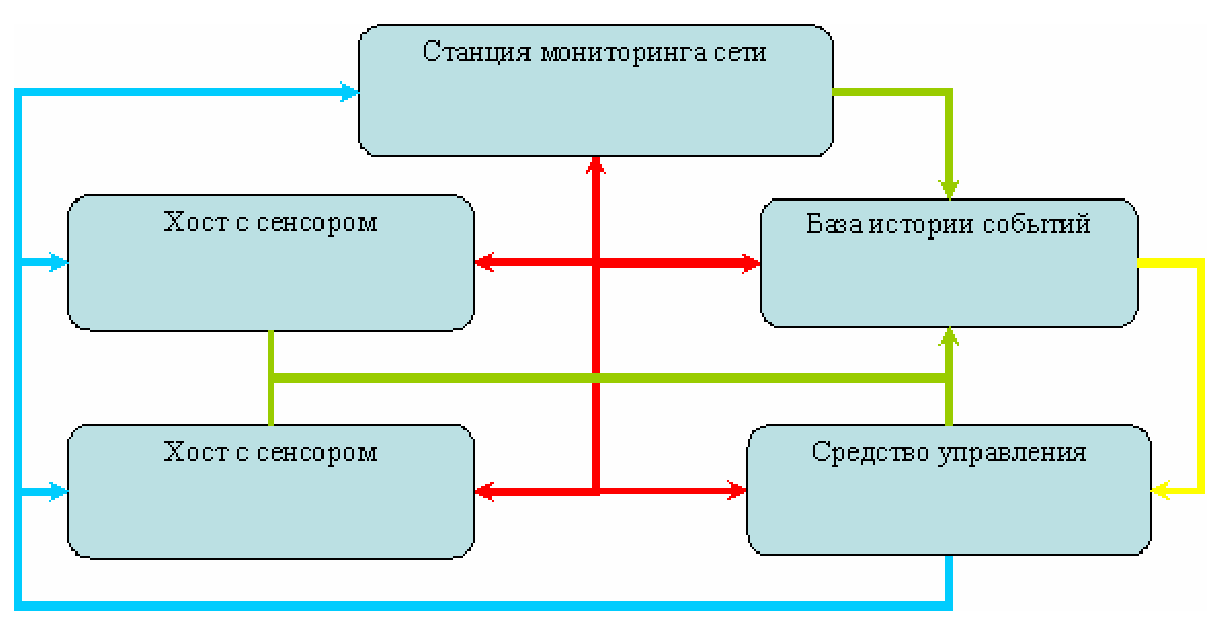

1. Выделяется несколько минимально связанных функциональных элементов:

Станция мониторинга сети, сетевой сенсор, отслеживающий трафик, передаваемый по сети на наличие сигнатур.

Хостовой сенсор, производящий эвристический анализ принятых данных, статистический анализ, ведение истории событий.

Средство управления.

2. Осуществляется взаимодействие между компонентами только для контроля функционирования каждого из элементов или ведения истории событий в одном месте (как правило, хранилище сопряжено со средством управления).

3. Каждый элемент осуществляет только свои функции, не вмешиваясь в работу других.

Все вышесказанное можно наглядно изобразить в виде схемы (рис. 1.3).

Рис. 1.3. Основные функциональные элементы IDS, осуществляющей эвристический анализ

P= {pi} – множество полученных сетевых пакетов;

F= {fi} – множество функций и процедур контроля пакетов и событий, принимающих решение о возможности сетевой атаки.

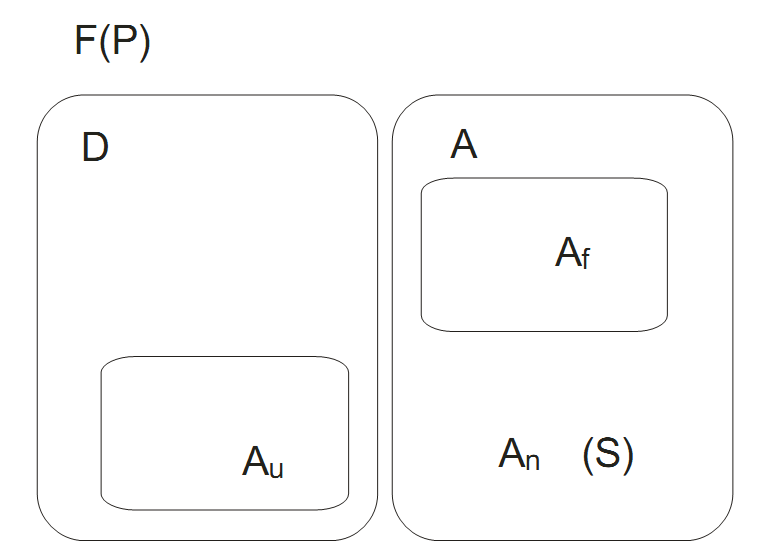

При поступлении из внешней сети (в том числе и глобальной сети Интернет) дейтаграммы pi∈P поступает на вход модуля анализа сетевого трафика. После прохождения процедуры проверки F(pi) определяет возможность отнесения имеющегося пакета к двум разным классам:

A= {ai} – все множество сетевых атак,

D= {di} – множество «доверенных» данных, поступающих к АСОИ или исходящих от нее.

Решение о принадлежности к множеству сетевых атак выносится на основе S – множества известных СОА сигнатур или сценариев сетевых атак. Конкретная СОА может оперировать лишь известной ей частью An∈ A, которая и занесена в список сигнатур. Если пришла дейтаграмма, априорно содержащая атаку, с данными, не содержащимися в базе сигнатур СОА, то пакет можно отнести к множеству неизвестных атак – Au∈ A. (рис. 1.4). F(P)

Рис. 1.4. Результат работы функции классификации полученных сетевых пакетов F(P)

Ненулевую вероятность появления ошибки первого рода H1(P), обозначенную на рисунке как Au, можно объяснить тем, что выделение постоянной последовательности той или иной атаки является лишь ответным ходом на появление новой угрозы. Именно этот факт и является одним из главных недостатков всех сигнатурных методов анализа данных [75-77].

Кроме того, необходимо отметить тот факт, что возможен «переход» известной сигнатуры ai∈An в подмножество неизвестных сетевых атак ai∈Au в результате изменения одного или более символов. При попытке введения нечеткого сравнения известных записей и поступающих пакетов, заметно увеличивается количество ложных срабатываний. Кроме того, используя сигнатурный метод, с вероятностью H2(P) можно получить ошибку второго рода, обозначенную на рисунке как Af∈ A. В данном случае под Af будем полагать ошибочно классифицированные корректные пакеты как часть информационной атаки. Исходя из позиций безопасности рабочих станций, эта ошибка не настолько страшна и критична, но, тем не менее, может нести скрытую угрозу корректности получаемых и обрабатываемых данных. А, следовательно, она так же должна минимизироваться.

Каждая конкретная атака может быть описана отдельным правилом или группой правил. В данном случае очередной раз подчеркивается необходимость создания большого количества правил, каждое из которых охватывает одну конкретную или целый класс атак. Но, в любом случае, база сигнатур будет достаточно велика.

Для устранения указанного недостатка можно использовать автоматизированные средства для создания базы атак. Это позволит не только сэкономить существенное количество времени экспертов, занимающихся выделением сигнатур, но и уменьшить время отклика на появление новых видов атак или реализаций старых.

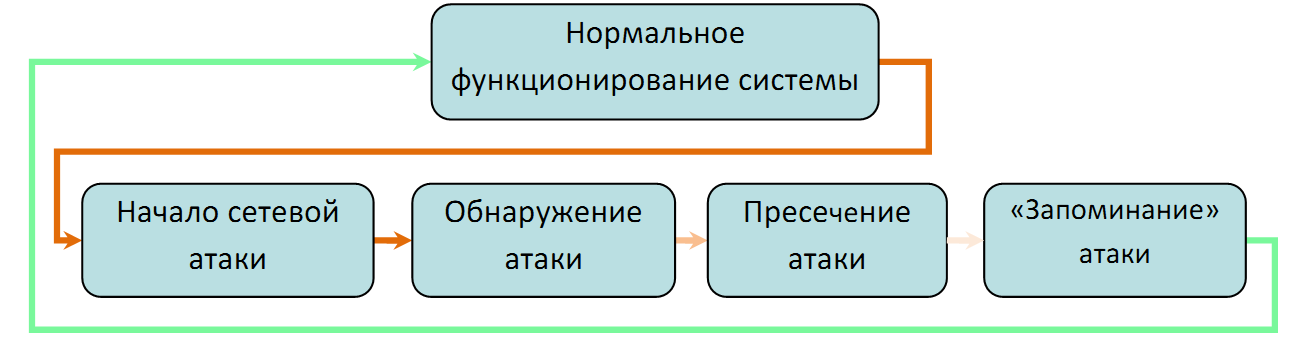

Для того чтобы можно было автоматизировано вносить новые сигнатуры, можно использовать эвристический метод обнаружения атак. Поскольку здесь достаточно проблематично выделить возможную атаку еще на стадии ее начала, то можно ее обнаруживать на стадии выполнения, пресекать и произвести действия для исключения ее дальнейшего появления, как показано на рис. 1.5.

Рис. 1.5. Схема функционирования IDS, осуществляющей эвристический анализ

Таким образом, если система обнаружения атак будет работать по такому принципу, то на практике получится, что АСОИ функционирует в виде последовательности переходов из одного состояния в другое:

нормальное функционирование системы;

один или несколько узлов АСОИ атакованы;

атаки обнаружены;

устранение возможности повторного появления;

нормальное функционирование с учетом недавно полученных данных.