Учебное пособие 1401

.pdfуказать учетную запись, которая будет использована для подключения.

Настроить в основной ОС входящее подключение VPN в разделах:

«Общие» «Разрешить другим пользователям устанавливать частное подключение к моему компьютеру с помощью туннеля в Интернете или другой сети» (установлен).

«Пользователи» «Все пользователи должны держать в секрете свои пароли и данные» (сброшен)

«Сеть» «Протокол Интернета (TCP/IP)» «Разрешить звонящим доступ к локальной сети» (установлен)

«Сеть» «Протокол Интернета (TCP/IP)» «Указать

IP-адреса явным образом» (192.168.1.128 — 192.168.1.254)

«Сеть» «Клиент для сетей Microsoft» (установлен) «Сеть» «Служба доступа к файлам и принтерам сетей

Microsoft» (установлен)

Остальные параметры оставить по умолчанию.

19

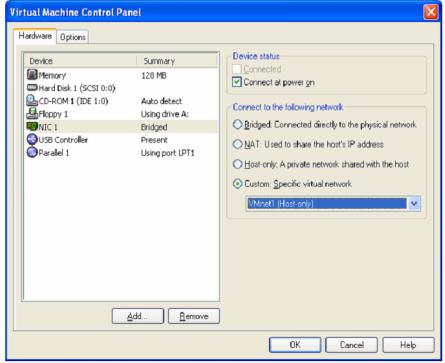

Рис. 8. Настройка адаптера виртуальной машины на адаптер VMnet1

Добавить в ОС виртуальной машины подключение к виртуальной частной сети через Интернет со следующими параметрами:

«IP-адрес компьютера, к которому осуществляется подключение» (IP-адрес назначения): 192.168.200.1

«Безопасность» «Требуется шифрование данных» (сброшен)

«Сеть» «Тип вызываемого сервера VPN» «Туннельный протокол точка-точка (PPTP)»

«Сеть» «Тип вызываемого сервера VPN» «Настройка» «Программное сжатие данных» (сброшен)

«Сеть» «Клиент для сетей Microsoft» (установлен)

20

«Сеть» «Служба доступа к файлам и принтерам сетей

Microsoft» (установлен)

Чтобы предотвратить возможность сетевого доступа к файлам и каталогам основной ОС с виртуальной машины в обход туннеля VPN, необходимо дополнительно установить следующие параметры для соединения VMnet1 в основной ОС:

«Общие» «Протокол Интернета (TCP/IP)» «Дополнительно»

«WINS» «Отключить NetBIOS через TCP/IP» «Общие» «Клиент для сетей Microsoft» (сброшен) «Общие» «Служба доступа к файлам и принтерам се-

тей Microsoft» (сброшен)

Аналогичные параметры должны быть установлены для подключения к локальной сети в ОС виртуальной машины (тоже, фактически, VMnet1):

«Общие» «Протокол Интернета (TCP/IP)» «Дополнительно»

«WINS» «Отключить NetBIOS через TCP/IP» «Общие» «Клиент для сетей Microsoft» (сброшен) «Общие» «Служба доступа к файлам и принтерам се-

тей Microsoft» (сброшен)

Установить виртуальное частное подключение. Выяснить адрес, выделенный клиенту, а также адрес сервера. При установленном параметре «Разрешить звонящим доступ к локальной сети» подключившийся таким образом клиент становится узлом локальной сети, но только на сетевом уровне модели OSI и выше.

Анализ защищенности передаваемой информации

Предлагается изучить степень защищенности передаваемой по туннельному соединению информации с использованием анализатора сетевого трафика.

21

Выполнить следующие действия.

1. На втором рабочем месте запустить произвольный web-сервер.

2. Запустить анализатор трафика и настроить его на перехват пакетов, передаваемых виртуальным сетевым адаптером

VMnet1.

3. Отправить из ОС виртуальной машины несколько ECHO-запросов в адрес сервера двумя способами: сначала напрямую через сеть VMnet1 (адрес сервера 192.168.200.1), а затем через туннельное соединение (адрес сервера необходимо выяснить при помощи диалогового окна состояния соединения). Обратите внимание, что пакеты, посылаемые через туннельное соединение, не опознаются как ICMP-пакеты. Поскольку шифрование передаваемой информации и программное сжатие отключены, то содержимое исходного IP-пакета сохраняется в первоначальном виде. Изменения в передаваемой информации заключаются только в том, что к исходному пакету добавляется заголовок протокола PPTP, который затем снимается при выходе пакета из туннеля.

4. Перевести IP-адреса источников и приемников ECHOзапросов (всего 4 различных адреса) в шестнадцатеричную систему исчисления. Найти эти адреса в перехваченных пакетах. Убедиться, что при туннелировании IPадреса остаются неизменными и могут быть восстановлены в случае перехвата трафика. Привести пакеты ECHO-запросов, отправленных напрямую и через туннель, и выделить в них соответствующие IPадреса.

5. Запустить на виртуальной машине Internet Explorer и подключиться к запущенному в локальной сети web-серверу. При помощи анализатора трафика посмотреть пакеты, передаваемые через интерфейс VMnet1. Найти HTTP-запросы, отправляемые на 80 (50h) порт web-сервера, а также ответы сервера, отправляемые с 80 порта. Текст HTTP-запроса начинается со слова GET, следующего за ним пробела и далее URL запраши-

22

ваемого ресурса. Сравнить эти пакеты с пакетами, передаваемыми по локальной сети. В чем выражено отличие этих пакетов?

6. Разорвать виртуальное соединение.

7. Включить шифрование передаваемой информации, для этого в свойствах соединения в ОС виртуальной машины установить следующий параметр:

Безопасность Шифрование данных 8. Установить виртуальное соединение. Отправить из ОС

виртуальной машины несколько ECHO-запросов через туннельное соединение. Просмотреть перехваченный трафик, есть ли возможность установить, пакеты какого содержания передавались? Зашифрованы ли поля заголовков?

Контрольные вопросы

1.На каких уровнях модели OSI работают какие протоколы создания VPN?

2.Какие протоколы выполняют защиту данных в VPN на канальном уровне? Сравните их возможности.

3.Расскажите об особенностях протокола PPTP. Рассмотрите схемы его применения.

4.Какая информация может быть перехвачена злоумышленником в случае его подключения к линии связи?

23

Лабораторная работа № 7 Конфигурирование средств обнаружения вторжений

Цель работы —изучение и практическая отработка методов построения и настройки средств обнаружения вторжений.

Краткие теоретические сведения

Межсетевые экраны позволяют уберечься от многих неприятностей, однако они предназначены для пассивной защиты - как замок на двери. Однако во многих ситуациях в добавление к замку требуется ещё и сигнализация, которая сообщит, что в сеть (или на важный сервер вашей сети) пытаются проникнуть. Роль такой сигнализации выполняют системы обнаружения вторжений - Intrusion Detection Systems (IDS). Системы IDS про-

изводят непрерывный мониторинг информации, получаемой при помощи:

мониторинга сети/сетевого адаптера. Более мощные корпоративные системы IDS могут производить мониторинг, к примеру, всего трафика во внутренней сети, обнаруживая запрещённые действия (например, сканирование портов) и сигнатуры (например, применение ка- кого-либо эксплойта). Такие системы относятся к классу

NIDS - Network Intrusion Detection Systems. Персональ-

ные IDS обычно ограничиваются анализом трафика, который явно направлен на определённый компьютер. Такие системы принадлежат к классу HIDS - Host Intrusion Detection Systems;

мониторинга журнала событий. Если, например, резко увеличилось количество отказов при попытке подключения к компьютеру, возможно, что происходит перебор паролей;

мониторинга логов брандмауэра (используется обычно только в интегрированных решениях брандмауэр - IDS). Так можно определить недружественную активность определённого хоста.

24

После того, как будут система IDS обнаружит признаки атаки, обычно она в автоматизированном режиме выполняет определённые администратором действия, например:

оповещает администратора;

изменяет настройки брандмауэра, блокируя IP-адрес нападающего;

разрывает установленное нападающим TCP-соединение;

запускает определённую администратором программу/скрипт;

протоколирует атаку и т.п.

IDS - это только часть инфраструктуры защиты сети предприятия, и, как и все остальные компоненты, сама по себе IDS не обеспечивает абсолютной защиты. При использовании IDS обязательно необходимо учитывать следующие моменты:

IDS обычно не могут нормально работать в сетях с большим трафиком (за исключением некоторых очень дорогих аппаратных систем). Обычно 50 000 пакетов в секунду (средним размером в 180 байт) в 100 Мбит сети - недосягаемый предел для большинства систем IDS;

большинство IDS бессильно перед приёмом, который называется snow blind (ослепление снегом). При этом атакующий забрасывает систему IDS сотнями пакетов с «обманными» IP и MAC-адресами. В таком потоке определить пакеты, при помощи которых производится, например, попытка взлома, IDS не может;

большое количество ложных срабатываний IDS, которые атакующему организовать совсем не сложно, могут привести к тому, что администратор просто отключит часть возможностей IDS. Большая часть срабатываний IDS бывает ложной, что требует дополнительного времени и внимания со стороны администратора.

Ещё один тип программ, которые имеют отношение к си-

стемам обнаружения вторжений – это так называемые Honeypots (другое называние – Deception или Decoy systems). В соответствии со своим названием они действуют как приманка

25

(липкая лента) для хакеров. Honeypots поставляются в виде коммерческих и некоммерческих продуктов, отдельных аппаратных решений или образов готовых Unix-систем. Honeypot несложно создать и самому, использовав для этого старый компьютер (или виртуальный компьютер на основе VMWare). Обычно на него помещается максимальное число уязвимых приложений и внешне привлекательных для хакера ресурсов - и одновременно там же стоит система обнаружения вторжений (например, SNORT), которая фиксирует все действия хакера. Для атакующих из Интернета обычно такие приманки помещаются в DMZ, а во внутренней сети роль Honeypots обычно играют каталоги с привлекательными названиями и настроенным аудитом на файловых серверах.

Специфика защиты информационных ресурсов интрасети обуславливается, в частности, тем, что они чаще всего находятся в различных подсетях или сегментах. При этом в защищаемой интрасети могут существовать сегменты с разной степенью защищённости:

свободно доступные (различные серверы);

с ограниченным доступом;

закрытые для доступа.

Разделение интрасети на сегменты осуществляется установкой таких защитных средств, как МЭ.

Компьютер с МЭ вместе с внешними соединениями называется периметром.

Защита интрасети организации складывается из внешней защиты (защиты периметра), защиты транзакций и целостности данных и систем, что должно быть дополнено системой административного контроля, оповещения и реакции на несанкционированные вторжения в интрасеть.

Web-серверы обычно не подвергаются атакам нарушителей, желающих получить доступ к интрасети. Хотя МЭ могут быть неправильно сконфигурированы, что позволит атакующему войти в интрасеть через взломанный Web-сервер. Для разрешения связи с портами telnet и ftp только доверенным пользователям хорошо зарекомендовала себя практика защиты Web-

26

серверов и установка специальных программ — оболочек сервисов TCP-wrappers (для Unix-платформ). Принцип действия оболочек следующий: при поступлении запроса на соединение с каким-либо сетевым сервисом на хосте запускается не демон, обслуживающий этот сервис, а программа-оболочка, которая проверяет, разрешён ли сеанс с удалённым хостом, запросившим соединение, и в случае положительного результата запускает сам требуемый демон. Для запуска оболочек сервисов следует модифицировать файл inetd.conf так, чтобы при обращении на порты указанных сервисов вместо стандартного демона запускался демон оболочки, а в качестве параметра ему передавался путь к стандартному демону. Например, пусть демон оболочки /usr/sbin/tcpd контролирует доступ к сервису finger. Соответствующая строка в /etc/inetd.conf выглядит так:

finger stream tcp nowait nobody /usr/sbin/tcpd in.fingerd

Списки доступа, которыми пользуется демон оболочки,

содержатся в файлах /etc/hosts.allow, /etc/hosts.deny. При по-

пытке соединения адрес хоста ищется сначала в файле hosts.allow. Если он найден, то соединение разрешается, иначе производится поиск в hosts.deny. В случае успешного поиска соединение запрещается, иначе разрешается.

Нарушители, стремящиеся получить доступ к интрасети, обычно атакуют почтовые серверы. Причина в том, что почтовые серверы имеют доступ к почтовым серверам внутри интрасети для распределения и обмена почтовыми сообщениями между открытыми сетями и интрасетью.

Фильтрующие маршрутизаторы также часто подвергаются атакам с помощью агрессивных SNMP-сканеров (Simple

Network Management Protocol — простой протокол управления сетью) и программ, реализующих метод brute force. Если данная атака пройдёт эффективно, то маршрутизатор может быть просто превращён в мост и несанкционированный доступ в интрасеть будет открыт. В таком случае атакующий точно вычислит внешние хосты, к которым ему удалось получить доступ. Затем

27

он попробует определить степень доверия между интрасетью и внешними хостами. Поэтому при установке на внешних хостах TCP-wrappers, определяющих, что только доверительные пользователи могут связываться с особо важными портами хостов (это обычно следующие порты: ftp — 21, ssh — 22, telnet — 23, smtp — 25, named — 53, pop3 — 110, imap — 143, rsh — 514, rlogin — 513, lpd — 515), трафик SMTP, named и portmapper бу-

дет фильтроваться в зависимости от роли данного хоста в интрасети. Установлено, что такая фильтрация существенно снижает риск атак на интрасеть.

В интрасетях с неопределённой политикой безопасности при подключении к Internet вероятнее всего будут присутствовать хосты со многими интерфейсами (multi-homed hosts) и неправильно сконфигурированные МЭ. В таких сетях часто отмечается недостаточная внутренняя сегментация сети, что облегчает атакующему получение доступа к интрасети.

Если неправильно сконфигурирован внешний DNS-сер- вер, то можно выяснить внутреннюю структуру сети. Поэтому важно, чтобы между хостами интрасети и внешними хостами не существовал DNS-сервер. Для соединения внешних компьютеров с интрасетью лучше просто использовать IP-адреса.

Незащищённые хосты с сетевыми интерфейсами, активными сразу для нескольких сетей, также очень просто могут быть выведены из строя. На незащищённом хосте запускается процедура-демон finger, которая разрешает дальнейшее внедрение в интрасеть. Этот демон может собрать данные о пользователях, хостах и другую информацию об интрасети, что позволит выявить уязвимые хосты. Во многих случаях после применения finger-запроса к root@host, bin@host и daemon@host можно определить и операционную систему хоста.

Кроме того, атакующие применяют «надзор» за размещением корпорации — за её зданиями и центрами, обслуживающими работу интрасети.

Если атакующий нашёл и взломал терминальный сервер (это разновидность серверов удалённого доступа для многотер-

28