Лабораторная работа №5 МТиП

.docxМинистерство цифрового развития, связи и массовых коммуникаций Российской Федерации

Ордена Трудового Красного Знамени федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

(МТУСИ)

Кафедра: «Сетевые информационные технологии и сервисы»

Отчет о лабораторной работе №5

на тему:

«Разработка логической структуры и схемы проектируемой мультисервисной сети»

Выполнил:

Проверил руководитель:

Шведов А.В.

____________

Цель работы: Произвести расчет плана IP-адресации. Разработать логическую схему сети предприятия.

2.1. Произвести расчет плана IP-адресации и списка VLAN для всех структурных подразделений сети (на основании табл. 2, 3, 4). Результаты расчета представить в таблице вида (табл. 24):

У нашего предприятия 420 рабочих станций, 354 IP-телефонов и 6 серверов, следовательно, необходимо 420 + 354 + 6 = 780 уникальных хостов. Этому количеству соответствует 22 маска подсети. Тогда:

Таблица 24 – План IP-адресации мультисервисной сети

№ п/п |

Наименование подсети |

Адрес подсети |

Маска подсети |

Диапазон IP-адресов |

Номер VLAN |

1 |

Телефония |

192.168.96.0 |

23 |

192.168.96.1 – 192.168.97.254 |

70 |

3 |

Бухгалтерия |

192.168.98.0 |

25 |

192.168.98.1 – 192.168.98.126 |

40 |

4 |

Отдел кадров |

192.168.98.128 |

25 |

192.168.98.129 – 192.168.98.254 |

50 |

5 |

ИТ отдел |

192.168.99.0 |

25 |

192.168.99.1 – 192.168.99.126 |

20 |

6 |

Юридический отдел |

192.168.100.0 |

24 |

192.168.100.1 – 192.168.100.254 |

30 |

7 |

Руководство |

192.168.101.0 |

26 |

192.168.100.1 – 192.168.100.62 |

10 |

8 |

Сервер |

192.168.101.64 |

29 |

192.168.100.65 – 192.168.100.70 |

60 |

VLAN – (Virtual Local Area Network) — виртуальная локальная компьютерная сеть.

Изоляция сетей

Разные отделы внутри крупной компании

Разные компании в бизнес-центре

Преимущество изоляции сетей

Безопасность

Распределение нагрузки

Ограничение широковещательного трафика

VLAN реализуется на коммутаторах на канальном уровне

Некоторые обозначения:

access port – это порт, который принадлежит к одному VLAN, и может передавать нетегированный информационный трафик;

trunk port – это коммутационный порт, посредством которого может передаваться тегированный трафик от одного либо нескольких VLAN.

Коммутаторы Cisco ранних версий работали с двумя протоколами: 802.1Q, ISL. Второй из них относится к проприетарному протоколу, который применяется в коммутационных платформах Cisco. Этот протокол позволяет инкапсулировать фрейм с целью передачи данных о причастности к тому или иному VLAN. Современные модели этот протокол не поддерживают, а работают только с 802.1Q.

Чтобы иметь возможность передачи трафика от нескольких VLAN посредством одного порта, его следует перевести в режим trunk. Конкретные режимы интерфейса (режим умолчания отличаются для разных моделей):

auto – это автоматический режим порта, из которого переход в режим trunk возможен только в том случае, если порт на другом конце связи будет в режиме desirable или on;

desirable – это режим, из которого порт может перейти к режиму trunk; в этом состоянии он периодично посылает DTP-кадры к другому порту, запрашивая его перейти в режим trunk; этот режим будет установлен, если другой порт находится в одном из трех режимов: auto, desirable или on;

trunk – в этом случае порт постоянно пребывает в состоянии trunk, даже если другой порт не может поддерживать такой же режим;

nonegotiate – это режим, с которого порт готов выполнить переход к режиму trunk; он не выполняет передачу DTP-кадров к другому порту. Этот режим предусмотрен для исключения конфликтных ситуаций с другим оборудованием (не бренда Cisco). В этом случае коммутационное устройство на другом конце связи должно быть настроено в ручном режиме для использования режима trunk.

По умолчанию для режима trunk разрешаются все VLAN. Чтобы через любой из поддерживаемых VLAN выполнялась передача данных, он должен быть активным. В активную фазу он переходит тогда, когда его создали на коммутаторе и один из его портов находится в режиме up/up.

VLAN создается на коммутаторе посредством команды vlan. Также он может формироваться автоматически на коммутаторе, когда к нему добавляются интерфейсы в режиме access.

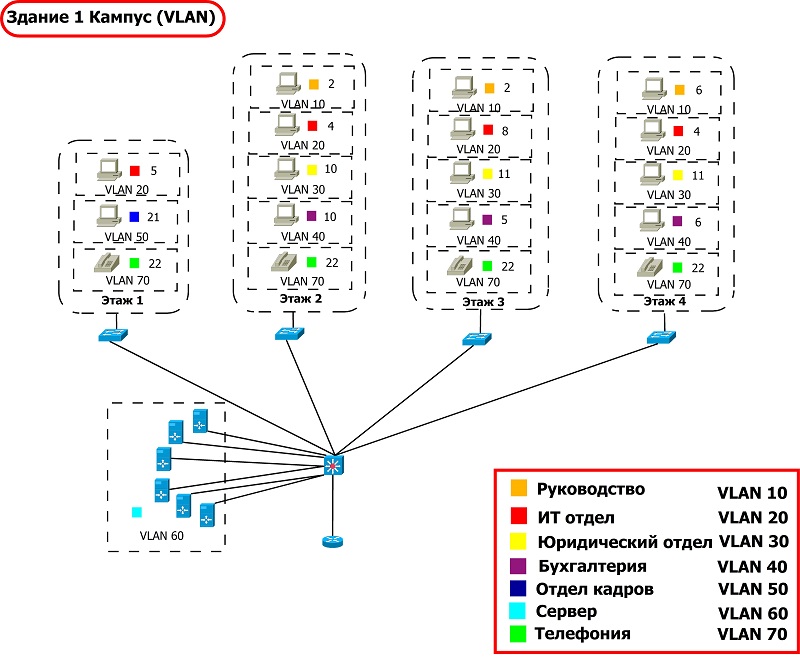

Схемы сети здания с учётом внедрения технологии VLAN

Рисунок 2 – Схеме разделения сети Здания 1 кампуса на VLAN по отделам

Таблица 25 – Распределение VLAN по этажам Здания 1 (кампуса)

Здание 1 |

|||||||

Этаж |

Vlan |

||||||

Vlan 10 |

Vlan 20 |

Vlan 30 |

Vlan 40 |

Vlan 50 |

Vlan 60 |

Vlan 70 |

|

1 |

|

+ |

|

|

+ |

+ |

+ |

2 |

+ |

+ |

+ |

+ |

|

|

+ |

3 |

+ |

+ |

+ |

+ |

|

|

+ |

4 |

+ |

+ |

+ |

+ |

|

|

+ |

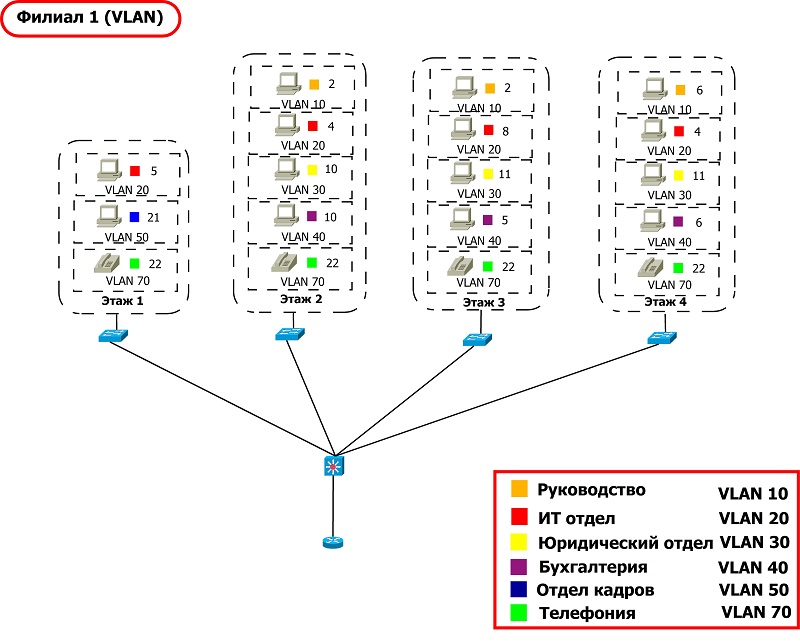

Рисунок 3 - Схеме разделения сети Филиал 1 на VLAN по отделам

Таблица 26 – Распределение VLAN по этажам Филиал 1

Филиал 1 |

|||||||

Этаж |

Vlan |

||||||

Vlan 10 |

Vlan 20 |

Vlan 30 |

Vlan 40 |

Vlan 50 |

Vlan 60 |

Vlan 70 |

|

1 |

|

+ |

|

|

+ |

|

+ |

2 |

+ |

+ |

+ |

+ |

|

|

+ |

3 |

+ |

+ |

+ |

+ |

|

|

+ |

4 |

+ |

+ |

+ |

+ |

|

|

+ |

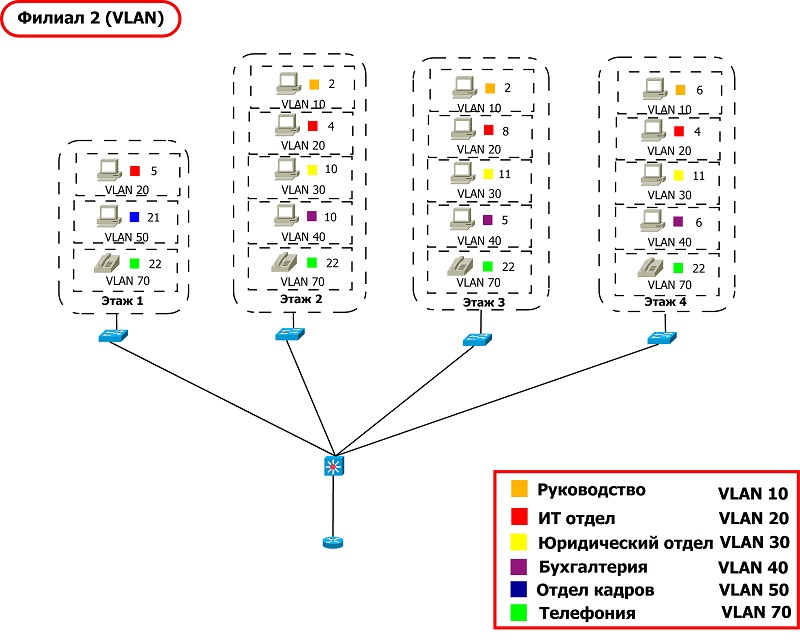

Рисунок 4 - Схеме разделения сети Филиал 2 на VLAN по отделам

Таблица 27 – Распределение VLAN по этажам Филиал 2

Филиал 2 |

|||||||

Этаж |

Vlan |

||||||

Vlan 10 |

Vlan 20 |

Vlan 30 |

Vlan 40 |

Vlan 50 |

Vlan 60 |

Vlan 70 |

|

1 |

|

+ |

|

|

+ |

|

+ |

2 |

+ |

+ |

+ |

+ |

|

|

+ |

3 |

+ |

+ |

+ |

+ |

|

|

+ |

4 |

+ |

+ |

+ |

+ |

|

|

+ |

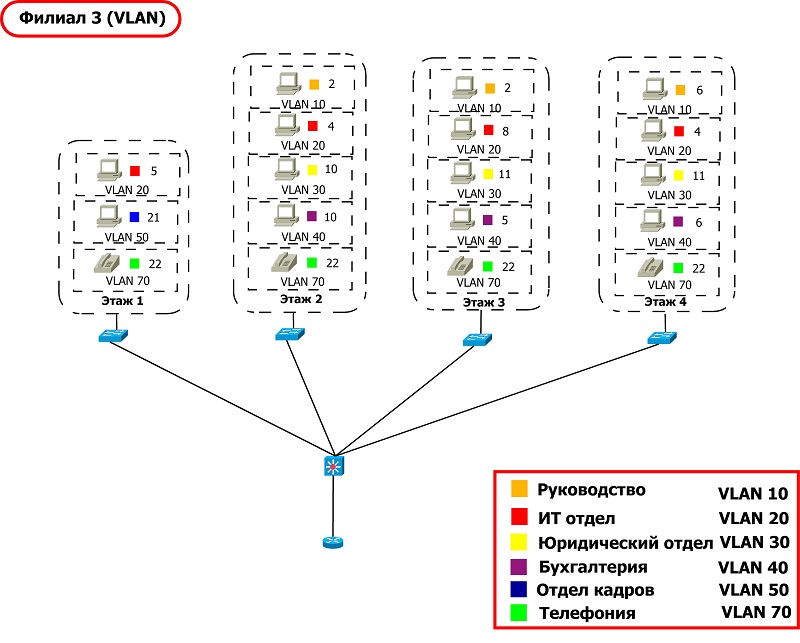

Рисунок 5 - Схеме разделения сети Филиал 3 на VLAN по отделам

Таблица 28 – Распределение VLAN по этажам Филиал 3

Филиал 3 |

|||||||

Этаж |

Vlan |

||||||

Vlan 10 |

Vlan 20 |

Vlan 30 |

Vlan 40 |

Vlan 50 |

Vlan 60 |

Vlan 70 |

|

1 |

|

+ |

|

|

+ |

|

+ |

2 |

+ |

+ |

+ |

+ |

|

|

+ |

3 |

+ |

+ |

+ |

+ |

|

|

+ |

4 |

+ |

+ |

+ |

+ |

|

|

+ |

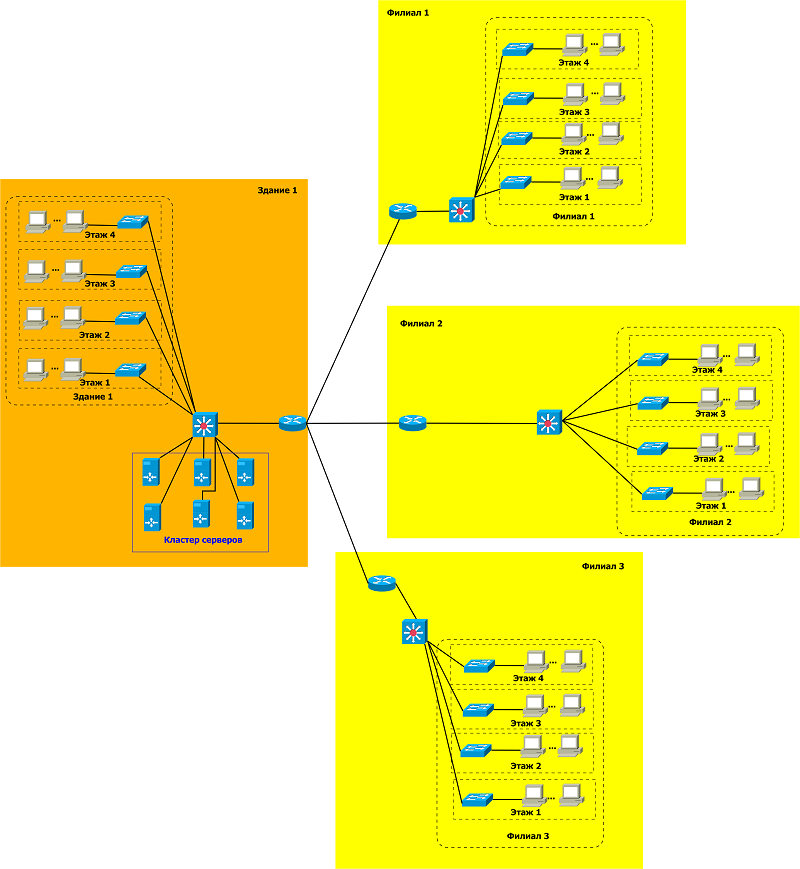

2.2. Осуществить разработку логической схемы сети (схемы L2/L3).

Рисунок 6 - Логическая схемы сети

На данной схеме изображена взаимосвязь между устройствами проектируемой сети зданий кампуса и филиалов. Связующим устройством между ними (здание кампуса/филиалов) являются пограничные маршрутизаторы.

Москва ****