Сущность организации производства

Организация производства на предприятии – это вид деятельности по объединению всех составляющих производственного процесса в единый процесс, а также по обеспечению их рационального взаимодействия и сочетания в целях достижения экономической и социальной эффективности производства.

Организация производства является залогом эффективной работы предприятия, так как она создает возможности для высокой производительности трудовых коллективов, выпуска качественного продукта, оптимального использования ресурсов предприятия, а также развития организационной культуры и личности в процессе работы. Осуществляется на всех уровнях иерархии управления предприятием.

Организация производства на предприятии и охватывает следующие виды деятельности:

определение, обоснование и постоянное совершенствование структуры предприятия;

планирование и обеспечение взаимосвязанной работы всех производственных процессов начиная с разработки продукта и до его непосредственной поставки потребителю;

планирование и реализация на практике организации структурных единиц производственной инфраструктуры;

обеспечение оптимального сочетания всех составляющих производства во времени;

создание для непосредственных участников процесса таких условий труда, которые бы представляли собой максимально эффективное соединение рабочей силы и средств труда;

сочетания оптимальных организационных форм и экономических методов ведения производства.

Об этих взаимосвязях свидетельствует содержание процесса организации производства:

определение цели и задач;

формирование трудовых коллективов для выполнения задач;

определение форм самоуправления;

разработка производственного задания, условий договоров;

выбор форм разделения и кооперации труда;

оснащение работников средствами производства;

разработка технологий производства продукции;

обоснование приемов и методов труда, рациональная организация рабочих мест;

выбор эффективной системы материального стимулирования работников;

установление системы контроля за выполнением производственного задания, условий договоров.

2. Промышленное предприятие как система.(из лекций)

Системой называется объективное единство закономерно связанных друг с другом предметов или целое, состоящее из частей, упорядоченных по определенному закону или принципу.

Предприятие – как система деятельности - выделенный из общественно-экономической среды самоорганизующийся комплекс элементов (коллективов людей, материальных и финансовых средств), связанных между собой цепью причинно-следственных взаимоотношений и управляемых на основе получаемой и передаваемой информации, в целях получения конечного продукта.

Сущность функционирования системы – движение информации, энергии и материалов, связанных с переработкой определенных видов (например, материалы, информация, инструменты, финансовые средства) для получения желаемых выходов (готовые изделия, услуги, информация, прибыль).

Первичным звеном системы (подсистемы) является элемент.

Элемент - объект, не поддающийся дальнейшему делению на части.

Элементы можно рассматривать как простые системы, т.е. системы, которые в данной взаимосвязи и на данном уровне исследований не разделяются на подсистемы.

При системном анализе производственного объединения элементом может быть входящий в его состав завод, а при анализе завода таким первичным элементом может быть цех. Элементами могут выступать не только материальные объекты, но и производственные процессы, функции и т.д.

Классификация элементов по содержанию:

В этом случае выделяются следующие элементы: коллективы людей, машины и оборудование, материалы, энергия и информация.

Все эти элементы взаимодействуют друг с другом, и предприятие можно рассматривать как сложную систему, включающую людей, материальные ресурсы и информацию.

Организационной структурой системы управления предприятием называется состав подсистем или элементов системы, каждому из которых соответствует определенная функция, а также организация связей и отношений между подсистемами или элементами системы.

В производственной системе предприятия выделяются следующие подсистемы:

социальная -комплекс отношений между людьми как организационное проявление системы;

производственно-техническая - материальные средства: комплекс машин и оборудования, материалов, инструментов, энергии;

подсистема информации -информационные элементы и их взаимосвязи;

подсистема защиты информационных ресурсов (система управления информационной безопасностью (СУИБ)).

В системе управления ИБ выделяются подсистемы:

Подсистема организационно-управленческой правовой защиты информации;

Подсистема защиты и обработки конфиденциальных документов;

Подсистема инженерно-технической защиты информации;

Подсистема физической защиты информации;

Подсистема программно-аппаратной защиты информации.

Подсистема защиты обработки конфиденциальных документов, как система выделяет подсистемы:

Бумажного конфиденциального документооборота;

Электронного конфиденциального документооборота.

Каждая из перечисленных подсистем имеет признаки системы, но не обладает обособленностью, присущей самостоятельным системам.

Нельзя назвать системой группу работающих на предприятии людей без материальных средств, и наоборот.

Классификация элементов предприятия по содержанию – выводы:

В теоретических исследованиях и в практической деятельности необходимо обеспечить комплексность деятельности путем привлечения специалистов разного профиля;

При проектировании организации производства каждая подсистема должна представлять собой законченное целое и вместе с тем быть неотъемлемой частью системы предприятия;

Для оценки организационных проблем и качества их решения необходимо применять широкий спектр критериев и показателей, так как комплексность организационных решений не позволяет ограничиваться традиционными показателями себестоимости, прибыли и т.д.

3.Функции, уровни и общие принципы организации управления предприятием.

Управление предприятием – это всестороннее его упорядочение, определяющее четкость, последовательность и доступные границы осуществления его деятельности:

целесообразное построение системы управления предприятием во времени и пространстве в соответствии с деятельностью в социально-экономической системе и задачами повышения эффективности работы предприятия

Для того чтобы наладить процесс управления, необходимо выполнить комплекс взаимосвязанных работ:

Организовать общность людей, наметить цели, сформировать орг. структуру, обеспечить необходимыми условиями и предметами труда, финансовыми и информационными ресурсами.

Функция управления – совершенствование структуры, взаимосвязей элементов социально-экономической системы в соответствии с изменениями окружающей среды.

Функции:

- обеспечение функционирования предприятия в соответствии с поставленными целями;

- совершенствование организационной структуры, взаимосвязей элемента социально- экономической системы в соответствии с меняющимися внешней и внутренней средами предприятия.

Три основных уровня управления:

высший — включающий совет директоров, комитеты, правление;

средний — представленный центральными службами;

низовой — оперативно-хозяйственные подразделения.

Высший уровень управления ориентирован на разработку целей и стратегий развития, координацию деятельности в масштабе пред-. приятия, принятие важнейших производственно-хозяйственных и технических решений.

Средний уровень обеспечивает эффективность функционирования и развития предприятия путем координации деятельности всех подразделений.

Низовой уровень сосредоточен на оперативном решении задач по организации хозяйственной деятельности в рамках отдельных структурных подразделений, главной задачей которых является выполнение установленных заданий по выпуску продукции и получению прибыли.

Высшее руководство предприятия, представленное советом директоров и правлением, имеет следующее распределение функций: совет директоров осуществляет выработку общей политики, правление — ее практическую реализацию. Совет директоров выступает как организующее и направляющее звено, а принимаемые им решения служат основой для оперативной деятельности. Совет директоров играет роль координирующего органа. Он осуществляет согласование и увязку между собой деятельности различных служб управления на разных уровнях, обеспечивает проведение единой линии в руководстве предприятием.

К общим принципам организации управления предприятием относятся:

• обеспечение максимально возможной управляемости предприятия;

• ориентированность на потребности рынка, запросы конкретных потребителей, достижение целей предприятия;

• обеспечение оптимального соотношения централизации и децентрализации управления;

• равномерность распределения объемов работ по уровням управления и исполнителям;

• обеспечение системы управления предприятием своевременной, достоверной и в необходимом объеме информацией;

• обоснованная необходимость управленческих процедур;

• упрощение системы управления предприятием;

• максимальное исключение влияния субъективных факторов на процесс управления;

• согласование процесса управления в пространстве и времени;

• использование современных технических средств в организационных формах управления;

• корректировка целей и программ в ответ на изменения рынка;

• постоянное стремление к повышению эффективности управления предприятием.

Информационное обеспечение системы управления.

Информация один из важнейших ресурсов предприятия

Информация может использоваться многократно

Информация представляет собой совокупность сведений об окружающем мире и протекающих в нем процессах

Информационное обеспечение системы управления предполагает объективную, полную и своевременную информацию, собираемую, обрабатываемую, сохраняемую и распространяемую с помощью современных научных методов и технических средств

Информационное обеспечение системы управления представляет собой объективную необходимость, обусловленную требованиями внешней среды и внутренними изменениями предприятия адекватно реагировать в возникающих ситуациях.

Информационное обеспечение системы управления – это интеграционное целое своевременных, всеобъемлющих, необходимых, воспринимаемых и осознаваемых сведений для анализа конкретной ситуации, выработки альтернативных решений, выбора оптимального, наилучшего в данных ограничениях решения, сопровождения и контроля исполнения.

Информационные ресурсы и конфиденциальность информации.

Информационные ресурсы - отдельные документы и отдельные массивы документов, документы и массивы документов, содержащиеся в информационных системах (библиотеках, архивах, фондах, банках данных, информационных системах других видов) (пособие Глухова 10 стр.)

Являются объектами отношений физических и юридических лиц между собой и с государством.

Информационные ресурсы:

Открытые (общедоступные)

Ограниченного доступа (содержат тайну)

Конфиденциальность информации - Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя (ГОСТ Р 50922-2006)

Офисная деятельность как особый вид управленческой деятельности

Структура и функции офисной деятельности

Сущность и задачи комплексной системы защиты информации

Организация и особенности основных функций управления в комплексной системе защиты информации.

Этапы работы по созданию КСЗИ на предприятии.

Факторы, влияющие на организацию КСЗИ.

Порядок действий по нормативному закреплению состава защищаемой информации.

Определение и нормативное закрепление состава защищаемой информации.

Определение объектов защиты.

Выявление и оценка источников, способов и результатов дестабилизирующего воздействия на информацию.

6. Офисная деятельность как особый вид управленческой деятельности

Всякая реальная система является открытой, т.е. взаимодействует с внешней средой. В ней происходят изменения, которые могут иметь две крайние, противоположные друг другу формы: деградацию (разрушение системы) и развитие (усложнение системы, накопление ею информации).

Возможно и временное равновесие между системой и средой, благодаря которому система в течение известного времени либо остается относительно неизменной, либо испытывает лишь обратимые изменения, не нарушающие ее целостности.

Количественной характеристикой организованности системы является ее энтропия, большее значение которой отвечает меньшему уровню сложности и организации системы.

Для сохранения целостности системы необходимы процессы, препятствующие увеличению энтропии. Это и есть процессы управления, общим для которых является их антиэнтропийный характер. В связи с этим процесс управления по своей сути является антиподом процессу дезорганизации. Он позволяет в зависимости от особенностей конкретных систем стабилизировать систему, сохранить ее качественную определенность, поддержать ее динамическое равновесие со средой, обеспечить совершенствование системы и достижение того или иного полезного эффекта.

Управление - это поддержание энтропии системы на неизменном уровне.

В основе любой системы управления лежит процесс, требующий управления.

Однако не всякое протекание процесса требует управления, а лишь то, которое ведет к увеличению энтропии. Поэтому необходимо связать характер изменений, лежащих в основе процесса, с критерием качества системы, т.е. нужно определить цель управления. В этом смысле системы управления обладают целенаправленностью.

Управляющая часть, в свою очередь, включает ряд элементов:

измерительные;

исполнительные;

решающие.

Каждый из них выполняет определенную функцию в реализации процесса управления, и между собой они связаны информационными связями. Эти элементы связаны между собой и с внешней средой посредством передачи информации:

о целях управления;

о состоянии управляемого процесса;

об управляющих воздействиях.

управленческая деятельность - определенным образом организованная в пространстве и времени совокупность действий множества людей (персонала), реализация которых в рамках управляющей системы обеспечивает реализацию функций управляемого процесса, а следовательно, и достижение целей системы управления в целом.

Данное определение предполагает наличие следующих характеристик управленческой деятельности:

управленческая деятельность осуществляется в течение определенного временного интервала (времени существования системы управления);

управленческая деятельность осуществляется в определенных пространственных границах, как правило, определяемых местом размещения управляющей системы;

управленческая деятельность реализуется людьми, для которых она является основным видом деятельности;

содержание управленческой деятельности определяется задачами, решение которых приводит к негэнтропийному протеканию управляемого процесса.

управленческая деятельность в том смысле, в котором мы ее определили, пространственно локализована рамками физического размещения управляющей системы. Существует обобщенное название - офис.

Под офисом понимается физическая реализация условий выполнения управленческой деятельности в рамках управляющей системы, а обеспечение его функционирования, т.е. управление самой управленческой деятельностью — офисной деятельностью

7. Структура и функции офисной деятельности

Офисная деятельность – определённым образом организованная в пространстве и времени совокупность действий множества людей (персонала), реализация которых обеспечивает условия эффективного выполнения управленческой деятельности для конкретной системы управления.

Структурные характеристики офисной деятельности

Офисная деятельность осуществляется в пространственных границах, определимых совокупностью параметров размещения офиса, количеством мест локализации (одно или несколько), их иерархической соподчиненностью (центральный или филиал) и прочими показателями функционирования офиса в пространстве

офисная деятельность осуществляется в течение определенного временного интервала, т. е. обладает совокупностью временных параметров: моментами начала и окончания осуществления, чередованием периодов с различными интенсивностями своей реализации, прочими показателями функционирования офиса во времени;

офисная деятельность реализуется людьми, для которых она полностью или частично является основным видом деятельности, что характеризуется составом соответствующего персонала, его квалификацией и стажем, распределением прав и обязанностей и т. п.;

содержание офисной деятельности определяется задачами обеспечения условий для эффективной реализации управленческой деятельности - управляемого по отношению к офисной деятельности процесса.

Раскрытие перечисленных характеристик офисной деятельности необходимо осуществить прежде всего через содержание управленческой деятельности, которая в существенной своей части сводится к выработке и принятию управленческих решений.

Категория «управленческое решение» имеет многоаспектное содержание. В широком смысле термин «управленческое решение» можно понимать, как концентрированное выражение процесса управления на его заключительной стадии, как команду, подлежащую выполнению, поступающую от управляющей части системы к управляемому процессу.

Управленческое решение принимается тогда, когда выявлена та или иная управленческая проблема, проблемная ситуация, т.е. когда при наличии данного, существующего состояния управляемого объекта (процесса) возникает необходимость другого, поскольку сохранение данного состояния мешает нормальному его функционированию, совершенствованию и развитию

8. Сущность и задачи комплексной системы защиты информации

Комплексная система защиты информации (КСЗИ) – это совокупность организационно-правовых и инженерно-технических мероприятий, направленных на обеспечение защиты информации от разглашения, утечки и несанкционированного доступа.

Комплексный (системный) подход – это принцип рассмотрения проекта, при котором анализируется система в целом, а не ее отдельные части. Его задача – оптимизация всей системы.

Комплексный подход к построению любой системы включает в себя:

– постановку задачи (проблемы): определение объекта исследования, постановку целей, задание критериев для изучения объекта и управления им;

– очерчивание границ изучаемой системы и ее первичную структуризацию. На этом этапе вся совокупность объектов и процессов, имеющих отношение к поставленной цели, разбивается на два класса – собственно изучаемая система и внешняя среда как источник угроз безопасности;

– составление математической модели изучаемой системы: параметризация системы, задание области определения параметров, установление зависимостей между введенными параметрами; – исследование построенной модели: прогноз развития изучаемой системы на основе ее модели, анализ результатов моделирования, оценку экономической целесообразности;

– выбор оптимального управления для приведения системы в желаемое (целевое) состояние.

Задачи КСЗИ:

Основными задачами, которые должны решаться комплексной системой защиты информации, являются:

– управление доступом пользователей к ресурсам АС с целью ее защиты от неправомерного случайного или умышленного вмешательства в работу системы и несанкционированного (с превышением предоставленных полномочий) доступа к ее информационным, программным и аппаратным ресурсам со стороны посторонних лиц, а также лиц из числа персонала организации и пользователей;

– защита данных, передаваемых по каналам связи;

– регистрация, сбор, хранение, обработка и выдача сведений обо всех событиях, происходящих в системе и имеющих отношение к ее безопасности;

– контроль работы пользователей системы со стороны администрации и оперативное оповещение администратора безопасности о попытках несанкционированного доступа к ресурсам системы;

– контроль и поддержание целостности критичных ресурсов системы защиты и среды исполнения прикладных программ;

– обеспечение замкнутой среды проверенного ПО с целью защиты от бесконтрольного внедрения в систему потенциально опасных программ и средств преодоления системы защиты, а также от внедрения и распространения компьютерных вирусов;

– управление средствами системы защиты.

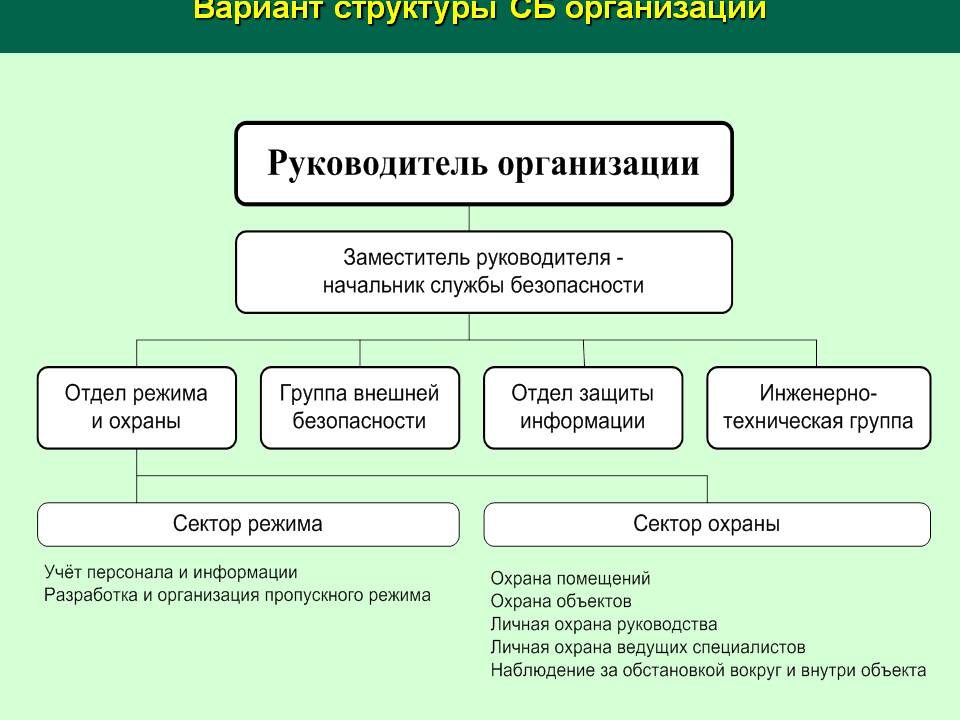

Организация и особенности основных функций управления в комплексной системы защиты информации.

Организация управления представляет собой процесс упорядочения управляющих систем, их деятельности, и складывается из этапа формирования и переформирования самой управляющей системы и этапа организации труда работников этой системы.

Организация управления включает следующие операции:

1. выявление функций управления;

2. установление рационального количества степеней и звеньев управления;

3. распределение функций, прав и ответственности между ними по вертикали (степени управления) и горизонтали (звенья управления);

4. определение профессионального и количественного состава кадров;

5. выбор технических средств управления;

6. разработка нормативно-методической базы (положений, руководств, должностных инструкций и др. документов);

7. регламентация, т.е. установление порядка реализации управленческих процессов (направления деятельности, схемы документооборота, методы решения задач по защите информации).

В общем плане управление можно охарактеризовать как такой тип взаимодействия двух объектов, когда один находится в позиции субъекта управления, а другой - в позиции объекта управления.

Этому взаимодействию присуще следующие черты:

1. субъект управления (СУ) направляет объекту управления (ОУ) команды которые содержат информацию о функционировании объекта управления;

2. объект управления (исполнитель) получает команды управления и действует в соответствии с ними.

В роли субъекта управления могут выступать руководитель предприятия, его заместители, служба безопасности, совокупность подразделений. В качестве объекта может выступать коллектив специалистов, подразделение, отдельный работник, ресурсообеспече- ние, документопоток и т.п.

Иногда управление рассматривают как односторонний процесс воздействия субъекта на объект управления, что приводит к некоторой узости при определении сущности управления. Поэтому управление необходимо рассматривать как процесс, имеющий как прямые, так и обратные связи.

Функция управления представляет собой устойчивую совокупность задач реализации процесса управления (его части) для достижения частных целей управления, основанную на разделении управленческого труда в органах управления.

Выделяются следующие основные управленческие функции:

планирование - процесс уточнения целей системы и детальной программы их достижения.;

оперативное управление– процесс коррекции поведения системы при реализации программы достижения поставленной цели.;

контроль процесс проверки информации об элементах системы и внешней среды и оценки соответствия состояния системы ее задачам.;

учет - процесс измерения и регистрации характеристик системы и внешней среды.

10. Этапы работы по созданию КСЗИ на предприятии

Этапы работ:

Проектирование

Предпроектный этап – обследование, выявление объектов защиты, обоснование необходимости создания КСЗИ, выявление состава гроз безопасности и построения модели вероятного нарушителя

Рабочее проектирование

Внедрение

Эксплуатация

Проектирование включает в себя обследование предприятия и выявление угроз безопасности и объектов защиты, обоснование необходимости создания системы защиты (СЗИ), определение целей, задач и состава основных компонентов.

На этапе предпроектных работ осуществляется разработка технико-экономического обоснования (ТЭО) к созданию СЗИ и требований к ней, а затем переходят к разработке технического задания.

В ТЭО – обосновывается необходимость создания, задачи, состав функций, оцениваются затраты, определяются требования к КСЗИ в целом и отдельным ее подсистемам.

В ТЗ – указывается порядок проведения проектных и других работ, их очередность, стадии, этапы, организации-исполнители или подразделения-исполнители, составляется план-график мероприятий по вводу в действие системы.

ТЗ на проектирование объекта и СЗИ в его составе оформляется как самостоятельный документ, который согласовывается с проектировщиком, службой безопасности заказчика и им утверждается. Структура указанных выше документов включает в себя разделы:

Введение,

Характеристика объекта управления

Назначение КСЗИ

Основные требования к КСЗИ

Технико-экономические показатели

Состав, содержание и организация работ по созданию КСЗИ

Порядок приемки

Требования к заказчику по подготовке объекта

(может в качестве приложений иметь схемы, чертежи, таблицы, расчеты)

Обследование объекта начинается на предпроектном этапе

При изучении объекта важно собрать информацию о следующих характеристиках:

Организации процесса функционирования (сведения о режимах работы объекта в целом и отдельных подразделений, правилах и процедурах доступа на объект и в отдельные помещения сотрудников и посетителей, общей численности и составе сотрудников и другие)

Организации информационных и транспортных потоков (сведения, характеризующие организацию доступа транспортных средств, способы хранения материальных и других ценностей, пути и способы транспортировки носителей информации и т.д.)

Особенности внешней среды, влияющей на функционирование объекта (ограждение периметра территории, расположение инженерных коммуникаций, подземных сооружений, размещение подразделений по отдельным помещениям, размещение инженерных систем в помещениях, конструкция и состояние входов, дверей, окон, состояние подвальных, чердачных и специальных технических помещений)

На этапе реализации и внедрения будут проводиться:

Формирование и поэтапный ввод в действие комплекса технических и программных средств защиты

Составление, оформление и подписание разработчиком и заказчиком приемо-сдаточного акта

Аттестация работы системы в соответствии с определенными и установленными требованиями безопасности, а также оформления протоколов аттестационных испытаний и заключений по их результатам

Выработка и последующая отладка (с учетом выявленных особенностей) технологии передачи, обработки, накопления и уничтожения защищаемой информации с использованием технических средств и в рамках традиционный немашинной обработки информации

Анализ и оценка качества организационной и программной поддержки технических средств защиты, обучение персонала правилам работы с защищаемой информацией

На стадии эксплуатации будет осуществляться контроль состояния и оценка качества функционирования СЗИ, координация деятельности подразделений, обеспечивающих ее функционирование, проверка по действующим методикам соблюдения требований нормативных документов по защите, оценка обоснованности или необходимости корректировки принимаемых решений

Факторы, влияющие на организацию КСЗИ.

Факторы общего характера.

1.Быстро развивающаяся и приобретающая новые качества информационно-коммуникационная инфраструктура современных предприятий;

2.Трансформация знаменитой экономической формулы "деньги-товар-деньги" в новую формулу "деньги-информация-товар-информация-деньги";

3.Зависимость от уровня защищенности информационно-телекоммуникационной инфраструктуры состояния основных элементов систем обеспечения функционирования предприятий;

4.Представительный арсенал видов и способов дестабилизирующего воздействия на информацию, а также способов ее злоумышленного использования.

Внутренние факторы.

1.Организационно-правовая форма предприятия и виды тайн, подлежащих защите.

2.Характер основной деятельности (НИР, ОКР, производство, торговля, услуги).

3.Перечень защищаемых сведений и количество носителей.

4.Степень конфиденциальности и ценность информации.

5.Структура и территориальное расположение предприятия.

6.Режим функционирования.

7.Уровень автоматизации средств обработки информации.

8.Уровень защищенности предприятия на момент начала работ.

Внешние факторы

1.Экономическая обстановка в регионе.

2.Степень развития рыночных отношение и уровень конкурентной борьбы.

3.Криминальная обстановка в регионе.

Психологические факторы.

1.Психологическая готовность руководства к расходам на защиту информации.

2.Отсутствие понимания необходимости защиты информации у руководителей среднего звена и персонала.

3.Противостояние служб АСОД и СБ.

4.Личные амбиции и взаимоотношения руководителей среднего звена.

5.Низкая квалификация специалистов по защите информации и сотрудников, работающих с КИ.

Факторы, способствующие созданию эффективных систем защиты.

1.Наличие опыта организации защитных процессов по отношению к традиционным и автоматизированным технологиям ее обработки.

+2.Наличие эффективных научных и практических разработок способов и средств защиты информации по всем основным направлениям (правовому, инженерно-техническому, программному, криптографическому, организационному).

3.Наличие развитой системы подготовки, переподготовки и повышения квалификации кадров в сфере защиты информации.

12. Порядок действий по нормативному закреплению состава защищаемой информации.

Из лекции:

Процесс выявления и регламентации реального состава ценной информации, составляющей тайну фирмы, является основополагающей частью системы защиты информации.

Состав этих сведений фиксируется в специальном перечне, закрепляющем факт отнесения их к защищаемой информации и определяющем период (срок) конфиденциальности этих сведений, уровень (гриф) их конфиденциальности, список сотрудников фирмы, которым дано право использовать эти сведения в работе.

В основе перечня лежит типовой состав защищаемых сведений фирм данного профиля.

Перечень является постоянным рабочим материалом руководства фирмы, служб безопасности и конфиденциальной документации. Он представляет собой классифицированный список типовой и конкретной ценной информации о проводимых работах, производимой продукции, научных и деловых идеях, технологических новшествах.

В перечень включается действительно ценные сведения («изюминки») о каждой работе фирмы. Следует отметить, что нельзя ограничивать доступ к информации, относящейся к новой продукции, но не имеющей ценности.

Дополнительно может составляться перечень документов, в которых защищаемая информация отражается (документируется). В перечень включаются также документы, не содержащие указанную информацию, но представляющие ценность для фирмы и подлежащие охране.

Перечни формируются индивидуально каждой фирмой в соответствии с рекомендациями специальной комиссии и утверждаются первым руководителем фирмы. Эта же комиссия регулярно вносит текущие изменения в перечни в соответствии с динамикой выполнения фирмой конкретных работ.

При заключении любого договора (контракта) стороны должны брать на себя взаимные письменные обязательства по защите конфиденциальной информации другой стороны и документов, полученных при переговорах, исполнении условий договора.

Производственная или коммерческая ценность информации, как правило, недолговечна и определяется временем, необходимым конкуренту для выработки ток же идеи или ее хищения и воспроизводства, а также временем до патентования, опубликования и перехода в число общеизвестных.

Отнесение информации к информации, составляющей коммерческую тайну: Методология отнесения информации к КТ (стр. 25 методички по КТ Глухова)

Для разработки Перечня приказом руководителя предприятия создается комиссия в составе не более 4-5 человек из наиболее квалифицированных и компонентных специалистов основных подразделений и представителей службы безопасности (или режимно-секретного органа), знакомых как с деятельностью предприятия в целом, так и с работой отдельных подразделений, в нее желательно включить:

Специалиста, владеющего финансовыми вопросами, конъектурой рынка и данными в отношении конкурирующих фирм;

Специалиста, полностью представляющего систему организации работы предприятия, ее особенности;

Специалиста, по связям с другими предприятиями, а также по вопросам заключения контрактов, договоров;

Специалиста, обладающего всеми сведениями о выпускаемой продукции, технологическом цикле ее производства, о происхождении всех видов информации (устной, документальной, в виде образцов, узлов, блоков, готовой продукции)

Если предприятие крупное либо производимая продукция имеет разнородный характер, можно создавать несколько таких групп, одну – главную, в целях координации и обобщения результатов работы, остальные – в зависимости от необходимости по каждому отдельному участку. Если предприятие состоит из нескольких человек, то указанную задачу может решить один руководитель, если он будет владеть перечисленной выше информацией.

В группе должны быть руководящие специалисты, обладающие полным объемом данных, которые могут быть отнесены к коммерческой тайне. Но в большинстве случаев достаточно, если хотя бы один из них осведомлен в деталях по отдельно рассматриваемому вопросу, а остальные представляли себе общий характер.

На первом этапе определяют возможные отрицательные последствия в случае разглашения сведений, составляющих КТ. Например, разрыв деловых отношений с партнерами, срыв переговоров, утрата возможности заключения выгодного контракта, использование конкурентами полуденных сведений для повышения эффективности экономического соперничества.

Чтобы избежать ошибок необоснованной классификации сведений, эксперты должны руководствовать дополнительными критериями отнесения информации к коммерческой тайне. Такими, как: выигрыш во времени для предприятия в сравнении с конкурирующими фирмами, уникальность разработки, новизна, преимущества в ценовой конкуренции и тд

Группа экспертов анализирует, какая информация нуждается в защите; кого она может заинтересовать, какова ее ценность для конкурентов; какие элементы информации являются наиболее ценными; каков срок жизни сведений, составляющих КТ; какую методику защиты КТ принять; в какую сумму обойдется защита.

Результатом работы группы экспертов должен стать Перчень сведений, составляющих КТ, в котором желательно указать сроки, на который те или иные сведения отнесены к КТ.

Перечень доводится до структурных подразделений и соисполнителей в части их касающейся, для руководства в работе и приведения в соответствие с ним грифа работ, документов и изделий.

Из инета:

Для формирования перечня сведений, составляющих защищаемую информацию, необходимо:

1. Разработать приказ (план) по организации работы по формированию перечня.

2. Сформировать и утвердить список лиц (рабочую группу), наделяемых полномочиями по отнесению сведений к защищаемой информации.

3. Создать и утвердить состав экспертной комиссии для анализа предварительного и формирования окончательного перечня, периодического его обновления и экспертизы документов, подготавливаемых к открытой печати, на предмет выявления и изъятия сведений, составляющих защищаемую информацию.

4. Разработать положение о порядке формирования перечня – методическое руководство для руководителей структурных подразделений, членов рабочей группы и экспертной комиссии.

5. Разослать положение руководителям структурных подразделений и членам экспертной комиссии для ознакомления и подготовки замечаний.

6. Согласовать и утвердить положение.

7. Разослать положение исполнителям и провести инструктаж членов рабочей группы и экспертной комиссии.

8. Внести в предварительный перечень предложения членов рабочей группы.

9. Членам экспертной комиссии рассмотреть предварительный перечень в соответствии с положением и сформировать проект окончательного варианта.

10. Согласовать перечень с руководителями структурных подразделений и утвердить руководителем предприятия.

11. Издать приказ о введении перечня в действие

13.Определение и нормативное закрепление состава защищаемой информации.

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственниками информации.

В соответствии со ст. 5 Федерального закона от 27 июля 2006 г. N 149- ФЗ. "Об информации, информационных технологиях и о защите информации" информация подразделяется на:

– свободно распространяемую;

– предоставляемую по соглашению сторон;

– подлежащую предоставлению или распространению по закону;

– имеющую статус ограниченного или запрещенного доступа.

Отнесение информации к защищаемой определяется следующими нормативно-правовыми актами:

1. ФЗ РФ от 21 июля 1993 г. № 5485-1 "О государственной тайне" (ред. от 01.12.2007).

2. ФЗ РФ от 29 июля 2004 г. N 98-ФЗ «О коммерческой тайне».

3. ФЗ РФ от 27.07.2006 г. № 152-ФЗ «О персональных данных».

4. ФЗ РФ от 2 декабря 1990 г. N 395-I "О банках и банковской деятельности" (ред. от 7 февраля 2011 г.).

5. Указ Президента РФ от 06.03.1997 N 188 "Об утверждении Перечня сведений конфиденциального характера" (в ред. от 23.09.2005). В соответствии с этим Перечнем к профессиональной тайне относят: врачебную, нотариальную, адвокатскую тайну, тайну переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и т.д. Необходимость соблюдения перечисленных тайн вытекает из доверительного характера отдельных профессий.

Основная особенность служебной тайны заключается в том, что обязанность ее соблюдения вытекает из интересов службы: служебные сведения, военная и судебная тайны, тайна следствия и т.п.

Определение объектов защиты.

Информация является предметом защиты, но защищать ее как таковую невозможно, поскольку она не существует сама по себе, а фиксируется (отображается) в определенных материальных объектах или памяти людей, которые выступают в роли ее носителей и составляют основной, базовый объект защиты.

Согласно ГОСТ Р 50922-2006 , пункт 2.5.1 объект защиты информации: Информация или носитель информации, или информационный процесс, которую(ый) необходимо защищать в соответствии с целью защиты информации.

При организации КСЗИ на предприятии в качестве объектов защиты рассматриваются:

прилегающая к предприятию территория;

здания предприятия;

рабочие помещения и помещения, предназначенные для обработки информации с ограниченным доступом; помещения, предназначенные для ведения переговоров, в ходе которых оглашаются сведения ограниченного доступа; хранилища носителей информации;

физические поля (электромагнитные, оптические, ультрафиолетовые, инфракрасные, рентгеновские и др.); системы, линии и средства связи и передачи данных, осуществляющие прием, обработку, хранение и передачу информации с ограниченным доступом;

аппаратные средства (серверы, рабочие станции, периферийное оборудование), средства и системы информатизации и другие технические средства защиты информации;

программные средства (операционные системы, специальное ПО, СУБД, интерфейсное и сетевое ПО);

информационные ресурсы, содержащие конфиденциальную информацию (в частности персональные данные); сведения, отнесенные любому виду тайн; носители информации и средства их транспортировки;

Кроме того, объектами защиты должны быть:

средства отображения, обработки, воспроизведения и передачи конфиденциальной информации, в том числе: ЭВМ, средства видео-, звукозаписывающей и воспроизводящей техники;

системы обеспечения функционирования предприятия (электро-, водоснабжение, кондиционирование и др.);

выпускаемая продукция (конкретные изделия, предметы, технические решения) и технологические процессы ее изготовления и используемые при этом средства производства;

сотрудники организации.

Выявление и оценка источников, способов и результатов дестабилизирующего воздействия на информацию.

По отношению к информационной системе все множество угроз можно разбить на две группы: внешние и внутренние, каждая из которых, в свою очередь, делится на умышленные и случайные угрозы, которые могут быть явными и скрытыми. Выявление и анализ угроз защищаемой информации является ответственным этапом при построении системы защиты информации на предприятии. Угрозы защищаемой информации связаны с ее уязвимостью, т. е. неспособностью информации самостоятельно противостоять дестабилизирующим воздействиям, наршающим ее статус.

Рассмотрим источники дестабилизирующего воздействия на информацию.

К ним относятся:

1. Люди:

2. Технические средства отображения (фиксации), хранения, обработки, воспроизведения, передачи информации,

средства связи:

3. Системы обеспечения функционирования технических средств отображения, хранения, обработки, воспроизведения и передачи информации;

4. Технологические процессы отдельных категорий промышленных объектов;

5. Природные явления.

Самым распространенным, многообразным и опасным источником дестабилизирующего воздействия на защищаемую информацию являются люди, которые делятся на следующие категории:

— сотрудники данного предприятия;

— лица, не работающие на предприятии, но имеющие доступ к защищаемой информации предприятия в силу служебного положения (из вышестоящих, смежных (в том числе посреднических) предприятий, контролирующих органов государственной и муниципальной власти и др.);

— сотрудники государственных органов разведки других стран и разведывательных служб конкурирующих отечественных и зарубежных предприятий;

— лица из криминальных структур, хакеры.

В части соотношения с видами и способами дестабилизирующего воздействия на информацию эти категории людей подразделяются на две группы: имеющие доступ к носителям данной защищаемой информации и не имеющие такового.

Методика выявления способов воздействия на информацию

В зависимости от источника и вида воздействия оно может быть непосредственным на защищаемую информацию либо опосредованным, через другой источник воздействия.

• Со стороны людей возможны следующие виды воздействия: (непосредственное воздействие на носители защищаемой информации; несанкционированное распространение конфиденциальной информации; вывод из строя технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи тд.)

• Способами непосредственного воздействия на носители защищаемой информации могут быть: (физическое разрушение носителя (поломка, разрушение и др.); создание аварийных ситуаций для носителей (поджог, искусственное затопление, взрыв и т. д.); удаление информации с носителей; внесение фальсифицированной информации в носители.)

• Несанкционированное распространение конфиденциальной информации (словесной передачи (сообщения) информации; передачи копий (снимков) носителей информации; показа носителей информации; ввода информации в вычислительные сети; опубликования информации в открытой печати; использование информации в открытых публичных)

• вывода из строя технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи : (поломку (разрушение) средств, в том числе разрыв (повреждение) кабельных линий связи; создание аварийных ситуаций для средств (поджог, искусственное затопление, взрыв и др.); отключение средств от сетей питания; вывод из строя или нарушение режима работы систем обеспечения функционирования средств;)

• нарушения режима работы технических средств отображения, хранения, обработки, воспроизведения, передачи информации, средств связи и технологии обработки информации : (повреждение отдельных элементов средств; нарушение правил эксплуатации средств; выдача неправильных программных команд; превышение расчетного числа запросов и тд)

К видам дестабилизирующего воздействия на защищаемую информацию со стороны второго источника воздействия — технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи относятся:

1. Вывод средств из строя;

2. Сбои в работе средств;

3. Создание электромагнитных излучений.

+Источником дестабилизирующего воздействия на информацию — природные явления , включает стихийные бедствия и атмосферные явления (колебания). К стихийным бедствиям и одновременно видам воздействия следует отнести: землетрясение, наводнение, ураган (смерч), шторм, оползни, лавины, извержения вулканов; к атмосферным явлениям (видам воздействия): грозу, дождь снег, перепады температуры и влажности воздуха, магнитные бури. Способами воздействия со стороны и стихийных бедствий, и атмосферных явлений могут быть разрушение (поломка), землетрясение, сожжение носителей информации, средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи, систем обеспечения функционирования этих средств, нарушение режима работы средств и систем, а также технологии обработки информации, создание паразитных наводок (грозовые разряды)

Результаты дестабилизирующего воздействия: Уничтожение, искажение, блокирование, разглашение, хищение.

16. Определение потенциальных каналов и методов несанкционированного доступа к информации.

Под каналом утечки информации понимается физический путь от источника конфиденциальной информации к злоумышленнику, по которому возможна утечка или несанкционированное получение охраняемых сведений.

Потенциальные каналы НСД:

– визуально-оптические (непосредственное или удаленное, в том числе и телевизионное, наблюдение);

– акустические (включая и акустико-преобразовательные) – механические колебания стен, перекрытий, трубопроводов, окон и т.д.;

– электромагнитные (включая магнитные и электрические) – побочные электромагнитные излучения и наводки;

– материально-вещественные (бумага, фото, магнитные носители, производственные отходы различного вида – твердые, жидкие, газообразные, отходы делопроизводства).

Методы:

1. Контакт с бывшими сотрудниками

2. Внедрение казачков

3. Физическое проникновение на объект

4. Подключение к средствам отображения, хранения, обработки, воспроизведения и передачи информации средствам связи.

5. Подслушивание речевой информации

6. Визуальный съем КИ

7. Перехват по ПЭМИН (Побочные электромагнитные излучения и наводки)

8. Получение КС из доступных источников (публикации, СМИ…)

17. Определение возможностей несанкционированного доступа к защищаемой информации.

Несанкционированный доступ к источникам конфиденциальной информации – это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к ней.

Противодействие НСД к конфиденциальной информации – это комплекс мероприятий, обеспечивающих исключение или ограничение неправомерного овладения охраняемыми сведениями.

Способ несанкционированного доступа – это совокупность приемов, позволяющих злоумышленнику получить охраняемые сведения конфиденциального характера.

Способы несанкционированного доступа:

Инициативное сотрудничество (выражается в определенных действиях лиц из числа работающих на организации, чем-то неудовлетворенных, особо нуждающихся в средствах к существованию или просто алчных и скупых, склонных ради денег на любые противозаконные действия);

Склонение к сотрудничеству (это насильственное действие со стороны правонарушителя. Вербовка может исполняться через подкуп, запугивание и шантаж);

Выведение, выпытывание (это возможность через наивные с виду вопросы получить нужную информацию. Получать интересующую информацию можно и ложным трудоустройством. Такой правонарушитель может оформляться на работу, а во время бесед определять, чем занимаются подразделения, какие профессии требуются, что должен знать и уметь новый сотрудник. При этом трудоустраиваться он и не собирается, отказавшись под благовидным предлогом);

Подслушивание (способ ведения разведки и промышленного шпионажа, применяемый агентами, наблюдателями, информаторами, специальными постами подслушивания);

Наблюдение (это метод реализации криминальных интересов, проводится визуально с применением оптических приборов);

Хищение (это умышленное противоправное завладение чужим имуществом, средствами, документами, материалами, информацией);

Копирование (Копируют документы с необходимыми сведениями; технические носители, производимые товары и услуги);

Подделка (модификация) (Заключается в выдаче себя за другого пользователя, снимая с себя ответственность или используя чужие полномочия дезинформировать, приобретая санкционированный доступ к охраняемым сведениям);

Уничтожение (Особую угрозу представляет уничтожение информации в АСОД, где на технических носителях накапливаются немалые объемы сведений различного характера, многие из которых крайне сложно представить);

Незаконное подключение (подсоединение к различным линиям и проводам с целью несанкционированного доступа к нужной информации);

Перехват (это получение информации путем приема сигналов электромагнитной энергии пассивными средствами приема, расположенными на вполне безопасном расстоянии от источника конфиденциальной информации);

Негласное ознакомление (это получение сведений, к которым субъект не допущен, но при некоторых условиях он может что-то узнать);

Фотографирование (это метод получения видимого изображения объектов конфиденциального значения на фотоматериале);

Сбор и аналитическая обработка информации (является завершающим этапом изучения и обобщения добытой информации с целью получения достоверных и объемлющих сведений по интересующему злоумышленника аспекту деятельности объекта его интересов).

18. Определение компонентов КСЗИ

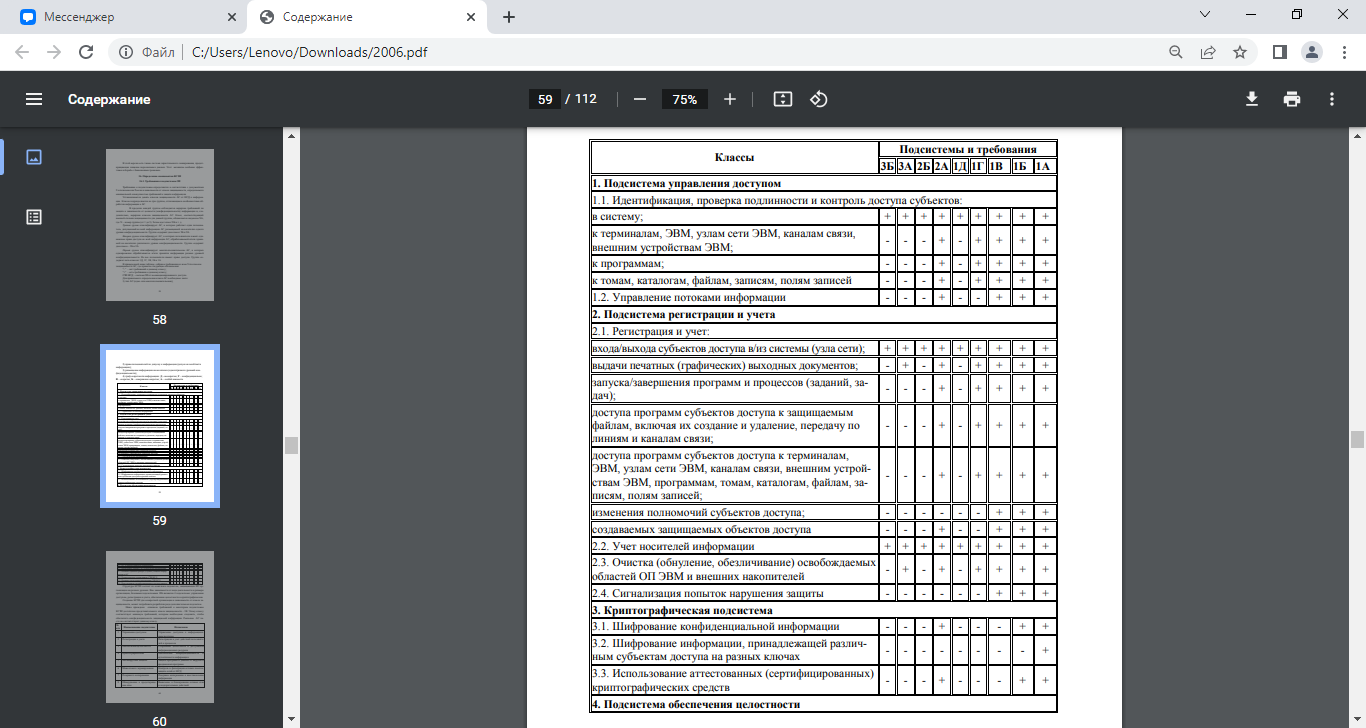

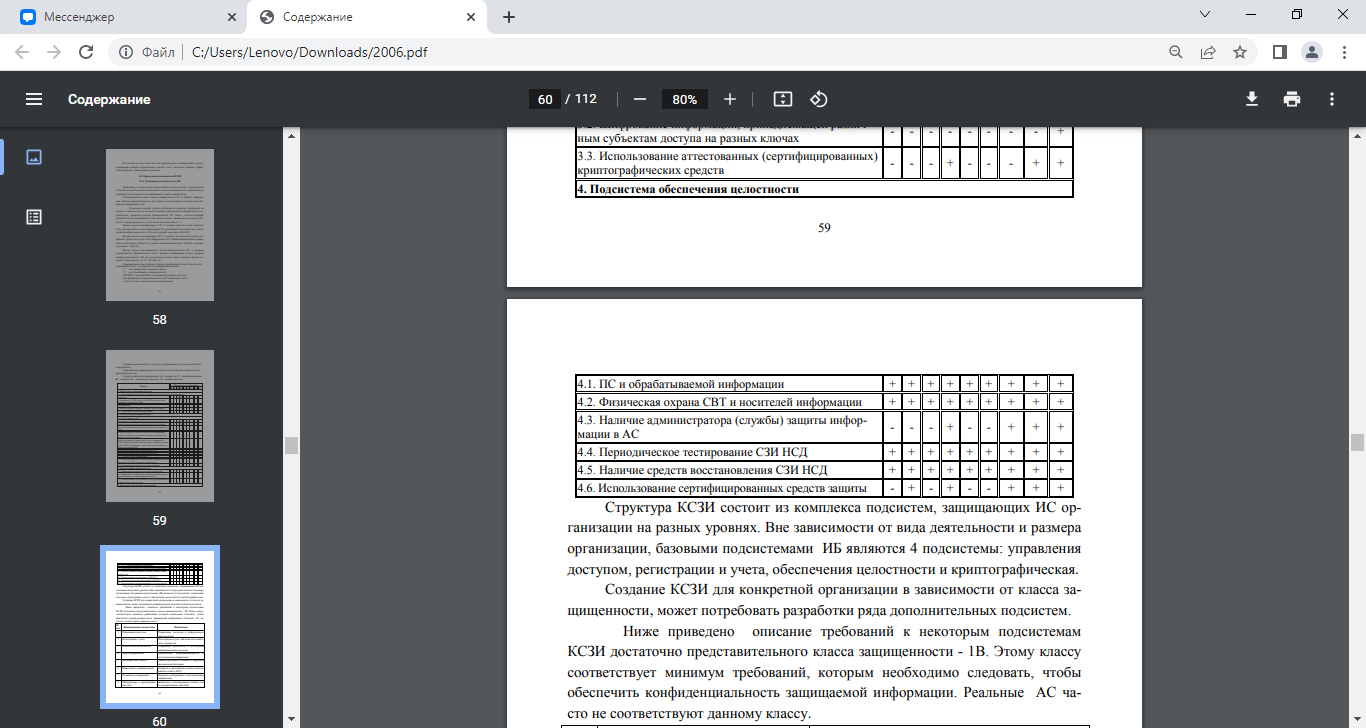

16.1. Требования к подсистемам ЗИ Требования к подсистемам определяются в соответствии с документами Гостехкомиссии России в зависимости от класса защищенности, определяемого минимальной совокупностью требований к защите информации. Устанавливается девять классов защищенности АС от НСД к информации. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС. Класс, соответствующий высшей степени защищенности для данной группы, обозначается индексом NA, где N – номер группы (от 1 до 3). Затем идет класс NБ и т. д. Третья группа классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса: ЗБ и ЗА. Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа ко всей информации АС, обрабатываемой и/или хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса – 2Б и 2А. Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа. Группа содержит пять классов: 1Д, 1Г, 1В, 1Б и 1А. В приведенной ниже таблице собраны требования ко всем 9-ти классам защищенности АС, где приняты следующие обозначения:

"- " – нет требований к данному классу;

"+" – есть требования к данному классу;

СЗИ НСД – система ЗИ от несанкционированного доступа. Для правильного определения класса АС необходимо знать:

тип АС (одно- или многопользовательская);

права пользователей по допуску к информации (допуск ко всей/части информации);

размещение информации на носителях (одного/разного уровней конфиденциальности);

гриф секретности информации: Д – несекретно; Г – конфиденциально; В – секретно; Б – совершенно секретно; А – особой важности.

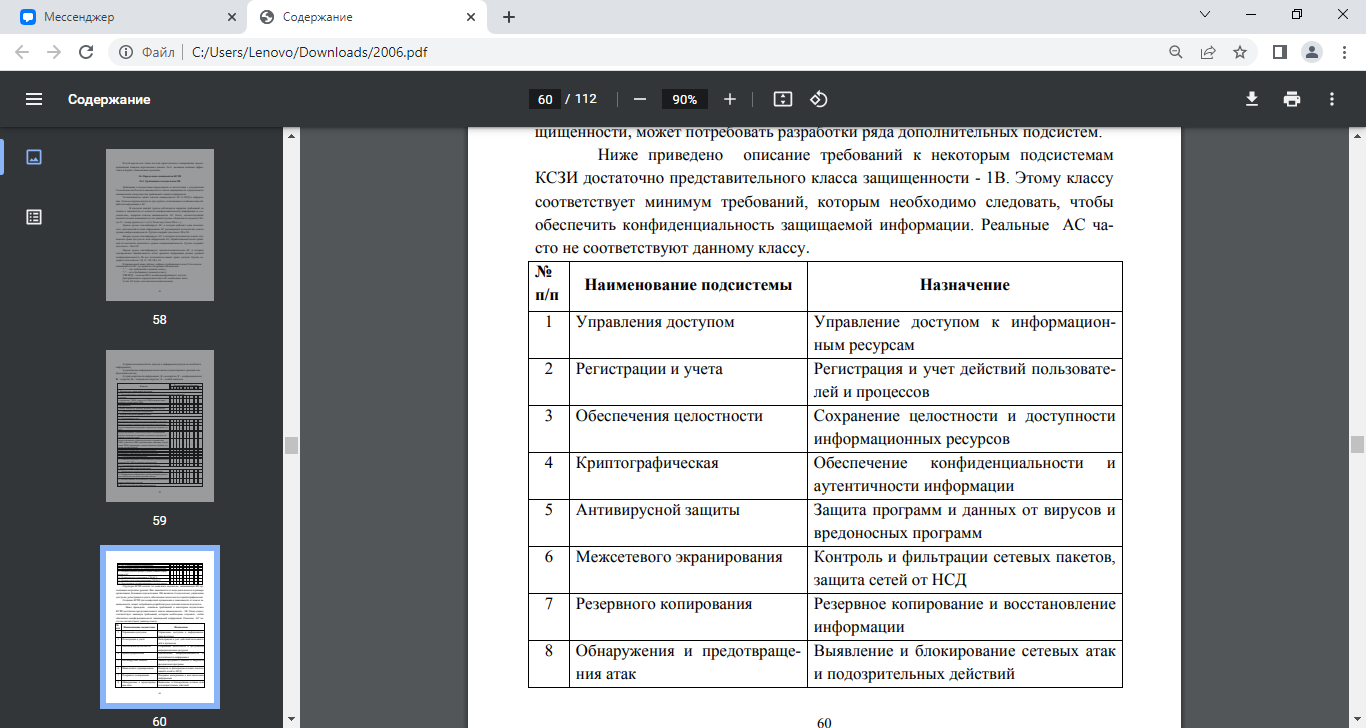

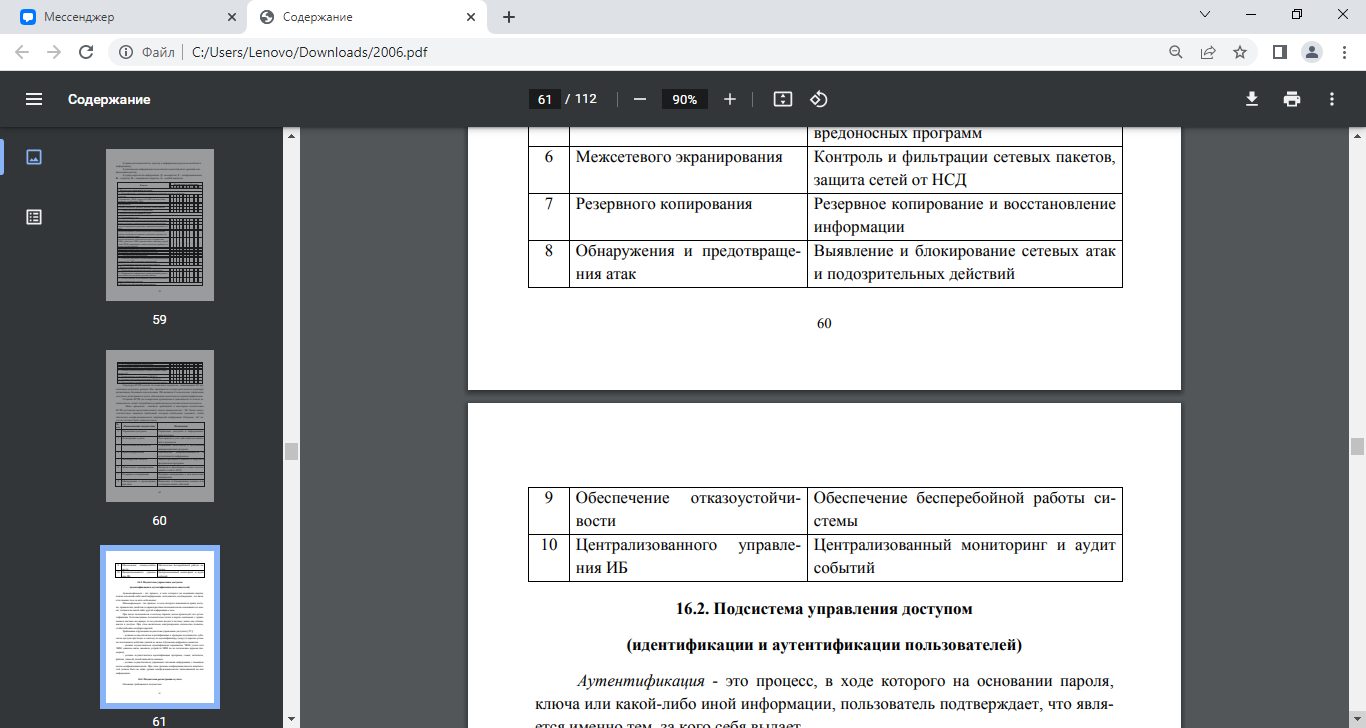

Структура КСЗИ состоит из комплекса подсистем, защищающих ИС организации на разных уровнях. Вне зависимости от вида деятельности и размера организации, базовыми подсистемами ИБ являются 4 подсистемы: управления доступом, регистрации и учета, обеспечения целостности и криптографическая. Создание КСЗИ для конкретной организации в зависимости от класса защищенности, может потребовать разработки ряда дополнительных подсистем. Ниже приведено описание требований к некоторым подсистемам КСЗИ достаточно представительного класса защищенности - 1В. Этому классу соответствует минимум требований, которым необходимо следовать, чтобы обеспечить конфиденциальность защищаемой информации. Реальные АС часто не соответствуют данному классу.

Определение условий функционирования КСЗИ.

При определении условий функционирования КСЗИ необходимо располагать следующей информацией:

1) об организации процесса функционирования объекта. В состав этих данных входят сведения, характеризующие:

— график работы объекта и его отдельных подразделений;

— правила и процедуры доступа на объект, в отдельные помещения и к оборудованию персонала и посетителей (регулярный, случайный, ограниченный доступ);

— численность и состав сотрудников и посетителей объекта (постоянный штат, персонал, работающий по контракту, клиенты);

— процедуру доступа на территорию транспортных средств.

Для получения этих данных можно применять следующие способы: анкетирование сотрудников; опрос сотрудников; личное наблюдение; изучение директивных и инструктивных документов. Следует иметь в виду, что ни один из этих способов не дает объективной информации: каждый имеет свои достоинства и недостатки. Поэтому их применяют вместе, в совокупности;

2) об организации транспортных и информационных потоков. В состав этих данных входят сведения, характеризующие:

— пути и организацию транспортировки и хранения материальных ценностей на территории объекта; уровни конфиденциальности информации, пути и способы ее обработки и транспортировки (документы, телефонная и радиосвязь и т. п.);

3) об условиях функционирования объекта. В состав этих данных входят сведения, характеризующие:

— пространство, непосредственно прилегающее к территории объекта;

— ограждение периметра территории и проходы;

— инженерные коммуникации, подземные хранилища и сооружения на территории;

— размещение подразделений и сотрудников по отдельным помещениям (с поэтажными планами);

— инженерные коммуникации в помещениях;

— состояние подвальных и чердачных помещений;

— размещение, конструкции и состояние входов, дверей, окон;

— существующую систему защиты;

— состав и настроение населения, экономические факторы и криминогенную обстановку на прилегающей территории.

На основе результатов анализа всех перечисленных сведений должны быть определены: назначение и основные функции системы защиты; основные виды возможных угроз и субъекты угроз; внешняя среда; условия функционирования системы защиты (наличие энергетических и других ресурсов, естественные преграды и т. п.).

Эти данные рекомендуется систематизировать в виде пояснительной записки, структурных схем и планов.

Целесообразно иметь следующие планы:

1) план территории объекта с указанием расположения всех зданий и других наземных сооружений; подземных сооружений; всех коммуникаций и мест их выхода за территорию объекта; всех ограждений, в том числе по периметру территории объекта, с обозначением их технического состояния на момент обследования; средств защиты (существующей системы, если она имеется);

2) поэтажные планы, где должно быть указано расположение всех помещений с обозначением дверных и оконных проемов, внутренних и наружных (пожарных) лестниц, толщины материала стен и существующих средств защиты; всех коммуникаций с обозначением коммуникационных шкафов и других мест санкционированного доступа к каналам связи и жизнеобеспечения;

3) планы помещений с указанием мест размещения оборудования и других технических средств (телефонов, персональных ЭВМ, принтеров и т. д.); расположения коммуникаций и мест размещения коммутационного оборудования (коробки, розетки и т. п.); функционального назначения и степени конфиденциальности получаемой и обрабатываемой информации; особенностей технологического процесса (для производственных помещений), важных с точки зрения обеспечения безопасности.

На основе этих планов целесообразно подготовить структурные схемы:

— ограждения каждого помещения, указав на ней (схематично) все стены и другие инженерно-технические сооружения, окружающие помещение;

— документооборота (для документов с ограниченным доступом), указав источник и приемники документа; его связи с другими документами; способ подготовки (ручной, машинный); способ транспортировки (с курьером, по телефону, по факсу, по компьютерной сети и т. п.); место хранения;

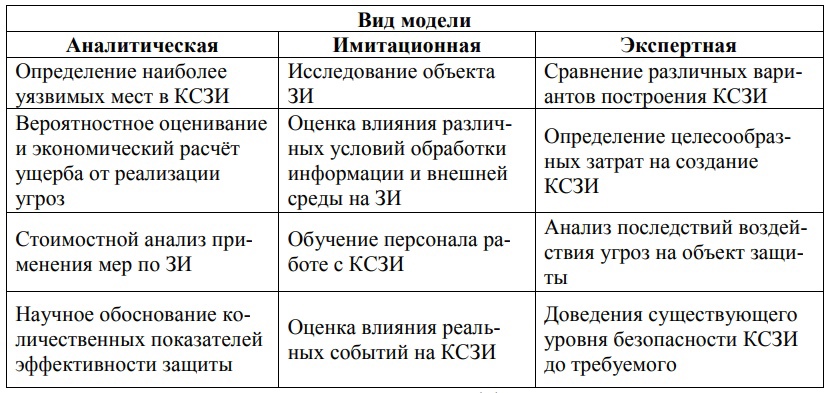

20. Разработка модели КСЗИ

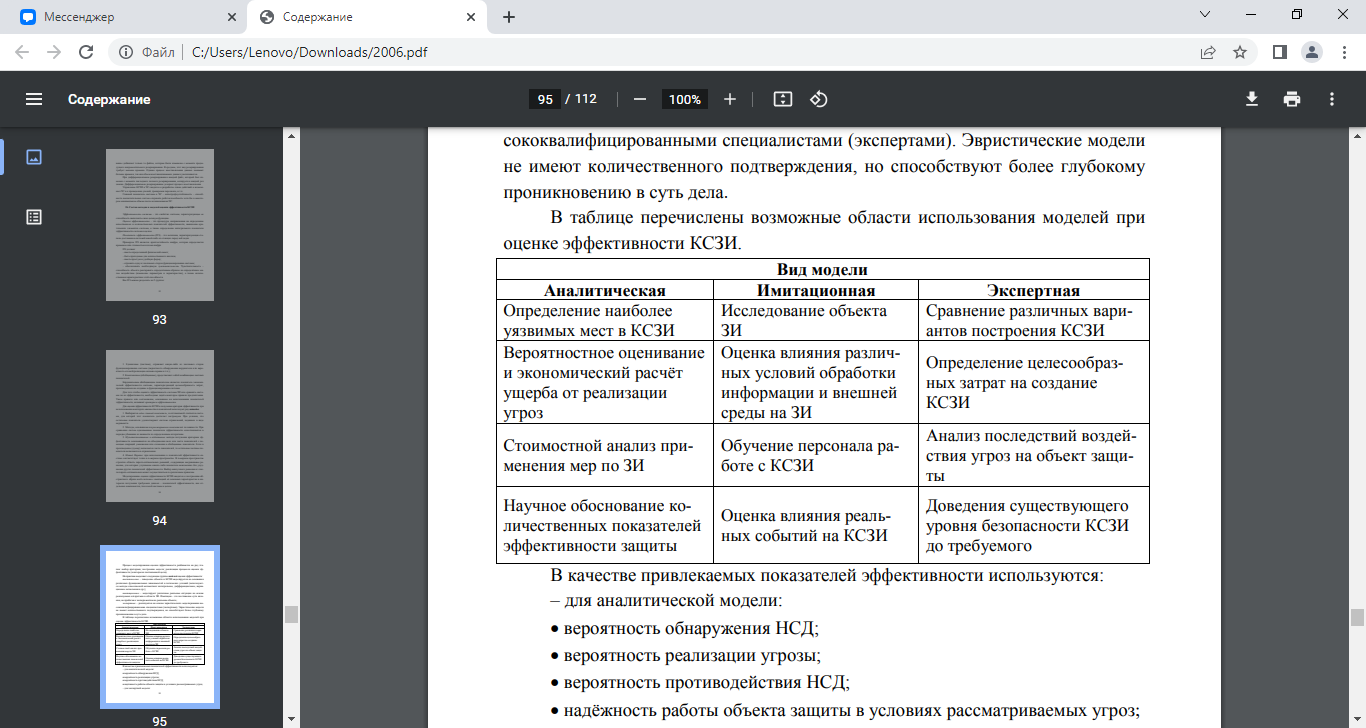

Моделирование является одним из самых наглядных и эффективных инструментов исследования сложных систем, объектов или процессов. Значение моделирования особенно велико в системах, где натурные эксперименты невозможны по целому ряду причин: сложность, большие материальные затраты, уникальность или длительность эксперимента. Модель – это некий новый материальный или абстрактный объект, который отражает существенные особенности изучаемого объекта, процесса или явления. Степень соответствия модели исходному объекту характеризует уровень ее адекватности. Процедура установления адекватности (истинности) модели исходному объекту называется верификацией модели. Процесс разделения модели на подмодели называется декомпозицией. Для одного и того же объекта можно создать разные модели. В то же время разные объекты могут описываться одной моделью. В процессе моделирования КСЗИ решаются следующие задачи:

– определение основных параметров ЗИ;

– выбор показателей защищенности информации и критериев эффективности КСЗИ;

– уточнение требований к организационным, инженерно-техническим и программным мерам ЗИ; – анализ функционирования КСЗИ;

– синтез структуры КСЗИ и оптимальное распределение средств защиты;

– поиск оптимальных решений по управлению безопасностью;

– оценка эффективности использования различных подсистем и мероприятий по ЗИ и др. Для КСЗИ могут быть созданы различные модели, предназначенные для: – анализа исследуемых процессов систем и подсистем; – синтеза (построения различных систем, подсистем и мероприятий);

– управления исследуемыми процессами (подсистемами) с целью поиска оптимальных управленческих решений.

При этом рассматриваются как общие модели (в масштабе всей КСЗИ или подсистемы), так и частные модели с целью определения отдельных параметров функционирования КСЗИ (подсистемы). Среди методов моделирования выделяют следующие классы:

– аналитические (методы классической математики – интегральное, дифференциальное и вариационное исчисление, методы поиска экстремумов функций, методы математического программирования, теории игр и т. п.);

– статистические (включают теоретические разделы математики - теорию вероятностей, математическую статистику, и направления прикладной математики, использующие стохастические представления - теорию массового обслуживания, методы статистических испытаний, основанные на методе Монте-Карло, методы выдвижения и проверки статистических гипотез А. Вальда и другие методы статистического имитационного моделирования);

– теоретико-множественные, логические, лингвистические, семиотические представления (разделы дискретной математики, составляющие теоретическую основу разработки разного рода языков моделирования, автоматизации проектирования, информационно-поисковых языков);

– графические (включают теорию графов и разного рода графические представления информации типа диаграмм, графиков, гистограмм и т.п.);

– экспертные или эвристические (используют человека в качестве «измерительного прибора» – эксперта для получения количественных оценок процессов и суждений, которые из-за неполноты и недостоверности имеющейся информации не поддаются непосредственному измерению).

Для оценки адекватности моделей (правильности решений) в рассматриваемых условиях необходимо привлекать квалифицированных (опытных) экспертов по защите информации. Основными разновидностями процесса моделирования можно считать два его вида – имитационное (математическое) и натурное (физическое). Имитационное моделирование — это метод исследования, при котором изучаемая система заменяется моделью с достаточной точностью, описывающей реальную систему и, с ней проводятся эксперименты с целью получения информации об этой системе. Модели чаще всего реализуются в виде компьютерных программ, которые шаг за шагом воспроизводит события, происходящие в реальной системе.

Натурным моделированием называют проведение исследования на реальном объекте с последующей обработкой результатов эксперимента на основе теории подобия.

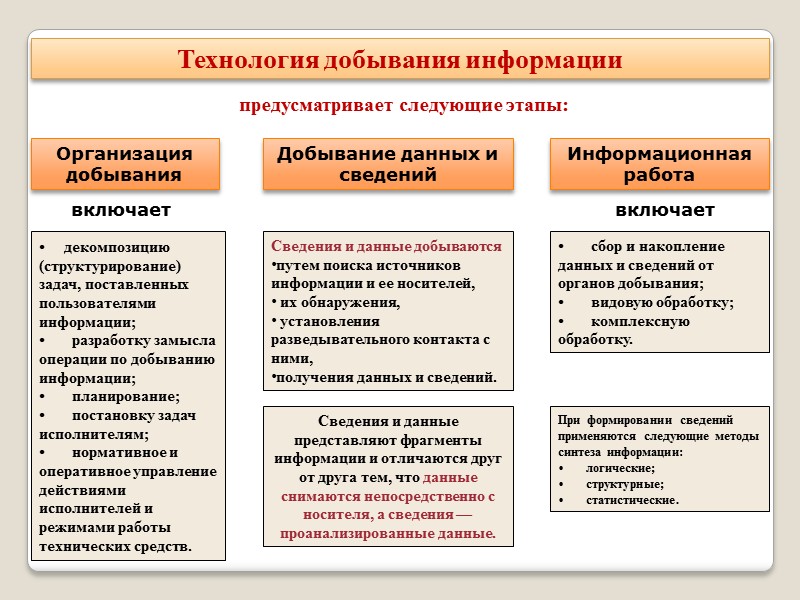

21. Методика добывание информации для предприятия

Для добывания информации разведка противника может использовать легальные, полулегальные и нелегальные методы.

К легальным методам относятся: изучение публикаций в средствах массовой информации (СМИ); участие в научно-технических конференциях; анализ общественно-политических, научных и технических изданий; посещение выставок; исследование сообщений электронных СМИ (телевидение, радио, World Wide Web) и др.

К полулегальным методам можно, в частности, отнести: беседы с сотрудниками в неофициальной обстановке; мнимые переговоры о покупке продукции; ложные конкурсы; приглашение на работу ведущих специалистов; получение информации от общих поставщиков, потребителей, через фонды и благотворительные организации, через контролирующие органы и др.

К нелегальным методам относятся: похищение образцов продукции и (или) технологического оборудования; похищение документов, содержащих интересующую информацию; копирование документов, содержащих интересующую информацию; заброс агентов проникновения на объект противника; внедрение агентов в структуры противника; съем информации по техническим каналам; проникновение в автоматизированные системы (АС) противника, используемые для обработки интересующей информации и др.

22. Методы отбора информации.

Процессы сбора, обработки и изучения информации, в том числе используемой при планировании, характеризуются наличием нескольких видов ее преобразования: 1) формальным; 2) содержательным; 3) пространственным; 4) временным.

1. Любое действие с информацией первоначально требует ее отображения (представления) для восприятия и понимания. Данная функция реализуется при формальном преобразовании. Это преобразование связано с перекодированием информации, т.е. с изменением формы представления информации (из графической в текстовую, или наоборот), а также изменением ее структуры, например из произвольной в табличную. Необходимость перекодирования информации обусловлена тем, что ее форма, получаемая от множества источников, может быть различной (текстовой машинописной или рукописной, графической, звуковой и др.), а для отображения в используемых документах форма представления должна быть однообразной и принятой для данного документа.

2. Под содержательным преобразованием информации понимается такой процесс ее обработки, в результате которого появляется «новая» информация. В этом смысле новой будет только та информация, которая ранее в системе не содержалась и не поступала извне, а получена путем осуществления операций преобразования имеющейся «старой» информации. В качестве примеров такого преобразования могут рассматриваться процессы обобщения данных, проведения расчетов, логических рассуждений, моделирования и т. п.

Основное содержательное преобразование информации выполняется при подготовке и принятии решений. Непосредственно при разработке документов содержательное преобразование информации осуществляется во время операций заполнения итоговых и сравнительных полей документа, полей оценки, реализуемых на основании данных, содержащихся как в одном, так и в нескольких документах.

3. Процесс сбора данных является выполнением пространственного {коммуникационного) преобразования информации.

4. Временной аспект преобразования информации при разработке документов связан с необходимостью их хранения. От информации, внесенной в документ, зависят сроки его хранения, периодичность обращения к нему и ситуации, в которых он используется. А это в свою очередь определяет способ и место хранения документа и возможности по поиску информации.

23. Методы анализа информации

Применяемые в ходе аналитических исследований методы анализа информации делятся на три группы:

1. общенаучные (качественные) методы;

2. количественные методы;

3. частнонаучные методы.

Основные методы анализа, относящиеся к первой группе, включают метод выдвижения гипотез, метод интуиции, метод наблюдения, метод сравнения, метод эксперимента.

Из количественных методов наиболее распространен метод статистических исследований.

К третьей группе относятся методы письменного и устного опроса, метод индивидуальной беседы и метод экспертной оценки. Метод выдвижения гипотез состоит в процедуре отделения известного от неизвестного и вычленения в неизвестном отдельных, наиболее важных элементов и фактов (событий).

Метод интуиции заключается в использовании аналитиком своей способности к непосредственному постижению истины (достижению требуемого результата) без предварительного логического рассуждения. Во многом этот метод основывается наличном опыте аналитика.

Метод наблюдения заключается в непосредственном исследовании (обследовании) конкретного объекта (источника информации, события, действия, факта), в самостоятельном описании аналитиком каких-либо фактов (событий, процессов), а также их логических связей в течение определенного времени.

Цель метода сравнения состоит в более глубоком изучении процессов (событий), происходящих на предприятии и имеющих отношение к вопросам защиты охраняемой информации. Сравниваются различные факторы, обусловливающие причины и обстоятельства, приводящие к утечке конфиденциальной информации или к возникновению предпосылок к ее утечке. При использовании метода сравнения в обязательном порядке соблюдаются следующие основные условия: сравниваемые объекты (действия, явления, события) должны быть сопоставимы по своим качественным особенностям; сравнение должно определить не только элементы сходства, но и элементы различия между исследуемыми объектами.

Метод эксперимента используется для проверки результатов деятельности по конкретному направлению защиты информации или для поиска новых решений, совершенствования системы ее защиты.

Роль количественных методов анализа заключается в информационном, статистическом обеспечении качественных методов. Наиболее характерен метод статистических исследований, который заключается в проведении количественного анализа отдельных сторон исследуемого явления (факта, события).

В ходе этого анализа накапливаются цифровые данные о состоянии и динамике нарушений режима конфиденциальности (секретности) в ходе проводимых работ, об эффективности решения службой безопасности (режимно-секретным подразделением) задач по их недопущению, о тенденциях развития ситуации в области информационной безопасности и т.д.

Методы письменного и устного опроса заключаются в получении путем анкетирования (или иным способом) необходимой информации от сотрудников предприятия, руководителей подразделений, а также лиц, допускающих нарушения установленного режима секретности (конфиденциальности информации). При этом в анкете указываются несколько возможных вариантов ответов на каждый поставленный вопрос.

Метод индивидуальной беседы отличает от метода письменного и устного опроса необходимость личного общения с сотрудником предприятия. Использование этого метода позволяет в динамично развивающейся беседе получить конкретную информацию в зависимости от целей аналитического исследования.

Метод экспертной оценки включает учет и анализ различных мнений по определенному кругу вопросов, излагаемых специалистами в той или иной области деятельности предприятия, связанной с конфиденциальной информацией.

Выбор конкретных методов анализа при проведении аналитических исследований в области защиты конфиденциальной информации зависит от целей и задач исследований, а также от специфики деятельности предприятия, состава и структуры службы безопасности и ее аналитического подразделения.

24. Образцы документов при добывании информации

25. Технологическое и организационное построение КСЗИ

В рамках организационного направления работ создается организационная компонента КСЗИ - совокупность правил (руководящих документов) и технических средств, регламентирующих деятельность сотрудников при обращении с информацией независимо от форм ее представления.

Включает в себя разработку регламента обеспечения безопасности, применение методологии при работе с персоналом Заказчика, при создании подразделения, ответственного за обеспечение безопасности информации, обучение и консультации сотрудников подразделения, работы по уточнению требований к характеристикам защищенности системы, анализ информационной структуры Заказчика, разнесение субъектов и объектов информационных отношений по категориям конфиденциальности, определение допустимых формы их взаимодействий и т.д.

Регламент обеспечения безопасности - комплект документов, регламентирующий правила обращения с конфиденциальной информацией в зависимости от фазы ее обработки и категории конфиденциальности.

В регламенте должен быть определен комплекс методических, административных и технических мер, включающих в себя:

· создание подразделения, ответственного за обеспечение информации;

· определение порядка допуска сотрудников к конфиденциальной информации;

· определение обязанностей, ограничений и условий, накладываемых на сотрудников, допущенных к конфиденциальной информации;

· установление категории конфиденциальности информации; определение категории конфиденциальности работ, проводимых Заказчиком и информации, содержащейся в документах, связанных с работами; порядок изменения категории конфиденциальности работ и информации;

· требования к помещениям, в которых проводятся конфиденциальные работы и обрабатывается конфиденциальная информация, по категориям;

· требования к конфиденциальному делопроизводству;

· требования к учету, хранению и обращению с конфиденциальными документами;

· меры по контролю за обеспечением конфиденциальности работ и информации;

· план мероприятий по противодействию атаке на конфиденциальную информацию (действия, которые надо предпринимать в случае обнаружения разглашения информации с целью пресечения процесса разглашения/утечки информации);

· план мероприятий по восстановлению конфиденциальности информации (действия, которые надо предпринимать после пресечения процесса разглашения/утечки информации);

· определение ответственности за разглашение конфиденциальной информации.

Документы должны определять работу комплексной системы защиты информации:

· в штатном режиме;

· изменения в штатном режиме работы;

· нештатный режим (аварийные ситуации).

Как показывает опыт практической работы, для эффективной защиты автоматизированной системы организации необходимо решить ряд организационных задач:

• создать специальное подразделение, обеспечивающее разработку правил эксплуатации автоматизированной системы, определяющее полномочия пользователей по доступу к ресурсам этой системы, осуществляющее административную поддержку ТСЗИ (правильную настройку, контроль и оперативное реагирование на поступающие сигналы о нарушениях установленных правил доступа, анализ журналов регистрации событий безопасности и т.п.);

• разработать технологию обеспечения информационной безопасности, предусматривающую порядок взаимодействия подразделений организации по вопросам обеспечения безопасности при эксплуатации автоматизированной системы и модернизации ее программных и аппаратных средств;

• внедрить данную технологию путем разработки и утверждения необходимых нормативно-методических и организационно-распорядительных документов (концепций, положений, инструкций и т.п.).

При создании подразделения информационной безопасности надо учитывать, что для эксплуатации средств защиты нужен минимальный штат сотрудников, осуществляющих поддержку функционирования ТСЗИ. В то же время, разработка и внедрение технологии обеспечения информационной безопасности требует значительно большего времени, больших трудозатрат и привлечения квалифицированных специалистов, потребность в которых после ее внедрения в эксплуатацию отпадает. Кроме того, разработка и внедрение такой технологии должны проводиться в сжатые сроки, чтобы не отстать от развития самой автоматизированной системы организации.

Кадровое обеспечение функционирования КСЗИ

Количественный состав и структура службы ЗИ определяется после завершения разработки КСЗИ с учетом ее технической структуры и режимов функционирования.

Организационно-штатная структура определяет количество подразделений, их подчиненность, перечень должностей. Каждому должностному лицу устанавливаются его права и обязанности в соответствии с занимаемой должностью. Обязанности персонала предприятия по ЗИ определяются в коллективном договоре, трудовых договорах и должностных инструкциях.

При отборе персонала используются следующие методы: тестирование; ознакомление с личными делами, рекомендациями, отзывами с предыдущих мест работы; проведение конкурсов на замещение вакансий; аттестация сотрудников; проверка наличия судимостей и других правонарушений; изучение кредитных историй; собеседование и психофизиологическое исследование на полиграфе (детекторе лжи).

Ответственность за нарушения в области ИБ (юридический аспект):

в Уставе организации и в функциональных (технологических) обязанностях всех сотрудников, участвующих в процессах автоматизированной обработки информации, необходимо отразить требования по обеспечению ИБ при работе в АС;

при приеме на работу каждый сотрудник должен подписать Соглашение-обязательство о соблюдении установленных требований по сохранению государственной, служебной и коммерческой тайны, а также об ответственности за нарушение правил работы с защищаемой информацией в АС;

все пользователи, руководящий и обслуживающий персонал АС должны быть ознакомлены с перечнем сведений, подлежащих защите, в части их касающейся (в соответствии со своим уровнем полномочий);

доведение требований организационно-распорядительных документов по вопросам ИБ до лиц, допущенных к обработке защищаемой информации, должно осуществляться руководителями подразделений под роспись.

Для сотрудников группы безопасности (руководителя, администратора) также должны быть подробно разработаны их права и обязанности; документы, определяющие порядок работы с носителями ключевой информации и устанавливающие ответственность за нарушения.

Для обучения персонала вопросам ЗИ в современных условиях наиболее важной и эффективной формой является организация занятий непосредственно на предприятии под руководством опытных сотрудников службы защиты информации.

Материально-техническое и нормативно-методическое обеспечение КСЗИ

Материально-техническое обеспечение (МТО) позволяет удовлетворить потребность в расходных материалах, запасных изделиях и приборах, инструментах и других материальных средствах, необходимых для эксплуатации КСЗИ. Состав МТО КСЗИ зависит от ее структуры и определяется [8]:

1) при планировании и осуществлении работы объектов материально-технической базы службы ЗИ;

2) при определении потребности, приобретении, учете и хранении всех видов материальных средств, их распределении, выдаче (отправке, передаче) по назначению, обеспечении правильного и экономного расходования и ведении отчетности;

3) при накоплении и содержании установленных запасов материальных средств, обеспечении их сохранности;

4) при эксплуатации, сбережении, своевременном техническом обслуживании и ремонте;

5) при создании условий для организации и проведения мероприятий ЗИ;

6) при строительстве, ремонте и эксплуатации зданий и помещений;

7) при изучении положения дел, выявлении внутренних и внешних факторов, оказывающих влияние на МТО КСЗИ;

8) при выявлении нарушений, ошибок в МТО и оперативном принятии мер по их устранению

При работе с МТО КСЗИ на предприятии необходимо:

разработать нормативные акты по вопросам МТО КСЗИ;

уметь определять потребность материально-технических средств для обеспечения нормального функционирования КСЗИ;

знать наличие, состояние и порядок хранения материальных средств ЗИ;

своевременно пополнять МТО КСЗИ;

вести учет, правильное хранение, сбережение запасов материальных средств КСЗИ, а также их эксплуатацию, ремонт и техническое обслуживание;

рационально и экономно расходовать материальные средства;

осуществлять контроль за использованием МТО КСЗИ. Состав нормативно-методического обеспечения КСЗИ определяют:

законодательные акты

законы, указы президента, постановления правительства, кодексы (гражданский, уголовный, административный), ГОСТы;

руководящие методические документы

документы министерств и ведомств (Гостехкомиссия, ФСБ), а также документы, разработанные на предприятиях по вопросам ЗИ;

информационно-справочная база

словари, каталоги, специализированные журналы, справочники, электронные БД.

28) Назначение, структура и содержание управления КСЗИ (https://vk.com/doc125405127_632483406?hash=6df6ff6db025e1785d&dl=bf243cb11bc5a2b179 ст 84)

Назначение, структура и содержание управления КСЗИ

Управление – это процесс осуществления информационных воздействий на объекты управления для формирования их целенаправленного поведения. Сущность управления КСЗИ заключается в целенаправленной деятельности руководства предприятия, должностных лиц и службы ЗИ, направленной на достижение целей защиты информации.

Основными функциями управления в КСЗИ являются:

– планирование (оценка обстановки, выработка замысла разрешения сложившейся ситуации, выработка возможных вариантов решения, принятие решения руководителем, разработка плана в соответствии с принятым решением);

– руководство выполнением принятого плана (решения);

– управление КСЗИ в условиях ЧС;

– контроль и коррекция реализуемого плана (решения).

Управление КСЗИ является частью функционирования предприятия в целом. В связи с этим практическая реализация КСЗИ предусматривает наличие следующих функций управления:

1. Организаторская: органы управления КСЗИ выдают приказы исполнителям на выполнение каких-либо действий.

2. Аналитическая: анализ состояний окружающей среды по вопросам обеспечения ИБ.

3. Целеуказательная: определение целей, частных функций и задач КСЗИ в целом и отдельных её подсистем.

4. Контрольная: контроль результатов выполнения принятых решений.