Лабораторные / lab_12-var11

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ АГЕНТСТВО СВЯЗИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет: Инфокоммуникационных сетей и систем

Кафедра: Защищённых систем связи

Предмет: Криптографические протоколы

ОТЧЁТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №12

Изучение крипто-протокола с разделением секретных данных между пользователями

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Выполнила:

%username%

(Ф.И.О., № группы) (подпись)

Проверил:

%username%

(уч. степень, уч. звание, Ф.И.О.) (подпись)

Цель работы

Закрепить знания, полученные на лекциях дисциплин “Основы криптографии с открытым ключом “ и “Криптографические протоколы” по теме «протоколы разделения секрета».

Задание

11 |

15 |

1 |

6 |

|

|

Часть 1. Провести моделирование (n,m)-схемы разделения секретов с заданными параметрами: (n=5, m=3, p=17) и параметрами в таблице 1.Таблица 1

Задание 1-й части: Записать полином h(x).

n=5, m=3, p=17

Секрет k = 15

a1 = 1

a2 = 6

h(x) = 6* x2 + 1* x1 + 15

Найти тени ki=h(xi), где xi=(1,2,3,4,5).

k1 = h(x1) = (6*12+11 + 15) mod 17 = (6+1+15) mod 17 = 5

k2 = h(x2) = (6*22+21 + 15) mod 17 = (24+2+15) mod 17 = 7

k3 = h(x3) = (6*32+31 + 15) mod 17 = (54+3+15) mod 17 = 4

k4 = h(x4) = (6*42+41 + 15) mod 17 = (96+4+15) mod 17 = 13

k5 = h(x5) = (6*52+51 + 15) mod 17 = (150+5+15) mod 17 = 0

Восстановить секрет по теням 1,3,5 нечетные варианты, 2,3,4- четные варианты.

Свободный член многочлена равен 15, следовательно восстановленный секрет k = 15.

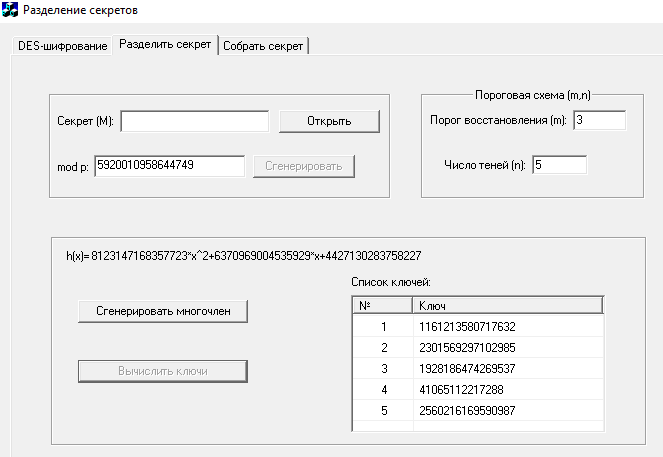

Часть 2. Разделение сеансового ключа

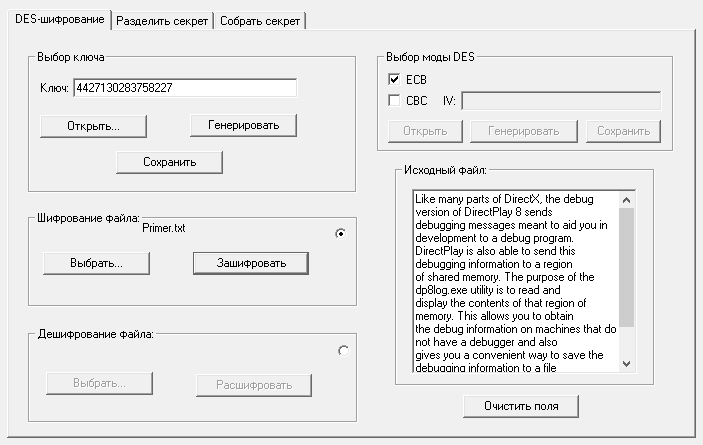

Для выполнения работы используется программа “ DivisionSecret” .

Порядок

Для начала работы перейти в каталог, содержащий описание лабораторных работ, и убедиться в установке программы “DivisionSecret”

1.Перейти к программе “DivisionSecret”.

2. Создать произвольные текстовые файлы объемом не более 50-100 слов.

3.Зашифровать файл, полученный в п. 1, iшифром DES (AES) при помощи случайно сгенерированного ключа. Сохранить сгенерированный ключ в своем файле.

4.Выбрать параметры (n,m) схемы разделения секретов,

где n<10,m<4ипроизвести разделение “секрета”(ключа), взятого из файла по п.3.

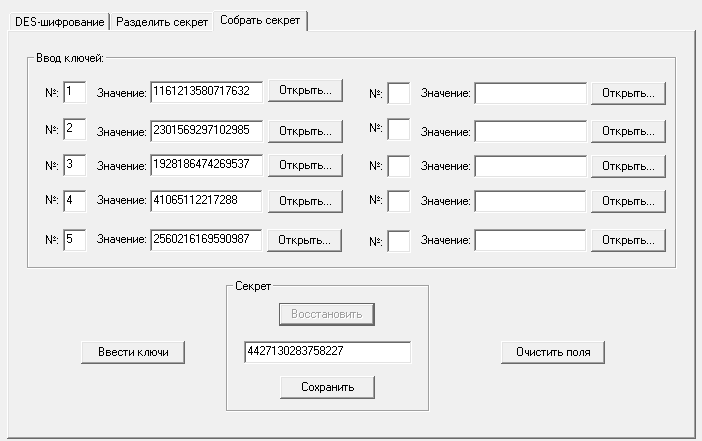

5.Восстановить основные ключи по их произвольно выбранным m теням.

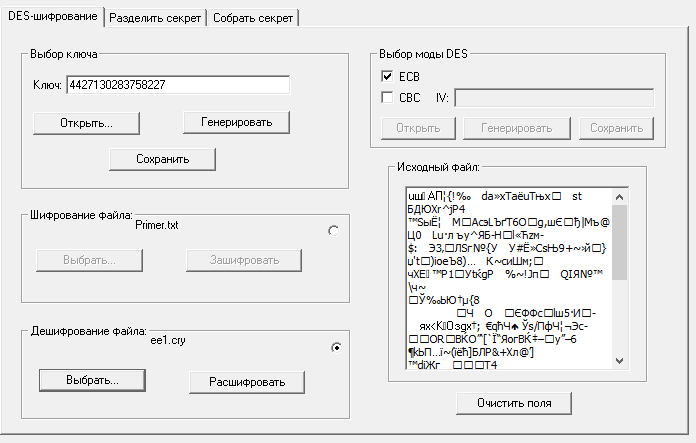

6.По ключам, полученным в п. 5, расшифровать алгоритмом DES (DES), полученные ранее криптограммы.

7.Проверить правильность дешифрования путем непосредственного сравнения с исходными файлами.

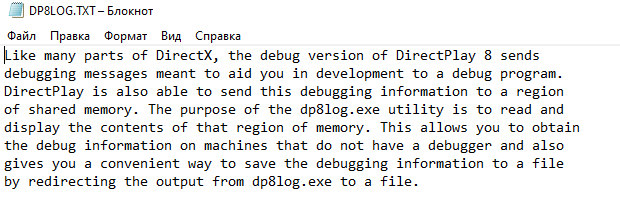

Исходный текст:

Расшифрованный текст:

Текст расшифрован успешно

8.Изменив произвольные цифры в тенях, выбранных по п. 5 , попытаться выработать основные ключи и дешифровать сообщения.

При изменении теней корректное восстановление секретного ключа невозможно, следовательно, расшифровка текста с таким ключем не даст осмысленного результата.

Санкт – Петербург

2021