- •Введение

- •Задание

- •Модель сети

- •Центральный офис - Санкт-Петербург.

- •Состояния портов

- •Роли портов

- •Решение для мониторинга и управления устройствами.

- •Мониторинг сети

- •Аутентификация пользователей

- •# Debug radius events # debug aaa authentication # debug aaa authorization # debug aaa protocols # debug radius [authentication | elog | verbose] а так же просматриваем Event log ad и ias.

- •Виртуальные сети

- •Фильтрация mac-адресов

- •База данных Active Directory

- •Многофункциональные устройства (мфу)

- •Отказоустойчивость на уровне распределения

- •Порты доступа

- •Протокол ospf

- •Распределение подсети в филиалах

- •Vlan Москва

- •Vlan Нефтюганск

- •Покрытие сетью Wi-Fi. Пример расчёта дизайна беспроводной сети Центральный офис - Санкт-Петербург.

- •Заключение

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

федеральное государственное бюджетное образовательное учреждение высшего образования

«санкт-петербургский государственный университет телекоммуникаций им. проф. м. а. бонч-бруевича»

(СПбГУт)

|

|

Курсовая работа по дисциплине “Основы проектирования защищенных инфокоммуникационных систем”

Руководитель |

|

%username% |

Исполнитель, группа ИКБ-82 |

подпись, дата |

%username% |

Исполнитель, группа ИКБ-82 |

подпись, дата |

%username% |

Исполнитель, группа ИКБ-82 |

подпись, дата |

%username% |

Содержание

Введение 3

Задание 4

1. Модель сети 5

Центральный офис - Санкт-Петербург. 6

2. STP Toolkit 7

Состояния портов 7

Роли портов 8

Решение для мониторинга и управления устройствами. 12

Мониторинг сети 14

Аутентификация пользователей 16

# debug radius events # debug aaa authentication # debug aaa authorization # debug aaa protocols # debug radius [authentication | elog | verbose] А так же просматриваем Event log AD и IAS. 18

3. Виртуальные сети 19

Виртуальные каналы и построенные на них частные сети VPN (Virtual Private Network) распространены широко и позволяют решить большинство задач клиента. Клиент получает виртуальную сеть между своими офисами, филиалами (в действительности, трафик клиента идет через активное оборудование провайдера, что ограничивает скорость); 19

Фильтрация MAC-адресов 22

База данных Active Directory 23

Многофункциональные устройства (МФУ) 24

Отказоустойчивость на уровне распределения 25

Порты доступа 29

4. Протокол OSPF 30

Распределение подсети в филиалах 33

VLAN СПБ 33

VLAN Москва 37

37

VLAN Нефтюганск 40

5. Покрытие сетью Wi-Fi. Пример расчёта дизайна беспроводной сети 43

Центральный офис - Санкт-Петербург. 43

Заключение 49

Введение

Беспроводные технологии — подкласс информационных технологий, служат для передачи информации на расстояние между двумя и более точками, не требуя связи их проводами. Для передачи информации может использоваться инфракрасное излучение, радиоволны, оптическое или лазерное излучение.

В курсовом проекте рассматривается проектирование сети необходимого для предприятия с главным офисом и двумя филиалами. В ходе разработки дизайна сети, должное время уделяется аспекту защиты информации от несанкционированного доступа в системе предприятия с использованием программно-аппаратных средств защиты информации.

Курсовой проект содержит классификацию сети фирмы, используемое оборудование, его характеристики. Значимость данного курсового проекта состоит в том, что результаты разработки плана сети предприятия могут стать базой для реального проекта информатизации.

Задание

Компания «SUT LLC» решила открыть офисы в РФ в СПб, Москве, Нефтеюганске, определив СПб местом для размещения головного офиса. Первоначальные данные, полученные от департаментов развития и HR, выглядят следующим образом:

Разработать дизайн корпоративной сети центрального офиса и филиалов:

A. Изобразить структурную схему корпоративной сети головного офиса и филиалов;

B. Пояснить назначение всех функциональных узлов сети;

C. Рассчитать количество точек доступа (ТД) для центрального офиса и каждого филиала;

D. Провести все необходимые настройки в соответствии с ограничениями, представленными IT-департаментом;

E. Обосновать выбор того или иного оборудования (с технической точки зрения) для каждого узла.

Модель сети

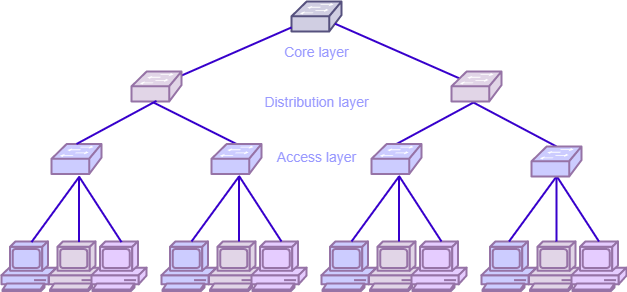

Для дизайна сети будем использовать 3 уровневую модель с серверной формой в Санкт-Петербурге.

Для дизайна сети используется стандартная трехуровневая модель (рис.2), которая включает в себя 3 уровня: доступ, распределение, ядро. Уровень доступа управляет подключением пользователей и рабочих групп к ресурсам сети. Уровень распределения является связующим звеном между уровнями доступа и ядра. Уровень ядра является основным звеном в данной топологии и отвечает за надежную и быструю передачу больших объемов данных. В случае типичных площадок (филиалов) из-за небольшого числа пользователей в качества ядра используется уровень распределения.

Рис. 2 Структурная схема расположения зданий

Для простоты расчётов итоговую площадь одного этажа берём X м2, тогда площадь всего здания (1 этаж) – X м2.

Согласно стандартам, ILO на одно рабочее место приходится Y м2, таким образом в данном здании будут работать X/ Y = Z человек.

Заданная плотность устройств на человека – D, таким образом всего в здании будут находиться Z * D = N устройства.

Проводные устройства: Z * D [округляем в меньшую сторону] (компьютер + IP телефон) = 30 устройств +5 принтеров = 35 проводных устройств

Центральный офис - Санкт-Петербург.

Рис. 3 Схема офиса в Санкт-Петербурге

Площадь одного этажа = 750 м2

STP Toolkit

На всех коммутаторах доступа используется STP Toolkit. Требуется выбрать один из протоколов, аргументировать выбор, описать основные настройки и принцип действия.

Принцип работы данного протокола построен на том, что все избыточные каналы между коммутаторами логически блокируются и трафик через них не передается. Для построения топологии без избыточных каналов строится дерево (математический граф). Чтобы построить такое дерево вначале необходимо определить корень дерева, из которого и будет строиться граф. Поэтому первым шагом протокола STP является определение корневого коммутатора (Root Switch). Для определения Root Switch-a, коммутаторы обмениваются сообщениями BPDU. В общем, протокол STP использует два типа сообщений:

BPDU — содержит информацию о коммутаторах;

TCN — уведомляет о изменении топологии.

Для определения корневого коммутатора используется индентификатор коммутатора — Bridge ID. Bridge ID это число длиной 8 байт, которое состоит из Bridge Priority (приоритет, от 0 до 65535, по умолчанию 32768) и MAC-адреса устройства. Корневым коммутатором выбирается коммутатор с самым низким приоритетом, если приоритеты равны, то сравниваются MAC-адреса (посимвольно, тот который меньше, тот побеждает).