ПР№2. Кондратьев И.В. (исправ2)

.docx

Ордена Трудового красного знамени ФГБО УВО

Московский технический университет связи и информатики

Заочный общетехнический факультет

Предмет: Основы информационной безопасности

Практическая работа №2

Отчёт

Выполнил: Кондратьев И.В.

3 курс, группа БСТ1851

Вариант: 10

Преподаватель: Ванюшина А.В.

Цель: Изучение основных функциональных возможностей программы-сниффера WireShark.

Задание:

1. Осуществить захват трафика

2. Изучить структуру IP-пакета, заголовки IP TCP UDP – пакета и его поля

3. Изучение функциональных возможностей

4. Графическое представление захваченного трафика

5. Ответы на контрольные вопросы

Выполнение задания

Осуществить захват трафика.

Запустил программу Wireshark, выбрал из доступного списка свой сетевой адаптер и приступил к захвату трафика:

Рисунок 1. Вход и захват трафика

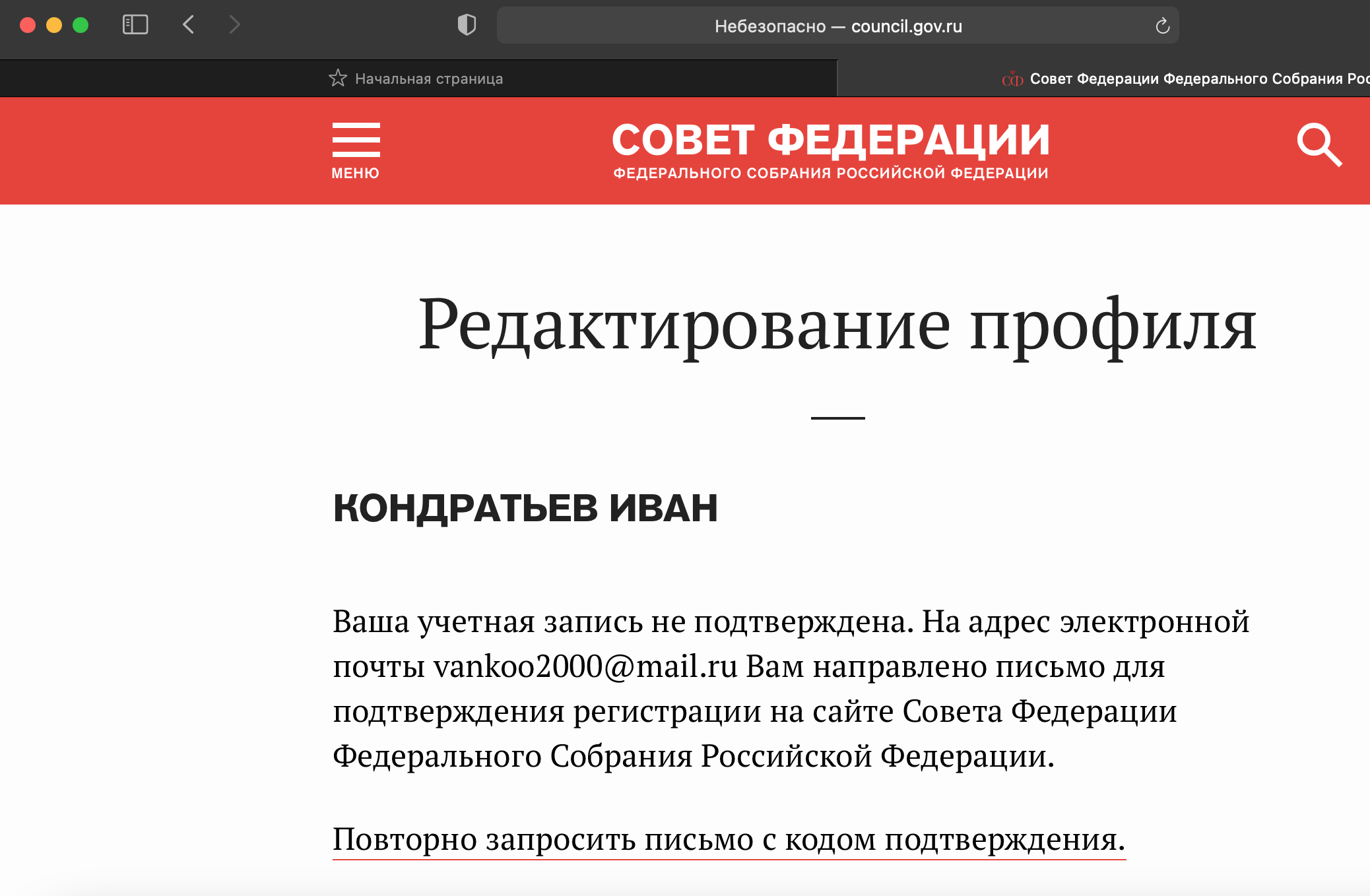

Для примера анализа трафика, выбран сайт http://council.gov.ru , на котором предварительно проведена регистрация.

Произвёл регистрацию, деавторизовался и снова авторизовался, чтобы можно было легко и чётко отследить прошедшие данные в программе. За время текущей операции до остановки захвата было собрано 965 пакетов.

Рисунок 2. Авторизация в личном кабинете

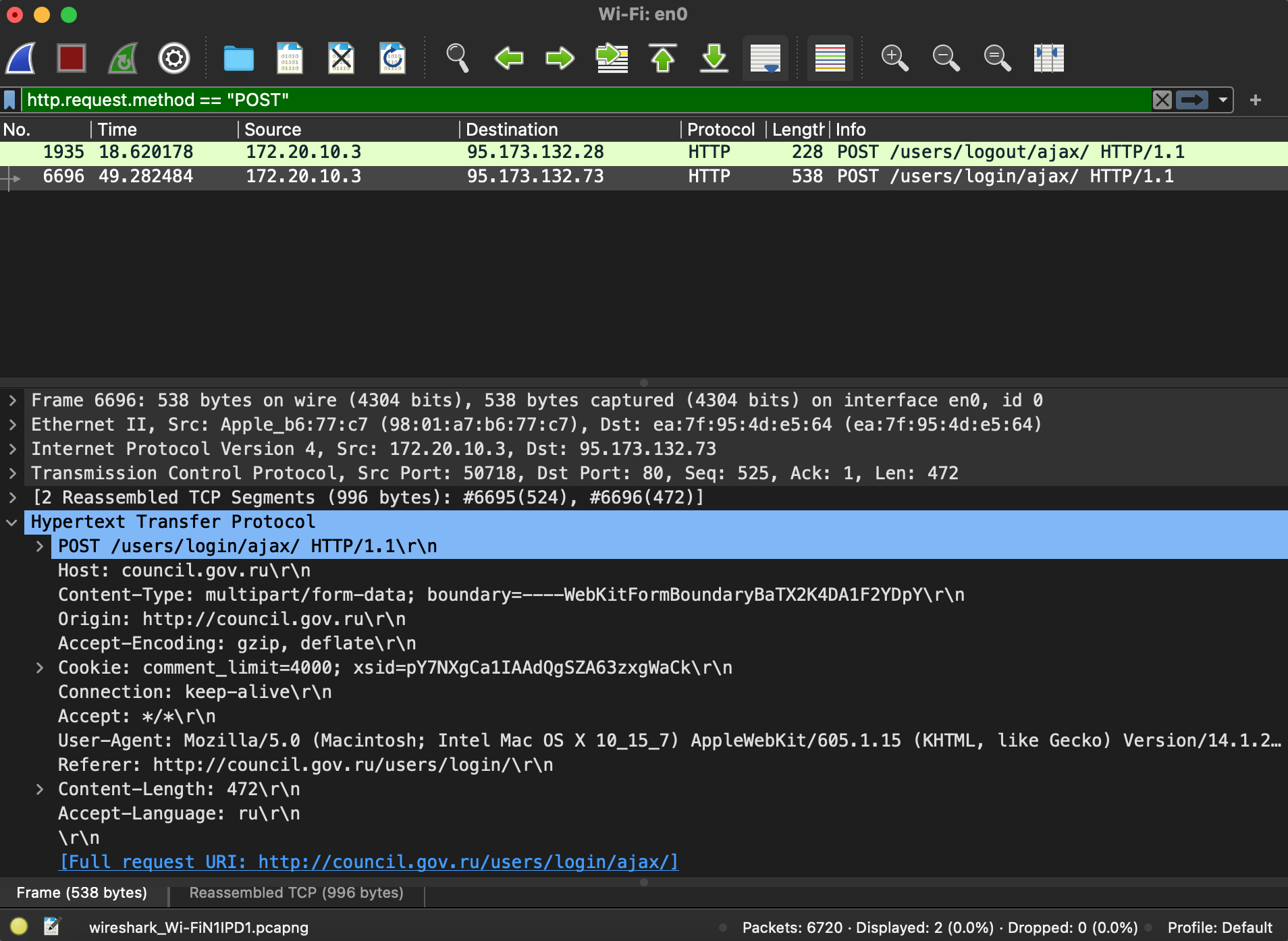

Для анализа конкретного пакета воспользовался фильтром

http.request.method == «POST»

Из всех собранных пакетов остался только два. Так как сайт использует протокол без шифрования HTTP, авторизационные данные прошли в открытом виде:

Рисунок 3. Анализ конкретного пакета данных HTTP

2. Изучить структуру IP-пакета, заголовки IP TCP UDP – пакета и его поля

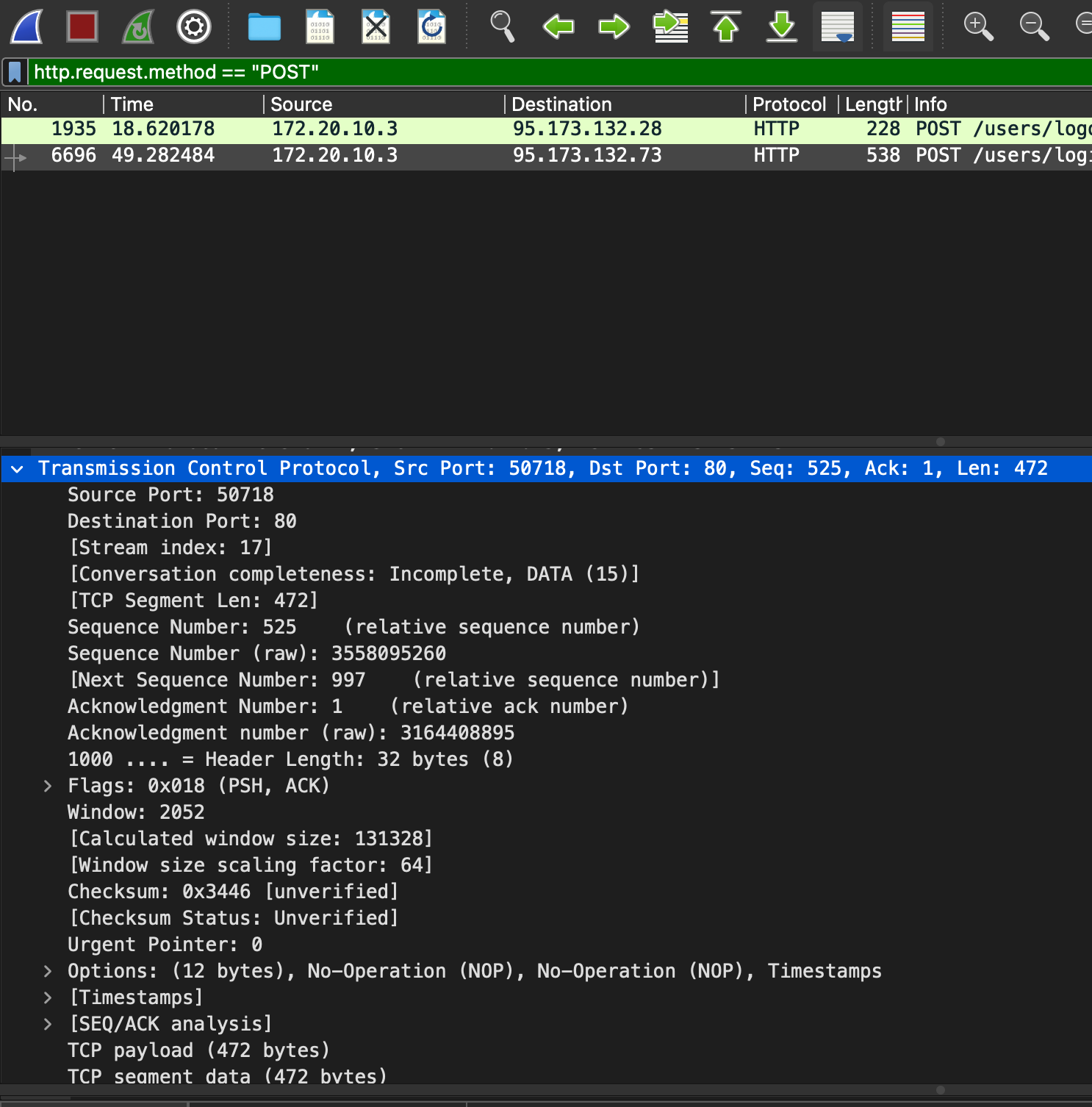

Так как адрес с данными авторизации имел протокол TCP, в первую очередь, отображу информацию о нём:

Рисунок 4. Заголовки TCP

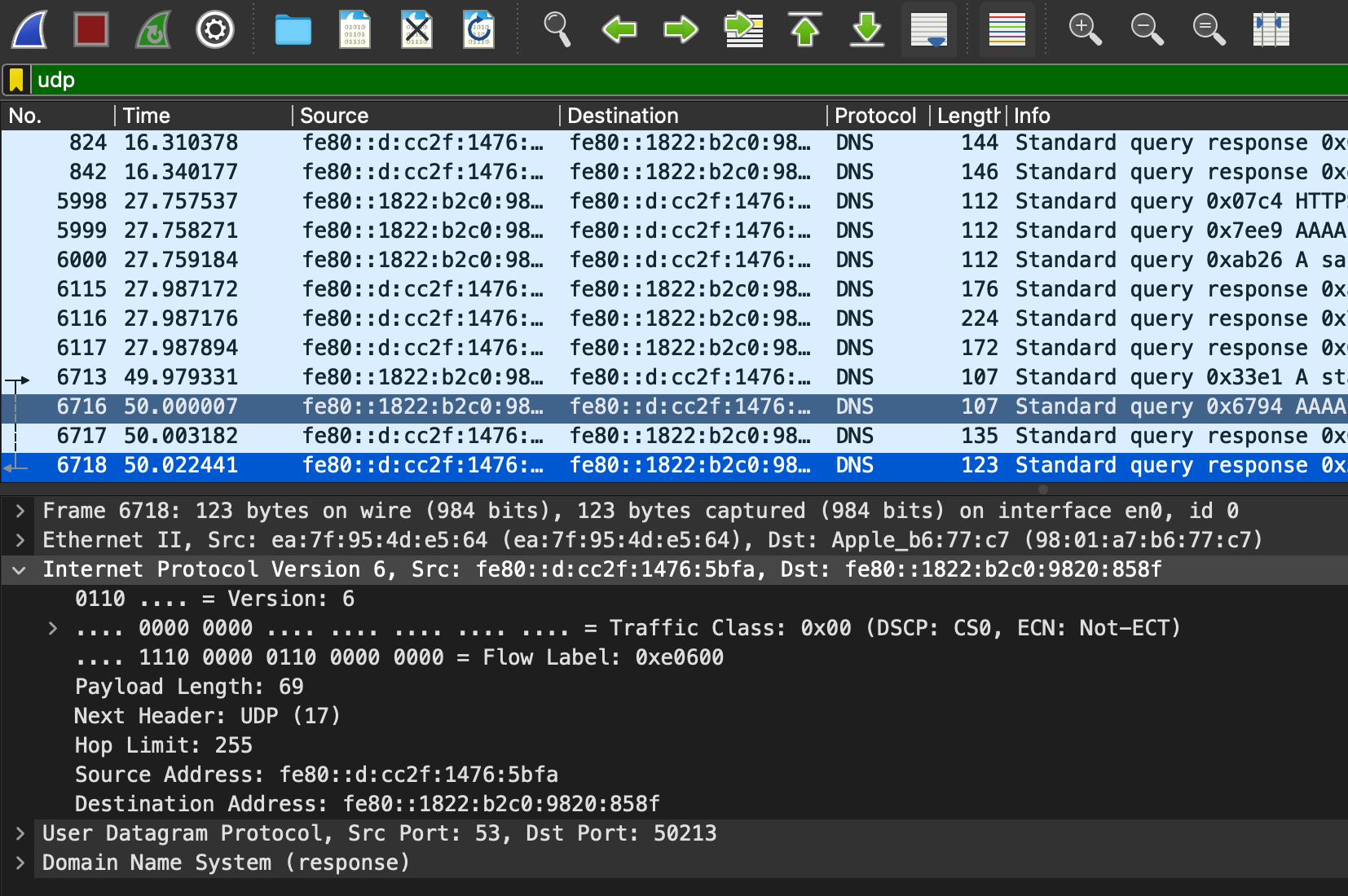

Затем отфильтровал список пакетов по параметру «udp»:

Рисунок 5. Фильтрование пакетов по параметру «UDP»

3. Изучение функциональных возможностей

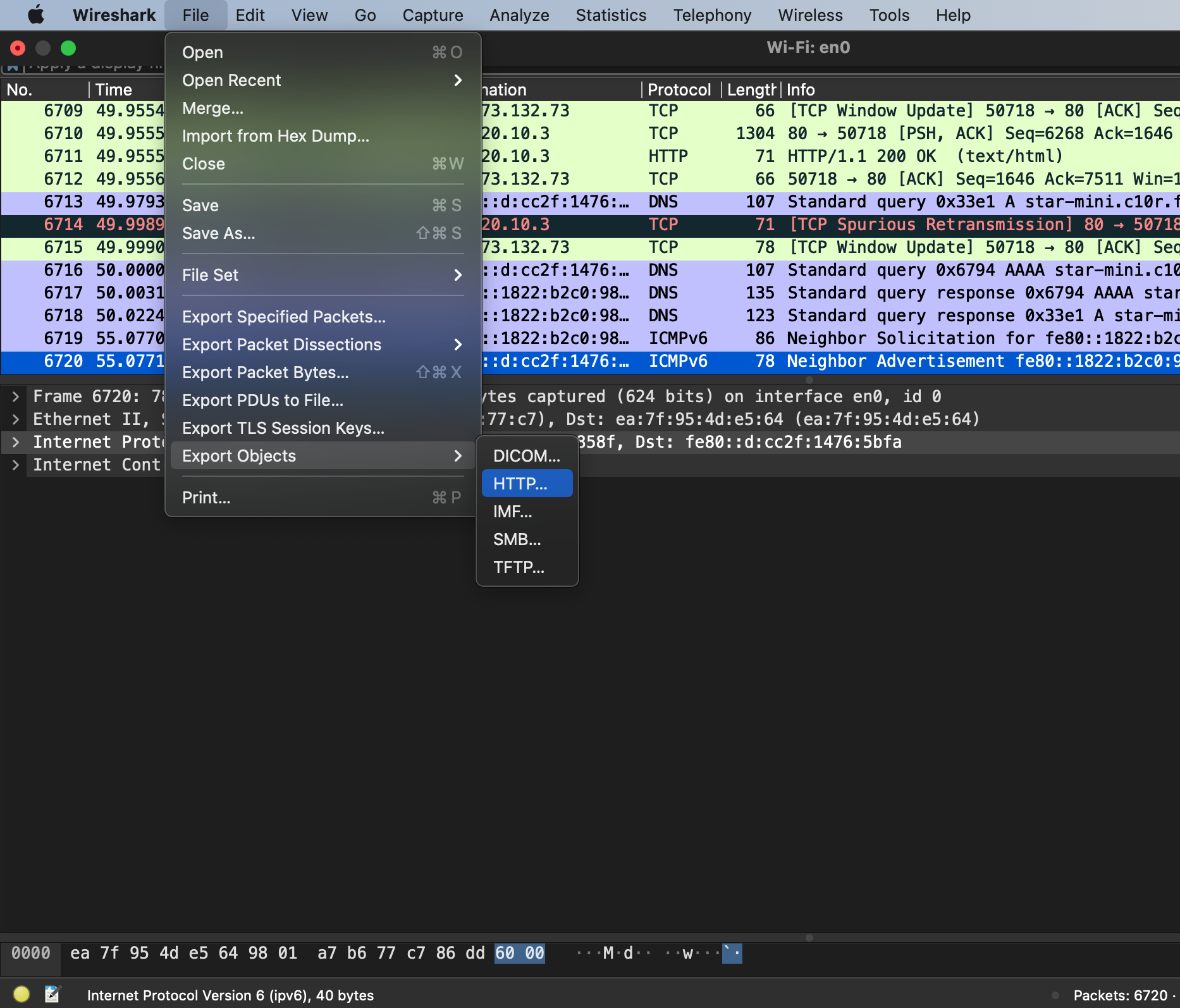

Экспортировал данные, полученные при просмотре HTTP сайта:

Рисунок 6. Экспорт пакетов данных на компьютер

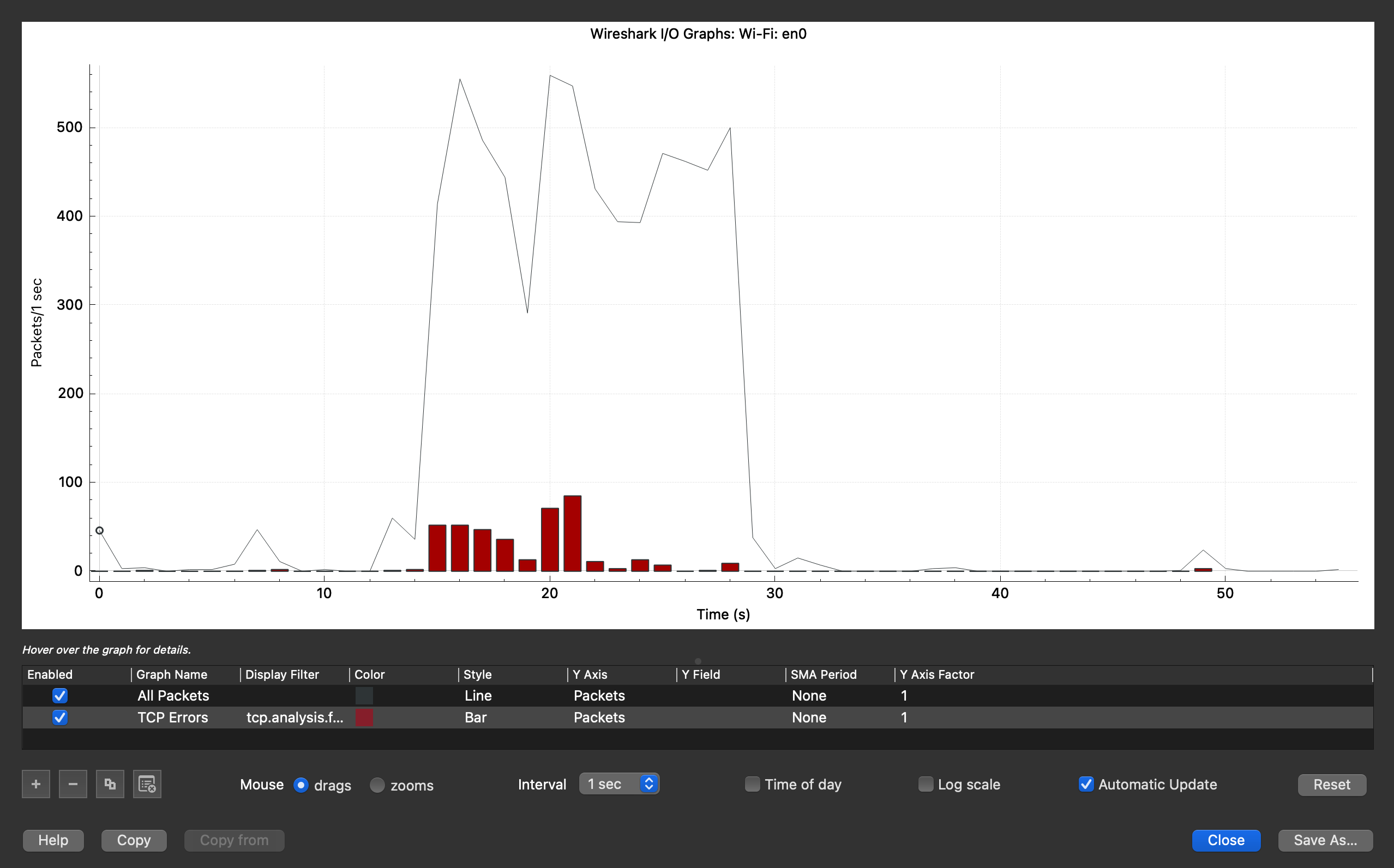

4. Графическое представление захваченного трафика

5. Ответы на контрольные вопросы

Предназначение анализаторов сетевого трафика.

Анализаторы сетевого трафика позволяют мониторить сетевую активность в целях получения различной информации о происходящих в сети процессах.

Что такое сниффер?

Программа или устройство для перехвата и анализа сетевого трафика.

Способы осуществления перехвата сетевого трафика.

Прослушивание сетевого интерфейса программой на конечном хосте.

Установка снифера в разрыв канала.

Атаки, нацеленные на перехват трафика. (ip-spoofing, mac-spoofing)

Зеркалирование трафика на другие порты коммутаторы (port mirroring).

Что может быть обнаружено в результате анализа сетевого трафика.

Паразитный трафик. Нешифрованный трафик. Различные параметры сетевых пакетов.

Наименование и функциональные возможности программ-анализаторов сетевого трафика.

Основные две программы – wireshark и tcpdump. Функциональные возможности у обеих программ схожи, отображение сетевого трафика в реальном времени, сохранение файлов для анализа потом, фильтрация захватываемого сетевого трафика посредством фильтров.

Основные функциональные возможности программы Wireshark.

Захват и отображение сетевого трафика. Запись трафика в файл для анализа потом. Фильтрация захватываемого и отображаемого трафика. Отображение статистики по сетевому трафику. Возможность использовать профили для сохранения различных пресетов настроек, с разными отображаемыми колонками, цветами и прочими настройками.

Отличия программы Wireshark от tcpdump.

Wireshark имеет графический интерфейс и гораздо больше возможностей по анализу трафика, в то время как tcpdump позволяет быстро посмотреть трафик в реальном времени, то в wireshark можно проводить анализ заранее записанного трафика с различной фильтрацией отображаемого трафика и просмотром статистики.

Москва 2021