- •Предесловие:

- •Вопросы гавна.

- •? Этапы выполнения окр, краткая их характеристика.

- •? Разделы технического задания на окр, краткая их характеристика.

- •Содержание задания по безопасности.

- •Оценка достаточности контрмер.

- •Взаимосвязь параметров безопасности.

- •Методы обеспечения безопасности при использовании информационных технологий.

- •Критерии оценки безопасности информационных технологий.

- •Функции государственного заказчика окр.

- •Функции головного исполнителя окр.

- •Функции исполнителя составной части окр.

- •Функции изготовителя опытного образца изделия.

- •Функции нио заказчика.

- •Группы опытно-конструкторских работ.

- •Требования к выполнению окр.

- •Содержание технического предложения.

- •Содержание эскизного проекта.

- •Содержание пояснительной записки эскизного проекта.

- •Содержание технического проекта.

- •Перечень работ, выполняемых при разработке технического проекта.

- •Содержание пояснительной записки технического проекта.

- •Содержание рабочей документации опытного образца.

- •Содержание этапа изготовления опытного образца.

- •Содержание этапа предварительных испытаний опытного образца.

- •Содержание этапа приемочных испытаний.

- •Состав рабочей документации.

- •Силы обеспечения безопасности значимых объектов кии.

- •Требования к силам и средствам обеспечения безопасности значимых объектов кии.

- •Требования к организационно-распорядительным документам по безопасности значимых объектов кии.

- •Требования к организации работ по обеспечению безопасности значимых объектов кии.

- •Требования к обеспечению безопасности в ходе создания, эксплуатации и вывода из эксплуатации значимых объектов кии.

- •Установление требований к обеспечению безопасности значимых объектов кии.

- •Разработка организационных и технических мер по обеспечению безопасности значимого объекта кии.

- •Анализ угроз безопасности информации.

- •Проектирование подсистемы безопасности значимого объекта кии.

- •Внедрение организационных и технических мер по обеспечению безопасности значимого объекта кии и ввод его в действие.

- •Способы выявления уязвимостей при проведении анализа угроз безопасности информации.

- •? Анализ угроз безопасности информации.

- •Способы обеспечения безопасности значимого объекта в ходе его эксплуатации.

- •Способы обеспечения безопасности значимого объекта при выводе его из эксплуатации.

- •Требования к организационным и техническим мерам, принимаемым для обеспечения безопасности значимых объектов.

- •Назначение профилей защиты для продуктов и систем информационных технологий.

- •Содержание профилей защиты для продуктов и систем информационных технологий.

- •Порядок разработки профилей защиты и заданий по безопасности.

- •Порядок выбора мер защиты информации.

- •Классы защищенности информационной системы.

- •Определение угроз безопасности информации в информационной системе.

- •Выбор мер защиты информации.

- •Определение базового набора мер защиты информации, его адаптация и уточнение.

- •Применение компенсирующих мер защиты информации.

- •Содержание, правила выбора и реализации мер защиты информации.

- •Причины возникновения ГосСопка и её назначение.

- •Системы обнаружения атак основанные на технологии ids.

- •Ids, основанные на аномалиях

- •Ids на основе правил

- •Различия типов технологий ids.

- •Принцип работы технологии ids.

- •Систем обнаружения вторжений основанные на технологии ips.

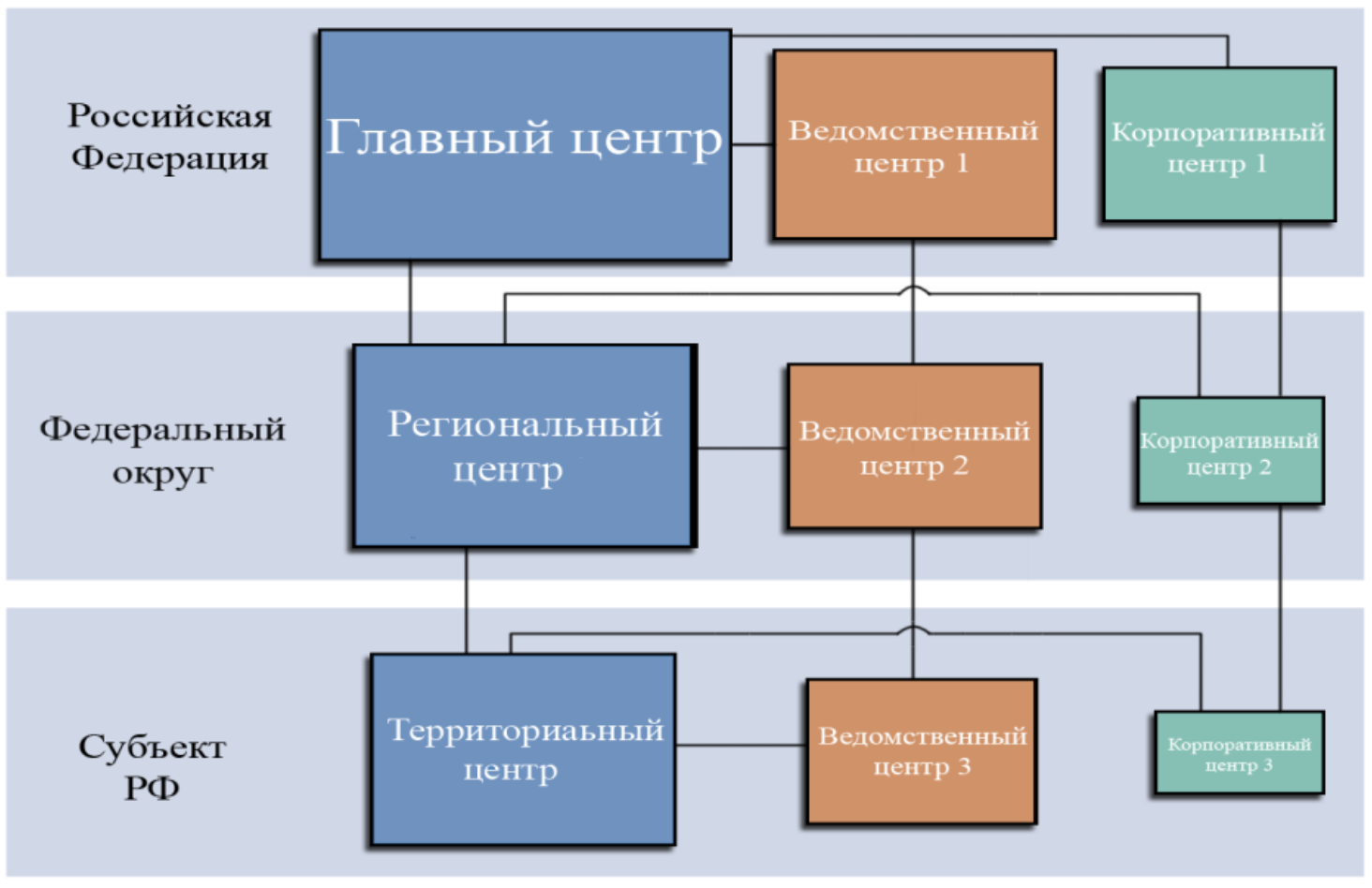

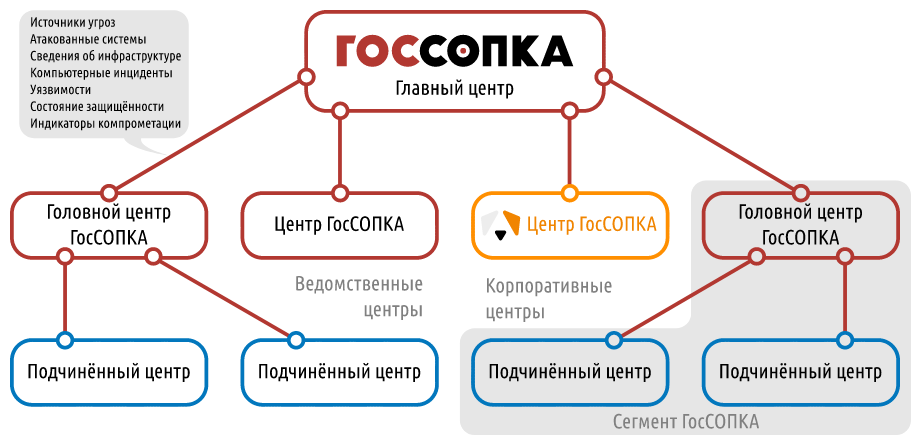

- •Структура системы ГосСопка.

- •Ведомственные и корпоративные сегменты ГосСопка.

- •Порядок взаимодействия главного центра ГосСопка и ведомственного сегмента ГосСопка. Порядок обработки сообщений от главного центра ГосСопка и ведомственного сегмента ГосСопка

- •Порядок предоставления сведений главному центру ГосСопка

- •Обязанности владельца объекта кии по взаимодействию с ГосСопка.

- •Подключение субъекта кии к инфраструктуре ГосСопка.

Принцип работы технологии ids.

Принцип работы IDS заключается в определении угроз на основании анализа трафика, но дальнейшие действия остаются за администратором. Системы IDS делят на типы по месту установки и принципу действия.

Виды IDS по месту установки:

- сетевые системы обнаружения вторжения — NIDS (Network Intrusion Detection System);

- хостовая система обнаружения вторжений — HIDS (Host-based Intrusion Detection System).

Кроме NIDS и HIDS, доступны также Системы обнаружения вторжений по периметру — PIDS (Perimeter Intrusion Detection Systems), которые охраняют не всю сеть, а только границы и сигнализируют об их нарушении. Как забор с сигнализацией или «стена Трампа».

Еще одна разновидность — Системы обнаружения вторжений на основе виртуальных машин — VMIDS (Virtual Machine-based Intrusion Detection Systems). Это разновидность систем обнаружения угрозы на основе технологий виртуализации. Такая IDS позволяет обойтись без развертывания системы обнаружения на отдельном устройстве. Достаточно развернуть защиту на виртуальной машине, которая будет отслеживать любую подозрительную активность.

Систем обнаружения вторжений основанные на технологии ips.

Системы IPS можно рассматривать как расширение Систем обнаружения вторжений (IDS), так как задача отслеживания атак остается одинаковой. Однако, они отличаются в том, что IPS должна отслеживать активность в реальном времени и быстро реализовывать действия по предотвращению атак.

Система предотвращения вторжений (IPS) является технологией предотвращения сетевых угроз. Система исследует сетевой трафик, потоки для обнаружения и предотвращения эксплойтов. То есть злонамеренные входные данные для целевого приложения или службы, которые злоумышленники используют для прерывания и получения контроля над приложением или машиной. После успешного эксплойта злоумышленник может отключить целевое приложение (что приведет к состоянию отказа в обслуживании) или получить доступ ко всем правам и разрешениям, доступным для скомпрометированного приложения.

Система IPS — программная или аппаратная система сетевой и компьютерной безопасности, обнаруживающая вторжения или нарушения безопасности и автоматически защищающая от них.

Целью IPS систем является не только выявление несанкционированной деятельности, но и предотвращение доступа злоумышленника к цели.

Большинство NIPS имеют два сетевых интерфейса – внешний и внутренний. Трафик приходит на внешний интерфейс, анализируются и, в случае признания пакетов безопасными, они направляются на внутренний интерфейс. Если пакеты признаются вредоносными, они отбраковываются.

Как и в мире IDS, существуют средства IPS уровня хоста (HIPS) и уровня сети (NIPS).

Структура системы ГосСопка.

Главный центр ГосСОПКА (НКЦКИ) является наивысшим органом в иерархической структуре. Создан ФСБ России.

Ведомственные центры ГосСОПКА – органы государственной власти Российской Федерации, которые регулируют работу Корпоративных центров.

Корпоративный центр ГосСОПКА – организации, имеющие лицензии на предоставление услуг в области информационной безопасности.

Средства ГосСОПКА

Центры ГосСОПКА обязаны предоставлять следующие средства:

средства обнаружения;

средства предупреждения;

средства ликвидации последствий;

средства расшифровки;

средства обмена информацией и сертифицированные средства криптографической защиты информации.

Примерно так:

ГосСОПКА — территориально распределенный комплекс, включающий силы и средства, предназначенные для

обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные

инциденты.

Зона ответственности — совокупность информационных ресурсов, в отношении которых субъектом

ГосСОПКА обеспечиваются обнаружение, предупреждение и ликвидацию последствий компьютерных атак и

реагирование на компьютерные инциденты.

Субъекты ГосСОПКА — государственные органы Российской Федерации, российские юридические лица и

индивидуальные предприниматели в силу закона или на основании заключенных с ФСБ России соглашений

осуществляющие обнаружение, предупреждение и ликвидацию последствий компьютерных атак и реагирование на

компьютерные инциденты.

Центр ГосСОПКА — структурная единица ГосСОПКА, представляющая совокупность подразделений и

должностных лиц субъекта ГосСОПКА, которые принимают участие в обнаружении, предупреждении и ликвидации

последствий компьютерных атак и реагирование на компьютерные инциденты в своей зоне ответственности.

Структура

центров: