- •Дешифрование криптограммы

- •Дополнительные комментарии по алгоритму дешифрования

- •Второй способ решения квадратного уравнения

- •Пояснение к оценке стойкости схемы Рабина

- •Криптосистема М2 Уильямса (Williams) 1980

- •Шифрование

- •Дешифрование

- •Дополнения

- •Криптосистема Голдвассера-Микали

- •Понятие о вероятностном шифровании

- •Символ Якоби

- •Криптосистема Голдвассера-Микали

- •шифрование

- •Расшифрование

- •Криптостойкость КС Голдвассера-Микали

- •Шифрование-дешифрование (второй вариант)

- •Гибридные системы шифрования

- •Гибридные системы шифрования

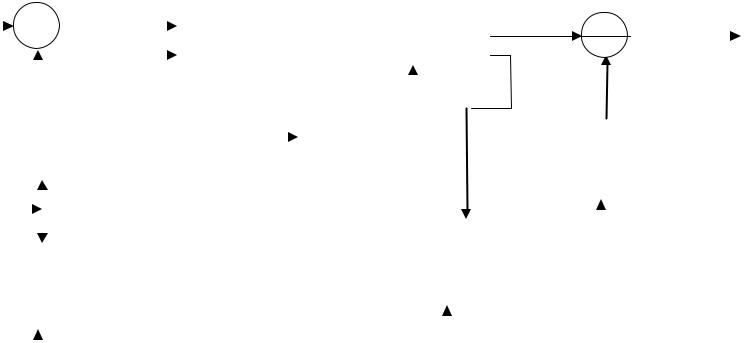

- •Принцип работы гибридной системы

- •Пример гибридной системы – криптографическая система PGP

Гибридные системы шифрования

|

|

|

|

|

Поточный |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Поточный |

|

|

||||||||||

|

|

|

|

|

шифратор |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

шифратор |

|

||||||||||

|

M |

|

|

|

E1 |

Блок |

|

|

Блок разъе- |

|

Е1 |

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

динения |

|

|

|

|

|

|

|

|

|

М |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

объеди- |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

E2 |

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

нения |

|

|

|

|

|

|

|

|

|

Е2 |

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

ШГ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Формиров. |

|

|

|

|

|

|

Канал |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Формиров. |

|

|||||||||||||||||||

|

|

|

|

шифрующей |

|

|

|

|

|

|

связи |

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

гаммы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

шифрующей |

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

гаммы |

|

||||||

|

|

|

|

|

|

|

|

|

|

КШ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

ГСЧ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Дешифратор |

|

|

|

КРШ |

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

Шифратор |

|

|

|

|

|

|

|

|

|

|

симметричн. |

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

симметричн. |

|

|

|

|

|

|

|

|

|

|

ключа |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

|

|

ключа |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

SKB |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

PKB |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

Гибридные системы шифрования

Преимущества и недостатки симметричных систем:

•Относительная простота реализации;

•Высокая помехоустойчивость (отсутствие размножения ошибок в канале связи для поточных шифров);

•Сложность распределения колючей.

Преимущества и недостатки асимметричных систем:

•Простота распределения ключей. (нужно распределять только открытые ключи);

•Высокая вычислительная сложность выполнения криптографических преобразований.

Принцип работы гибридной системы

•Сначала в систем проводится распределение открытых ключей (Pki), например, с помощью сертификатов с использованием PKI;

•На передающей стороне случайным образом генерируется ключ для симметричной системы(Кш).

•Этот ключ шифруется с помощью открытого ключа PKB и передается корр.В по каналу связи.

•Корреспонденты В, используя свой закрытый ключ, расшифровывает криптограмму и получает ключ Кш=Крш.

•Корреспонденты А и В используют далее ключи Кш и Крш для шифрования сообщения М и его расшифрования соответственно, используя стандарты шифрования ГОСТ, АЕS и др.

Пример гибридной системы – криптографическая система PGP

1.Генерируются открытые ключи по схеме Эль-Гамаля

или РША.

2.Шифрование осуществляетсяпо алгоритмам: AES,

DES, и др.

2.Генерируются симметричные ключи по алгоритму Диффи-Хeллмана.

3.Симметричные ключи DH подписываются с

помощью закрытых ключей.

4.На симметричных ключах осуществляется

шифрование передаваемых сообщений.