- •Гомоморфное шифрование

- •Гомоморфизм

- ••Под гомоморфным шифрованием понимается криптографический примитив, представляющий собой функцию шифрования, удовлетворяющую дополнительному требованию

- •Гомоморфное шифрование может найти широкое применение в защите информации.

- •Классификация гомоморфных систем шифрования

- •Примеры криптосистем для гомоморфного шифрования

- •2. Криптосистема Эль -Гамаля

- ••Шифрование

- •••Дешифрование

- •Гомоморфное свойство системы Эль-Гамаля

- •Гомоморфизм криптосистемы Рабина

- •Дешифрование

- •• Гомоморфное свойство КС Рабина:

- •3.Криптосистема Пэйе (Paillier 1999г.)

- •Математические основы

- •Пример построения подмножеств

- •3.Криптосистема Пэйе (Paillier 1999г.)

- •Способы выбора g

- •• Шифрование

- •Свойства гомоморфности

- •Пример схемы Пэйе

- ••3. Расшифрование

- •Применение схемы Пэйе

- •Анонимные вычисления

- •Решение.

- •Протокол скрытого поиска точек интереса

- •Понятие объекта “Точки интереса”

- •Сервис определения местопололожения

- ••LBS дает возможность пользователям запрашивать детальную информацию о точках интереса в их окрестности.

- •Идея построения протокола взаимодействия пользователя и LBS, обеспечивающего скрытность местополжения пользователя и точек

- •Типы протоколов скрытого определения местоположения “точек интереса” мобильных пользователей

- •Протокол скрытого определения местоположения точек интереса без конфиденциальности данных сервера для одного типа

- •Протокол kNN-запроса состоит из четырех алгоритмов:

- •Подготовка исходных данных

- •Формирование запроса серверу

- •Формирование ответа сервера

- •На основе , и сервер вычисляет , где для :

- •Прием ответа R и его обработка

- •Протокол без конфиденциальности данных LBS провайдера, обеспечивает только конфиденциальность местоположения мобильного пользователя, так

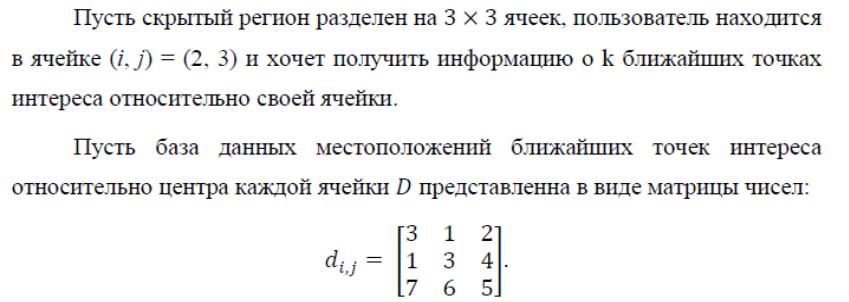

- •Пример протокола

- •Генерация ключей

- •Формирование запроса (пример)

- •Генерация ответа сервером (пример)

- •Обработка ответа (пример)

- •Для устранения этого недостатка разработан другой протокол,

- •Таким образом, протокол на основе криптосхемы Пэйе отвечает требованиям безопасности:

На основе , и сервер вычисляет , где для :

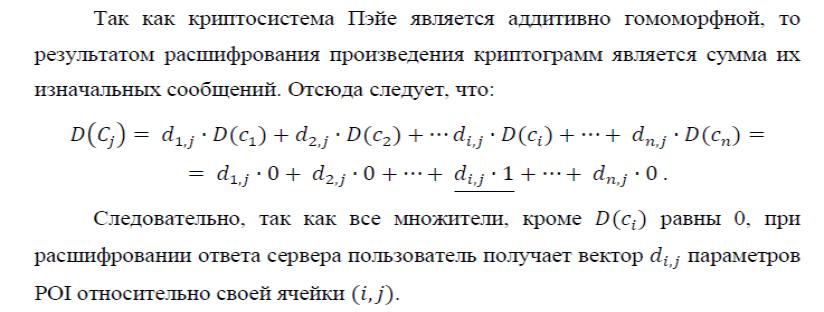

то есть:

где – координаты точек интереса относительно центра ячейки .

Таким образом, ответ состоит из криптограмм, содержащих информацию о всех POI для каждой возможной координаты пользователя.

Прием ответа R и его обработка

Из вектора пользователь выбирает только j , где – вторая координата ячейки, в которой находится пользователь. Все остальные

данные, полученные от сервера, пользователь может игнорировать, |

||||||||

). |

|

|

|

|

|

|

( |

|

так как |

|

|

|

|

|

|

||

только |

j содержит информацию о k ближайших POIs для ячейки , |

|||||||

|

|

( |

|

|

|

|

||

Пользователь |

вычисляет: |

|

||||||

|

= |

|

|

|

j , |

|

). |

|

где алгоритм дешифрования является алгоритмом дешифрования |

|

|||||||

Протокол без конфиденциальности данных LBS провайдера, обеспечивает только конфиденциальность местоположения мобильного пользователя, так как LBS провайдер не может определить местоположение мобильного пользователя по полученному от пользователя зашифрованному запросу.

Пример протокола

|

|

|

|

|

Здесь I абциса, |

|

|

|

|

|

j- ордината POI. |

|

|

|

|

1 |

Не путать с обозначением |

|

|

|

|

индексов элементов |

|

|

|

|

|

|

|

|

|

|

|

|

|

j |

|

|

|

2 |

матрицы! |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

3 |

|

|

|

|

|

|

|

i

Генерация ключей

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

: |

|

Случайным образом выбираем два простых числа и |

|||||||||||||||||||

Исходя из базы |

|

|

|

|

|

|

|

|

|

|

|

||||||||

Пусть |

|

= 7, |

|

|

= 11. |

|

|

|

|

|

|

|

|

|

|

||||

Вычисляем модуль |

|

|

: |

|

|

= |

|

= 77. |

|

|

|||||||||

Выбираем |

|

|

|

|

|

|

|

|

|

|

|

|

= 7 поэтому такие |

||||||

|

|

|

|

|

|

|

данных местоположений |

||||||||||||

значения |

|

и подходят. |

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

из множества |

|

|

|

|

|

|

|

|||||||

Секретный ключ |

|

={ , |

} = {7, 11}. |

|

|

|

|||||||||||||

Пусть |

|

= |

5774. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

{ |

|

|

|

|

|

|

|

||||||

Открытый ключ |

|

= |

|

, |

|

|

} = {5774, 77}, |

|

|

|

|||||||||

Формирование запроса (пример)

число |

|

|

. |

|

|

|

|

Для каждого |

|

{1, 2, … , } выбираем случайное |

|||||

Далее |

|

|

|

|

|

= 3. |

|

Так как наша область имеет 3 × 3 ячеек, то |

|||||||

Пуcть |

1 = 12, |

|

|

|

|

||

2 = 15, 3 = 17. |

|

||||||

|

для каждого |

|

вычисляем: |

|

|

||

Генерация ответа сервером (пример)

|

|

|

3 |

1 |

2 |

d |

ij |

|

1 |

3 |

4 |

|

|

|

|

|

|

|

|

|

7 |

6 |

|

|

|

|

5 |

Обработка ответа (пример)

Полученный результат соответствует информации о точках интереса относительно ячейки (2,3).

Для устранения этого недостатка разработан другой протокол,

в котором пользователь дополнительно шифрует вторую координату j.

Таким образом, протокол на основе криптосхемы Пэйе отвечает требованиям безопасности:

•Только мобильный пользователь знает свое фактическое местоположение.

•Сервер выполняет вычисления только над зашифрованными данными и возвращает конечный результат мобильному пользователю в зашифрованном виде, тем самым сохраняя целостность и конфиденциальность информации.

•Злоумышленник не может иметь доступ к информации о местоположении пользователя, поскольку координаты отправляются на сервер в зашифрованном виде.

•Злоумышленник, пытающийся атаковать сервер, не может получить доступ к открытому тексту, поскольку у него нет секретного ключа. В применяемом алгоритме используется вероятностное шифровании открытого текста. При шифровании нового блока данных каждый раз генерируется новое случайное значение, что затрудняет дешифрование.