ОИБ2

.pdfМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР) Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

МОДЕЛИРОВАНИЕ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Отчет по практической работе №2 по дисциплине «Основы информационной безопасности»

Студент гр. 7

_______

...04.2021

Принял кафедры КИБЭВС

_______

«__» ______ 2021

Томск 2021

2

1 Введение

Цель работы: получить навыки комплексного моделирования угроз, учитывающего угрозы, направленные на информационную систему и обрабатываемую ей информацию.

3

2 Ход работы

2.1.Построение схем IDEF0

2.1.1Построение “Черного ящика” Онлайн-заказ еды.

Черный ящик(контекстная диаграмма) - Самая верхняя диаграмма, на которой объект моделирования представлен единственным блоком с граничными стрелками. Эта диаграмма называется A-0 (А минус нуль). Стрелки на этой диаграмме отображают связи объекта моделирования с окружающей средой. Диаграмма A-0 устанавливает область моделирования и ее границу.

Рисунок 1 - “Черный ящик”

4

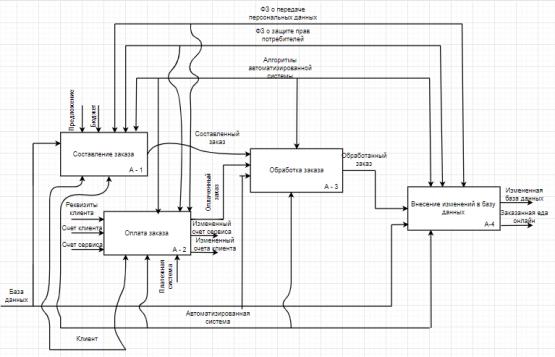

2.1.2 Декомпозиция

Нотация IDEF0 поддерживает последовательную декомпозицию процесса до требуемого уровня детализации.

Дочерняя диаграмма, создаваемая при декомпозиции, охватывает ту же область, что и родительский процесс, но описывает ее более подробно.

Рисунок 2 - Декомпозиция

5

2.2Перечень угроз и методы защиты

2.2.1Угрозы “Входа”

Объект |

Угроза |

Нарушение |

Организационные |

Технические |

|

|

в ходе |

методы защиты |

меры защиты |

|

|

реализации |

|

|

|

|

угрозы |

|

|

|

|

|

|

|

База данных |

Утечка |

конфиденци |

Введение |

Шифрование |

|

конфиденциальной |

альность |

ответственности |

данных |

|

информации |

|

за разглашение |

|

|

|

|

|

|

|

Несанкционирован |

целостность |

введение уровней |

Настройки СУБД |

|

ное |

|

доступа |

|

|

удаление/изменение |

|

|

|

|

|

|

|

|

Реквизиты |

Несанкционирован |

конфиденци |

Введение |

Ограничить круг |

клиента |

ный слив |

альность |

ответственности |

лиц, которые |

|

реквизитов 3-им |

|

за разглашение |

могут видеть |

|

лицам |

|

|

реквизиты |

|

|

|

|

|

|

Ошибка при вводе |

целостность |

Информировать о |

Система |

|

реквизитов |

|

форме |

проверки |

|

|

|

предоставления |

введенных |

|

|

|

данных, просить |

данных |

|

|

|

перепроверять |

|

|

|

|

введенные |

|

|

|

|

данные |

|

|

|

|

|

|

Счета |

Несанкционирован |

конфиденци |

Введение |

Ограничить круг |

клиента |

ная передача |

альность |

ответственности |

лиц, которые |

и ресторана |

сведений о счете |

|

за |

могут видеть эту |

|

3-им лицам |

|

несанкционирова |

информацию |

|

|

|

нную передачу |

|

|

|

|

|

|

|

Несанкционирован |

целостность |

Создание “лога” |

Блокировать |

|

ное изменение |

|

операций со |

возможность |

|

информации о |

|

счетом |

несанкционирова |

|

счете |

|

|

нного изменения |

|

|

|

|

информации |

|

|

|

|

|

Таблица 1 - Угрозы и методы защиты Входа

6

2.2.2. Угрозы и методы защиты “Механизмов”

Объект |

Угроза |

Нарушение в |

Организационные |

Технические |

|

|

ходе |

методы защиты |

методы защиты |

|

|

реализации |

|

|

|

|

угрозы |

|

|

|

|

|

|

|

Автоматизи |

Вирус (чтение и |

Конфиденци |

Статья 273 УК РФ |

Антивирус |

рованная |

передача |

альность |

Создание, |

(к примеру |

система |

информации 3-им |

|

использование и |

McAffee) |

|

лицам) |

|

распространение |

|

|

|

|

вредоносных |

|

|

|

|

компьютерных |

|

|

|

|

программ |

|

|

|

|

|

|

|

Несанкционирован |

Целостность |

Руководство |

Система защиты |

|

ное изменение |

|

системного |

информации |

|

настроек |

|

администратора |

(САВЗ типа Б) |

|

|

|

|

|

Клиент |

Несанкционирован |

Конфиденци |

Ответственность |

Ограничить круг |

|

ная передача его |

альность |

за передачу |

лиц, кому |

|

персональных |

|

персональных |

доступны его |

|

данных |

|

данных |

персональные |

|

|

|

|

данные |

|

|

|

|

|

|

Подмена клиента |

Целостность |

Обучение клиента |

Аутентификация |

|

|

|

аутентификации |

|

|

|

|

|

|

Платёжная |

Разглашение |

Конфиденци |

Соглашение о |

- |

система |

информации об |

альность |

неразглашении |

|

|

алгоритмах |

|

|

|

|

платежной |

|

|

|

|

системы |

|

|

|

|

|

|

|

|

|

Поражение |

Целостность |

Обучение |

Установка |

|

вирусом-шифрова |

|

персонала |

антивирусного |

|

льщиком |

|

работать с |

ПО |

|

|

|

антивирусами |

|

|

|

|

|

|

|

Таблица 2 - |

Угрозы и методы |

защиты Механизмов |

|

7

2.2.3 Угрозы и методы защиты “Управления”

Объект |

Угроза |

Нарушение |

организационные |

Технические |

|

|

|

в ходе |

методы защиты |

меры защиты |

|

|

|

реализации |

|

|

|

|

|

угрозы |

|

|

|

|

|

|

|

|

|

Федеральные |

Общедоступность |

Конфиденци |

- |

- |

|

законы “ О |

информации |

альность |

|

|

|

защите прав |

|

|

|

|

|

Несоответствие |

Целостность |

Перепроверять |

- |

||

потребителей” |

|||||

и “О передаче |

бланков |

|

документы |

|

|

персональных |

Федеральным |

|

|

|

|

данных” |

Законам |

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

Алгоритмы |

Несанкционирова |

Конфиденци |

Соглашение о |

Шифрование |

|

АС |

нное разглашение |

альность |

неразглашении |

данных |

|

|

информации |

|

|

|

|

|

|

|

|

|

|

|

Внедрение |

Целостность |

Разработка |

Тестирование, |

|

|

недекларированн |

|

технического |

проверка на |

|

|

ых возможностей |

|

задания |

соответствие ТЗ |

|

|

|

|

|

|

|

Бюджет |

Утечка |

Конфиденци |

- |

Установка более |

|

|

информации |

альность |

|

сложных паролей |

|

|

|

|

|

в аккаунты |

|

|

|

|

|

онлайн-банка |

|

|

|

|

|

|

|

|

Неправильный |

Целостность |

- |

Перепроверять |

|

|

расчет бюджета |

|

|

информацию в |

|

|

|

|

|

приложении |

|

|

|

|

|

банка |

|

|

|

|

|

|

|

Предложение |

общедоступность |

Конфиденци |

- |

- |

|

|

информации |

альность |

|

|

|

|

|

|

|

|

|

|

Отображение |

Целостность |

Требование к |

Настроить БД так, |

|

|

товаров, которые |

|

ресторанам |

чтобы перед |

|

|

не продаются |

|

вовремя |

отображением |

|

|

|

|

предоставлять |

товара она |

|

|

|

|

информацию об |

проверяла, есть |

|

|

|

|

ассортименте |

ли он в наличии |

|

|

|

|

|

|

Таблица 3 -Угрозы и методы защиты Управления

8

3 Заключение

В процессе выполнения практической работы были получены навыки комплексного моделирования угроз, учитывающего угрозы, направленных на информационную систему и обрабатываемую ей информацию.

Был написан отчет согласно ОС ТУСУР 01-2013