Lab2_otchet

.docxФедеральное агентство связи

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное

учреждение высшего образования

Московский технический университет связи и информатики»

Кафедра «Информационной безопасности»

Отчёт по лабораторной работе №2 по дисциплине «Защита информации в глобальных сетях»

Выполнил студент группы

Москва, 2020

Порядок выполнения:

Исследовать PE файл с помощью утилиты PEview или аналогичного ПО. Удостовериться в том, что исследуемый файл является исполняемым путем проверки DOS заголовка и DOS заглушки. Получить сведения о дате компиляции программы, тип подсистемы, битность системы. Проверить заголовок любой секции файла на размеры Virtual Size Size of Raw Data.

Исследовать файл с помощью песочницы https://www.hybrid-analysis.com/?lang=ru

Ход работы:

Откроем

файл с помощью утилиты PEview.

Для того, чтобы удостовериться, что

открытый файл является исполняемым,

необходимо проверить вкладки

IMAGE_DOS_HEADER

и MS-DOS

Stub

Program.

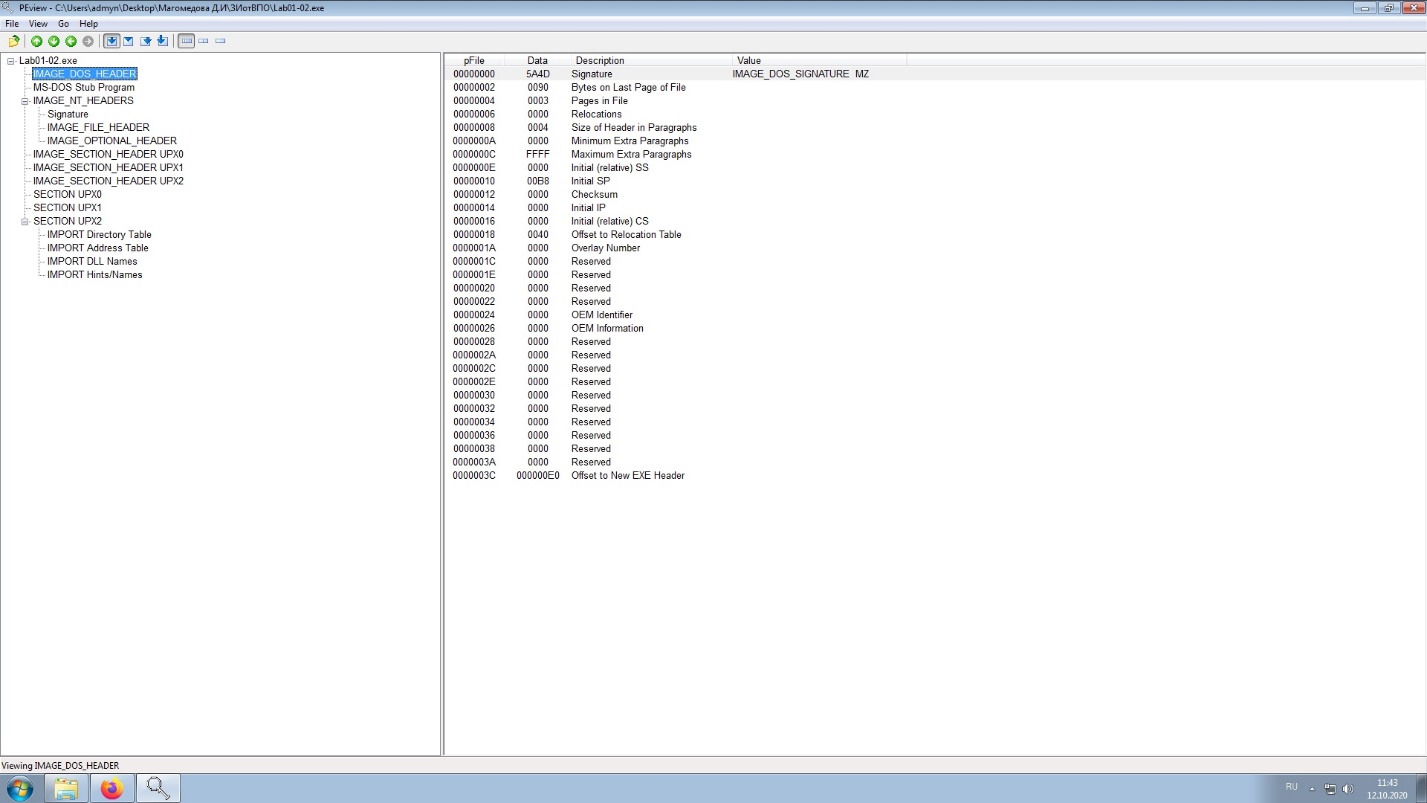

В DOS-заголовке

находим поле Signature

и проверяем ее значение. Необходимо,

чтобы оно было IMAGE_DOS_SIGNATURE

MZ,

иначе программа не запустится (рисунок

1).

Откроем

файл с помощью утилиты PEview.

Для того, чтобы удостовериться, что

открытый файл является исполняемым,

необходимо проверить вкладки

IMAGE_DOS_HEADER

и MS-DOS

Stub

Program.

В DOS-заголовке

находим поле Signature

и проверяем ее значение. Необходимо,

чтобы оно было IMAGE_DOS_SIGNATURE

MZ,

иначе программа не запустится (рисунок

1).

Рисунок 1 – Проверка DOS заголовка.

Из рисунка видно, что специальная сигнатура MZ присутствует. Значит, файл может быть исполнен.

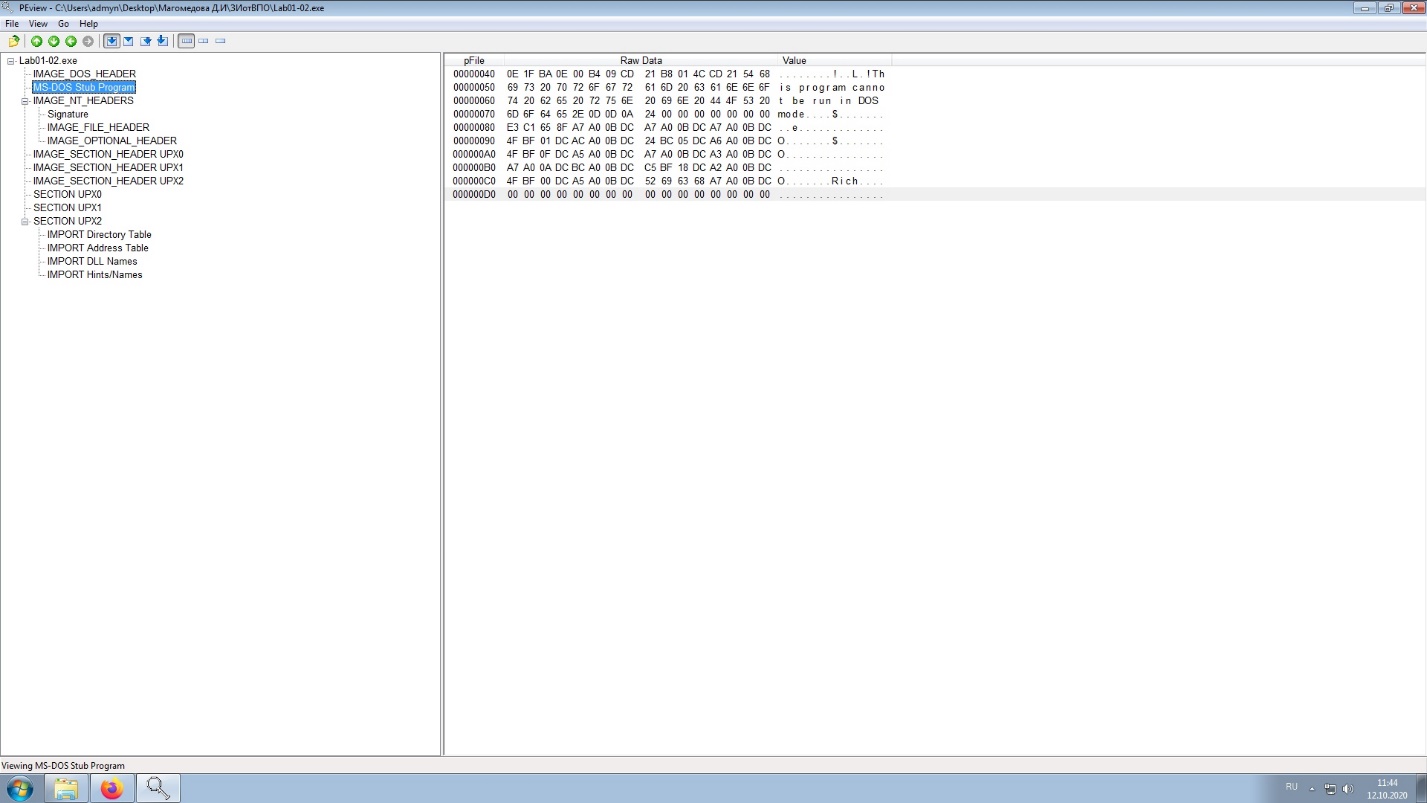

Далее необходимо проверить DOS заглушку. В ней содержится программа, которая запустится, если запустить исполняемый файл Windows в системе MS DOS. Для этого необходимо открыть содержимое вкладки MS-DOS Stub_Program. (рисунок 2)

Р исунок

2 – Проверка

DOS

заглушки

исунок

2 – Проверка

DOS

заглушки

Если просмотреть поля Value данной вкладки, то будет видно, что программа выдаст сообщение "This program cannot be run in DOS", если данная секция кода будет прочитана.

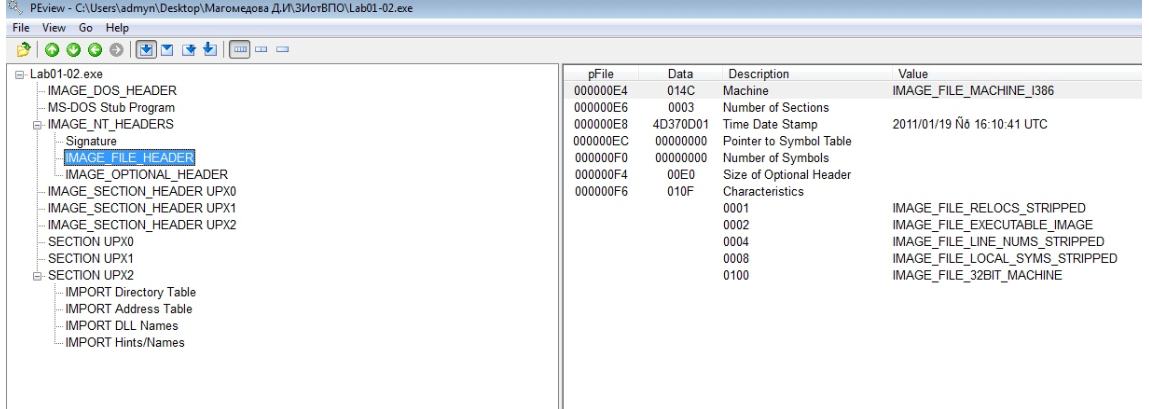

Сведения

о дате компиляции программы, битности

системы и типа подсистемы можно получить

из PE

заголовка. Для этого необходимо открыть

вкладку IMAGE_NT_HEADERS.

Битность системы и дата компиляции

программы расположены во вкладке

IMAGE_FILE_HEADER

(рисунок 3).

Сведения

о дате компиляции программы, битности

системы и типа подсистемы можно получить

из PE

заголовка. Для этого необходимо открыть

вкладку IMAGE_NT_HEADERS.

Битность системы и дата компиляции

программы расположены во вкладке

IMAGE_FILE_HEADER

(рисунок 3).

Рисунок 3 – Проверка битности системы и даты компиляции

Дата компиляции расположена в поле Value с описанием Time Date Stamp. Из него видно, что программа была скомпилирована 19 января 2011 года в 16:10:41 UTC. Также из поля с описанием 0100 можно сделать вывод, что система 32-битная.

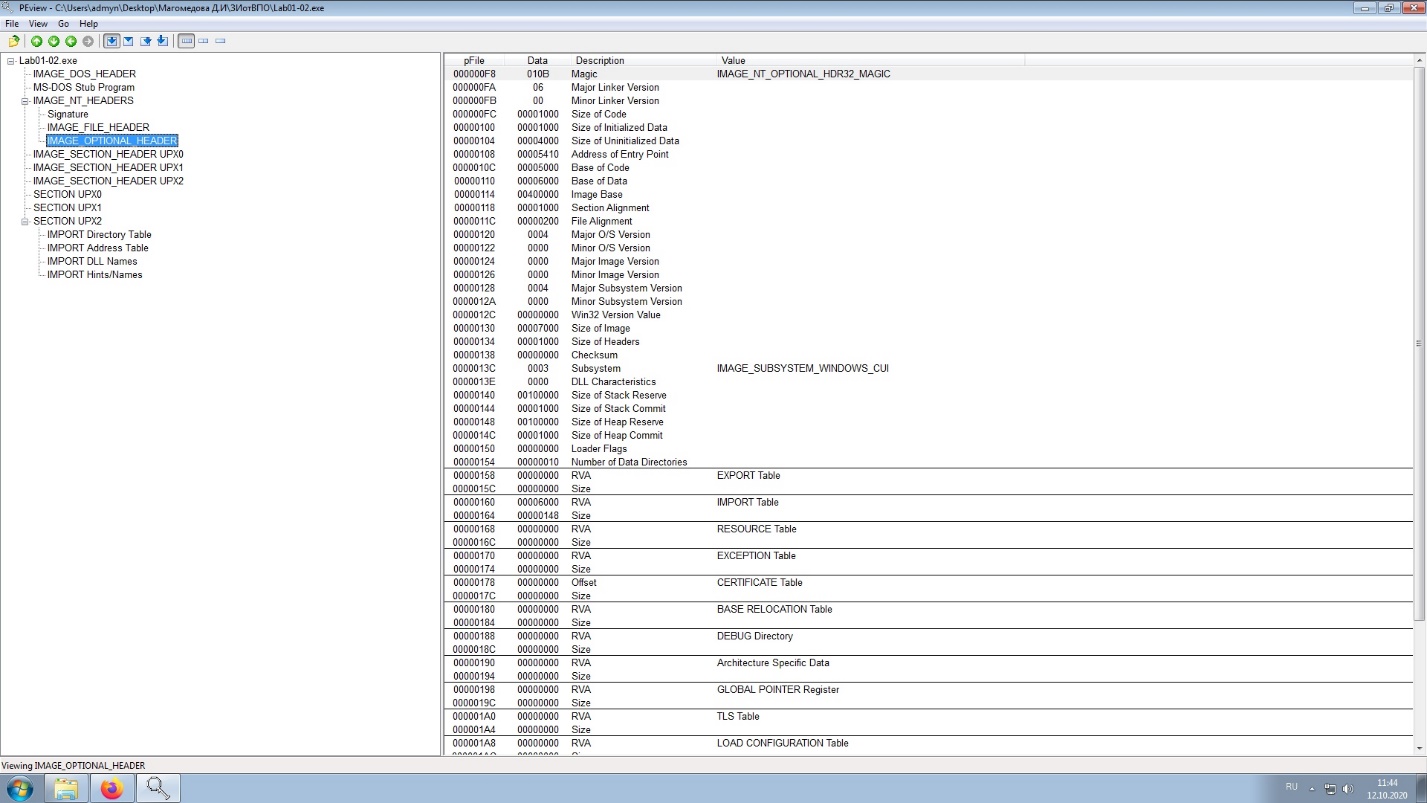

П одсистему

программы можно определить во вкладке

IMAGE_OPTIONAL_HEADER

в поле Value

с описанием Subsystem

(рисунок 4).

одсистему

программы можно определить во вкладке

IMAGE_OPTIONAL_HEADER

в поле Value

с описанием Subsystem

(рисунок 4).

Рисунок 4 – Определение подсистемы программы

Из данной вкладки видно, что программа является CUI – Character User Interface – текстовым интерфейсом пользователя. Такие программы исполняются внутри командного окна.

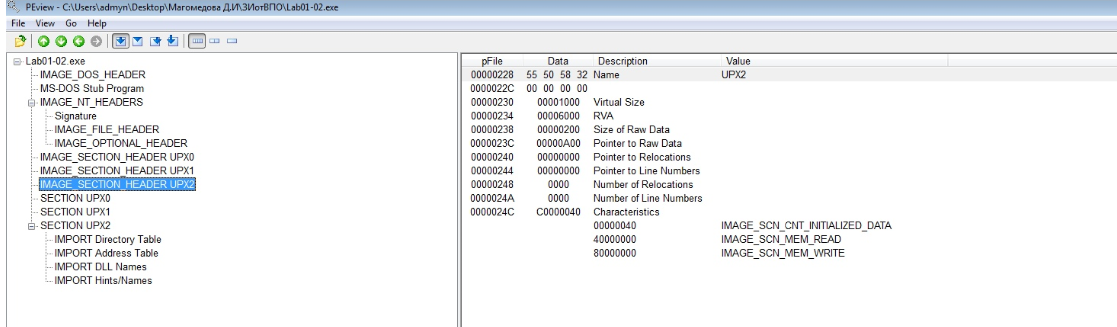

Проверим

заголовок секции UPX2

на размер Size

of

Raw

Data

и Virtual

Size.

для этого откроем вкладку

IMAGE_SECTION_HEADER_UPX2

(рисунок 5)

Проверим

заголовок секции UPX2

на размер Size

of

Raw

Data

и Virtual

Size.

для этого откроем вкладку

IMAGE_SECTION_HEADER_UPX2

(рисунок 5)

Рисунок 5 – Заголовок секции UPX2

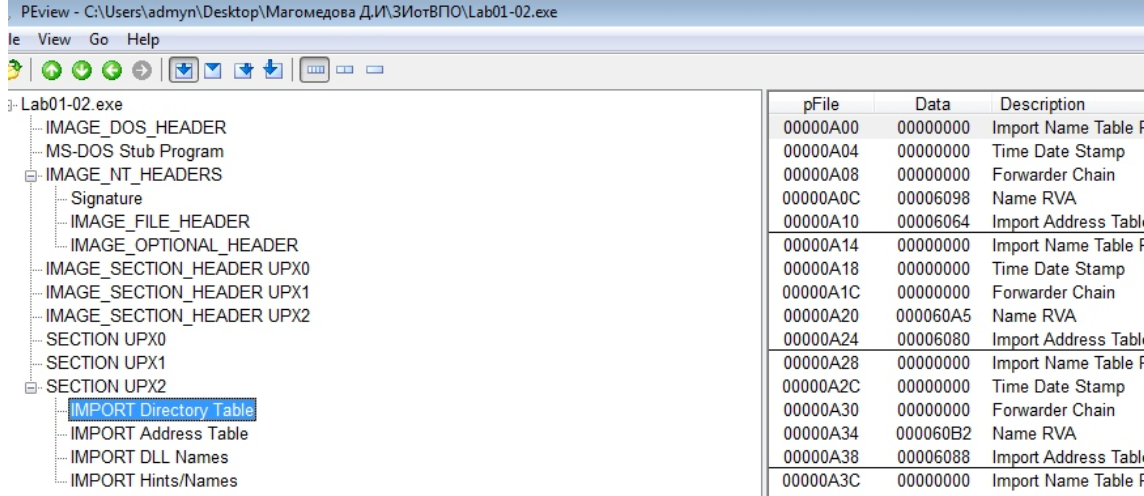

Из рисунка видно, что значение Size of Raw Date = 200, а Virtual Size = 1000. Проверим размер Size of Raw Data. Для этого откроем вкладку SECTION UPX2 и посмотрим на первое значение в столбце pFile во вкладке IMPORT Directory Table и на последнее значение в столбце pFile во вкладке IMPORT Hints/Names. (рисунки 6 и 7)

Рисунок

6 –Вкладка

IMPORT Directory Table

Рисунок

6 –Вкладка

IMPORT Directory Table

Рисунок 7–Вкладка IMPORT Hints/Names

Из рисунков видно, что значение pFile в первой строке = A00, а в последней B38. Вычтем из последнего значения первое и переведем в 10-ую систему. Получится 200 – значение поля Raw Size of Data. Значение Virtual Size в 5 раз больше, чем значение Size of Raw data. Это значит, что в процессе исполнения на эту секцию будет выделено в 5 раз больше места.

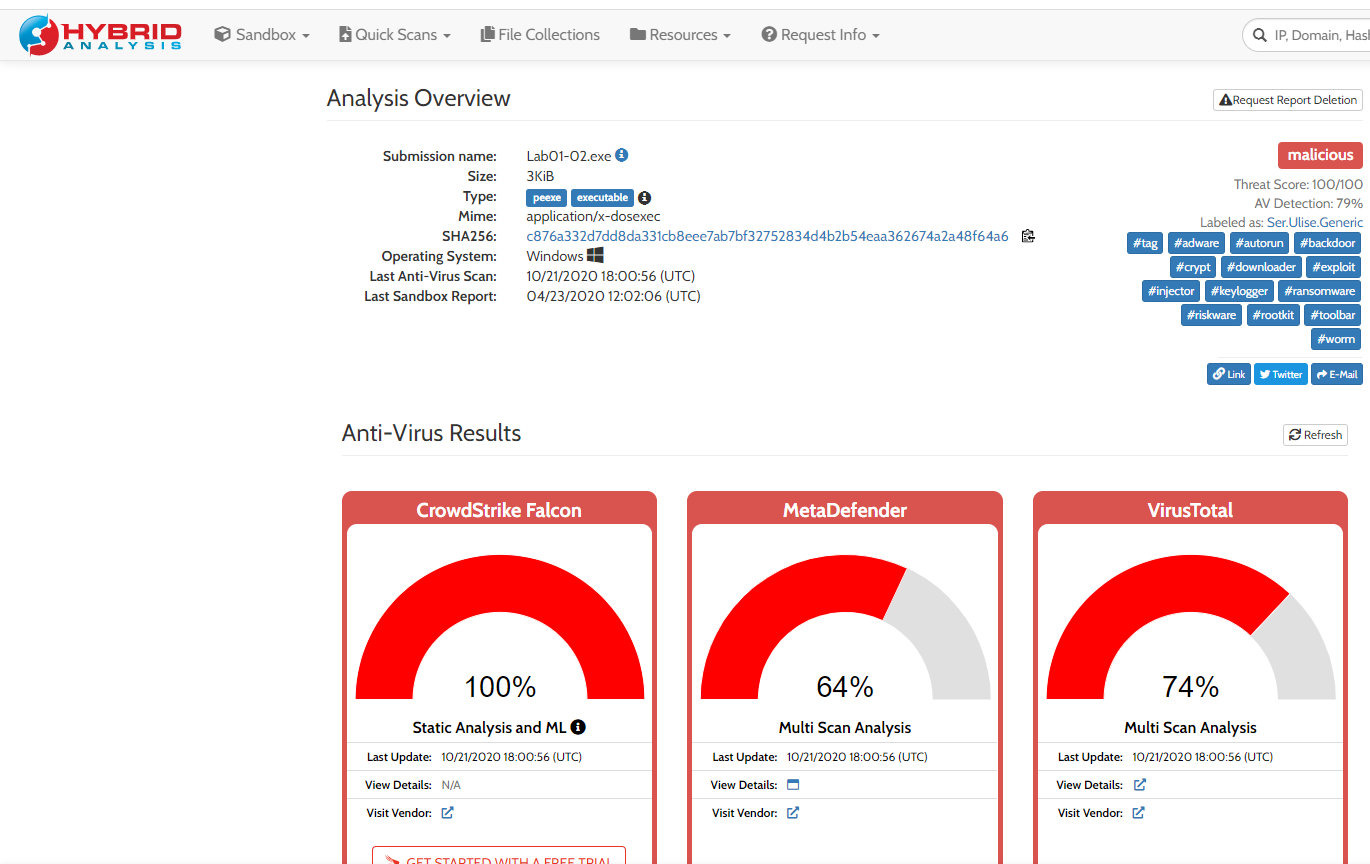

Проверим данный файл с помощью песочницы https://www.hybrid-analysis.com/?lang=ru (рисунок 8)

Рисунок

8 – Проверка

файла в песочнице.

Рисунок

8 – Проверка

файла в песочнице.

Проверка файла показала, что он является вредоносным.

Вывод: В данной лабораторной работе вредоносный файл был исследован с помощью утилиты PEview, а также протестирован в песочнице Hybrid Analysis.