Лаб1 отчет

.docxФедеральное агентство связи

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное

учреждение высшего образования

Московский технический университет связи и информатики»

Кафедра «Сетевых информационных технологий и сервисов»

Отчёт по лабораторной работе №1 по дисциплине «Защита информации в глобальных сетях»

Выполнил студент группы

Москва, 2020

Порядок выполнения:

Провести антивирусного сканирование вредоносного файла с помощью сервиса Virustotal.com

Вычислить хэш с использованием утилиты md5deep

Найти строки в программе с использованием утилиты Strings

Определить наличие упаковщика с помощью программы PEiD

Получить сведения о динамически скомпонованных функциях с помощью утилиты Dependency Walker.

Ход работы:

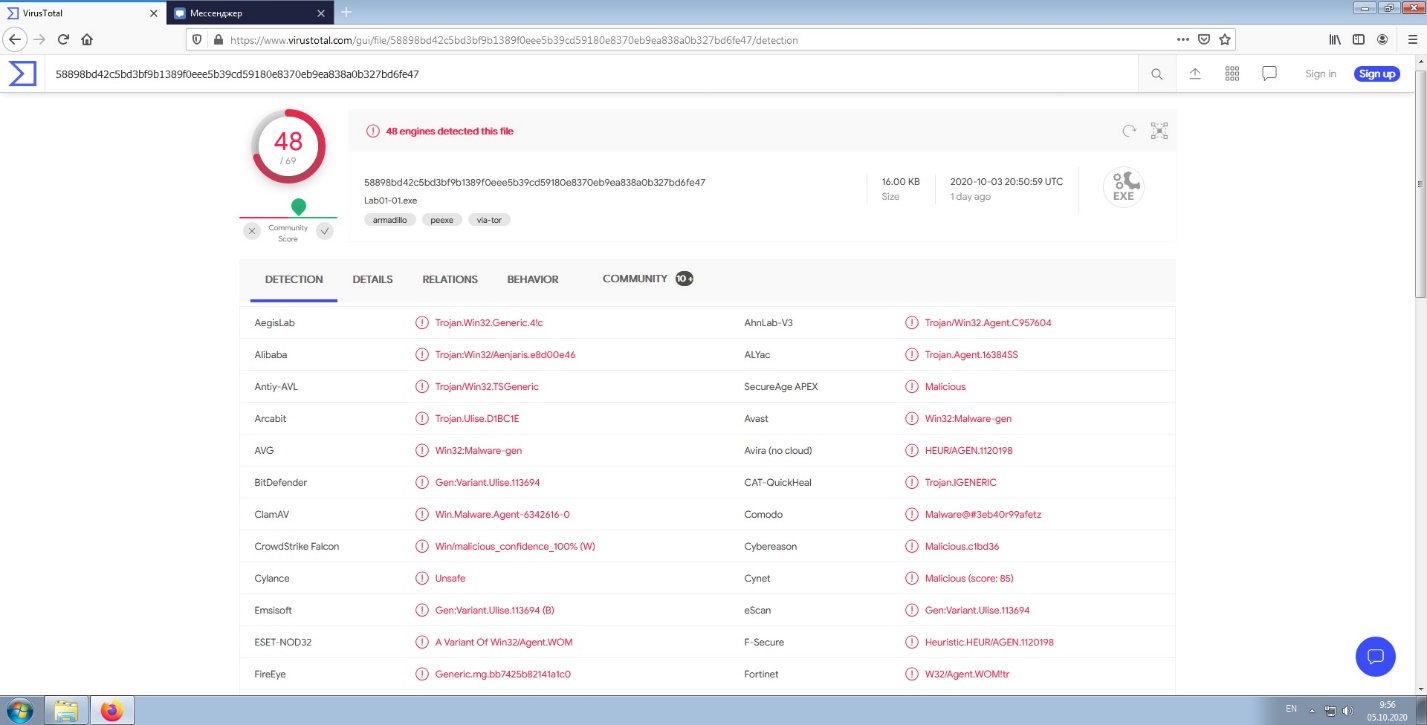

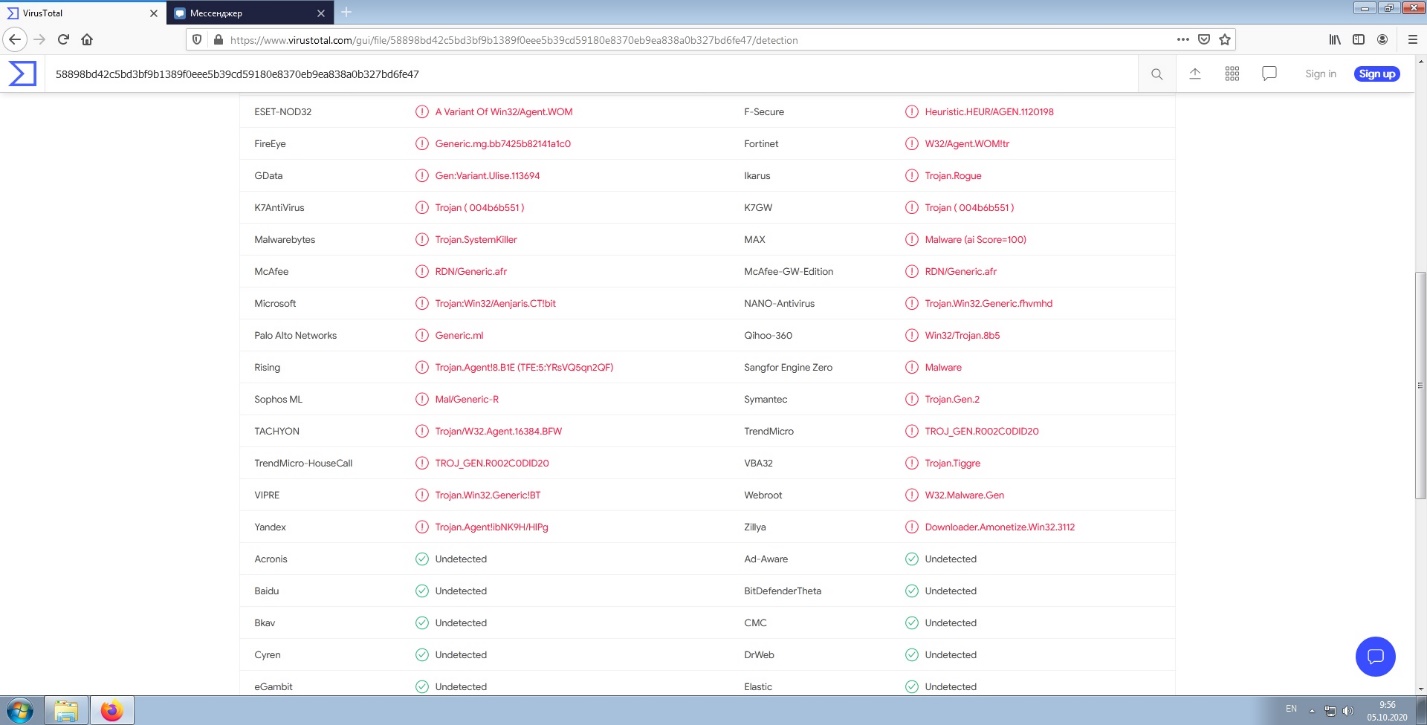

Загрузим файл Lab01-01, предоставленный для данного пункта лабораторной работы, на сайт Virustotal.com. Данный сайт позволяет просканировать файл сразу несколькими антивирусными программами и получить дополнительную информацию о нем. Необходимость сканирования несколькими антивирусными ПО обуславливается тем, что они используют разные базы сигнатур и разные метрики. Результат сканирования файла представлен на рисунках 1-2.

Рисунок 1 – Результат сканирования программы

Р исунок

2 – Результат

сканирования программы

исунок

2 – Результат

сканирования программы

Результаты сканирования показали, что примерно 70% антивирусов определили файл как вредоносный.

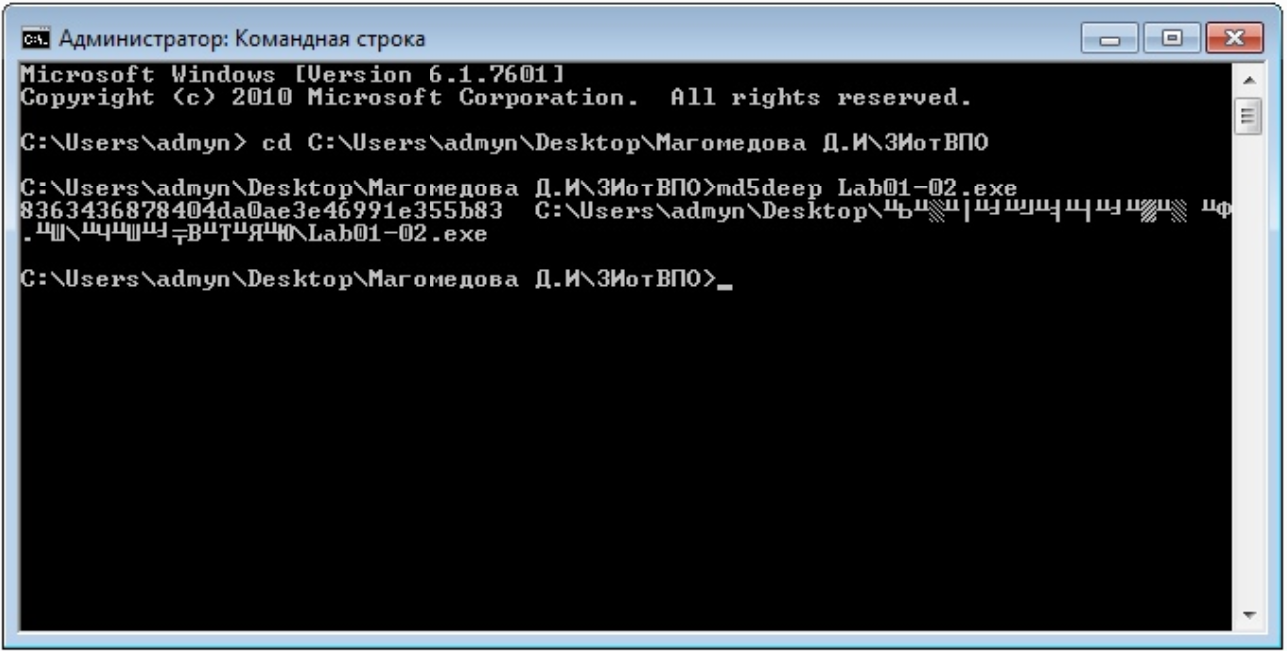

В

ычислим

хэш файла Lab01-02

с помощью программы md5deep.

Хэш вредоносного файла используется

для его маркирования, при помощи значения

хэша можно получить информацию о

вредоносном файле, уже собранную другими

аналитиками или распространить свою

уникальную информацию. Результат

вычисления представлен на рисунке 3.

ычислим

хэш файла Lab01-02

с помощью программы md5deep.

Хэш вредоносного файла используется

для его маркирования, при помощи значения

хэша можно получить информацию о

вредоносном файле, уже собранную другими

аналитиками или распространить свою

уникальную информацию. Результат

вычисления представлен на рисунке 3.

Рисунок 2 – Результат работы программы md5deep

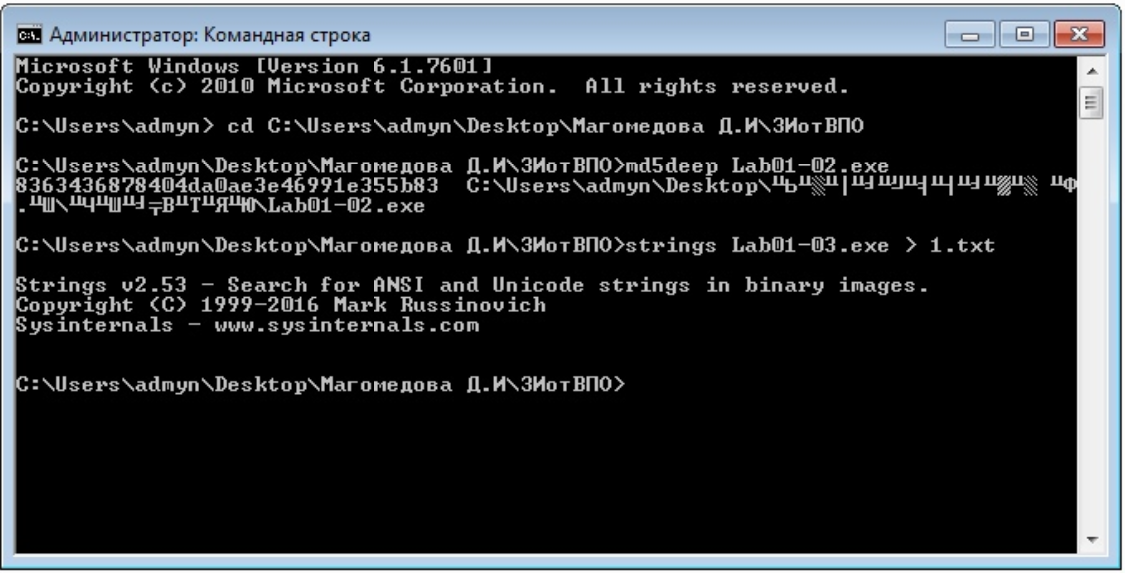

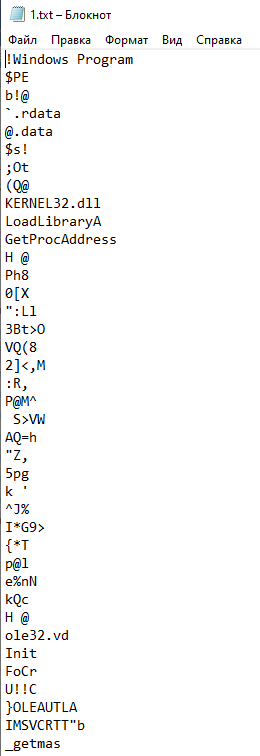

Просканируем файл Lab01-03 на наличие строк программой Strings. За строки принимаются последовательности символов ASCII и Unicode, заканчивающиеся специальным нуль-символом. Строки кода могут содержать URL адреса, ip адреса, названия функций Windows, которые будет использовать программа. Все эти данные позволяют получить более детальную информацию о функционале вредоносного ПО. Результат с

канирования

представлен на рисунках 3-4.

канирования

представлен на рисунках 3-4.

Р исунок

3 – Результат

работы программы strings

исунок

3 – Результат

работы программы strings

Рисунок 4 – Текстовый файл со строками файла Lab01-03

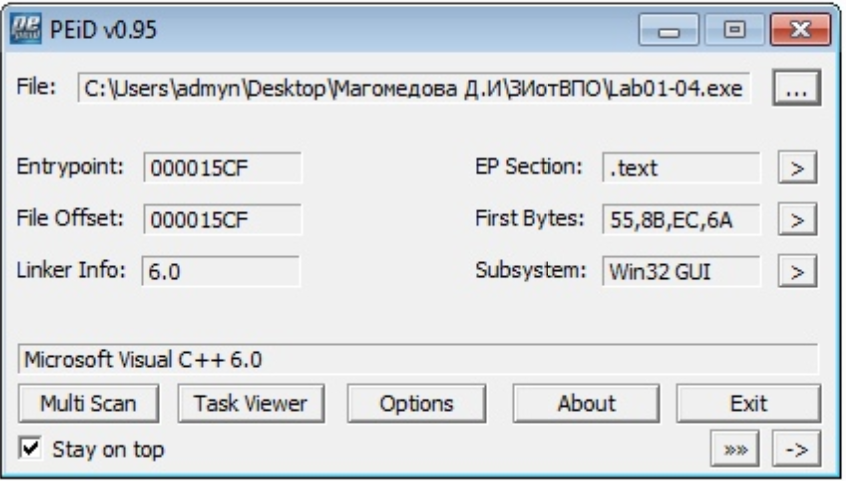

О

пределим

упаковщик файла Lab01-04.

Упаковщики – это программы для сжатия

и шифрования исполняемых файлов, они

используются разработчиками ПО для

затруднения анализа. Определить,

является ли файл упакованным, можно с

помощью программы PEiD. Эта утилита

позволяет установить тип упаковщика

или компилятора, которые использовались

при сборке приложения, что значительно

упрощает анализ упакованных данных.

Результат работы утилиты представлен

на рисунке 5.

пределим

упаковщик файла Lab01-04.

Упаковщики – это программы для сжатия

и шифрования исполняемых файлов, они

используются разработчиками ПО для

затруднения анализа. Определить,

является ли файл упакованным, можно с

помощью программы PEiD. Эта утилита

позволяет установить тип упаковщика

или компилятора, которые использовались

при сборке приложения, что значительно

упрощает анализ упакованных данных.

Результат работы утилиты представлен

на рисунке 5.

Рисунок 5 – Результат работы утилиты PEiD

После анализа файла можно сделать вывод о том, что перед нами Win32-приложение, которое было упаковано Microsoft Visual C++ версии 6.0.

Исследуем динамически скомпонованные функции файла Lab01-04. Импортированные функции — это функции, используемые одной программой, но содержащиеся в другой, например, в библиотеках, которые часто хранят общие для многих программ функции. Сведения о способе компоновки кода являются ключевыми для понимания работы вредоносного ПО, поскольку от них зависит то, какую информацию можно найти в заголовке PE-файла. Динамический метод компоновки является самым распространенным и интересным для анализа вредоносного ПО. Если библиотеки скомпонованы динамически, операционная система ищет их при загрузке программы. Внешняя функция, которую вызывает программа, выполняется в рамках библиотеки. Утилита Dependency Walker выводит список только тех функций, которые были скомпонованы динамически. Результат работы программы представлен на рисунке 6.

Р исунок

6

– Результат работы программы Dependency

Walker

исунок

6

– Результат работы программы Dependency

Walker

Из результатов видно, что программа использует 3 импортированные библиотеки: KERNEL32, ADVAPI32, MSVCRT. Kernel32.dll содержит базовые функции, такие как доступ и управление памятью, файлами и устройствами. Advapi.dll обеспечивает доступ к ключевым компонентам Windows, таким как Диспетчер служб и Реестр. Mvscrt.dll содержит важные функции и команды Visual C++.

Вывод: В данной лабораторной работе были изучены основные методы базового статического анализа вредоносных файлов.