Билет 29

.docxБилет 29.1

Понятие protection и понятие security. Опишите суть.

Protection и security – нерешаемая проблема.

Protection – внутренняя задача ОС.

Protection включает в себя:

Контроль ресурсов на основании их ограничений (авторизация, правильное использование)

Каждый процесс в своем домене (области)

Выдает привилегии на право системного прерывания

Security – для нас внешняя проблема, ей не занимаемся. Это если кто-то вломится к нам и выстрелит из дробовика в патч-панель и подожжет сервак.

Подробнее из лекции:

В компьютерных системах различают 2 понятия:

Security – безопасность. Внешняя проблема (не делается средствами самой системы).

Protection – защита от несанкционированного доступа (контроль доступа путем авторизации). Внутренняя проблема.

Способы защиты от НСД:

ААА (средства операционной системы):

Авторизация - имя

Аутентификация – пароль

Аудит – фиксирование событий

В ОС существует матрица доступа, которые поддерживаются ядром ОС, доступ к ресурсам возможен через системные прерывания. Ресурсы предоставляются только тем, кто имеет соответствующие привилегии.

Привилегия – использует специальные системные прерывания для того, чтобы управлять доступом к ресурсам.

Право – то что, дается пользователю для получения доступа к ресурсам.

Protection - делается на низком уровне ОС (библиотеки и system call).

Одной из проблем является защита файловой системы. Файл – объект, который содержит данные и атрибуты (имя, безопасность(атрибут доступа)). Атрибуты делаются при помощи системных вызовов, обращение к системному вызову - привилегия пользователя. Обычно задаются пароли на доступ к файлу. Пароль – базовый параметр ОС (должен быть зашифрован). Бывают симметричные и ассиметричные. Симметричный – при шифровании и дешифровании пользуется один и тот же ключ (был предложен IBM в 60х г. DES алгоритм). Ассиметричный – privet key (для раскодировании) и public key.

ACL (Access Control List) – список управления доступом.

ACL необходим для описания атрибутов доступа. Обычно пользователей объединяют в группы, для которых устанавливаются права доступа.

Виртуальные машины

Впервые было сделано в ОС VM/SP от IBM. Каждому пользователю предоставляется своя ВМ и соответствующие права доступа.

Security предполагает аутентификацию (защита от внешних проблем). Первоначально решается на этапе строительства (экранированные короба, экранирующие сетки, глушилки).

Угрозы:

Преднамеренные – осуществляется пользователем (использование чужих паролей, НСД к данным, модификация программного продукта, внедрение вирусов);

Непреднамеренные (сбои питания, сбой softa, неквалифицированные действия персонала и т.д.). Приводят к разрушению данных, вследствие потери питания, сбоев ОС, дисковой системы.

Для решения проблем Security существуют:

Аппаратные средства;

Программные средства (ААА);

ACL;

Законодательные акты (средства оперативно-розыскных мероприятий)

Виды угроз:

Вирусы – программный продукт, который записывается в код, видоизменяя его. В сетевых ОС вирусов нет.

Трояны.

Черви - разновидность вредоносной программы, самостоятельно распространяющейся через локальные и глобальные компьютерные сети.

Сканирование порта – атака делается официальными методами.

Отказ в обслуживании (DOS, DDOS) - сводят к нулю производительность сети, переполняя ее нежелательными и ненужными пакетами или сообщая ложную информацию о текущем состоянии сетевых ресурсов. Предусмотреть невозможно.

Для решения проблем с червями, сканированием портов и DOS используется DPI (Deep Packet Inspection). DPI – специальные анализаторы, они бывают software и hardware, которые ставятся на границе сети. DPI - технология накопления статистических данных, проверки и фильтрации сетевых пакетов по их содержимому.

Протокол IPsec - набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP. Позволяет осуществлять подтверждение подлинности (аутентификацию), проверку целостности и/или шифрование IP-пакетов. IPsec также включает в себя протоколы для защищённого обмена ключами в сети Интернет. В основном, применяется для организации vpn-соединений.

SSI - используется для работы Web-приложений.

Orange book (DoD) – в ней сообщили всем разработчикам ИС, определенные правила. Парадигма: система считается защищенной, только в том случае если главная ее часть, top secret доступна членам top secret.

Критерии делятся на 4 раздела: D, C, B и A, из которых наивысшей безопасностью обладает раздел A.

D – незащищенные системы, нет Protection (Windows 3, MS-DOS);

C – есть система ААА (С1 – есть защита прав, С2 – есть доступ для групп и для пользователей);

B1 – доступ пользователей по уровням, В2 – к каким ресурсам какой уровень соотнести, В3 – предполагает наличие ACL;

A – похож на В3, продукты класса А могут писать программисты сертифицированные с точки зрения национального компьютерного Security centre, и разработанный продукт должен быть им сертифицирован.

Понятие струтурированной кабельной системы. Посистемы. Проблемы пожаробезопасности.

Чтобы получить любую логическую топологию, физической должна быть ЗВЕЗДА.

Структурированная кабельная система – это кабельная система, разделенная на модули.

Стандарты:

EIA/TIA-568 – как компьютеры должны быть связаны между собой в пределах кампуса.

EIA/TIA-569 – о том, как прокладывать кабельную систему.

EIA/TIA-606 – о том, как нужно администрировать каб. систему.

EIA/TIA-607 – стандарт заземления

EIA/TIA-569-В – как разводить разъем

Эти стандарты определили, что такое кабельная система.

Размер системы измеряется в портах:

до 50 – маленькая

до 800 – средняя

больше 800 – большая

На каждом этаже должен быть клозет (МС или НС) и аппаратная комната (ER). В клозетах собирается вся среда передачи, а в ER ставится вся компьютерная аппаратура. ER рядом с клозетом.

Составляющие СКС:

building backbone – магистраль здания (либо ВП, либо волокно)

horizontal – горизонтальная кабельная система к рабочим местам

administrative subsystem – для подсоединения вертикали к горизонтали, аппаратуры клозетов к активной аппаратуре.

розетка (Jack), к ней присоединяется ПК, терминал, кабельное TV.

workplace – подсистема рабочего места

Компьютер присоединяется к сети через direct, ВП не предназначена для соединения домов, дома соединяются только магистралями (звездой).

EIA/TIA: между МС и НС должно быть не более одного клозета, между двумя HC – не более трех клозетов.

Если ВП – расстояние 90м.

На таких расстояниях (на картинке) работает ЛОКАЛЬНАЯ СЕТЬ (локальная по расстоянию).

Пожаробезопасность. Для этих целей создан 569 стандарт, в котором описаны правила прокладки сетей, помогающие уменьшить риск пожара. Также существует группа тестов, который должен пройти каждый производитель кабеля, и эти тесты позволят сказать, как кабельная система защищена от пожаров. Тестов три – на горение, на дым и на выделение газа. При прохождении всех трех тестов на кабеле появляется маркировка LSZH (Low Smoke Zero Halogen), если пройдена часть тестов, то будут другие маркировки. Если ни один тест не пройден, маркировка – SMPlenum, кабель можно прокладывать только в коробах.

Подробнее из лекции:

Гартнер после проверки витой пары говорил о том, что используется неправильная топология. Также он утверждал, что кабельная система должна быть структурирована(модульна). На основе их идей были разработаны стандарты EIA/TIA 568,569,602,607. Эти стандарты говорят о том, как делать такие системы для передачи данных в компьютерных сетях в различных условиях. Например, 568 – это building и campus (в пределах здания или кампуса)

Есть дом с этажами. Рядом есть еще какие-то дома. В стандарте говорится, что в доме должен быть главный клозет(MC), на котором должны быть сосредоточены все кабельные системы кампуса. Главный клозет должен быть связан с остальными исключительно по топологии звезда. Также в здании должны быть промежуточные клозеты(IC). В здании тоже все должно соединяться звездой, каждый клозет там называется горизонтальным(HC). Главный клозет может быть подсоединен с промежуточным, а он – с горизонтальным или же сразу главный соединяется с горизонтальным.

В 569 расписано, как мы должны делать кабельные прокладки (какие дырки бить, под каким углом прокладывать, как прокладывать проводку, как делать короба). В стандарте сказано следующее: топология – звезда, типы клозетов – горизонтальный, главный и промежуточный, центр коммутации должен находиться в главном клозете, а центр коммутации здания – в промежуточном. Между главным клозетом и горизонтальным должно быть не больше одного клозета. Каскадов быть не может. Между двумя горизонтальными клозетами не больше трех. Ограничения по расстоянию: если используется витая пара – 90 метров, если многомодовое волокно – расстояние от главного клозета до горизонтального 2000 метров (по кампусу – 1500, по зданию – 500). Для одномодового волокна – ограничение 3000 метров. Общая длина локальной сети – 6000 метров. По стандарту рядом с клозетом, где собираются кабельные система, должна находиться специальная комната (ER), в которой собирается оборудование для поддержки сетевых технологий. Горизонтальные клозеты соединяются с вертикальными с помощью административной подсистемы (это куча петч кордов и портов). EIA/TIA сказало, что каждую подсистему нужно делать своим видом кабеля.

Билет 29.2

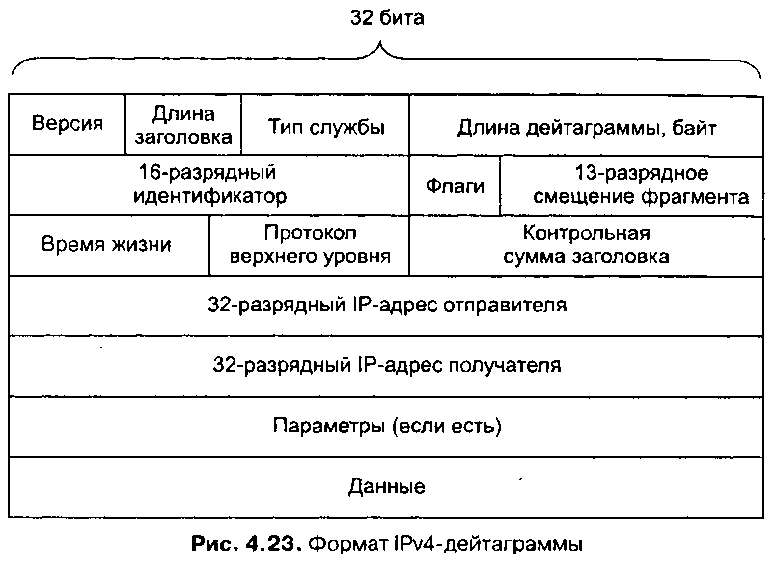

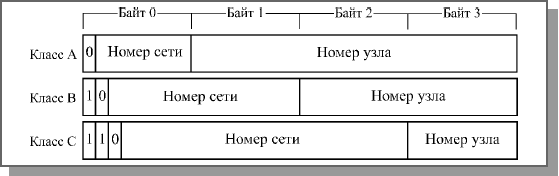

Коротко дайте формат дейтаграммы IP. Что означает адрес 127.0.0.0? Адрес 0.0.0.0? Адрес 255.255.255.255?

Имеются два зарезервированных адреса: 0.0.0.0 и 127.0.0.0. Первый назван default route (путь по умолчанию), последний loopback address (кольцевой адрес). default route используется при маршрутизации IP-пакетов

По соглашению об IP-адресах, когда данные посылаются по адресу с первым байтом равным 127, например, 127.0.0.1, то образуется как бы "петля". Данные не передаются по сети, а возвращаются модулям верхнего уровня протокола TCP/IP как только что принятые. Поэтому в IP-сети запрещается присваивать машинам IP-адреса, начинающиеся со 127.

В протоколе IP нет подтверждения о доставке и контроля соединения. Для определения маршрутов используются специальные протоколы: RIP, OSPF, BGP

Принято, что все 1 в хостовой части – это широковещательные адреса, а все 0 – это адрес

сети. Адрес из всех 32 нулей – это просьба о присоединении к сети (0.0.0.0). Адрес из всех

единиц (255.255.255.255) – это широковещательная рассылка всем устройствам внутри своей

сети до роутера.