Билет 27

.docx

Билет 27.1

Понятие файла. Открытие и закрытие файлов. Понятии партиции и тома. Понятие подсистемы ввода/вывода.

Файл – это объект, представляющий собой данные и их атрибуты поименования и доступа.

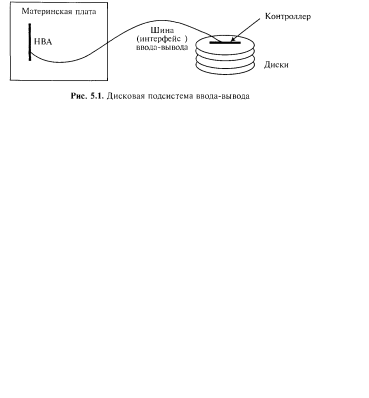

Партиция – процесс разбиения жесткого диска на логические части. Разбиение на тома осуществляет админитратор системы средствами ОС, работающей в данной партиции, чтобы выделить логически единые части информации. Том может быть частью партиции, состоять из одной партиции или из нескольких. В начале каждого тома хранится специальная таблица VDT с информацией о том, какие треки используются для этого тома в партиции. Подсистема ввода/вывода (дисковая подсистема) состоит из адаптеров на материнской плате HBA, шины, дискового контроллера и жестких дисков. Совокупность этих устройств – канал ввода/вывода, опция различна для разных систем ОС.

Подготовка дисковой подсистемы содержит три этапа: форматирование низкого уровня, организация разделов (партиция), форматирование высокого уровня.

Билет 27.2

Средства VLAN. Типы VLAN. Протокол 802.1X IEEE,

VLAN (Virtual Local Area Network) — группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном уровне, хотя физически при этом они могут быть подключены к разным сетевым коммутаторам. И наоборот, устройства, находящиеся в разных VLAN, невидимы друг для друга на канальном уровне, даже если они подключены к одному коммутатору, и связь между этими устройствами возможна только на сетевом и более высоких уровнях.

В современных сетях VLAN — главный механизм для создания логической топологии сети, не зависящей от её физической топологии. VLAN используются для сокращения широковещательного трафика в сети.

Типы VLAN:

по порту (Port-based, 802.1Q): порту коммутатора вручную назначается одна VLAN. Магистральный порт — порт, которому соответствуют несколько VLAN.

по MAC-адресу (MAC-based): членство во VLAN основывается на MAC-адресе рабочей станции. В таком случае свитч имеет таблицу MAC-адресов всех устройств вместе с VLAN, к которым они принадлежат.

по протоколу (Protocol-based): данные 3-4 уровня в заголовке пакета используются, чтобы определить членство в VLAN.

методом аутентификации (Authentication based): устройства могут быть автоматически перемещены в VLAN, основываясь на данных аутентификации пользователя или устройства при использовании протокола 802.1X.

Протокол 802.1X работает на канальном уровне и определяет механизм контроля доступа к сети на основе принадлежности к порту (в контексте стандарта порт — точка подключения к сети).

Согласно протоколу 802.1X доступ к сети получают только клиенты прошедшие аутентификацию, если аутентификация не была пройдена, доступ с соответствующего порта будет запрещен.

802.1X предполагает использование модели точка-точка. То есть, он не может быть применен в ситуациях когда несколько хостов соединяются с коммутатором на котором настроена аутентификация 802.1X через хаб или через другой коммутатор.

Supplicant — устройство (компьютер, ноутбук или др.) которое запрашивает доступ к сети у аутентификатора (коммутатора или точки доступа) и отвечает на его запросы. На клиенте должно быть установлено (или встроено) программное обеспечение работающее по протоколу 802.1X. Supplicant может быть встроен в коммутатор.

Аутентификатор (authenticator) — устройство контролирующее физический доступ к сети основываясь на статусе аутентификации клиента, является посредником (proxy) между клиентом и сервером аутентификации.

Для каждого порта коммутатора, с включенным 802.1X, создается два виртуальных порта:

Контролируемый (авторизованный) порт — открывается только после авторизации по 802.1X

Неконтролируемый (неавторизованный) порт — разрешает передавать только EAPOL трафик

До тех пор пока клиент не авторизован, только EAPOL трафик разрешен на неконтролируемом порту.

Сервер аутентификации (authentication server) — осуществляет аутентификацию клиента. Сервер аутентификации проверяет identity клиента и сообщает аутентификатору разрешен ли клиенту доступ к сети.

Работа 802.1X (EAP-MD5):

Клиент отправляет сообщение EAPOL-старт аутентификатору

Аутентификатор отправляет клиенту EAP-Запрос и клиент отвечает EAP-ответом

Аутентификатор инкапсулирует ответ в формат RADIUS и пересылает ответ серверу аутентификации

Сервер аутентификации отправляет EAP-MD5 Challenge клиенту, а клиент присылает ответ (передает сообщения аутентификатор соответствующим образом инкапсулируя и деинкапсулируя фреймы)

Сервер аутентификации подтверждает подлинность клиента и сообщает аутентификатору о необходимости разрешить доступ клиента к сети

Аутентификатор авторизует порт и клиент получает доступ к сети