Лабораторные и Практические / Лабораторная_4

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ

БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ

ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ

им. проф. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Безопасность беспроводных локальных сетей

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ № 4

«Настройка RADIUS»

Направление/специальность подготовки

10.03.01 Информационная безопасность

Выполнили:

Проверил:

Казанцев А.А.

СОДЕРЖАНИЕ

Цель работы:

Изучить теоретические основы протокола Radius. Произвести его настройку в Cisco Packet Tracer, а также выполнить анализ пакетов Radius в программе Wireshark.

Ход работы:

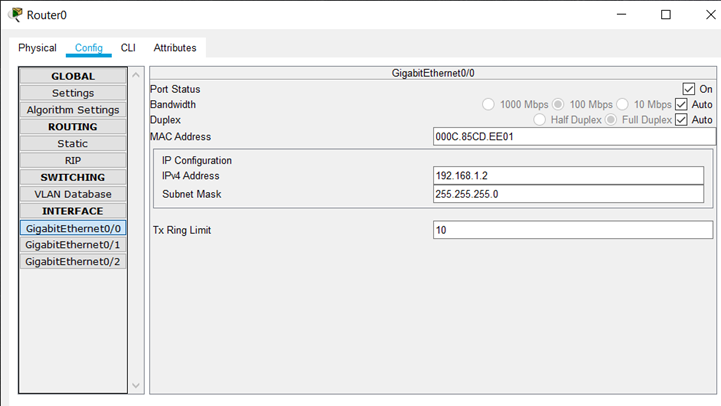

Выполнение настройки оборудования из pka файла так, чтобы администратор мог выполнить авторизацию на Router c учетной записью admin/admin продемонстрировано на рис. 3. Данные для авторизации должны браться с Radius server, с которыми маршрутизатор будет взаимодействовать по протоколу Radius. На маршрутизаторе должна быть прописана локальная учетная запись admin. Для этого на устройстве Router0 во вкладке config выбираем интерфейс GigabitEthernet0/0 и настраиваем IPv4-Address и Subnet Mask в соответствии с заданием.

Рис. 1. Router0

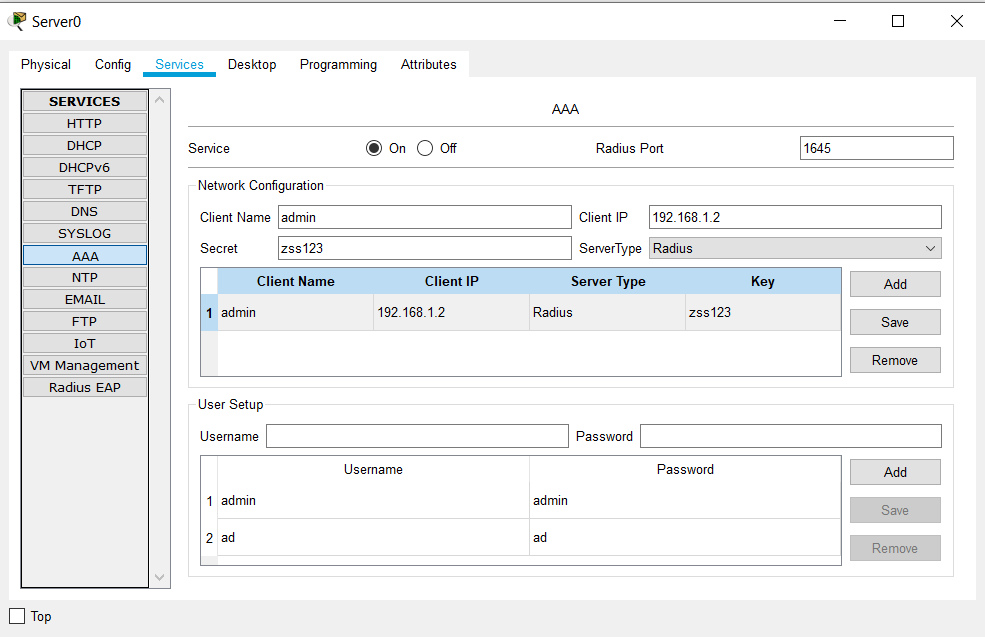

Выполнение настройки Server0 продемонстрировано на рис. 4. Во вкладке Services → AAA. В Network Configuration был прописан Client Name, Client IP, Secret, ServerType. В User Setup были добавлены учетные записи, чтобы далее на роутере можно было успешно авторизоваться.

Рис. 2. Настройка устройства Server0

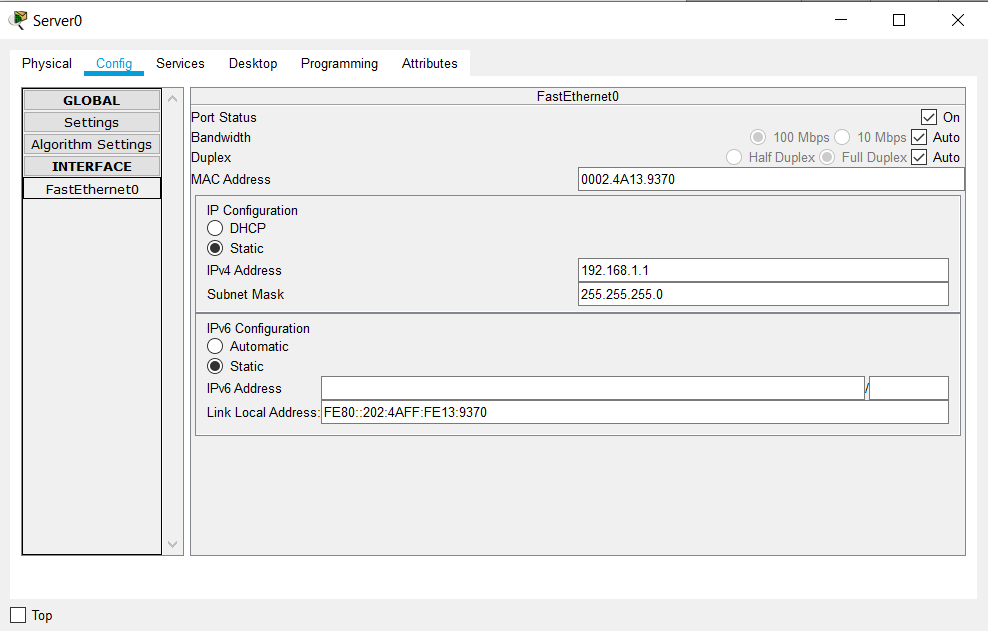

Выполнение верной настройки IP Configuration, а именно IPv4 address и Subnet Mask продемонстрировано на рис. 5.

Рис. 3. Настройка IP конфигурации

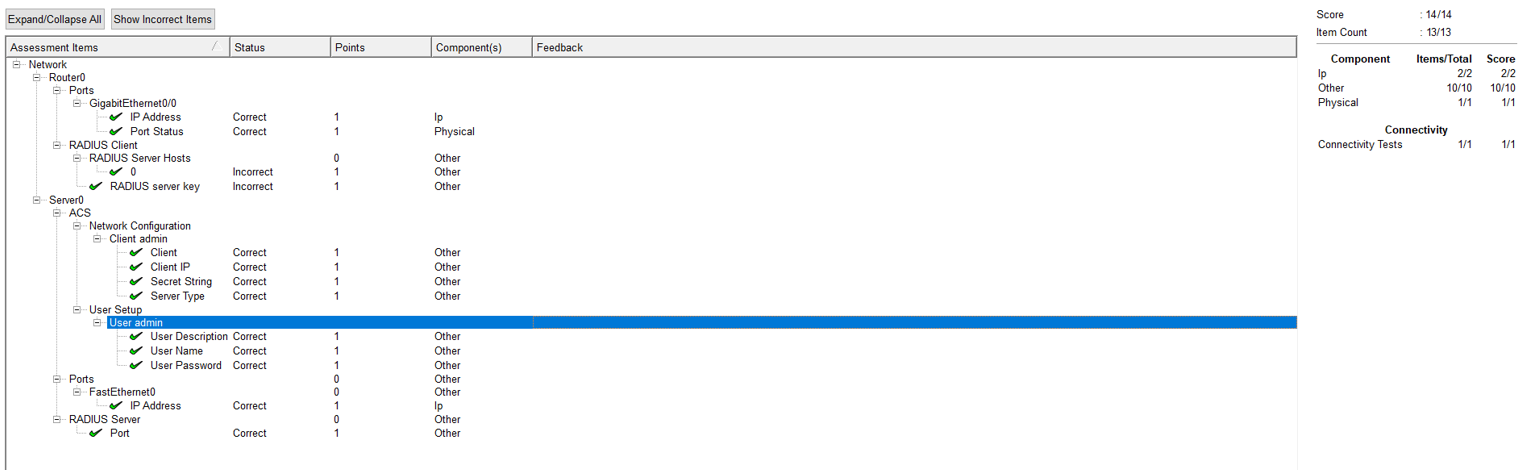

Успешная авторизация администратора на маршрутизаторе через Radius server продемонстрирована на рисунке 6.

![]()

Рис. 4. Выполнение авторизации

Рис. 5. Результат выполнения задания части 1 ЛР

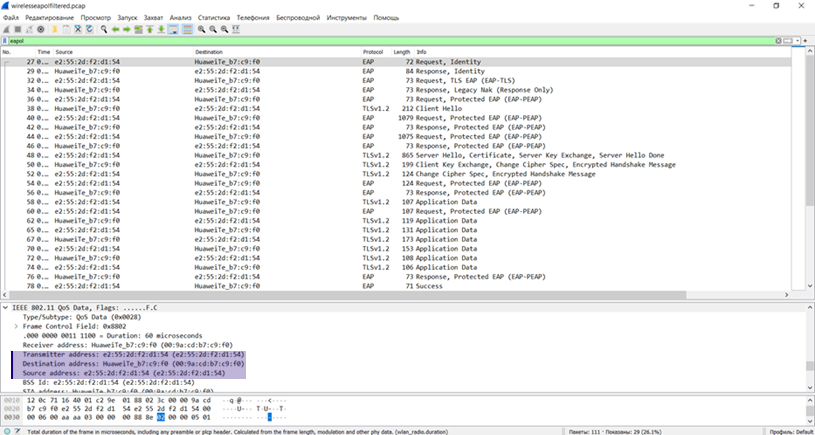

Изучение дампа wirelesseapolfiltered.pcap продемонстрировано на рис. 8. Были отфильтрованы все пакеты EAPoL. На рисунке отмечены MAC адрес и фирма-изготовитель, подключаемого по 802.1x беспроводного клиента, MAC-адрес и фирму-изготовителя точки доступа, название SSID, к которому выполняется подключение.

Рис. 6. Перехваченные пакеты EAPoL

Далее были отфильтрованы пакеты Radius, что продемонстрировано на рис. 9. Были определены MAC адрес беспроводного контроллера и сервера аутентификации, MAC-адрес сервера аутентификации.

Рис. 7. Пакеты RADIUS

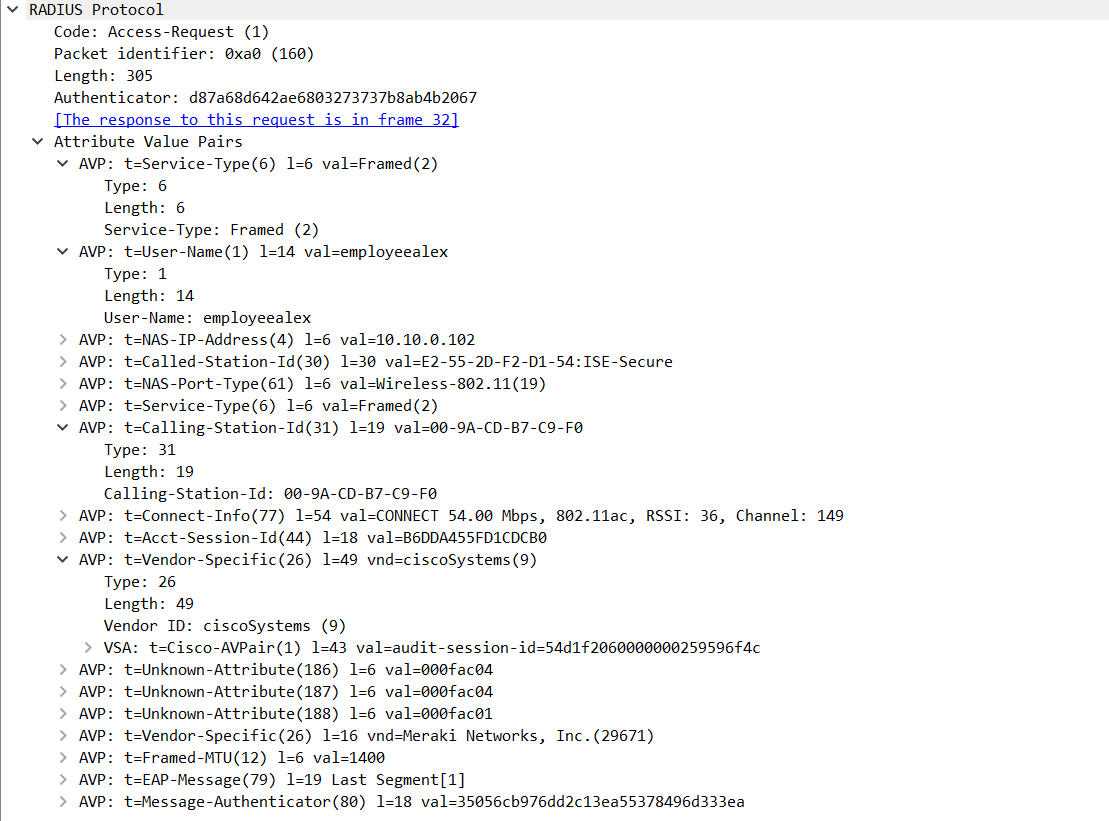

Далее были изучены так называемые Attribute Value Pairs в захваченном пакете (см. рис. 10). Описание каждого RADIUS-пакета состоит из описания всех пар Атрибут-Значение (Attribute-Value Pair) для этого типа пакета. Атрибуты могут быть как стандартными, так и специфичными атрибутами вендоров (Vendor-Specific Attribute). Если значение атрибута неизвестно, то этот атрибут не добавляется в сообщение. Существуют следующие атрибуты: User-Name, User-Password, CHAP-Password, NAS-IP Address, Nas-port, Service-Type, Framed-protocol и т. д.

Рис. 8. AVP

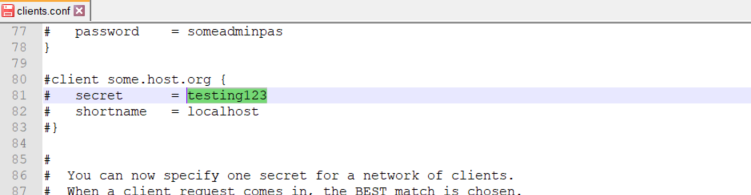

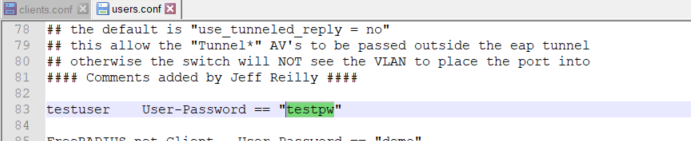

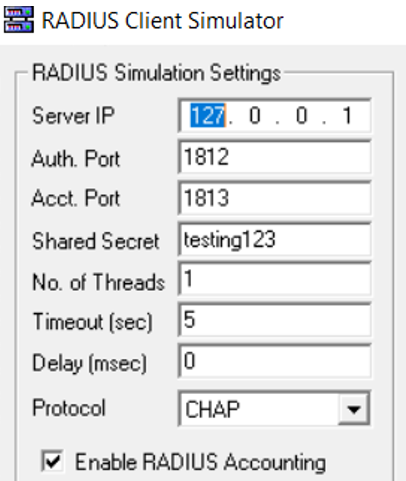

Далее было выполнено ознакомление с ПО FreeRadius. Был установлен эмулятор Radius, настроенный на работу с радиус сервером. Так как клиент и сервер устанавливаются на одном компьютере, то для обмена сообщениями был использован IP 127.0.0.1. Пароль пользователя хранится в конфигурационном файле users.conf и sharedsecret в конфигурационном файле clients.conf (см. рис. 11-12).

Рис. 9. Конфигурационный файл clients.conf

Рис. 10. Конфигурационный файл users.conf

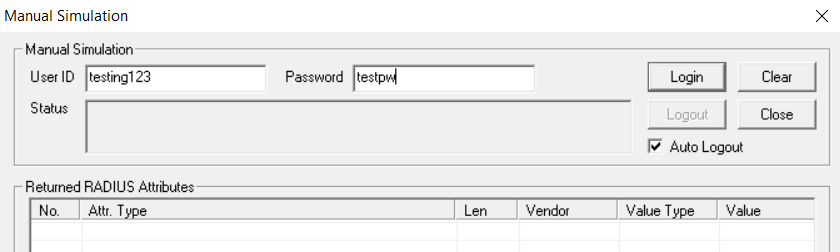

Далее полученные данные были введены в соответствующие поля программы и было осуществлено наблюдение за работой программы (см. рис 13-14).

Рис. 13. Manual Simulation

Рис. 11. Radius Client Server

Вывод:

В ходе выполнения лабораторной работы были изучены теоретические основы протокола Radius. Кроме того, была выполнена его настройка в программе Packet Tracer, а также произведен анализ пакетов Radius с помощью программы Wireshark.

Санкт-Петербург

2021