отчет 1

.pdfОтчет по практическому занятию № 1

на тему: «Анализ рисков информационной безопасности» выполнил студент группы 972303 Рушева Маргарита Владиславовна

Вариант 22

Дата выдачи задания: 20.02.2021

Цель: изучение рисков информационной безопасности предприятия и методик ее оценки.

Краткие теоретические сведения:

Риск информационной безопасности (information security risk) – это возможность того, что данная угроза сможет воспользоваться уязвимостью актива или группы активов и тем самым нанесет ущерб предприятию.

Риск ИБ измеряется, исходя из комбинации вероятности события и его последствия.

Коммуникация риска (risk communication) – это обмен информацией о риске или совместное использование этой информации лицом, принимающим решение, и другими причастными сторонами.

Количественная оценка риска (risk estimation) – это процесс присвоения значений вероятности и последствий риска.

Идентификация риска (risk identification) – это процесс нахождения, составления перечня и описания элементов риска.

Снижение риска (risk reduction) – это действия, предпринятые для уменьшения вероятности и негативных последствий, связанных с риском.

Сохранение риска (risk retention) – это принятие бремени потерь или выгод от конкретного риска.

Перенос риска (risk transfer) – это разделение с другой стороной бремени потерь или выгод от риска.

Для обработки риска имеется четыре варианта: 1 Снижение риска.

Следует отметить, что при реализации снижения риска должны учитываться различные ограничения:

–временные ограничения;

–финансовые ограничения;

–технические ограничения;

–операционные ограничения;

–культурные ограничения;

–этические ограничения;

–ограничения, связанные с окружающей средой;

–юридические ограничения;

–ограничения, связанные с простотой использования;

–кадровые ограничения;

–ограничения, касающиеся интеграции новых и существующих мер и средств контроля и управления.

2 Сохранение риска.

3Предотвращение риска.

4Перенос риска.

Задание: рассчитать риск нанесения злоумышленниками ущерба отдельным информационным объектам предприятия {О1, О2, …, О8}, а также общий риск, если при проведении экспертизы было установлено, что соответствующий вектор относительных ценностей этих объектов {V1, V2, …, V8} по шкале {1 < … < 20}, законы распределения времени до возникновения ущерба определяются в соответствии с данными из таблицы 1, причем при ущербе одному из объектов стоимость других не снижается, а цена объекта О1 составляет С’1 ден. ед. Построить график зависимости общего риска нанесения злоумышленниками ущерба информационным объектам от времени работы предприятия t, когда t изменяется от 0 до 106 часов с шагом 105 часов.

Таблица 1 – Исходные данные к заданию (часть 1)

Ва |

|

Законы распределения времени до возникновения ущерба |

|||||||

р |

О1 |

|

О2 |

О3 |

О4 |

О5 |

О6 |

О7 |

О8 |

22 |

TN(73, |

Exp(43 |

N(71, |

TN(58, |

W(8, |

R(38) |

Г(11,7 |

TN(73,2 |

|

22) |

|

) |

24) |

18) |

65) |

2) |

4) |

||

|

|

|

|||||||

Примечание: О1 ÷ О8 – информационные объекты 1 ÷ 8 предприятия; Exp(λ/10-8) – экспоненциальное распределение;

N(m/104, σ/104) – нормальное распределение;

TN(m0/104, σ0/104) – усеченное нормальное распределение; W(α, β/104) – распределение Вейбулла;

R(λ/10-14) – распределение Рэлея; Г(α, β/103) – Гамма распределение

Таблица 2 – Исходные данные к заданию (часть 2)

|

Цена |

|

Вектор ценностей объектов {V1, V2, …, V8} |

|

|||||

Вар |

объекта О1, |

О1 |

О2 |

О3 |

О4 |

О5 |

О6 |

О7 |

О8 |

|

ден.ед. |

||||||||

|

|

|

|

|

|

|

|

|

|

22 |

36 |

12 |

1 |

3 |

4 |

16 |

6 |

7 |

17 |

Примечание: О1 ÷ О8 – информационные объекты 1 ÷ 8 предприятия

Расчеты

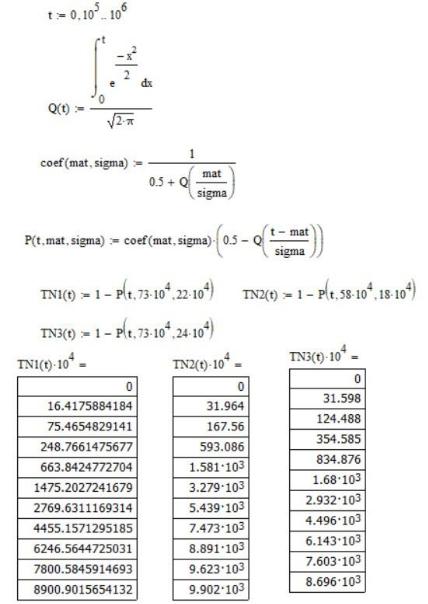

Расчеты усеченного нормального распределения:

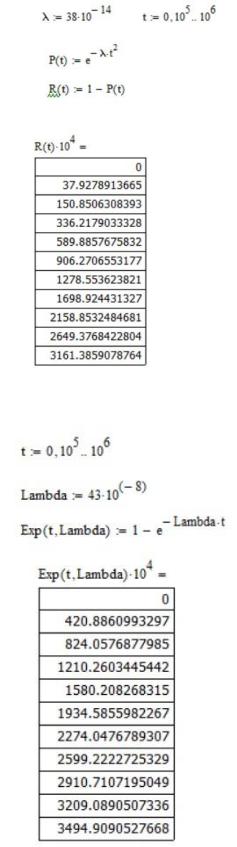

Расчеты распределения Рэлея:

Расчеты экспоненциального распределения:

Расчеты Гамма распределения:

Расчеты нормального распределения

Расчеты распределения Вейбулла:

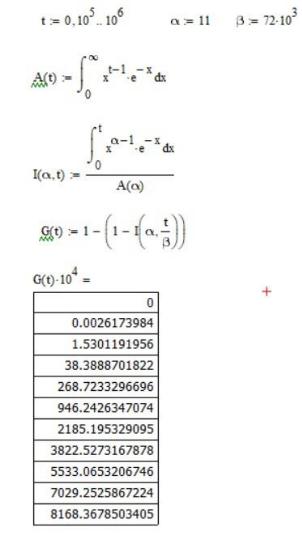

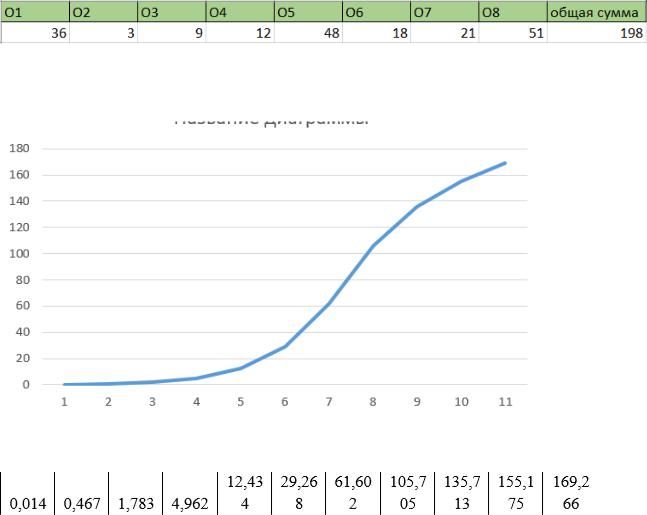

Расчет стоимостей объектов:

Построение графика зависимости общего риска нанесения злоумышленниками ущерба информационным объектам от времени работы предприятия:

C(t)=

Результаты

Данные по результатам расчетов представлены в таблицах 3 и 4.

Таблица 3 – Данные по результатам расчетов (часть 1)

Оценивае |

|

|

|

Момент времени работы системы t × 10–5, часов |

|

|

||||||||||||||||

мый |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 |

|

1 |

|

2 |

|

3 |

|

4 |

5 |

6 |

|

|

7 |

8 |

9 |

10 |

|||||

параметр |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Q1(t) × 104 |

|

0 |

|

16 |

|

75 |

|

249 |

|

|

664 |

|

1475 |

|

2770 |

|

|

4455 |

6247 |

7801 |

|

8901 |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Q2(t) × 104 |

|

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

421 |

|

824 |

|

1210 |

|

|

1580 |

|

1935 |

|

2274 |

|

|

2599 |

2911 |

3209 |

|

3495 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Q3(t) × 104 |

|

15 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

55 |

|

168 |

|

438 |

|

|

982 |

|

1908 |

|

3234 |

|

|

4834 |

6462 |

7857 |

|

8865 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Q4(t) × 104 |

|

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

32 |

|

168 |

|

593 |

|

|

1581 |

|

3279 |

|

5439 |

|

|

7473 |

8891 |

9623 |

|

9902 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Q5(t) × 104 |

|

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1000 |

|

1000 |

|

|

|

0 |

|

1 |

|

21 |

|

|

204 |

|

1154 |

|

4097 |

|

|

8362 |

9948 |

0 |

|

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Q6(t) × 104 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 |

|

38 |

|

151 |

|

336 |

|

|

590 |

|

906 |

|

1279 |

|

|

1699 |

2159 |

2649 |

|

3161 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Q7(t) × 104 |

|

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 |

|

2 |

|

38 |

|

|

269 |

|

946 |

|

2185 |

|

|

3823 |

5533 |

7029 |

|

8168 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Q8(t) × 104 |

|

0 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

32 |

|

124 |

|

355 |

|

|

835 |

|

1680 |

|

2932 |

|

|

4496 |

6143 |

7603 |

|

8696 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Примечание: значения округлять к ближайшему целому числу |

|

|

|

|||||||||||||||||||

Таблица 4 – Данные по результатам расчетов (часть 2) |

|

|

|

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

Оценива |

|

|

|

Момент времени работы системы t × 10–5, часов |

|

|

||||||||||||||||

емый |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 |

|

1 |

|

2 |

|

3 |

|

4 |

5 |

6 |

|

|

7 |

8 |

9 |

|

10 |

|||||

параметр |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С1(t) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

16,03 |

22,48 |

28,08 |

|

32,04 |

|

0 |

|

0,022 |

|

0,27 |

|

0,896 |

|

2,390 |

5,31 |

9,972 |

|

|

8 |

9 |

4 |

|

4 |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С2(t) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 |

|

0,126 |

|

0,247 |

|

0,363 |

|

0,474 |

0,581 |

0,682 |

|

|

0,780 |

0,873 |

0,963 |

|

1,059 |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С3(t) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0,014 |

|

0,050 |

|

0,151 |

|

0,394 |

|

0,884 |

1,717 |

2,911 |

|

|

4,351 |

5,816 |

7,071 |

|

7,979 |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С4(t) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

10,67 |

11,54 |

|

11,88 |

|

0 |

|

0,038 |

|

0,202 |

|

0,712 |

|

1,900 |

3,935 |

6,527 |

|

|

8,968 |

0 |

8 |

|

2 |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С5(t) |

|

|

|

|

|

|

|

|

|

|

|

|

|

19,66 |

|

|

40,13 |

47,75 |

|

|

|

|

|

0 |

|

0 |

|

0,005 |

|

0,101 |

|

0,979 |

5,539 |

6 |

|

|

8 |

0 |

48 |

|

48 |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С6(t) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 |

|

0,068 |

|

0,272 |

|

0,605 |

|

1,062 |

1,631 |

2,302 |

|

|

3,058 |

3,886 |

4,768 |

|

5,690 |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С7(t) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

9,441 |

12,90 |

15,96 |

|

18,26 |

|

0 |

|

0 |

|

0,004 |

|

0,080 |

|

0,565 |

1,987 |

4,589 |

|

|

6 |

0 |

6 |

|

2 |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С8(t) |

|

|

|

|

|

|

14,95 |

22,93 |

31,32 |

38,77 |

44,35 |

|

0 |

0,163 |

0,632 |

1,811 |

4,259 |

8,568 |

3 |

0 |

9 |

5 |

0 |

|

|

|

|

|

|

|

|

|

|

|

|

Собщ.(t) |

|

|

|

|

12,43 |

29,26 |

61,60 |

105,7 |

135,7 |

155,1 |

169,2 |

|

0,014 |

0,467 |

1,783 |

4,962 |

4 |

8 |

2 |

05 |

13 |

75 |

66 |

|

|

|

|

|

|

|

|

|

|

|

|

Выводы

Выполнив данную работу и глядя на построенный график, можно сделать следующие выводы.

1)Чем дольше остается неизменной защита информации тем проще злоумышленнику получить к ней доступ.

2)Со временем ущерб увеличивается. Благодаря нашим расчетам можно рассчитать эффективную модель защиты информации и сделать ее наиболее выгодной и надежной.

Ответы на контрольные вопросы

1.Что называется риском информационной безопасности предприятия?

Риск информационной безопасности – это возможность того, что данная угроза сможет воспользоваться уязвимостью актива или группы активов и тем самым нанесет ущерб предприятию.

2.От чего зависит эффективность обработки риска информационной безопасности предприятия?

Эффективность обработки риска зависит от результатов оценки риска. Обработка риска может не обеспечить сразу же приемлемый уровень остаточного риска. В этой ситуации потребуется, если необходимо, еще одна итерация оценки риска с измененными параметрами конспекта, за которой последует очередная процедура обработки риска.

3. Какие критерии оценки рисков информационной безопасности должны

учитываться |

|

на |

|

|

предприятии? |

||

Критерии |

оценки |

рисков |

разрабатывают |

|

с |

учетом: |

|

• |

Стратегической |

ценности |

разработки |

бизнес-информации; |

|||

• |

Критичности |

затронутых |

информационных |

|

активов; |

||

• |

Законодательно-нормативных требований и договорных |

|

обязательств; |

||||

•Оперативного значения и значения для бизнеса доступности,

конфиденциальности и целостности;

• Ожидания и реакции причастных сторон, а также негативных последствий для нематериальных активов и репутации.