Лабы / Отчет ЛР11

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

Ордена Трудового Красного Знамени

федеральное государственное бюджетное образовательное учреждение

высшего образования

«Московский технический университет связи и информатики»

(МТУСИ)

Кафедра математической кибернетики и информационных технологий

Лабораторная работа по дисциплине:

Операционные системы

По теме:

Задача HashCat

Выполнил студент

Москва 2021

Для начала установим HashCat.

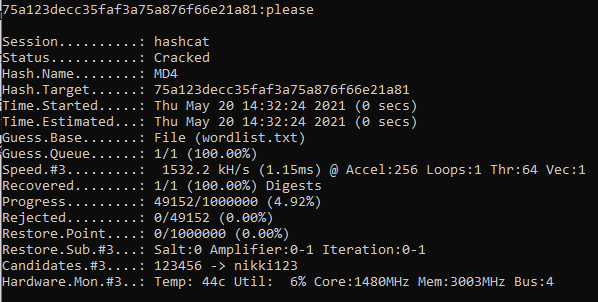

Далее приступим к расшифровку хэша. Мой вариант 6, так что мой хэш имее следующий вид:

75a123decc35faf3a75a876f66e21a81

Для расшифровки воспользуемся следующей командой:

hashcat -m <X> <хэш> wordlist.txt

Предполагая, что в нашем случае тип шифрования MD4, подставляем 900 вместо Х. wordlist.txt – файл, в который мы добавили самые распространенные пароли.

![]()

Расшифрованный пароль: please.

Задача /etc/shadow

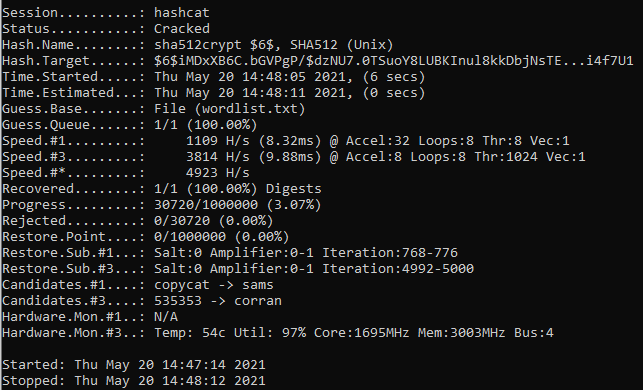

У вас есть фрагмент записи из файла /etc/shadow:

hackme:$6$iMDxXB6C.bGVPgP/$dzNU7.0TSuoY8LUBKInul8kkDbjNsTEJWC6ake4pBi9Mf8icvzTm7aydpgs7ciJsRurui/SVBHsKWP0Ji4f7U1:....

Нам необходимо подобрать с помощью Hashcat пароль пользователя по хэшу из /etc/shadow.

Межды первыми двумя $ находится 6, так что это алгоритм хэширования SHA-512.

![]()

hashcat -a 0 -m 1800 --force $6$iMDxXB6C.bGVPgP/$dzNU7.0TSuoY8LUBKInul8kkDbjNsTEJWC6ake4pBi9Mf8icvzTm7aydpgs7ciJsRurui/SVBHsKWP0Ji4f7U1 worldlist.txt -o pass.tx

-o pass.txt значит, что расшифрованный хэш мы помещаем в созданный файл pass.txt.

Вводим команду:

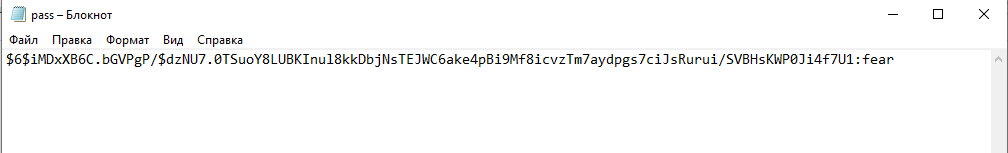

Проверяем содержимое файла pass.txt

Расшифрованный пароль: fear.