Концепция безопасных ассоциаций

Security Association (SA) — это соединение, которое предоставляет службы обеспечения безопасности трафика, который передаётся через него. Два компьютера на каждой стороне SA хранят режим, протокол, алгоритмы и ключи, используемые в SA. Каждый SA используется только в одном направлении. Для двунаправленной связи требуется два SA. Каждый SA реализует один режим и протокол; таким образом, если для одного пакета необходимо использовать два протокола (как например AH и ESP), то требуется два SA.

Для выполнения аутентификации сторон в IKE применяются два основных способа.

Первый способ заключается в использовании разделяемого секрета. Перед инициализацией IPSec-устройств, образующих безопасные ассоциации, в их БД помещается предварительно распределенный разделяемый секрет. Цифровая подпись на основе односторонней функции, например, MD5, использующей в качестве аргумента этот предварительно распределенный секрет, доказывает аутентичность противоположной стороны.

Второй способ основан на использовании технологии цифровой подписи и цифровых сертификатов стандарта Х.509. Каждая из сторон подписывает свой цифровой сертификат своим закрытым ключом и передает эти данные противоположной стороне. Если подписанный сертификат расшифровывается открытым ключом отправителя, то это удостоверяет тот факт, что отправитель, предоставивший данные, действительно обладает ответной частью данного открытого ключа — соответствующим закрытым ключом.

После проведения взаимной аутентификации взаимодействующие стороны переходят к согласованию параметров защищенного канала. Выбираемые параметры SA определяют:

протокол, используемый для обеспечения безопасности передачи данных;

алгоритм аутентификации протокола АН и его ключи; алгоритм шифрования, используемый протоколом ESP, и его ключи;

наличие или отсутствие криптографической синхронизации;

способы защиты сеанса обмена; частоту смены ключей и ряд других параметров.

Важным параметром SA является так называемый криптографический материал, т. е. секретные ключи, используемые в работе протоколов АН и ESP.

Параметры SA должны устраивать обе конечные точки защищенного канала. Поэтому при использовании автоматической процедуры установления SA протоколы IKE, работающие по разные стороны канала, выбирают параметры в ходе переговорного процесса. Безопасная ассоциация SA представляет собой в IPSec однонаправленное логическое соединение, поэтому при двустороннем обмене данными необходимо установить две ассоциации SA. В рамках одной ассоциации SA может работать только один из протоколов защиты данных — либо АН, либо ESP, но не оба вместе.

Система IPSec допускает применение ручного и автоматического способа установления SA.

Базы данных sad и spd

IPSec имеет возможность реализовать различные методы защиты трафика. В каждом узле, поддерживающем IPSec, используются БД двух типов:

• база данных безопасных ассоциаций SAD (Security Associations Database);

• база данных политики безопасности SPD (Security Policy Database).

При установлении SA две вступающие в обмен стороны принимают ряд соглашений, регламентирующих процесс передачи потока данных между ними. Соглашения представляются в виде набора параметров. Для SA такими параметрами являются, в частности, тип и режим работы протокола защиты (АН или ESP), методы шифрования, секретные ключи, значение текущего номера пакета в ассоциации и другая информация.

Наборы текущих параметров, определяющих все активные ассоциации, хранятся на обоих оконечных узлах защищенного канала в виде SAD. Каждый узел IPSec поддерживает две базы SAD — одну для исходящих ассоциаций, другую — для входящих.

В SAD содержатся:

|

Текущие параметры SA |

||||||

|

AHAA |

AHSK |

ESPSA |

ESPSK |

ESPA |

… |

|

SA1 |

|

|

|

|

|

|

|

SA2 |

|

|

|

|

|

|

|

SA3 |

|

|

|

|

|

|

|

….. |

|

|

|

|

|

|

|

AH: алгоритм аутентификации.

AH: секретный ключ для аутентификации

ESP: алгоритм шифрования.

ESP: секретный ключ шифрования.

ESP: использование аутентификации (да/нет).

Параметры для обмена ключами

Ограничения маршрутизации

Политика IP-фильтрации

SPD задает соответствие между IP-пакетами и установленными для них правилами обработки. При обработке пакетов БД SPD используются совместно с БД SAD. SPD представляет собой упорядоченный набор правил, каждое из которых включает совокупность селекторов и допустимых политик безопасности. Селекторы служат для отбора пакетов, а политики безопасности задают требуемую обработку. Такая БД формируется и поддерживается на каждом узле, где установлено ПО IPSec. Пример селекторов SPD:

IP-адрес места назначения

IP-адрес отправителя

Имя пользователя в формате DNS или X.500

Порты отправителя и получателя

Когда поступает пакет, сравниваются значения соответствующих полей в пакете (селекторные поля) с теми, которые содержатся в SPD. При нахождении совпадении в поле политики защиты содержится информация о том, как поступать с данным пакетом: передать без изменений, отбросить или обработать. В случае обработки, в этом же поле содержится ссылка на соответствующую запись в SAD. Затем определяется SA для пакета и сопряженный с ней индекс параметров безопасности(SPI). После чего выполняются операции IPsec(операции протокола AH или ESP). Если пакет входящий, то в нем сразу содержится SPI — проводится соответствующая обработка.

Создание соединения IPsec

Создание соединения IPsec осуществляется в два этапа:

ISAKMP SA

IPsec SA

Этап 1

На данном этапе выполняется взаимная аутентификация и создаются ключи шифрования необходимые для защиты 2 этапа. Этап включает в себя 2 режима: основной и рискованный. Разницей между этими двумя режимами являются количество сообщений, которыми они обмениваются и способы защиты ключей.

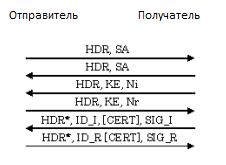

Основной режим:

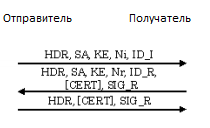

Рискованный режим:

Этап 2

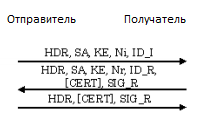

Этап определения шифра и алгоритма аутентификации, необходимый для защиты дальнейших операций. Этап 2 имеет один режим - Быстрый режим.

Быстрый режим:

Пояснение к этапам

HDR: ASAKMP заголовок;

SA: безопасные ассоциации;

KE: обмен открытыми ключами по алгоритму Диффи-Хеллмана

Ni, Nr: одноразовые ключи;

ID_I, ID_R: ключи отправителя и получателя;

CERT: сертификат;

SIG_I, SIG_R: подпись отправителя и получателя;

[x]: х не является обязательным.

*: шифрование должно начинаться после заголовка.

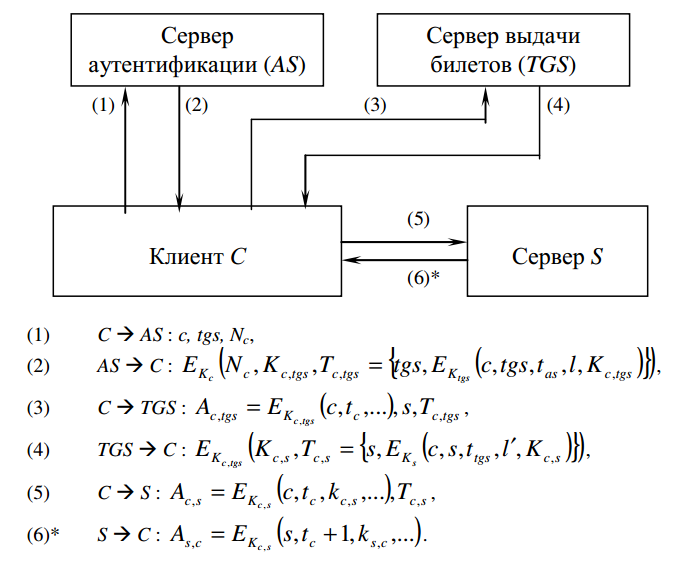

Обмен ключами и аутентификация

В протоколе IPSec поддерживаются различные протоколы обмена ключами и аутентификации:

Протоколы обмена ключами:

1. Диффи-Хеллмана;

2. Протокол Kerberos (далее KINK)

Протокол Kerberos

Протоколы аутентификации:

1. Pre-Shared key (PSK)

2. Цифровая подпись, в частности применяются алгоритмы RSA и DSA

3. Аутентификация с помощью открытого ключа

4. KINK

Описание DSA

p = простое число длинной L битов, где L принимает значение, кратное 64, в диапазоне от 512 до 1024.

q= 160-битовой простое число - множитель p-1

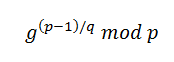

g

=

,

где h - любое число, меньшее p-1, для

которого

больше

1

,

где h - любое число, меньшее p-1, для

которого

больше

1

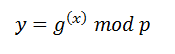

x = число, меньшее q

Используется однонаправленная хэш-функция: Н(m).

Первые три параметра, p, q, g, открыты и могут быть общими для пользователей сети. Закрытым ключом является х, а открытым - у. Чтобы подписать сообщение, m:

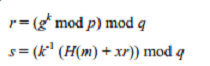

1. А генерирует случайное число k, меньше q

2. А генерирует

Его подписью служат параметры r и s, он посылает их В

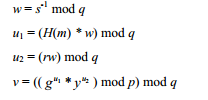

3. В проверяет подпись, вычисляя

Если v=r, то подпись правильна.

Резюме

Система стандартов IPSec вобрала в себя прогрессивные методики и достижения в области сетевой безопасности. Система IPSec прочно занимает лидирующие позиции в наборе стандартов для создания VPN. Этому способствует ее открытое построение, способное включать все новые достижения в области криптографии. IPsec позволяет защитить сеть от большинства сетевых атак, «сбрасывая» чужие пакеты еще до того, как они достигнут уровня IP на принимающем компьютере. В защищаемый компьютер или сеть могут войти только пакеты от зарегистрированных партнеров по взаимодействию.

IPsec обеспечивает:

аутентификацию - доказательство отправки пакетов вашим партнером по взаимодействию, то есть обладателем разделяемого секрета;

целостность - невозможность изменения данных в пакете;

конфиденциальность - невозможность раскрытия передаваемых данных;

надежное управление ключами - протокол IKE вычисляет разделяемый секрет, известный только получателю и отправителю пакета;

туннелирование - полную маскировку топологии локальной сети предприятия

Работа в рамках стандартов IPSec обеспечивает полную защиту информационного потока данных от отправителя до получателя, закрывая трафик для наблюдателей на промежуточных узлах сети. VPN-решения на основе стека протоколов IPSec обеспечивают построение виртуальных защищенных сетей, их безопасную эксплуатацию и интеграцию с открытыми коммуникационными системами.