4-1 Основи цифрової криміналістики / Книга по форензіці ОС Windows-20201211 / chapter_5_windows_copy

.pdf71

чтобы подтвердить это значение, – это отметки даты и времени в записях файла «setuplog.txt», отметки времени LastWrite в разделах реестра Service и т. д. Также не забудьте проверить отметки времени LastWrite разделов реестра для учетной записи пользователя в файле «SAM». Дополнительные сведения об извлечении информации из реестра (из разделов UserAssist и т. п.) см. в главе 4. К другим областям, подлежащим исследованию, относятся каталог «Prefetch» в ОС Windows XP и отметки времени создания, доступа и изменения в каталогах профиля пользователя.

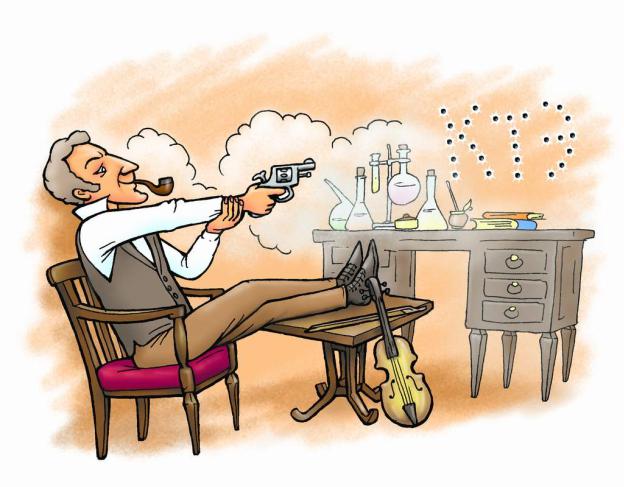

Вопрос: Я слышал о таком понятии, как антикриминалистика – когда кто-то прилагает особые усилия и использует специальные средства, чтобы скрыть улики от судебного эксперта. Что можно предпринять в таких случаях?

Ответ: Теории и выводы судебных экспертов никогда не должны основываться на каком- то отдельном элементе данных. Наоборот, выводы по мере возможности должны быть подтверждены различными фактами. Во многих случаях попытки скрыть данные создают свои собственные артефакты. Эксперт должен понимать, как ведет себя операционная

система и какие обстоятельства и события становятся причиной создания определенных артефактов, чтобы обнаружить признаки различных действий. (Обратите внимание, что, если значение изменено, это все равно считается артефактом). Также имейте в виду, что факт отсутствия артефакта в том месте, где он должен находиться, сам по себе является артефактом.

72 |

|

Содержание |

|

Введение |

2 |

Файлы журналов |

2 |

Журналы регистрации событий |

2 |

Основные понятия о событиях |

3 |

Формат файла журнала событий |

8 |

Заголовок журнала событий |

8 |

Структура записи о событии |

9 |

Журналы событий Vista |

14 |

Журналы IIS |

16 |

Log Parser |

21 |

Журнал веб-браузера |

21 |

Другие файлы журналов |

22 |

Setuplog.txt |

23 |

Setupact.log |

23 |

Setupapi.log |

24 |

Netsetup.log |

25 |

Журнал планировщика заданий |

25 |

Журналы брандмауэра Windows XP |

26 |

Mrt.log |

28 |

Журналы программы «Доктор Ватсон» |

29 |

Cbs.log |

30 |

Файлы аварийного дампа памяти |

31 |

Корзина |

31 |

Корзина в ОС Windows Vista |

34 |

Точки восстановления системы в Windows XP |

34 |

Файлы «rp.log» |

34 |

Файлы «change.log.x» |

35 |

Служба теневого копирования томов в ОС Windows Vista |

36 |

Файлы упреждающей выборки |

37 |

Функция SuperFetch в ОС Windows Vista |

38 |

Файлы ярлыков |

39 |

Метаданные файлов |

40 |

Документы Word |

41 |

PDF-документы |

45 |

Файлы изображений |

48 |

Анализ сигнатур файлов |

48 |

Альтернативные потоки данных в NTFS |

49 |

Создание альтернативных потоков данных |

50 |

Отображение альтернативных потоков данных |

51 |

Использование альтернативных потоков данных |

55 |

Удаление альтернативных потоков данных |

56 |

Альтернативные потоки данных: заключение |

57 |

Альтернативные методы анализа |

57 |

Монтирование образа |

60 |

Обнаружение вредоносных программ |

63 |

Анализ временной шкалы |

67 |

Краткое изложение |

69 |

Быстрое повторение |

69 |

Часто задаваемые вопросы |

70 |

73

http://computer-forensics-lab.org

Перевод: Бочков Д.С. Капинус О.В. Михайлов И.Ю.