- •The project has been funded by the European Commission. The Education, Audiovisual and

- •Artifacts of Forensic Interest

- •Windows Eventlogs

- •Hugh amount of data is generated

- •Windows Eventlogs

- •Windows Eventlogs

- •The event log contains the following standard logs as well as custom logs:

- •event logs in windows

- •event logs in windows

- •easy example

- •system operating system shutdown time

- •system operating time

- •Windows Eventlogs

- •Windows Eventlogs

- •Windows Eventlogs

- •Windows Eventlogs

- •Windows Eventlogs

- •The event identifier. The value is specific to the event source for the

- •Security Log

- •Search of users and groups (events 4798 and 4799). At the very beginning

- •Attempts to login with a local account (event 4624). Respectable users log in

- •Lock / unlock the workstation (events 4800-4803). The category of suspicious events includes

- •Windows Security Log Event ID 4740

- •Windows Security Log Event ID 4771

- •Windows Security Log Event ID 4738

- •Windows Security Log Event ID 1102

- •System Monitor (Sysmon)

- •What events can be taken from Sysmon?

- •Changes in the registry (event ID 12-14). The easiest way to add yourself

- •That there is no Security Log policy, but is it in Sysmon:

- •Создание именованного файлового потока (ID события 15). Событие регистрируется, когда создается именованный файловый

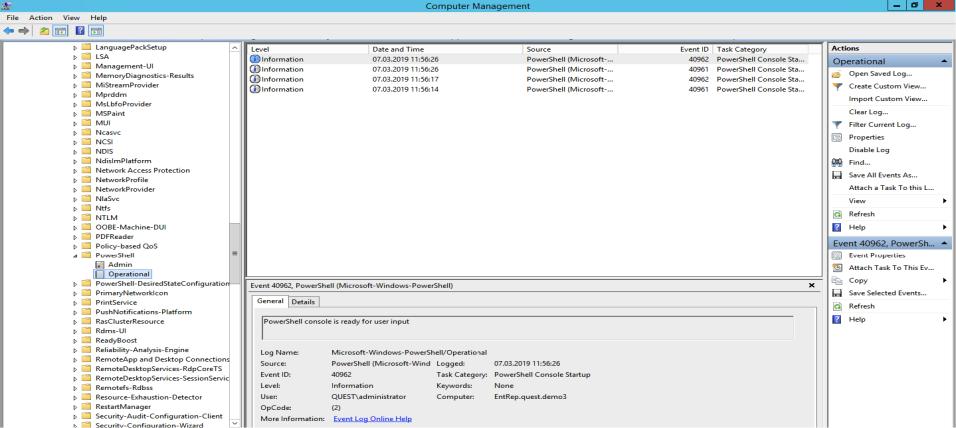

- •Power Shell Magazines

- •A data provider has been loaded (event ID 600). PowerShell providers are programs

- •Microsoft-WindowsPowerShell / Operational log (или MicrosoftWindows-

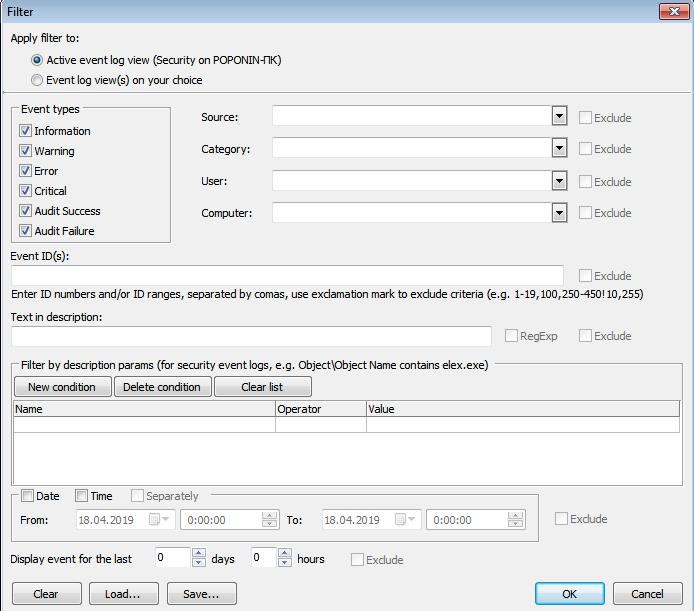

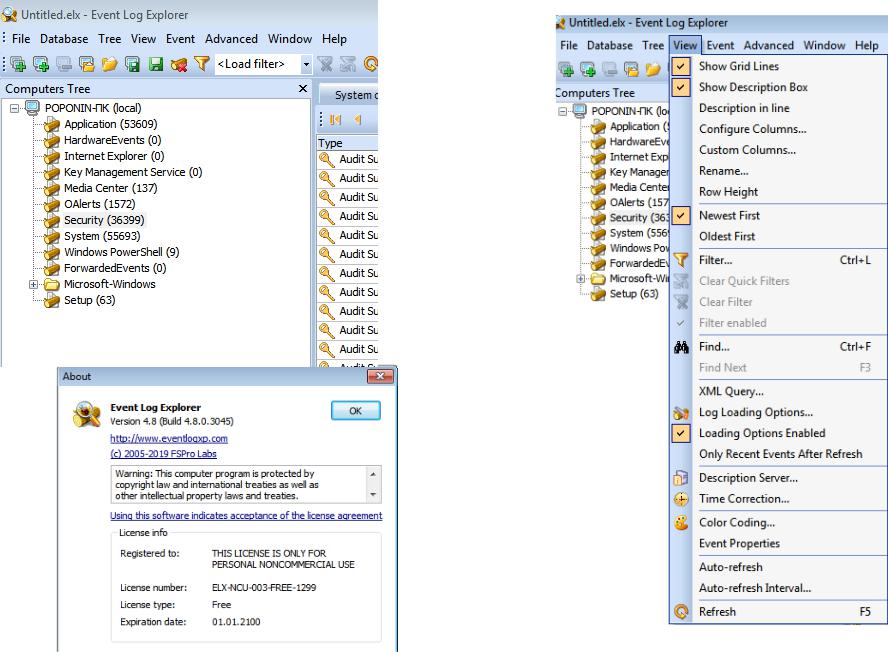

- •Event Log Explorer

- •Event Log Explorer

Создание именованного файлового потока (ID события 15). Событие регистрируется, когда создается именованный файловый поток, который генерирует события с хэшем содержимого файла.

Creating a named file stream (event ID 15). An event is registered when a named file stream is created that generates events with a hash of the contents of the file.

Создание named pipe и подключения (ID события 17-18). Отслеживание вредоносного кода, который коммуницирует с другими компонентами через named pipe.

Creating named pipe and connections (event ID 17-18). Tracking malicious code that communicates with other components through a named pipe.

Активность по WMI (ID события 19). Регистрация событий, которые генерируются при обращении к системе по протоколу WMI.

WMI Activity (event ID 19). Registration of events that are generated when accessing the system using the WMI protocol.

To protect Sysmon itself, you need to track events with ID 4 (stop and start Sysmon) and ID 16 (change Sysmon configuration).

Для защиты самого Sysmon нужно отслеживать события с ID 4 (остановка и запуск Sysmon) и ID 16 (изменение конфигурации Sysmon).

Power Shell Magazines

Power Shell is a powerful tool for managing Windows infrastructure, so chances are high that the attacker will choose him. Two sources can be used to get data about Power Shell events: Windows PowerShell log and Microsoft-Windows PowerShell / Operational log.

Windows PowerShell log

A data provider has been loaded (event ID 600). PowerShell providers are programs that serve as a data source for PowerShell to view and manage. For example, embedded providers may be Windows environment variables or the system registry. The emergence of new suppliers should be monitored in order to identify malicious activity in time. For example, if you see that WSMan has appeared among the suppliers, it means that a remote PowerShell session has been started.

Загружен поставщик данных (ID события 600). Поставщики PowerShell — это программы, которые служат источником данных для PowerShell для просмотра и управления ими. Например, встроенными поставщиками могут быть переменные среды Windows или системный реестр. За появлением новых поставщиков нужно следить, чтобы вовремя выявить злонамеренную активность. Например, если видите, что среди поставщиков появился WSMan, значит был начат удаленный сеанс PowerShell.

Microsoft-WindowsPowerShell / Operational log (или MicrosoftWindows-

PowerShellCore / Operational в PowerShell 6)

Module logging (event ID 4103). The events store information about each command executed and the parameters with which it was called.

Журналирование модулей (ID события 4103). В событиях хранится информация о каждой выполненной команде и параметрах, с которыми она вызывалась.

Logging script blocking (event ID 4104). Script Blocking Logging shows every executed block of PowerShell code.

Журналирование блокировки скриптов (ID события 4104). Журналирование блокировки скриптов показывает каждый выполненный блок кода PowerShell.

Event Log Explorer