3-2 Основи планування та адміністрування служб доступу до інформаційних ресурсів / ЛБ / 7 / 007-ПЗ-политика паролей

.pdf

НАСТРОЙКА ПОЛИТИКИ

ПАРОЛЕЙ И БЛОКИРОВКИ УЧЕТНЫХ ЗАПИСЕЙ

Занятие №7

Учебные Вопросы:

1.Настройка политики паролей и блокировки учетных записей в домене.

2.Создание объекта параметров политики

3.Идентификация результирующего объекта PSO для пользователя

Only for UIB group from Dobrynin I.S. |

Страница 1 |

НАСТРОЙКА ПОЛИТИКИ ПАРОЛЕЙ И БЛОКИРОВКИ УЧЕТНЫХ ЗАПИСЕЙ

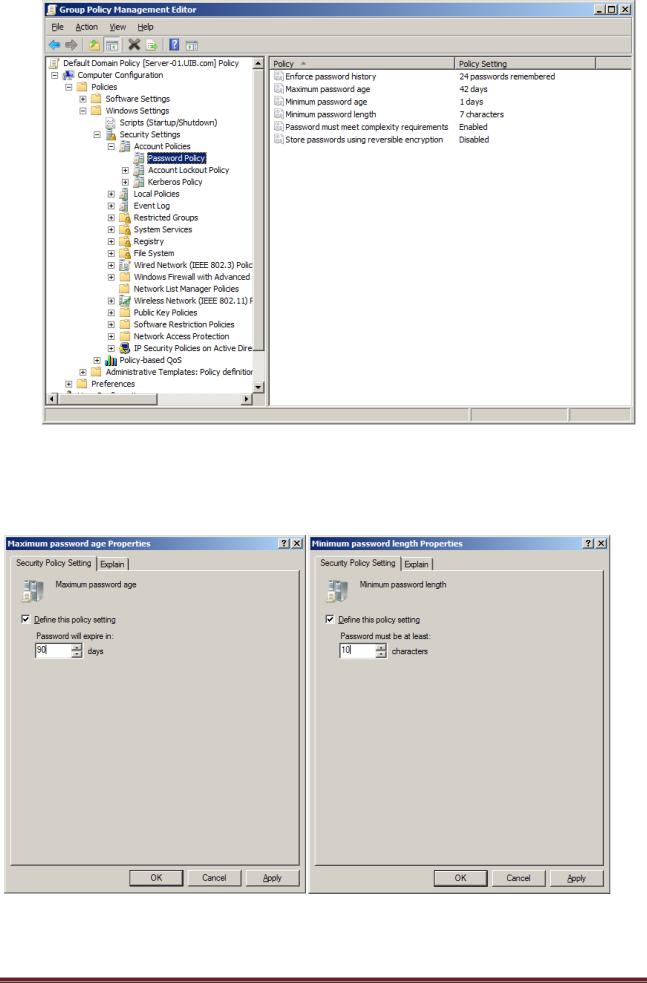

В домене Windows Server 2008 пользователям, по умолчанию, необходимо изменять свои пароли каждые 42 дня, а пароль должен содержать как минимум семь символов и соответствовать требованиям сложности, включая использование трех из четырех элементов написания: верхнего регистра, нижнего регистра, цифр и особых символов. Эти политики максимального срока действия, длины и сложности паролей — первые, с которыми администраторы и пользователи сталкиваются в домене Active Directory. Параметры по умолчанию редко настраиваются точно по требованиям безопасности в организации. Ваше предприятие может требовать изменять пароли чаще или реже.

На данном занятии мы рассмотрим, как реализовать политики паролей и блокировки на предприятии путем модификации объекта групповой политики Default Domain Controller. Из каждого правила есть исключения, и в вашей политике паролей также могут предполагаться исключения. Чтобы повысить уровень безопасности домена, можно задать более строгие требования к паролям для учетных записей, назначаемых администраторам, записей, используемых такими службами, как Microsoft SQL Server, или для учетных записей, применяемых утилитой резервного копирования. В предыдущих версиях Windows эти возможности отсутствовали: ко всем учетным записям в домене применялась одна политика паролей. На этом занятии мы обсудим принципы настройки нового компонента гранулированных политик паролей в Windows Server 2008, который позволяет задавать различные политики паролей для пользователей и групп в домене.

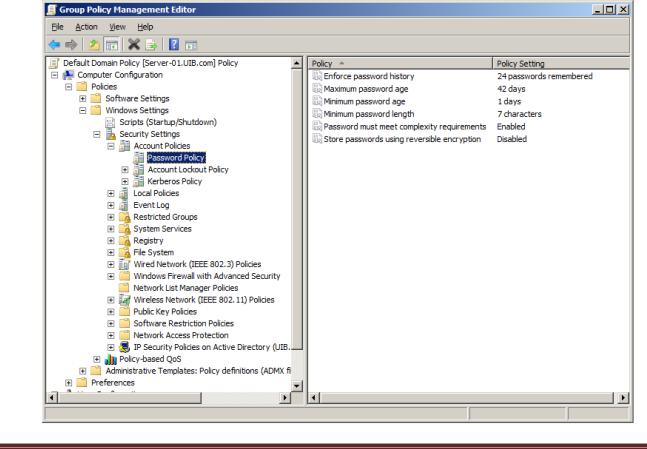

Политики паролей

Политика паролей домена конфигурируется объектом GPO, в область действия которого попадает домен. В узле Конфигурация компьютера\ Политики\ Конфигурация Windows\ Параметры безопасности\ Политики учетных записей\ Политика паролей

(Computer Configuration\Policies\Windows Settings\Security Settings\Account Policies\Password Policy) этого объекта GPO можно отконфигурировать параметры политики, определяющие требования к паролям.

Only for UIB group from Dobrynin I.S. |

Страница 2 |

Действие этих политик можно понять, проследив жизненный цикл пользовательского пароля. Пользователь должен изменить свой пароль в течение количества дней, указанного параметром политики Максимальный срок действия пароля (Maximum Password Age). Когда пользователь вводит новый пароль, его длина сравнивается с количеством знаков в политике Минимальная длина пароля (Minimum Password Length). Если включена политика Пароль должен соответствовать требованиям сложности (Password Must Meet Complexity Requirements), новый пароль должен содержать символы хотя бы трех из четырех типов:

латинские заглавные буквы (от А до Z);

латинские строчные буквы (от а до z);

цифры (от 0 до 9);

отличные от букв и цифр знаки (например, !, $, #, %).

Если новый пароль соответствует требованиям, он пропускается через математический алгоритм, преобразующий пароль в так называемый хэш-код. Этот код уникален, следовательно два пароля не могут быть преобразованы в один хэш-код. Алгоритм, используемый для создания хэш-кода, называется односторонней функцией. Пароль нельзя извлечь из хэш-кода с помощью функции обратного преобразования. Поскольку в Active Directory хранится хэш-код, а не сам пароль, уровень безопасности учетной записи повышается. Иногда приложениям требуется прочитать пароль пользователя. Это невозможно сделать, поскольку по умолчанию в Active Directory хранится только хэш-код. Для поддержки таких приложений можно включить политику Хранить пароли, используя обратимое шифрование (Store Passwords Using Reversible Encryption). Эта политика по умолчанию не включена, но если включить ее, пользовательские пароли будут храниться в зашифрованной форме и приложение сможет расшифровать их. Обратимое шифрование значительно снижает уровень безопасности домена — именно поэтому по умолчанию оно отключено. Следует стараться исключать приложения, которым требуется прямой доступ к паролям. Кроме того, в Active Director}' может проверяться кэш предыдущих хэш-кодов пользователей, чтобы в качестве нового пароля пользователь не мог ввести старый. Количество старых паролей, с которыми сопоставляется новый пароль, определяется политикой Вести журнал паролей (Enforce Password History). По умолчанию в Windows поддерживаются 24 предыдущих кэш-кода. Если пользователь решил повторно использовать пароль после истечения срока его действия, он сможет попросту 25 раз изменять пароль на основе журнала паролей. Чтобы предотвратить это, политика Минимальный срок действия пароля (Minimum Password Age) определяет период времени между изменением паролей. По умолчанию он составляет один день. Поэтому чтобы применять пароль повторно, пользователю придется ежедневно менять его в течение 25 дней. Такой метод сдерживания выглядит достаточно устрашающе. Каждый из этих параметров политики влияет на пользователя, который меняет свой пароль. Эти параметры не оказывают влияния на администратора, применяющего команду Изменить пароль (Reset Password), чтобы модифицировать пароль пользователя.

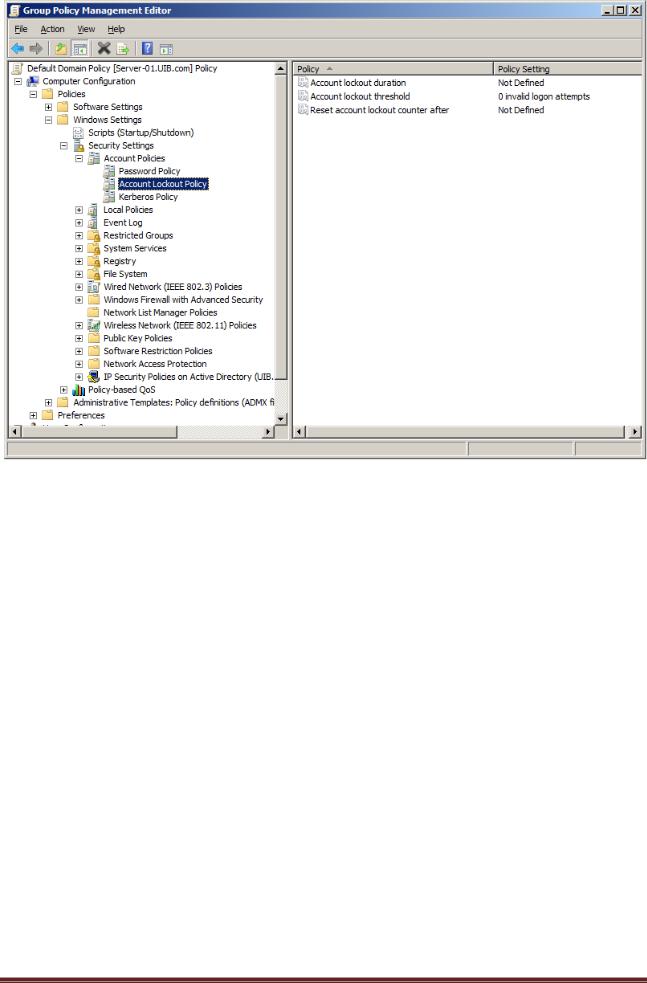

Политики блокировки учетной записи

Злоумышленник может получить доступ к ресурсам в домене, определив подлинное имя пользователя и пароль. Имена пользователей относительно легко идентифицировать, поскольку большинство организаций создают имена пользователей на основе адреса электронной почты служащего, имени, фамилии, инициалов или идентификаторов сотрудников. Зная имя пользователя, злоумышленник может определить правильный пароль, угадав его или многократно набирая различные комбинации символов или слов при входе, пока не будет подобран правильный пароль. Такому типу атаки легко противостоять, ограничив разрешенное количество некорректных попыток входа. Для этого служат политики блокировки учетной записи. Эти политики хранятся в узле Политика блокировки учетной записи (Account Password Policy) объекта GPO.

Only for UIB group from Dobrynin I.S. |

Страница 3 |

Для блокировки учетной записи применяют три параметра. Первый — Пороговое значение блокировки (Account Lockout Threshold) — определяет количество некорректных попыток входа, разрешенных в течение времени, указанного политикой Продолжительность блокировки учетной записи (Account Lockout Duration). Если при атаке в течение этого времени неудачных попыток входа больше, учетная запись пользователя блокируется. При блокировке учетной записи вход для нее будет запрещен, даже если указать правильный пароль. Администратор может разблокировать учетную запись пользователя, выполнив соответствующую процедуру. Структуру Active Directory также можно отконфигурировать для автоматической разблокировки учетной записи по истечении времени, указанного параметром политики Время до сброса счетчика автоматической блокировки (Reset Account Lockout Counter After).

Настройка доменной политики паролей и блокировки учетной записи

В Active Directory для домена поддерживается один набор политик паролей и блокировки. Эти политики отконфигурированы в объекте GPO, в область действия которого попадает домен. Новый домен содержит объект GPO с именем Default Domain Policy, который связан с доменом и включает параметры политики по умолчанию. Эти параметры можно изменить, отредактировав объект Default Domain Policy. Параметры политики, отконфигурированные в объекте Default Domain Policy, влияют на все учетные записи пользователей в домене. Однако эти параметры можно заменить свойствами паролей отдельных учетных записей пользователей. На вкладке Учетная запись (Account) диалогового окна Свойства (Properties) учетной записи пользователя можно указать такие параметры, как Срок действия пароля не ограничен (Password Never Expires) или Хранить пароль, используя обратимое шифрование (Store Passwords Using Reversible Encryption). Например, если пять пользователей работают с приложением, которому нужен прямой доступ к их паролям, вы можете отконфигурировать учетные записи этих пользователей для хранения их паролей с обратимым шифрованием.

Only for UIB group from Dobrynin I.S. |

Страница 4 |

Гранулированные политики паролей и блокировки

В Windows Server 2008 политику паролей и блокировки в домене можно также заменить новой гранулированной политикой паролей и блокировки, которую называют просто гранулированной политикой паролей. Эту политику можно применять к одной или нескольким группам пользователей в домене. Для использования гранулированной политики паролей домен должен работать на функциональном уровне Windows Server 2008. Этот компонент — очень ценное дополнение в Active Directory.

Существует несколько сценариев использования гранулированной политики паролей для повышения уровня безопасности домена. Учетные записи, используемые администраторами, получают делегированные привилегии для модификации объектов в Active Directory. Поэтому если злоумышленник взломает учетную запись администратора, он сможет причинить больше ущерба домену, чем с помощью учетной записи стандартного пользователя. По этой причине для учетных записей администраторов следует реализовать более строгие требования к паролям. Например, можно увеличить минимальную длину пароля и частоту его изменения. Учетные записи, используемые такими службами, как SQL Server, могут потребовать особого обращения в домене. Служба выполняет свои функции с учетными данными, подлинность которых должна проверяться с применением пользовательского имени и пароля, подобно установлению личности человека. Однако большинство служб не могут изменять свой пароль, поэтому для учетных записей служб администраторы включают параметр Срок действия пароля не ограничен (Password Never Expires). Если пароль учетной записи не меняется, нужно максимально воспрепятствовать возможности взломать его.

С помощью гранулированных политик паролей можно задать очень длинные пароли без истечения срока действия.

Объекты параметров политики

Параметры, управляемые гранулированными политиками паролей, аналогичны параметрам в узлах Политика паролей (Password Policy) и Политика учетной записи (Account Policy) в объекте GPO. Однако гранулированные политики паролей пе реализованы как часть групповой политики и не применяются объектами GPO. Эти политики представляют отдельный класс объектов Active Directory, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings

Object).

Ко всем пользователям в домене можно применить один и только один авторитарный набор параметров политики паролей и блокировки учетной записи. Эти параметры конфигурируются в объекте групповой политики Default Domain Policy. Гранулированные политики паролей, которые применяются к отдельным группам пользователей в домене, реализуются с помощью объектов PSO.

Большинством объектов Active Directory можно управлять с помощью инструментов с графическим пользовательским интерфейсом GUI (Graphical User Interface), таких как, например, оснастка Active Directory — пользователи и компьютеры (Active Directory Users And Computers). Управление объектами PSO осуществляется с помощью низкоуровневых средств, включая оснастку Редактирование ADSI (ADSI Edit).

В домене можно создать один или несколько объектов PSO. Каждый PSO содержит полный набор параметров политики паролей и блокировки. Объект PSO применяется путем связывания PSO с одной или несколькими глобальными группами безопасности или пользователями. Например, чтобы отконфигурировать строгую политику паролей для административных учетных записей, создайте глобальную группу безопасности, введите в

нее учетные записи и свяжите с этой группой объект PSO. Такой способ применения гранулированных политик паролей к группе продуктивнее, чем применение политик к каждой отдельной пользовательской учетной записи. Новую учетную запись можно просто добавить в эту группу, где она будет управляться объектом PSO.

Only for UIB group from Dobrynin I.S. |

Страница 5 |

Приоритеты объектов PSO и результирующий PSO

Объект PSO можно связать с несколькими группами или пользователями, а с отдельной группой или пользователем может быть связано несколько объектов PSO. Кроме того, пользователь может принадлежать к различным группам. Какие параметры гранулированной политики паролей и блокировки будут применены к пользователю? Параметры политики паролей и блокировки пользователя определяет один и только один объект PSO, который называется результирующим. Каждый объект PSO содержит атрибут, определяющий приоритет PSO. Приоритет представлен значением больше 0, причем значение 1 указывает наивысший приоритет. Если к пользователю применяется несколько объектов PSO, приоритет получает объект PSO с максимальным значением.

Далее описаны правила, определяющие приоритет.

1.Если к группам, в которые включен пользователь, применяется несколько объектов PSO, превалирует PSO с наивысшим приоритетом.

2.Если один или несколько объектов PSO привязаны непосредственно к пользователю, то объекты PSO, связанные с группами, игнорируются независимо от их приоритета. Превалирует связанный с пользователем объект PSO с наивысшим приоритетом.

3.Если у нескольких объектов PSO значение приоритета одинаково, в Active Directory должен быть сделан выбор. Поэтому выбирается объект PSO с минимальным значением глобального уникального идентификатора (GUID). Идентификаторы GUID аналогичны серийным номерам объектов Active Directory: два объекта не могут иметь одинаковый GUID-идентификатор. Идентификаторы GUID не имеют какого-либо скрытого смысла пли подтекста, так что выбор PSO с самым низким значением GUID — это произвольное решение. Чтобы избежать такого сценария, отконфигурируйте объекты PSO,

установив неповторяющиеся значения старшинства.

Эти правила определяют результирующий объект PSO. В Active Directory он отображается в атрибуте объекта пользователя, так что выяснить, какой PSO влияет на пользователя, не составляет труда. В практических упражнениях этого занятия вы проанализируете этот атрибут. Объекты PSO содержат все параметры паролей и блокировки без использования наследования и объединения. Результирующий объект PSO представляет собой авторитарный PSO.

Объекты PSO и подразделения

Объекты PSO можно связать с глобальными группами безопасности или пользователями, но не с подразделениями. Чтобы применить политики паролей и блокировки для пользователей в подразделении, нужно создать глобальную группу безопасности и включить в нее всех пользователей этого подразделения. Группа такого типа называется теневой, поскольку членство в ней покрывает членство в подразделении.

Теневые группы — это концептуальные, а не технические объекты. Вы просто создаете группу и добавляете в нее пользователей, принадлежащих к подразделению. При изменении членства в этом подразделении требуется также изменить членство в теневой группе.

Only for UIB group from Dobrynin I.S. |

Страница 6 |

ПРАКТИЧЕСКОЕ ЗАДАНИЕ

Упражнение 1. Настройка политики паролей и блокировки учетных записей в домене

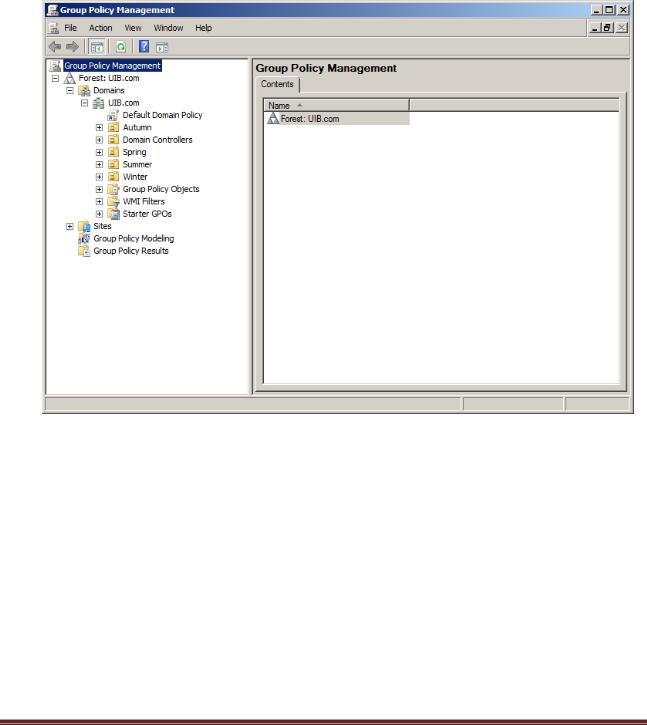

В этом упражнении вы модифицируете объект групповой политики Default Domain Policy для реализации политики паролей и блокировки пользователей в домене UIB.com.

1.Войдите на машину SERVER01 как Администратор (Administrator).

2.В группе Администрирование (Administrative Tools) откройте консоль Управление групповой политикой (Group Policy Management).

3.Разверните узлы Лес (Forest), Домены (Domains), а затем узел домена UIB.com.

4.Под узлом UIB.com щелкните правой кнопкой мыши объект Default Domain Policy и примените команду Изменить (Edit). При этом может появиться уведомление об изменении параметров GPO.

5.Щелкните ОК. Откроется Редактор управления групповыми политиками (Group Policy Management Editor).

6.Разверните узел Конфигурация компьютера\Политики\Конфигурация Windo\vs\napaMeTpbi безопасности\Политики учетных записей (Computer Configuration\Policies\Windows Settings\Security Settings\Account Policies) и выберите параметр Политика паролей (Password Policy).

Only for UIB group from Dobrynin I.S. |

Страница 7 |

7. В панели сведений консоли дважды щелкните следующие параметры безопасности и укажите такие значения:

-Максимальный срок действия пароля (Maximum Password Age): 90 дней;

-Минимальная длина пароля (Minimum Password Length): 10 знаков.

Only for UIB group from Dobrynin I.S. |

Страница 8 |

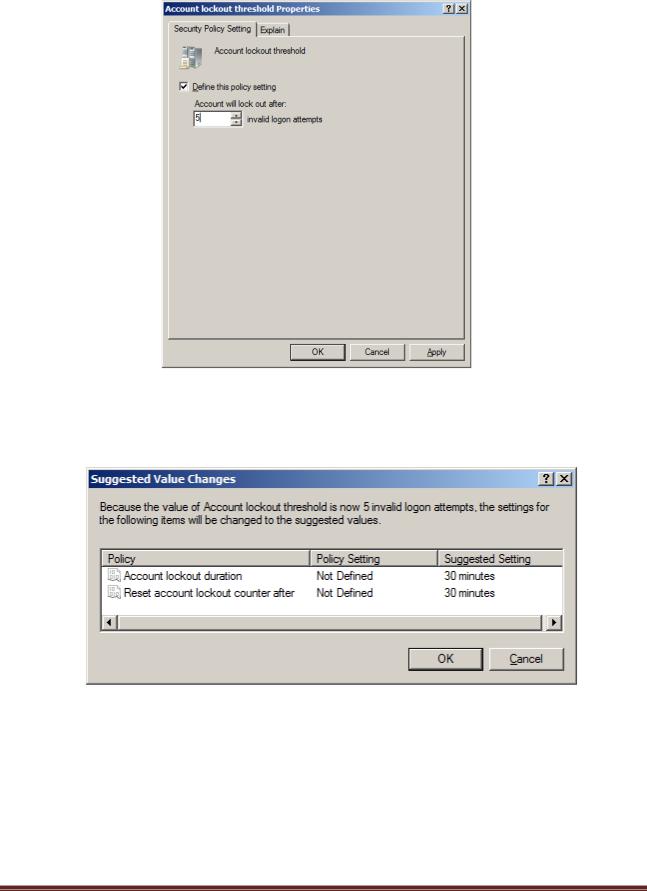

8.В дереве консоли выберите узел Политика блокировки учетной записи (Account Lockout Policy).

9.Дважды щелкните параметр политики Пороговое значение блокировки (Account Lockout Threshold) и задайте 5 ошибок входа в систему (Invalid Logon Attempts).

10. Откроется окно Предлагаемые изменения значений (Suggested Value Changes). Щелкните ОК. Для параметров Продолжительность блокировки учетной записи (Account Lockout Duration) и Время до сброса счетчика блокировки (Reset Account Lockout Counter After) будут автоматически заданы значения 30 мин.

11. Закройте консоль Редактор управления групповыми политиками (Group Policy

Management Editor).

Only for UIB group from Dobrynin I.S. |

Страница 9 |

Упражнение 2. Создание объекта параметров политики

В этом упражнении вы создадите объект PSO, который применяет строгую гранулированную политику паролей к пользователям в группе Администраторы домена (Domain Admins). Для выполнения упражнения нужно поместить группу Администраторы домена в контейнер Users.

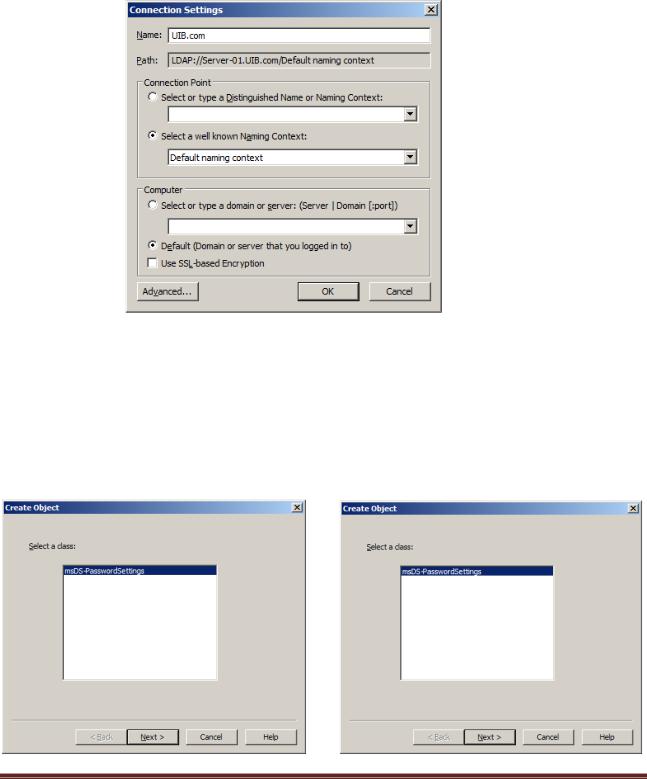

1.В группе Администрирование (Administrative Tools) откройте оснастку Редактирование ADSI (ADSI Edit).

2.Щелкните правой кнопкой узел Редактирование ADSI (ADSI Edit) и примените команду Подключение к (Connect To).

3.В поле Имя (Name) введите UIB.com. Щелкните ОК.

4.Разверните узел UIB.com и выберите элемент DC=UIB, DC=com.

5.Разверните папку DC=UIB,DC=com и выберите элемент CN=System.

6.Разверните папку CN=System и выберите элемент CN=Password Settings Container.

Все объекты PSO создаются и хранятся в контейнере параметров паролей PSC (Password Settings Container).

7.Щелкните правой кнопкой мыши контейнер PSC, выберите команду Создать (New)

ищелкните опцию Объект (Object). Откроется диалоговое окно Создание объекта (Create Object). В нем нужно выбрать тип создаваемого объекта. Здесь представлен только один тип: msDS-PasswordSettings — техническое имя класса объекта PSO.

Only for UIB group from Dobrynin I.S. |

Страница 10 |