3-2 Основи планування та адміністрування служб доступу до інформаційних ресурсів / ЛБ / 9 / 009-ЛБ-Делегирование и безопасность AD

.pdf

ДЕЛЕГИРОВАНИЕ И

БЕЗОПАСНОСТЬ ОБЪЕКТОВ ACTIVE

DIRECTORY

Занятие №9

УчебныеВопросы:

1. Делегирование управления и поддержки учетных записей пользователей

2. Просмотр делегированных разрешений.

Only for UIB group from Dobrynin I.S. |

Страница 1 |

ДЕЛЕГИРОВАНИЕ И БЕЗОПАСНОСТЬ ОБЪЕКТОВ ACTIVE DIRECTORY

На предыдущих занятиях мы говорили, как создавать объекты пользователей, компьютеров, групп и подразделений, а также как получать доступ к свойствам этих объектов. Ваши возможности выполнять эти задания зависят от того, входите ли вы в группу Администраторы (Administrators) в домене. Каждому пользователю в группе технической поддержки не обязательно быть членом группы администраторов в домене, чтобы выполнять простые задания, такие как сброс пользовательских паролей и разблокирование учетных записей пользователей. Вместо этого следует каждой роли в организации предоставить разрешение выполнять задачи этой роли без дополнительных привилегий. На этом занятии мы обсудим, как делегировать конкретные административные задачи в Active Directory путем изменения списков контроля доступа

ACL (Access Control List) для объектов Active Directory.

Изучив материал этого занятия, вы сможете:

Назначать разрешения доступа к объектам Active Diгесtогу с помощью пользовательских интерфейсов редактора безопасности, а также Мастера делегирования и управления (Delegation of Control Wizard).

Просматривать и создавать отчеты по разрешениям доступа к объектам Actiуе Diгесtогу с помощью пользовательских интерфейсов и инструментов командной строки.

Оценивать действующие разрешения доступа для пользователя и группы.

Сбрасывать разрешения доступа к объекту и восстанавливать параметры по умолчанию.

Описывать связь между делегированием и проектированием подразделений.

ДЕЛЕГИРОВАНИЕ

В большинстве организаций администраторов несколько, и по мере роста организации административные задачи распределяются среди администраторов или служб поддержки. Например, во многих организациях служба технической поддержки может сбрасывать пароли и снимать блокировку учетных записей пользователей. Эти функции службы поддержки - делегированные административные задачи. Обычно служба технической поддержки не может создавать новые учетные записи пользователей, зато может вносить изменения в существующие учетные записи пользователей.

Все объекты Active Directory, например пользователи, компьютеры и группы, созданные на предыдущих занятиях, могут быть защищены с помощью списка разрешений. Таким образом, службе группы технической поддержки предоставляется разрешение сброса паролей пользовательских объектов. Эти разрешения для объекта называются записями контроля доступа АСЕ (Access Control Entry) и назначаются пользователям, группам и компьютерам (так называемым принципалам безопасности). Записи АСЕ хранятся в дискреционном списке контроля доступа DACL (Discretionary Access Control List). Список DACL - это составляющая списка ACL объекта, который также содержит системный список контроля доступа SACL (System Access Control List) с параметрами аудита. Эта модель похожа на модель разрешений доступа к файлам и папкам, по крайней мере, ее термины и концепции идентичны.

Делегирование административного контроля, которое также называется делегированием контроля или просто делегированием, означает лишь назначение разрешений управлять доступом к объектам и свойствам в Active Directory. Аналогично предоставлению группе права изменять файлы в папке, члены группы получают разрешение сбрасывать пароли объектов пользователей.

Only for UIB group from Dobrynin I.S. |

Страница 2 |

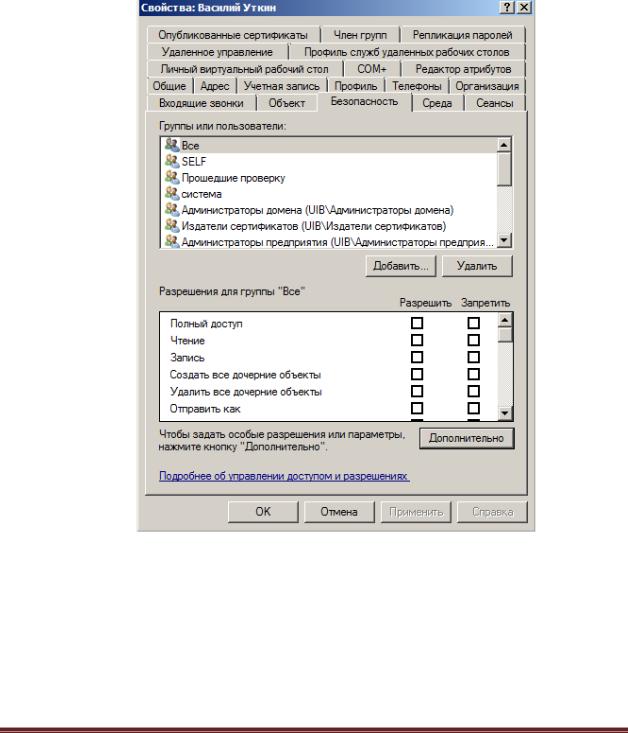

ПРОСМОТР СПИСКА ACL ОБЪЕКТА ACTIVE DIRECTORY

На нижнем уровне находится список ACL отдельного объекта пользователя в Active Directory. Вы можете просмотреть список ACL объекта, выполнив такие действия:

1.Откройте оснастку Active Directory - пользователи и компьютеры (Active Directory Users And Computers).

2.Щелкните меню Вид (View) и выберите Дополнительные компоненты (Advanced

Features).

3.Выберите объект (пользователя), список ACL которого вы хотите просмотреть. Щелкните объект правой кнопкой мыши и примените команду Свойства

(Properties).

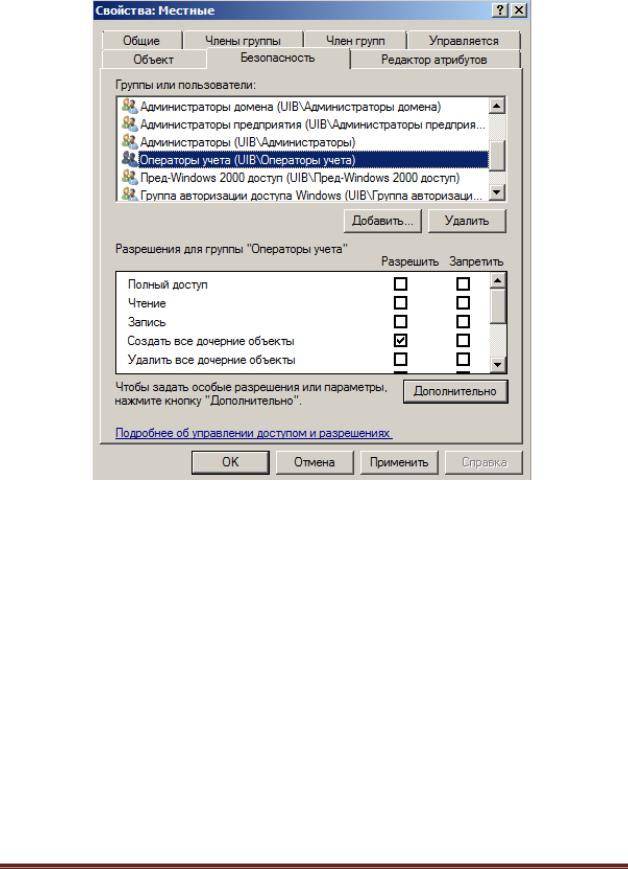

4.Перейдите на вкладку Безопасность (Security).

5.Если дополнительные компоненты не включены, вы не увидите вкладку Безопасность в диалоговом окне Свойства объекта.

6.Щелкните кнопку Дополнительно (Advanced).

Вкладка Безопасность содержит высокоуровневые данные принципалов безопасности с разрешениями доступа к объекту, но в случае со списками ACL на вкладке безопасности очень редко есть достаточно подробные сведения, необходимые для интерпретации и управления списком ACL. Поэтому следует щелкнуть кнопку Дополнительно, чтобы открыть диалоговое окно Дополнительные параметры безопасности (Advanced Security Settings).

Only for UIB group from Dobrynin I.S. |

Страница 3 |

Вкладка Разрешения (Permissions) диалогового окна дополнительных параметров безопасности содержит список DACL объекта. Как показано на рисунке, в ней перечислены записи АСЕ. В этом диалоговом окне не отображаются отдельные записи АСЕ списка DACL. Например, запись разрешения, выбранная на рисунке, на самом деле состоит из двух записей АСЕ (чтение/запись).

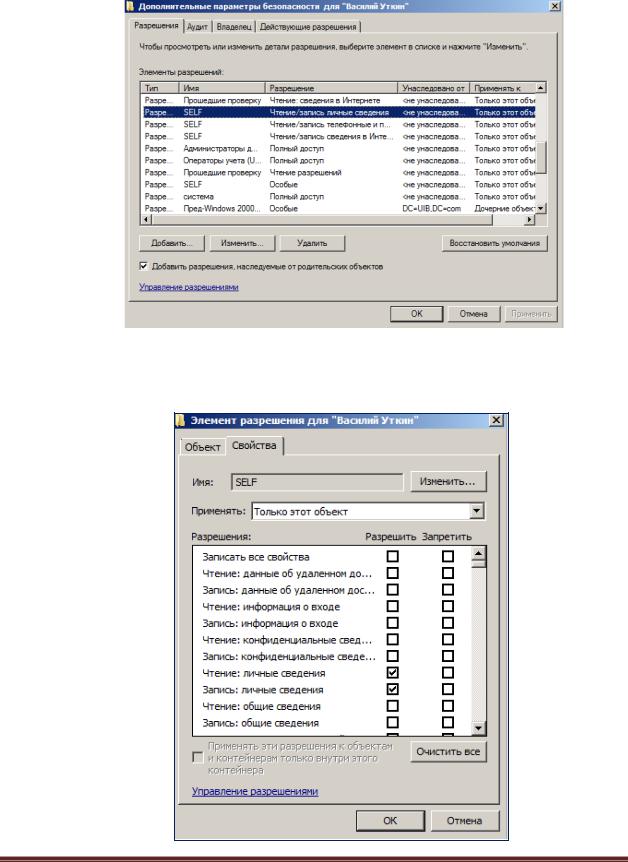

Чтобы просмотреть отдельную запись АСЕ разрешения, выберите ее и щелкните кнопку Изменить (Edit). Откроется диалоговое окно Элемент разрешения (Permission Entry) с записями АСЕ, которые составляют элемент разрешения .

Only for UIB group from Dobrynin I.S. |

Страница 4 |

УПРАВЛЕНИЕ ДОСТУПОМ К ОБЪЕКТАМ И СВОЙСТВАМ

Список DACL объекта позволяет назначать разрешения доступа к конкретным Свойствам объектов. Как видно из приведенного выше рисунка, вы можете разрешать и запрещать не одно свойство, а набор конкретных свойств. Наборы свойств упрощают управление разрешениями доступа к широко используемым коллекциям свойств объектов. Тем не менее, вы можете получить еще более гранулированный уровень разрешения и запрета доступа.

Разрешения также можно назначать для управления правами контроля доступа, такими как, например, сброс или изменение пароля.

Важно понимать разницу между этими правами. Если вы имеете право изменять пароль, нужно знать текущий пароль и ввести его перед внесением изменений. Если же вы имеете право сброса пароля, знать текущий пароль вам не понадобится.

Only for UIB group from Dobrynin I.S. |

Страница 5 |

И, наконец, разрешения можно назначать для объектов. Например, разрешение на изменение объекта управляется АСЕ-записью разрешения модификаций.

Разрешения объектов дают право создавать дочерние объекты. Например, так, как показано на рисунке.

Типом и областью действия разрешений можно управлять с помощью двух вкладок - Объект (Object) и Свойства (Properties), а также при помощи раскрывающихся списков Применять (Apply То) на каждой вкладке.

Only for UIB group from Dobrynin I.S. |

Страница 6 |

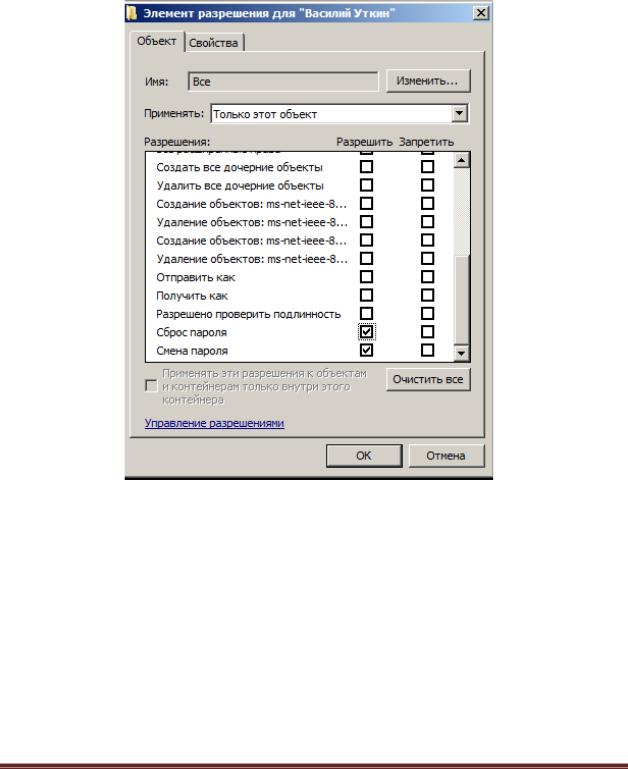

НАЗНАЧЕНИЕ РАЗРЕШЕНИЯ В ДИАЛОГОВОМ ОКНЕ ДОПОЛНИТЕЛЬНЫХ ПАРАМЕТРОВ БЕЗОПАСНОСТИ

Рассмотрим сценарий, где службе технической поддержки требуется разрешить изменять пароль учетной записи пользователя Мария Иванова. В этом подразделе мы вначале рассмотрим самый сложный способ - посредством назначения записи АСЕ в списке DACL объекта пользователя. Затем расскажем, как с помощью Мастера делегирования управления (Delegation of Control Wizard) выполнять делегирование для целого подразделения пользователей, и обсудим преимущества последнего метода.

1.Откройте оснастку Active Directory - пользователи и компьютеры (Active Directory Users and Computers).

2.Щелкните меню Вид (View) и выберите Дополнительные компоненты (Advanced

Features).

3.Щелкните объект правой кнопкой мыши и примените команду Свойства

(Properties).

4.Перейдите на вкладку Безопасность (Security).

5.Щелкните кнопку Дополнительно (Advanced).

6.Щелкните кнопку Добавить (Add).

7.Если включен Контроль учетных записей (User Account Control), может потребоваться щелкнуть кнопку Изменить (Edit) и ввести административные учетные данные, чтобы отобразить кнопку Добавить.

8.В диалоговом окне Выбор (Select) выберите принципал безопасности, которому будут назначены разрешения.

9.Лучше всего назначать разрешения группам, а не отдельным пользователям. Выберите группу технической поддержки.

10.Щелкните ОК.

11.Откроется диалоговое окно Элемент разрешения (Permission Entry).

12.Отконфигурируйте разрешения.

13.На вкладке Объект (Object) прокрутите список Разрешения (Permissions) и выберите разрешение Сброс пароля (Reset Password).

14.Щелкните ОК, чтобы закрыть все диалоговые окна.

Only for UIB group from Dobrynin I.S. |

Страница 7 |

НАСЛЕДОВАНИЕ РАЗРЕШЕНИЙ

Очевидно, что назначать группе технической поддержки разрешения сброса паролей для каждого отдельного объекта пользователя слишком утомительно и это может привести к ошибкам. Вместо этого разрешения можно назначать подразделениям (группам). Разрешения, назначенные подразделению, будут наследоваться всеми объектами в нем. Таким образом, если предоставить группе технической поддержки разрешение сброса паролей объектов пользователей и прикрепить это разрешение к подразделению, содержащему пользователей, разрешение унаследуют все объекты пользователей в подразделении. Так делегируется административная задача.

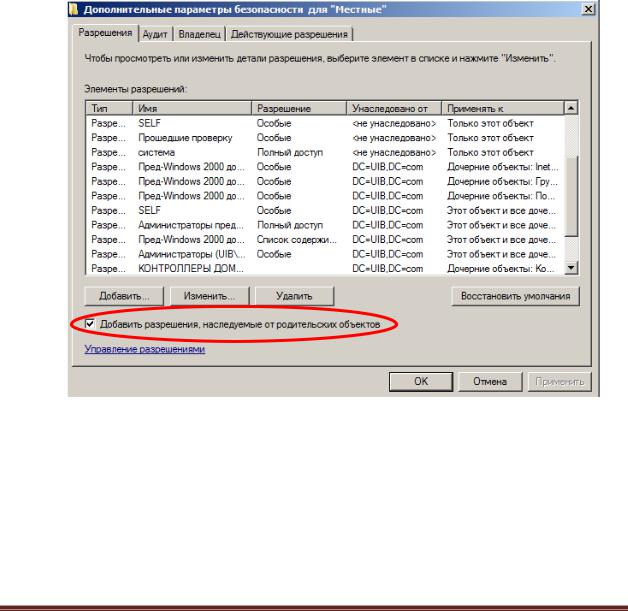

В концепции наследования ничего сложного нет. Дочерние объекты наследуют разрешения родительского контейнера или подразделения. Этот контейнер или подразделение, в свою очередь, наследует разрешения от родительского контейнера или подразделения, и так продолжается до контейнера или подразделения высшего уровня самого домена. Причина наследования дочерними объектами разрешений родительских объектов в том, что по умолчанию каждый новый объект создается с включенным параметром Добавить разрешения, наследуемые от родительских объектов (Include

Inheritable Permissions From This Object's Parent). Этот флажок показан на рисунке.

Дочерний объект получает только наследуемые разрешения, но не все разрешения наследуемы. Например, разрешение сброса паролей, назначенное подразделению, не будет наследоваться объектами группы, поскольку объекты группы не располагают атрибутом пароля. Наследование применимо к специфическим классам объектов, а пароли применимы к объектам пользователей, но не к группам. Кроме того, область наследования разрешения можно указать с помощью поля Применять (Apply То) диалогового окна Элемент разрешения (Permission Entry). По умолчанию новый объект наследует от родительского (обычно подразделения или контейнера) разрешения, которые можно унаследовать.

Only for UIB group from Dobrynin I.S. |

Страница 8 |

Что, если наследуемое разрешение не соответствует ситуации? Для модификации разрешений, наследуемых дочерним объектом, можно выполнить две операции. Вопервых, вы можете отключить наследование, сняв в диалоговом окне Дополнительные параметры безопасности (Advanced Security Settings) флажок Добавить разрешения,

наследуемые от родительских объектов (Include Inheritable Permissions From This Object's Parent). После этого объект больше не будет наследовать разрешения родителя. Все разрешения будут явным образом определены для дочернего объекта. Обычно этот способ не рекомендуется, поскольку возникает исключение из правила, создаваемого разрешениями родительских контейнеров.

Второй способ - разрешить наследование и заменить унаследованное разрешение явно назначенными разрешениями для дочернего объекта. Явные разрешения всегда заменяют наследуемые от родительских объектов. Важно отметить, что явное разрешение, позволяющее доступ, переписывает унаследованное разрешение, запрещающее тот же доступ. Таким образом, родительский объект определяет правило (запрет доступа), но для дочернего объекта создается исключение (разрешение доступа).

Only for UIB group from Dobrynin I.S. |

Страница 9 |

ДЕЛЕГИРОВАНИЕ АДМИНИСТРАТИВНЫХ ЗАДАЧ С ПОМОЩЬЮ МАСТЕРА УПРАВЛЕНИЯ ДЕЛЕГИРОВАНИЕМ

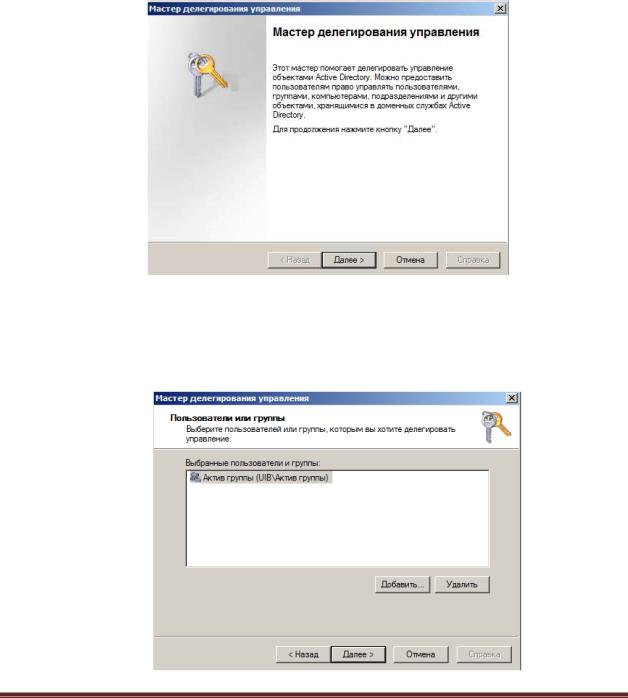

Как видите, управление разрешениями с помощью диалогового окна Элемент разрешения (Permission Entry) представляет собой непростую задачу. Поэтому вместо интерфейсов безопасности для управления разрешениями лучше применять Мастер

делегирования управления (Delegation of Control Wizard).

1.Откройте оснастку Active Directory - пользователи и компьютеры (Active Directory Users And Computers).

2.Щелкните правой кнопкой мыши узел домена или подразделения, для которого хотите делегировать административные задачи или управление, и примените команду Делегирование управления (Delegate Control).

Вэтом примере мы задействуем подразделение, в которое входят пользователи. Откроется Мастер делегирования управления (Delegation of Control Wizard).

3. Щелкните кнопку Далее (Next).

Вначале выберите административную группу, которой будут предоставлены привилегии.

4.На странице Пользователи или группы (Users оr Groups) щелкните кнопку Добавить (Add).

5.В диалоговом окне Выбор (Select) выберите группу и щелкните ОК.

6. Щелкните кнопку Далее (Next).

Only for UIB group from Dobrynin I.S. Страница 10