3-2 Основи планування та адміністрування служб доступу до інформаційних ресурсів / ЛБ / 8 / 008-ЛБ-RODC

.pdf

НАСТРОЙКА

КОНТРОЛЛЕРОВ ДОМЕНА С ПРАВОМ ТОЛЬКО ЧТЕНИЯ - READ-ONLY DOMAIN CONTROLLER

Занятие №8

Учебные вопросы:

1.Порядок установки контроллеров RODC.

2.Настройка политики репликации паролей

3.Администрирование кэширования учетных данных на контроллере RODC.

Only for UIB group from Dobrynin I.S. |

Страница 1 |

НАСТРОЙКА КОНТРОЛЛЕРОВ RODC

Филиалы всегда представляют проблему для персонала отдела IT предприятия: помещать ли контроллер домена в филиал, если этот филиал соединен с центральным узлом ссылкой глобальной сети WAN (Wide Агеа Network)? В предыдущих версиях Windows ответить на этот вопрос было довольно сложно. Однако в Windows Server 2008 появился новый тип контроллера домена - контроллер домена только для чтения RODC (Read-Only Domain Controller). На этом занятии мы обсудим вопросы, связанные с проверкой подлинности в филиале компании и размещением контроллеров домена, а также принципы реализации и поддержки контроллеров RODC.

Изучив материалы этого занятия, вы сможете:

1.Определить бизнес-требования к контроллерам RODC.

2.Установить контроллер RODC.

3.Отконфигурировать политику репликации паролей.

4.Отслеживать кэширование учетных данных на контроллере RODC.

ПРОВЕРКА ПОДЛИННОСТИ И РАЗМЕЩЕНИЕ КОНТРОЛЛЕРА ДОМЕНА В ФИЛИАЛЕ

Рассмотрим сценарий, в котором предприятие имеет центральный узел и несколько филиалов. Филиалы подключаются к центральному узлу с помощью ссылок WAN, которые могут оказаться перегруженными, дорогостоящими и нестабильными. Для получения доступа к ресурсам в домене пользователи филиале должны проходить проверку подлинности Active Directory. Стоит ли размещать контроллер домена в таком филиале?

В сценариях с филиалами многие службы IT сосредоточены в главном узле. Центральный узел поддерживается IT -персоналом и располагает безопасными

средствами для служб. В филиалах не обеспечивается достаточный уровень безопасности для серверов и не хватает персонала для их поддержки.

Если контроллер домена размещается не в филиале, операции проверки подлинности и предоставления билетов служб будут направляться через соединение WAN в главный узел. Проверка подлинности выполняется при первом входе пользователя на его компьютер, в течение рабочего дня. Билеты служб являются компонентом механизма проверки подлинности Kerberos, используемого доменами Windows Server 2008. Билет служб - это аналог ключа, который контроллер домена выдает пользователю. С помощью этого ключа пользователь может подключиться к файловой службе и службе печати на файловом сервере. Когда пользователь в первый раз пытается получить доступ к конкретной службе, клиент пользователя запрашивает билет службы у контроллера домена. Поскольку в течение рабочего дня пользователи, как правило, подключаются к множеству служб, операции с билетами служб производятся регулярно. Операции проверки подлинности и билетов служб выполняются через соединение WAN между филиалом и главным узлом, в результате производительность филиала может значительно снизиться.

Если контроллер домена разместить в филиале, проверка подлинности будет выполняться на намного эффективней, но при этом возникает угроза безопасности. Контроллер домена поддерживает копии всех атрибутов всех объектов в своем домене, включая такие секреты, как данные пользовательских паролей. В случае взлома или похищения контроллера домена, опытный злоумышленник может идентифицировать подлинные пользовательские имена и пароли, что приведет взлому целого домена. Вам

Only for UIB group from Dobrynin I.S. |

Страница 2 |

придется, как минимум, сменить пароли учетных записей всех пользователей в домене. Поскольку безопасность серверов в фиалах часто поддерживается на недостаточном уровне, контроллер размещенный в филиале, подвергается определенной угрозе.

Еще одна проблема заключается в том, что изменения в базе данных Active Directory на контроллере домена в филиале реплицируются на главный узел и все остальные контроллеры домена в среде. Поэтому повреждение контроллера домена в филиале создает угрозу целостности службы каталогов предприятия. Например, восстановление администратором контроллера домена филиала из старой резервной копии может привести к значительным изменениям во всем домене.

Третья проблема связана с администрированием. Например, контроллеру домена в филиале может потребоваться поддержка нового драйвера устройства. Чтобы обеспечить такую поддержку на стандартном контроллере домена, нужно войти на него как член группы Администраторы (Administrators). Команде поддержки в филиале не всегда следует назначать такой уровень полномочий.

Only for UIB group from Dobrynin I.S. |

Страница 3 |

КОНТРОЛЛЕРЫ ДОМЕНА ТОЛЬКО ДЛЯ ЧТЕНИЯ

Эти проблемы, связанные с безопасностью, целостностью службы каталогов и администрированием, ставят предприятия перед сложным выбором. Контроллеры домена только для чтения RODC (Read-Only Domain Controller) предназначены для сценариев с филиалом. Контроллер RODC, размещенный в филиале, поддерживает копию всех объектов в домене и всех атрибутов, кроме таких секретов, как свойства паролей. Когда пользователь в филиале входит в домен, контроллер RODC получает запрос и направляет его на контроллер домена в главном узле для проверки подлинности.

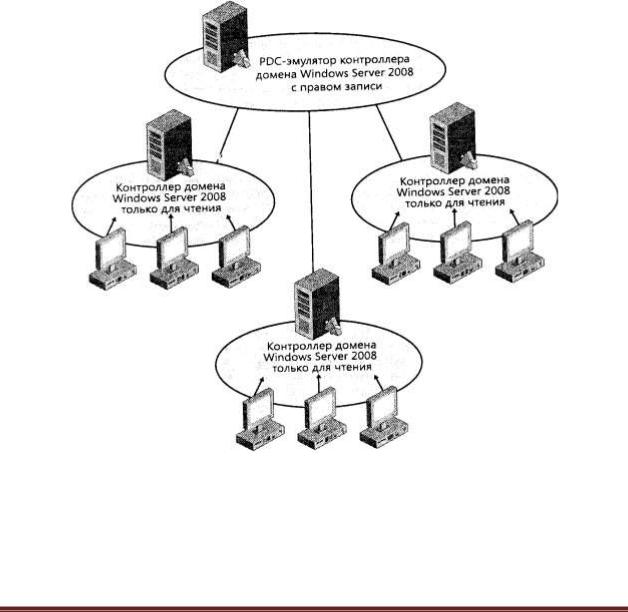

Для контроллера RODC можно отконфигурировать политику репликации паролей PRP (Password Replication Policy), которая разрешает кэширование пользовательских учетных записей на контроллере RODC. Если входящий пользователь включен в политику репликации паролей, контроллер RODC кэширует учетные данные этого пользователя, чтобы при следующем запросе проверки подлинности RODC мог решить эту задачу локально. Для пользователей, включенных в политику репликации паролей, контроллер RODC создает кэш учетных данных, что позволяет выполнять локальную проверку подлинности таких пользователей. Описанные концепции представлены на рис. 1.

Рис. 1. Сценарии с филиалами, поддерживаемые контроллерами RODC

Поскольку контроллер RODC поддерживает только ограниченный набор учетных записей пользователей, в случае его взлома или хищения ущерб безопасности также ограничен: пароли придется изменить только тем пользователям, учетные записи которых кэшировались на данном RODC. Контроллеры домена с правом записи поддерживают список всех кэшированных учетных данных на отдельных контроллерах RODC. При

Only for UIB group from Dobrynin I.S. |

Страница 4 |

удалении из Active Directory учетной записи похищенного или взломанного контроллера RODC можно изменить пароли учетных записей всех пользователей, которые кэшировались на этом RODC. Контроллер RODC реплицирует изменения Active Directory из контроллеров домена в главном узле. Репликация эта - односторонняя (с пишущего контроллера домена на контроллер RODC). Изменения на контроллере RODC не реплицируются на остальные контроллеры домена. Так исключается возможность повреждения службы каталогов из-за изменений, внесенных на взломанный контроллер домена в филиале. И наконец, в отличие от пишущих контроллеров домена, контроллеры RODC содержат локальную группу Администраторы (Administrators). Персоналу поддержки можно предоставить все возможности технического обслуживания RODC без привилегий

РАЗВЕРТЫВАНИЕ КОНТРОЛЛЕРА RОDС

Для установки RODC выполните следующие операции.

1.Убедитесь, что лес работает на функциональном уровне не ниже Windows Server 2003.

2.Если в лесу есть контроллеры доменов Windows Server 2003, запустите команду Adprep /rodcprep.

3.Убедитесь, что хотя бы один пишущий контроллер домена работает на функциональном уровне Willdows Sегvег 2008.

4.Установите RODC.

Далее каждая из этих операций описана детально.

ПРОВЕРКА И НАСТРОЙКА ЛЕСА ДО ФУНКЦИОНАЛЬНОГО УРОВНЯ НЕ НИЖЕ

WINDOWS SERVER 2003

Функциональные уровни позволяют включать уникальные возможности конкретных версий Windows и, следовательно, зависят от версий Windows на контроллерах доменов. Если все контроллеры домена работают на функциональном уровне не ниже Windows Serveг 2003, этот функциональный уровень можно назначить для домена. Если все домены работают на функциональном уровне Windows Server 2003, этот же уровень можно назначить лесу.

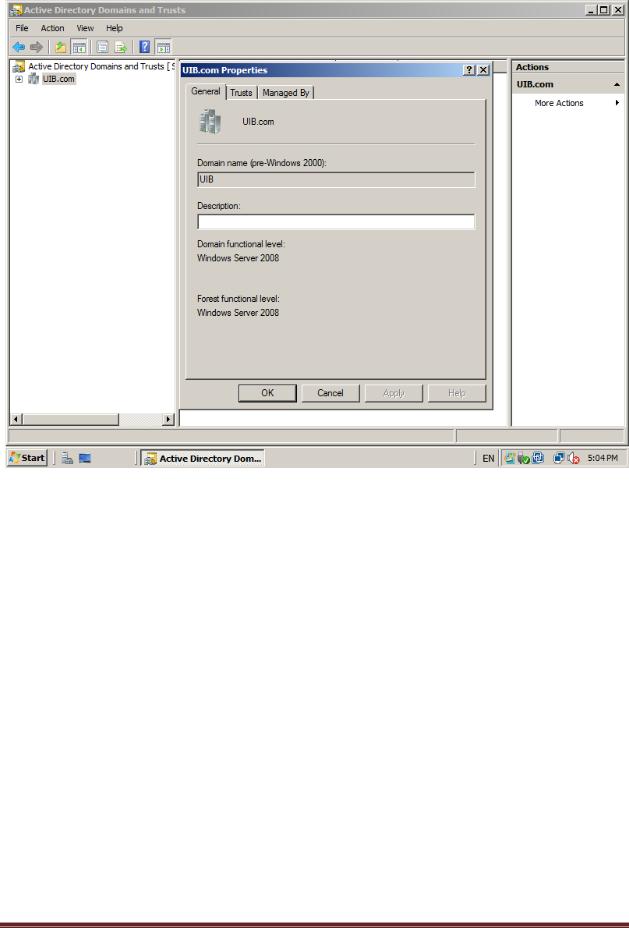

Для контроллеров с правом чтения RODC необходим функциональный уровень леса не ниже Windowvs Sегvег 2003. Это означает, что все контроллеры доменов во всем лесу должны иметь функциональный уровень не ниже Windows Server 2003. Чтобы определить функциональный уровень леса, в группе Администрирование (Аdministrаtivе Tools) откройте оснастку Active Dirесtогу - домены и доверие (Active Directory Dоmains And Trusts), щелкните правой кнопкой мыши имя леса, примените команду Свойства (Ргорегtiеs) и проверьте функциональный уровень (рис. 2). Сделать это таким способом может любой пользователь.

Only for UIB group from Dobrynin I.S. |

Страница 5 |

Рис. 2. Диалоговое окно свойств леса

Если функциональный уровень ниже Windows Sегvег 2003, проанализируйте свойства каждого домена и отыщите домены с уровнем ниже Window Sеrvеr 2003. Обнаружив такой домен, проверьте, все ли контроллеры в нем работают на уровне Windows Sегvеr 2003. Затем в оснастке Active Diгесtогу - домены и доверие (Active Dirесtогу Dоmains And Тrusts) щелкните этот домен правой кнопкой мыши и примените команду Изменение режима работы домена (Raise Domain Functional Level). Подняв функциональный уровень всех доменов до Windows Sегvег 2003, щелкните правой кнопкой мыши корневой узел оснастки Active Dirесtогу - домены и доверие и примените команду Изменение режима работы леса (Raise Forest Functional Level). В раскрывающемся списке Выбор доступного функционального уровня леса (Select Аn Available Forest Functional Level) выберите режим Windows Sегvег 2003 и щелкните кнопку Повысить (Raise). Повышать функциональный уровень домена может администратор домена. Чтобы повысить функциональный уровень леса, необходимо быть членом группы Администраторы домена (Domain Adrnins) в корневом домене леса или членом группы Администраторы предприятия (Enterprise Adrnins).

Only for UIB group from Dobrynin I.S. |

Страница 6 |

Команда adprep /rodcprep

Обновляя существующий лес, чтобы включить в него контроллеры домена Windows Server 2008, следует запустить команду adprep /rodcprep. Эта команда конфигурирует разрешения, благодаря чему контроллеры RODC могут реплицировать разделы каталога приложений DNS. При создании нового леса Active Dirесtогу лишь с контроллерами доменов Windows Sеrvеr 2008 команду adprep /rodcprep запускать не нужно.

Утилита Adprep хранится в папке \Sоurсе\Аdргер на установочном DVD-диске Windows Sеrvеr 2008. Скопируйте указанную папку на контроллер домена, играющий роль мастера схемы. Войдите на мастер схемы как член группы Администраторы предприятия (Enterprise Admins), откройте окно командной строки, перейдите в папку

Adprep и введите команду adprep /rodcprep.

Размещение пишущего контроллера домена Windows Server 2008

Контроллер RODC должен реплицировать обновления домена с пишущего контроллера домена Windows Sеrvеr 2008. Очень важно, чтобы контроллер RODC мог установить соединение репликации с пишущим контроллером домена Windows Server 2008. В идеале пишущий контроллер домена Windows Sегvег 2008 должен располагаться в ближайшем сайте - центральном узле. Чтобы контроллер RODC играл роль DNS-сервера, пишущий контроллер домена Windows Serveг 2008 также должен содержать доменную зону DNS.

УСТАНОВКА КОНТРОЛЛЕРА RODC

После выполнения подготовительных операций приступают к установке RODC. На контроллере RODC можно установить ядро сервера (Server Соге) или осуществить полную установку Windows Server 2008. При полной установке Windows Server 2008 для создания RODC лучше использовать Мастер установки доменных служб Active Directory

(Active Directory Domain Services Installation Wizard). Просто установите на странице Дополнительные параметры контроллера домена (Additional Domain Controller Options) мастера флажок Контроллер домена только для чтения (RODC) (Read-Only Domain Controller (RODC).

В качестве альтернативы для создания контроллера RODC можно использовать команду Dcpromo.exe с переключателем /uпatteпd. На машине с установленным ядром сервера (Server Соге) Windows Sегvег 2008 следует применять команду

Dcpromo.exe /uпatteпd.

Установку RODC также можно делегировать, чтобы пользователь - не администратор домена, мог создать RODC, добавив в филиал новый сервер и запустив команду Dcpromo.exe. Чтобы делегировать установку RODC, предварительно создайте в подразделении Domain Controllers учетную запись компьютера для RODC и укажите учетные данные, которые будут использоваться для добавления RODC в домен. Затем этот пользователь сможет прикрепить сервер Windows Server 2008 к учетной записи контроллера RODC. При создании контроллера RODC путем делегирования установки сервер должен быть членом рабочей группы, а не домена.

Only for UIB group from Dobrynin I.S. |

Страница 7 |

ПОЛИТИКА РЕПЛИКАЦИИ ПАРОЛЕЙ

Политика репликации паролей PRP (Password Replication Policy) определяет пользователей, учетные данные которых можно кэшировать на конкретном контроллере RODC. Если политика репликации паролей разрешает контроллеру RODC кэшировать учетные данные пользователя, то операции проверки подлинности и билета службы для этого пользователя будут выполняться контроллером RODC. Если учетные данные пользователя нельзя кэшировать на контроллере RODC, операции проверки подлинности и билета службы для этого пользователя будут направляться RODC на пишущий контроллер домена.

Политика репликации паролей контроллера RODC определяется двумя многозначными атрибутами учетной записи компьютера RODC: списками Разрешить (Allowed List) и Запретить (Denied List). Если учетная запись пользователя указана в списке Разрешить (Allowed), учетные данные пользователя будут кэшироваться. В список Разрешить можно включать и группы пользователей. В таком случае на контроллере RODC будут кэшироваться учетные данные всех пользователей, принадлежащих к этой группе. Если пользователь находится в обоих списках - Разрешить и Запретить, учетные данные пользователя не будут кэшироваться, поскольку приоритет имеет список запретов.

Настройка политики репликации паролей домена

Для управления политикой репликации паролей Windows Server 2008 в контейнере Users создаются две локальные группы безопасности в домене. Группа с разрешением репликации паролей RODC (Allowed RODC Password Replication Group) добавляется в список Разрешено (Allowed) на каждом новом контроллере RODC. По умолчанию в этой группе нет членов. Поэтому по умолчанию новый контроллер RODC не будет кэшировать учетные записи пользователей.

Если на всех контроллерах RODC нужно кэшировать пользователей, введите этих пользователей в группу с разрешением репликации паролей RODC.

Группа с запрещением репликации паролей RODC (Denied RODC Password Replication Group) добавляется в список Запрещено (Denied) на каждом новом контроллере RODC. Если некоторых пользователей нельзя кэшировать на контроллерах RODC в домене, введите их в группу с запрещением репликации паролей RODC. По умолчанию эта группа включает учетные записи - члены таких групп, как Администраторы домена (Domain Admins), Администраторы предприятия (Enterprise Admins) и Владельцы-создатели групповой политики (Group Policy Creator Owners).

Помните, что не только пользователи вызывают проверку подлинности и билетов служб. Компьютеры в филиале также выполняют такие операции. Чтобы повысить производительность систем в филиале, разрешите контроллеру RODC филиала кэшировать учетные записи компьютеров.

Настройка политики репликации паролей для конкретного контроллера RODC

Две группы, описанные в предыдущем подразделе, обеспечивают метод управления политикой репликации паролей на всех контроллерах RODC. Однако для эффективной поддержки сценария с филиалом контроллеру RODC в каждом филиале необходимо разрешить кэширование учетных данных пользователей и компьютеров в этом конкретном филиале. Поэтому нужно отконфигурировать списки разрешений и запрещений на каждом контроллере RODC.

Для настройки политики репликации паролей RODC в подразделении Domain Controllers откройте свойства учетной записи компьютера RODC. На вкладке Политика репликации паролей (Password Replication Policy) можно просмотреть текущие параметры политики репликации паролей, а также добавить или удалить пользователей и группы.

Only for UIB group from Dobrynin I.S. |

Страница 8 |

АДМИНИСТРИРОВАНИЕ КЭШИРОВАНИЯ УЧЕТНЫХ ДАННЫХ НА КОНТРОЛЛЕРЕ RODC

Если на вкладке Политика репликации паролей (Password Replication Policy), щелкнуть кнопку Дополнительно (Advanced), откроется диалоговое окно Расширенная политика репликации паролей (Advanced Password Replication Policy).

Враскрывающемся списке в верхней части вкладки Использование политики (Policy Usage) можно выбрать один из двух отчетов для RODC.

1.Учетные записи, пароли которых хранятся в данном контроллере домена только для чтения (Accounts Whose Passwords Are Stored Оn This Read-Only Domain Controller). Отображает список учетных данных пользователей и компьютеров, которые в настоящее время кэшируются на контроллере RODC. С помощью этого списка можно определить кэшированные учетные данные, которые не следует кэшировать на RODC, и модифицировать соответствующим образом политику репликации паролей.

2.Учетные записи, прошедшие проверку подлинности для данного контроллера домена только для чтения (Accounts That Have Вееn Authenticated То This

Read-Only Domain Controller). Отображает список учетных записей пользователей и компьютеров, которые направляются на пишущий контроллер домена для проверки подлинности или обработки службы билета. Этот список используется для идентификации пользователей и компьютеров, которые пытаются пройти проверку подлинности с помощью этого контроллера RODC. Если эти учетные записи не кэшируются, их можно добавить в политику репликации паролей.

Вэтом же диалоговом окне на вкладке Результирующая политика (Resultant Policy) можно оценить действующую политику кэширования отдельного пользователя или компьютера. Щелкните кнопку Добавить (Add), чтобы выбрать учетную запись пользователя или компьютера для оценки.

С помощью диалогового окна Расширенная политика репликации паролей. (Advanced Password Replication Policy) также можно предварительно заполнить учетные данные в кэше RODC. Если пользователь или компьютер есть в списке разрешения RODC, его учетные данные могут кэшироваться на RODC, но они не будут кэшироваться, пока в результате события проверки подлинности или билета службы контроллер RODC не выполнит репликацию этих учетных данных с пишущего контроллера домена. Например, предварительно заполнив учетные данные в кэше RODC для пользователей и компьютеров филиала, вы можете гарантировать локальное выполнение контроллером RODC операций проверки подлинности и билетов служб даже при первой проверке подлинности пользователя или компьютера. Чтобы предварительно заполнить учетные данные, щелкните кнопку Создать предварительные пароли (Prepopulate Passwords) и выберите соответствующих пользователей и компьютеры.

Разделение административных ролей

Контроллерам RODC в филиалах может потребоваться такое техническое обслуживание, как обновление драйвера устройства. Кроме того, в небольших филиалах контроллер RODC может сочетаться в одной системе с ролью файлового сервера. В таком случае важно иметь возможность архивации системы. Контроллеры RODC поддерживают локальное администрирование путем так называемого разделения административных ролей ролей. Каждый контроллер RODC поддерживает локальную базу данных групп, используемую для специфических административных целей. В эти локальные роли можно добавлять учетные записи пользователей домена для включения поддержки конкретного контроллера RODC.

Only for UIB group from Dobrynin I.S. |

Страница 9 |

Разделение административных ролей можно отконфигурировать с помощью команды Dsmgmt.exe. Чтобы добавить пользователя в роль Администраторы (Administrators) контроллера RODC, выполните следующие действия.

1.На контроллере RODC откройте окно командной строки.

2.Введите команду dsmgmt и нажмите Enter.

3.Введите команду local roles и опять нажмите Enter.

4.Чтобы получить список команд, в строку локальные роли (local roles) можно ввести знак вопроса ? и нажать клавишу Enter. Вы также можете ввести команду list roles и нажать Enter, чтобы извлечь список локальных ролей.

5.Введите команду add имя_пользоваmеля Администраторы (Admiпistrators), указав имя входа предWindows 2000 пользователя домена, и нажмите клавишу Enter.

6.Повторяя этот процесс, вы можете добавить других пользователей в различные локальные роли на контроллере RODC.

Only for UIB group from Dobrynin I.S. |

Страница 10 |