- •Лабораторная работа № 3 Использование цифровых сертификатов

- •1 Цель работы

- •2 Теоретическая часть

- •2.1 Структура сертификата стандарта х.509 и его назначение.

- •2.2 Использование сертификатов

- •2.3 Хранилище сертификатов

- •2.4 Использование цифровых сертификатов для цифрового подписывания файлов и макросов.

- •3 Порядок выполнения работы

- •3.1. Просмотр сертификатов в хранилище операционной системы Windows

- •3.2. Просмотр сертификатов сайтов.

- •3.3 Создание собственного цифрового сертификата

- •4.Содержание отчета

- •5. Контрольные вопросы

Лабораторная работа № 3 Использование цифровых сертификатов

1 Цель работы

Целью работы является изучение структуры цифровых сертификатов и ознакомление с вопросами их использования.

2 Теоретическая часть

2.1 Структура сертификата стандарта х.509 и его назначение.

Сертификат открытого ключа, обычно называемый просто сертификатом, — это документ с цифровой подписью, связывающий значение открытого ключа с удостоверением пользователя, устройства или службы, которым принадлежит соответствующий закрытый ключ.

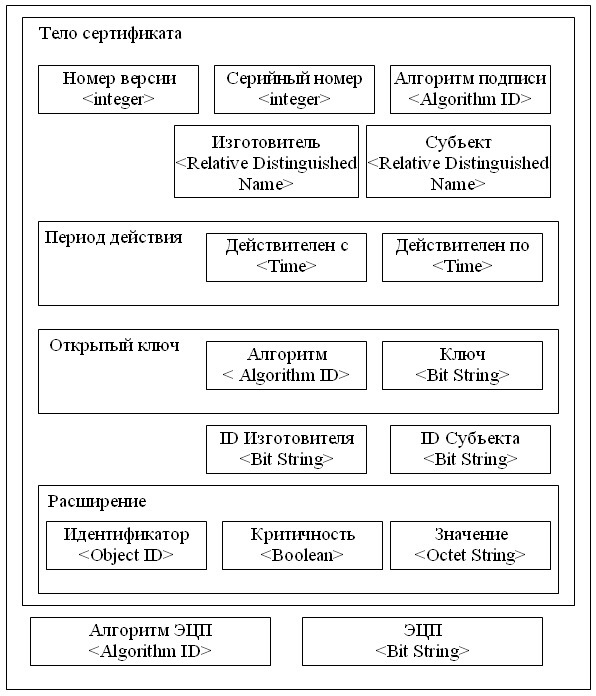

Наибольшее распространение получили цифровые сертификаты, формат которых определен стандартом X.509. На данный момент, принята третья версия стандарта. Формат сертификата изображен на рис. 1.

Рис. 1. Сертификат формата X.509 v.3

Номер версии содержит числовое значение, соответствующее номеру версии (для сертификата версии 1 равен 0 и т.д.). В первой версии X.509 не было уникальных номеров ("ID Изготовителя", "ID Субъекта") и полей расширения. Во второй версии добавились указанные идентификаторы, в третьей - расширения.

Серийный номер - уникальный номер, присваиваемый каждому сертификату.

Алгоритм подписи - идентификатор алгоритма, используемого при подписании сертификата. Должен совпадать с полем Алгоритм ЭЦП.

Изготовитель (поставщик) - имя центра сертификации, выдавшего сертификат. Записывается в формате Relative Distinguished Name - RDN (варианты перевода названия - "относительное отдельное имя", "относительное характерное имя"). Данный формат используется в службах каталога, в частности, в протоколе LDAP.

При записи Relative Distinguished Name используются специальные ключевые слова:

CN (Common Name) - общее имя;

OU (Organization Unit) - организационная единица;

DC (Domain Component) - составная часть доменного имени.

Например, в сертификате Microsoft Root Authority, который находится в хранилище сертификатов Windows'XP значение данного поля следующее:

CN = Microsoft Root Authority

OU = Microsoft Corporation

OU = Copyright (c) 1997 Microsoft Corp.

Как видно, указывается имя центра сертификации, компания, которой он принадлежит и т.д.

Субъект - имя владельца сертификата, представленное в том же формате RDN. Для указанного в предыдущем примере сертификата значения данного поля:

CN = Microsoft Root Authority

OU = Microsoft Corporation

OU = Copyright (c) 1997 Microsoft Corp.

Период действия - описывает временной интервал, в течение которого центр сертификации гарантирует отслеживание статуса сертификата (сообщит абонентам сети о факте досрочного отзыва сертификата и т.д.). Период задается датами начала и окончания действия.

Открытый ключ - составное поле, содержащее идентификатор алгоритма, для которого предназначается данный открытый ключ, и собственно сам открытый ключ в виде набора битов.

ID Изготовителя и ID Субъекта содержат уникальные идентификаторы центра сертификации и пользователя (на случай совпадения имен различных CA или пользователей).

Расширения - дополнительный атрибут, связанный с субъектом, изготовителем или открытым ключом, и предназначенный для управления процессами сертификации. Более подробно он описан ниже.

Алгоритм электронной цифровой подписи (ЭЦП) - идентификатор алгоритма, используемый для подписи сертификата. Должен совпадать со значением поля Алгоритм подписи.

ЭЦП - само значение электронно-цифровой подписи для данного сертификата.

Расширения могут определять следующие дополнительные параметры:

идентификатор пары открытый/секретный ключ центра сертификации (изготовителя), если центр имеет несколько различных ключей для подписи сертификатов;

идентификатор конкретного ключа пользователя (субъекта), если пользователь имеет несколько сертификатов;

назначение ключа, например, ключ для шифрования данных, проверки ЭЦП данных, для проверки ЭЦП сертификатов и т.д.;

уточнение периода использования - можно сократить время действия сертификата, указанное в поле Период действия (т.е. период, в течение которого статус сертификата отслеживается, станет больше, чем разрешенное время использования сертификата);

политики использования сертификата;

выбор соответствия политик использования сертификата для центра сертификации и пользователя, если имеются различные варианты;

альтернативное имя пользователя и центра сертификации;

указания, является ли пользователь сам центром сертификации и насколько глубоко разрешается разворачивать сертификационный путь.

Назначение сертификата

Сертификаты могут выдаваться для различных целей, таких, как проверка подлинности пользователя Интернета, проверка подлинности веб-сервера, защита электронной почты (протокол S/MIME), безопасность IP (IPSec), безопасность на уровне транзакций (TLS) и подписание кода. Кроме того, центры сертификации выдают сертификаты другим центрам сертификации для создания иерархии сертификации.

Сертификат выдается так называемому субъекту сертификата. Выдачу и подписание сертификата осуществляет центр сертификации.

Сертификат действителен только в течение указанного в нем периода; каждый сертификат содержит даты начала и окончания срока действия. По окончании срока действия сертификата субъект устаревающего сертификата должен запросить новый сертификат.

В случаях, когда требуется отменить заверенную в сертификате связь, поставщик может отозвать сертификат. Каждый поставщик ведет список отозванных сертификатов, который может использоваться программами при проверке действительности любого сертификата.

Одно из основных преимуществ использования сертификатов состоит в устранении необходимости использования на узлах паролей для отдельных субъектов, для предоставления доступа которым необходимо выполнять проверку их подлинности. Вместо этого узел просто устанавливает доверительные отношения с поставщиком сертификата.

Когда узел, такой, как безопасный веб-сервер, назначает поставщика в качестве корневого доверенного центра сертификации, он безоговорочно доверяет политикам, которые были использованы поставщиком для установки привязок выдаваемых им сертификатов. По сути дела, узел передоверяет поставщику проверку подлинности субъекта сертификата. Узел назначает поставщика доверенным корневым центром сертификации, помещая в локальное хранилище сертификатов доверенных корневых центров сертификации сертификат поставщика, подписанный им самим и содержащий его открытый ключ. Промежуточные и подчиненные центры сертификации являются доверенными только при наличии у них допустимого пути сертификации от доверенного корневого центра сертификации.