- •Кафедра ИКИ им. В.В. Поповского

- •1. Назначение сертификатов открытых ключей.

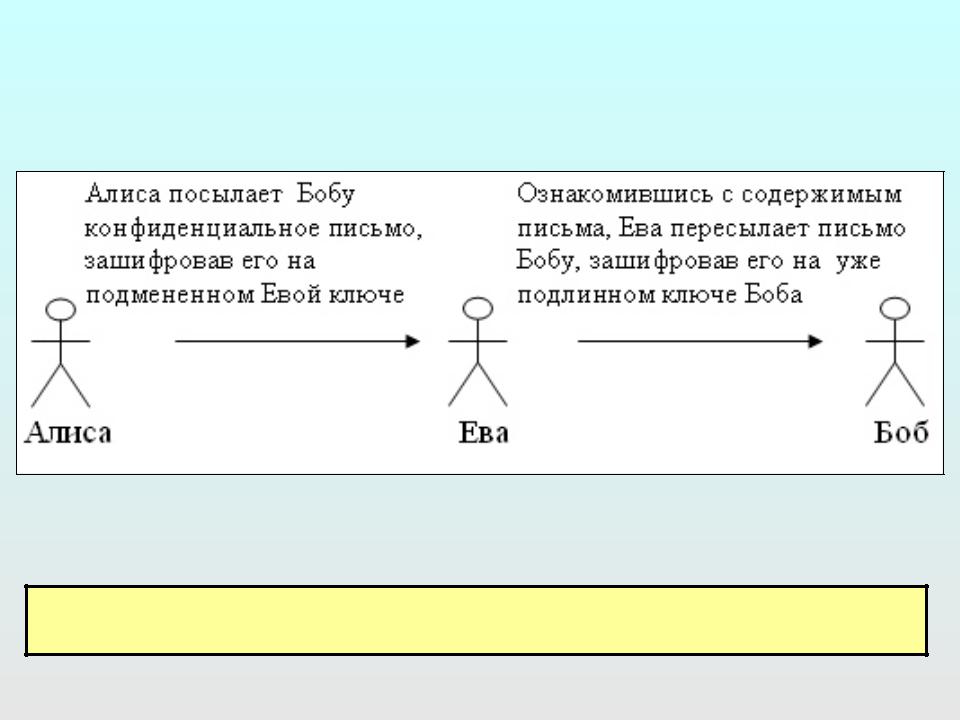

- •Атака «человек в середине»

- •2. Сертификаты открытых ключей.

- •Структура сертификата открытого ключа (стандарт Х.509)

- •Проверка ЭЦП сертификата конечного пользователя

- •Сертификат открытого ключа обладает следующими свойствами:

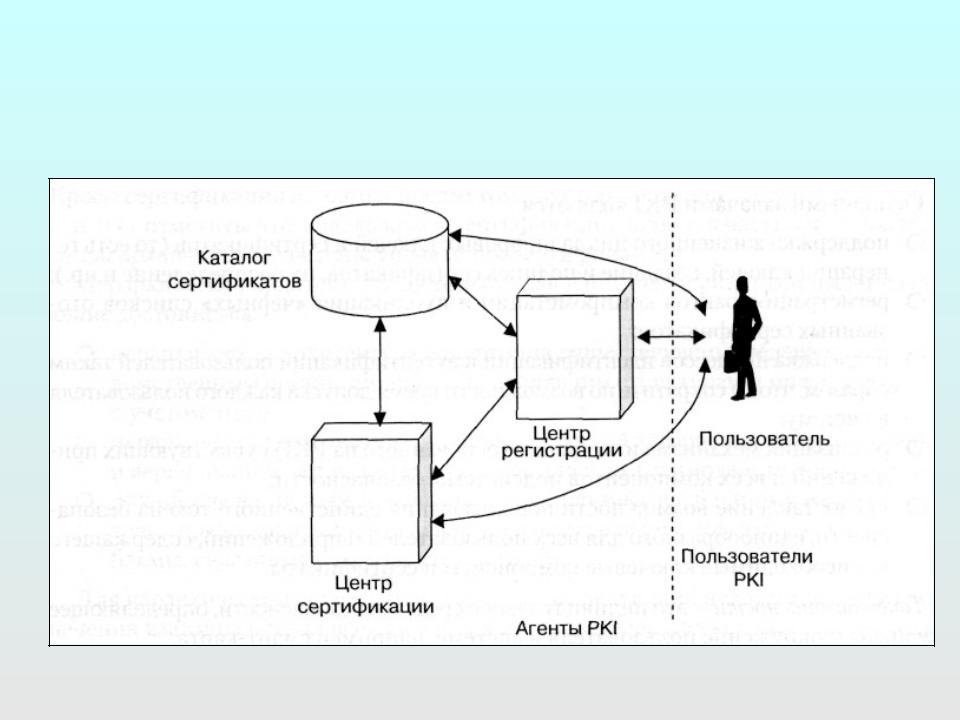

- •4. Логическая структура и компоненты PKI

- •Структура PKI

- •Общая схема работы центра сертификации СА

- •Три базовых модели сертификации

- •Иерархическая архитектура системы управления сертификатами имеет следующие достоинства:

- •Сетевая архитектура системы управления сертификатами обладает следующими достоинствами:

- •В PKI различают четыре типа сертификатов:

- •Всостав функций управления сертификатами входят:

- •Функции управления ключами делятся на следующие основные

- •Инфраструктуру открытых ключей PKI поддерживает ряд приложений и стандартов, к ним можно отнести

Кафедра ИКИ им. В.В. Поповского

Идентификация объектов и пользователей

Лекция №7.Тема:

Аутентификация с использованием цифровых сертификатов

Учебные вопросы

1.Назначение сертификатов открытых ключей. 2.Сертификаты открытых ключей. 3.Механизм аутентификации.

4.Логическая структура и компоненты PKI.

1. Назначение сертификатов открытых ключей.

Сложности управления ключами симметричного шифрования

1.Необходимо для N пользователей распространять в защищенном режиме N•(N-1)/2 ключей (каждый с каждым), что при N порядка нескольких сотен может стать очень обременительной задачей.

2.Система распространения ключей получается сложной (много ключей и закрытый канал распространения), что приводит к появлению уязвимых мест.

Асимметричная криптография позволяет обойти эту проблему, предложив к использованию только N секретных ключей. При этом у каждого пользователя только один секретный ключ и один открытый, полученный по специальному алгоритму из секретного.

В результате решаются две главные проблемы симметричной криптографии:

1)перегруженность количеством ключей — их теперь всего N;

2)сложность распространения - их можно распространять открыто. Однако у этой технологии есть один недостаток - подверженность атаке

«человек в середине», когда атакующий злоумышленник расположен между участниками взаимодействия. В этом случае появляется риск подмены передаваемых открытых ключей.

Атака «человек в середине»

Боб пересылает Алисе свой открытый ключ.

Ева перехватывает его, и пересылает Алисе свой открытый ключ!!!

Избежать подобной атаки можно, подтвердив подлинность используемого ключа.

Проблема исключения подмены открытых ключей успешно решается путем использования сертификатов открытых ключей.

2. Сертификаты открытых ключей.

Основное назначение сертификата открытого ключа - сделать доступным и достоверным открытый ключ пользователя.

Центр сертификации СА является доверенной третьей стороной, обеспечивающей аутентификацию открытых ключей, содержащихся в сертификатах. СА имеет собственную пару ключей (открытый/секретный), где секретный ключ СА используется для подписывания сертификатов, а открытый ключ СА публикуется и используется пользователями для проверки подлинности открытого ключа, содержащегося в сертификате.

Сертификация открытого ключа - это подтверждение подлинности открытого ключа и хранимой совместно с ним служебной информацией, в частности о принадлежности ключа. Сертификация ключа выполняется путем вычисления ЭЦП сертифицируемого ключа и служебной информации с помощью специального секретного ключа-сертификата, доступного только центру сертификации СА.

Иными словами, сертификация открытого ключа - это подписывание

открытого ключа электронной подписью, вычисленной на секретном ключе Центра сертификации.

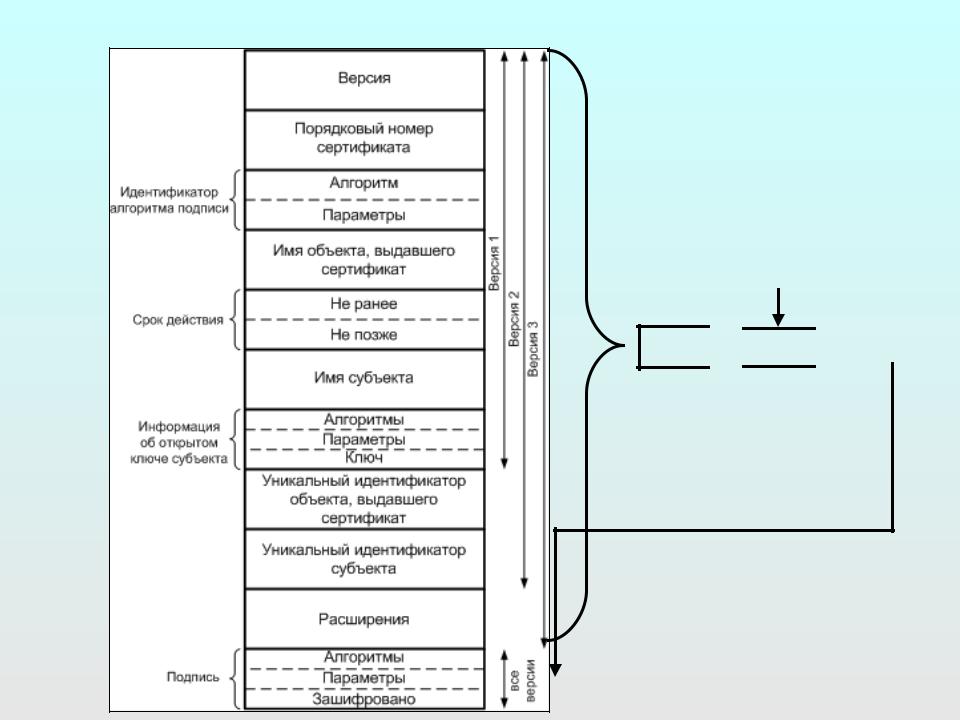

Структура сертификата открытого ключа (стандарт Х.509)

KB CA

H

E

E  ЭЦП

ЭЦП

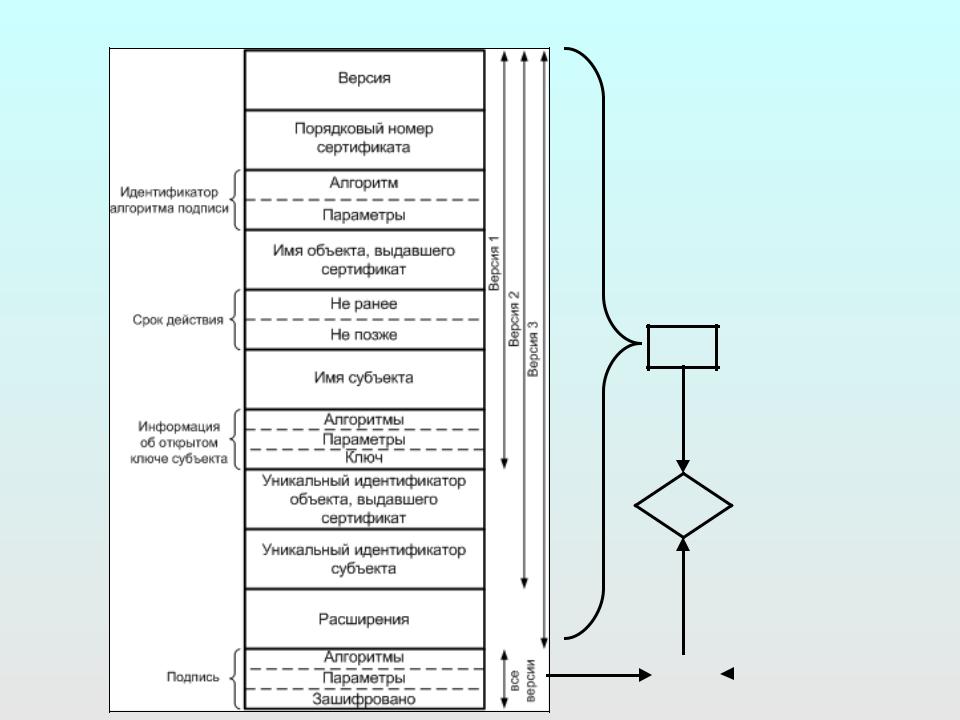

Проверка ЭЦП сертификата конечного пользователя

H

h

Да (Нет) =

h

D |

|

|

Kb CA |

|

|

Сертификат открытого ключа обладает следующими свойствами:

1)каждый пользователь, имеющий доступ к открытому ключу центра сертификации СА, может извлечь открытый ключ, включенный в сертификат;

2) ни одна сторона, помимо центра сертификации, не может изменить сертификат так, чтобы это не было обнаружено (сертификаты нельзя подделать).

Так как сертификаты не могут быть подделаны, то их можно опубликовать, поместив в общедоступный справочник и не предпринимая специальных усилий по защите этих сертификатов.

Процедура генерации ключей может осуществляться двумя способами:

1.СА создает пару ключей. Открытый ключ заносится в сертификат, а парный ему секретный ключ передается пользователю с обеспечением аутентификации пользователя и конфиденциальности передачи ключа.

2.Пользователь сам создает пару ключей. Секретный ключ сохраняется у пользователя, а открытый ключ передается по защищенному каналу в СА.

|

3.Механизм аутентификации. |

Клиент А |

Сервер В |

|

Запрос на аутентификацию |

[Token ID], rВ

[Token ID], certA, rA, В, SA(rA, rB, В)

[Token ID], certB, A, SB(rA, rB, A)

Протокол взаимной аутентификации

А ← В: [Token ID], rB |

(1) |

А → В: [Token ID], certA, rA, В, SA(rA, rB, В) |

(2) |

А ← В: [Token ID], certB, A, SB(rA, rB, A) |

(3) |

4. Логическая структура и компоненты PKI

Для подтверждения подлинности открытых ключей создается инфраструктура открытых ключей (англ. Public Key Infrastructure, сокр. PKI).

PKI представляет собой набор средств, мер и правил, предназначенных для управления ключами, политикой безопасности и обменом защищенными сообщениями.

Основными задачами PKI являются:

1)поддержка жизненного цикла цифровых ключей и сертификатов (то есть генерация ключей, создание и подпись сертификатов, их распределение и пр.);

2)регистрация фактов компрометации и публикация «черных» списков отозванных сертификатов;

3)поддержка процессов идентификации и аутентификации пользователей таким образом, чтобы сократить по возможности время допуска каждого пользователя в систему;

4)реализация механизма интеграции (основанного на PKI) существующих приложений и всех компонентов подсистемы безопасности;

5)предоставление возможности использования единственного токена безопасности, единообразного для всех пользователей и приложений, содержащего все необходимые ключевые компоненты и сертификаты.