- •Кафедра ТКС

- •1. Место и роль идентификации/аутентификации в системах защиты информации от несанкционированного доступа.

- •Данные по объемам потерь за 2005 г. (число предприятий – респондентов США –

- •2. Основные этапы допуска в компьютерную систему

- •Схема идентификации/аутентификации пользователя при его входе в КС

- •3. Идентификация объектов и пользователей.

- •Идентификация - это процесс распознавания объекта или субъекта по его идентификатору.

- •4. Аутентификация в информационных системах.

- •Идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности пользователей.

- •5 Краткий обзор технологий идентификации/аутентификации

Кафедра ТКС

Идентификация объектов и пользователей

Лекция №1.Тема:

Введение в системы электронной идентификации и аутентификации

Учебные вопросы:

1 Место и роль идентификации/аутентификации в системах защиты информации от несанкционированного доступа.

2 Основные этапы допуска в компьютерную систему.

3 Идентификация объектов и пользователей.

4 Аутентификация в информационных системах.

5 Краткий обзор технологий идентификации/аутентификации.

1. Место и роль идентификации/аутентификации в системах защиты информации от несанкционированного доступа.

Несанкционированный доступ к информации - это незапланированное ознакомление, обработка, копирование, применение различных вирусов, в том числе разрушающих программные продукты, а также модификация или уничтожение информации в нарушение установленных правил разграничения доступа.

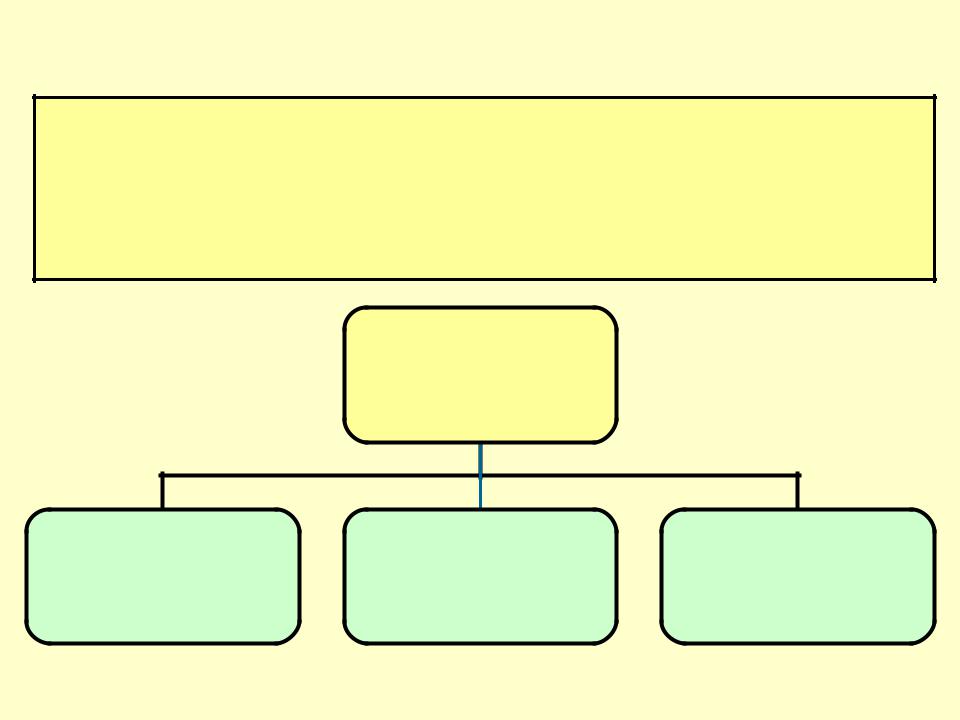

Защита от НСД

Идентификация/ |

Защита |

Специальные |

аутентификация |

вычислительной |

средства защиты |

пользователя |

среды |

от НСД |

Данные по объемам потерь за 2005 г. (число предприятий – респондентов США – 700)

2. Основные этапы допуска в компьютерную систему

1)идентификация;

2)установление подлинности (аутентификация);

3)определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам (авторизация).

Идентификация необходима для выполнения следующих защитных функций:

1)установление подлинности пользователя и определение его полномочий при допуске в компьютерную систему;

2)контроль установленных полномочий и регистрация действий пользователя в процессе его сеанса работы;

3)учет обращений к компьютерной системе.

Схема идентификации/аутентификации пользователя при его входе в КС

3. Идентификация объектов и пользователей.

Идентификация субъекта (объекта) представляет собой присвоение этому субъекту (объекту) уникального имени (идентификатора).

Идентификаторами могут быть:

строка символов (логин);карточка со штрих-кодом;бесконтактные радиотеги;бесконтактные карты;брелоки;магнитные карточки;смарт-карты;

изображение радужной оболочки глаза;отпечаток пальца;отпечаток ладони;другие физические признаки.

Идентификация - это процесс распознавания объекта или субъекта по его идентификатору.

Средства электронной идентификации применяются:

в системах автоматизации производства;в системах грузовых и пассажирских

перевозок;в системах складирования, хранения, в

музеях, библиотеках, на выставках, в животноводстве;в системах санкционированного доступа;

в разнообразных платежных системах для

оплаты услуг и мелких покупок.

4. Аутентификация в информационных системах.

Аутентификацией называется процедура подтверждения принадлежности идентификатора пользователю.

В зависимости от предъявляемых пользователем сущностей процессы аутентификации могут быть разделены на следующие категории:

1) на основе знания чего-либо. Примерами могут служить пароль, персональный идентификационный PIN-код, а также секретные и открытые ключи, знание которых демонстрируется в протоколах типа «запрос-ответ»;

2) на основе обладания чем-либо. Обычно это магнитные карты, смарт-карты, сертификаты, парольные дискеты или флэш- накопители;

3) на основе каких-либо неотъемлемых характеристик (голос, радужная оболочка и сетчатка глаза, отпечатки пальцев, геометрия ладони, подчерк и др.)

Идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности пользователей.

Авторизация определяет полномочия (привилегии), предоставляемые обслуживающей программой конкретному лицу или группе лиц, по получению доступа к сервисам или информации.

Администрирование (протоколирование) –

регистрация действий пользователя в сети, включая его попытки доступа к ресурсам.

5 Краткий обзор технологий идентификации/аутентификации

(домофон)

(one time password)