3-2 Ідентифікація об'єктів та користувачів / лб 2 / ЛБ - 02_2 Методы аудита и восстановления паролей в Windows

.docxМіністерство освіти і науки України

Харківський національний університет радіоелектроніки

Факультет Інфокомунікацій .

(повна назва)

Кафедра Інфокомунікаційної інженерії імені В.В. Поповського .

(повна назва)

ЗВІТ

з лабораторної роботи №2

з дисципліни

Ідентифікація об’єктів та користувачів

Тема заняття: Методи аудиту та відновлення паролів у Windows

2020 р.

МЕТА РОБОТИ

Метою роботи є вивчення можливостей аудиту та відновлення паролів в операційній системі Windows із застосуванням програмного продукту SAMInside версії 2.7.0.1.

ХІД ВИКОНАННЯ

Завдання 1. Проведення атаки перебором паролю.

Для того, щоб виконати роботу необхідно була Windows 7. Виконання цієї роботи проводилось на віртуальній машині.

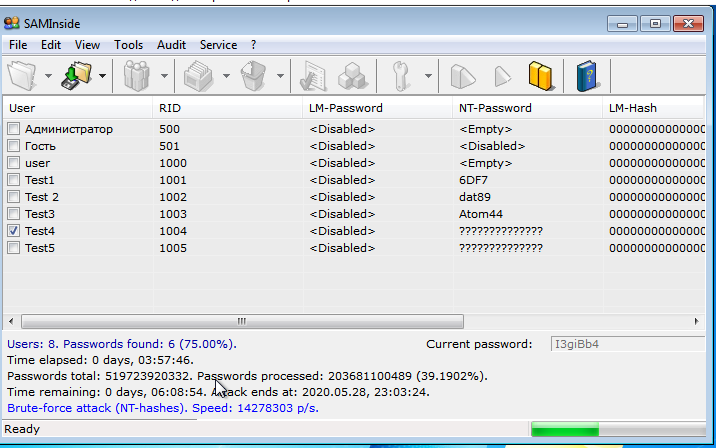

На рисунку 1 зображено використання програми SAMInside.

Рисунок 1 – Використання програми SAMInside

Було створено п’ять тестових користувачів. Для них були використані різні паролі довжиною від 4 до 8 символів. Для того, щоб провести атаку перебором, задаємо: тип атаки в меню «Audit» і параметри для атаки. На рисунку 2 представлено налаштування параметрів програми SAMInside.

Рисунок 2 – Налаштування параметрів програми SAMInside

Отже, ми маємо можливість налаштувати параметри для різних типів атак. Розглянемо атаку перебором, можна встановити такі параметри: які символи використовувати, довжину та приблизні символи з яких почати.

Результат виконання атаки перебором представлено на рисунку 3.

Рисунок 3 – Результат здійснення атаки на архів

Атаку перебором виконувалась послідовно для кожного тестового користувача.

Як було помічено, мало що залежить від того, що буде вказано в полі «Приблизні символи», якщо зазначимо частину правильних символів з пароля, властиво атака не буде проходити швидше, бо програма все одно продовжує пошук різних паролів, а не бере пов’язані з приблизними символами. Швидкість перебору залежить від характеристик комп’ютера.

Результати здійснення атак перебором зазначені у таблиці 1.

Таблиця 1 – Результати здійснення атак перебором

Пароль |

6DF7 |

dat89 |

Atom44 |

GeNst97 |

Coffedev |

Час розкриття |

9 s |

12 min |

5 min |

6 h |

~15 h |

Проаналізувавши ці результати, можна зробити висновок: Все залежить від того, які параметри ми зазначимо для пошуку, наприклад, різниця між атакою на пароль dat89 і Atom44: було задано в програмі точну довжину паролю, для dat89 вона була від 1 до 5 символів, а для Atom44 точно 6 символів, тому така різниця в часі.

Завдання 2. Проведення атаки за словником.

На рисунку 4 зображено налаштування параметрів для атаки за словником.

Рисунок 4 – Налаштування параметрів для атаки за словником

Щоб виконати атаку за словником, додаємо dictionaries, вказуємо необхідні параметри та проводимо атаку. Але ця атака підходить, якщо пароль не має додаткових символів (пароль з цифр та літер). Для того, щоб провести атаку з нашими паролями треба виконати гібридну атаку. Порівняльний аналіз проведених атак представлено у таблиці 2.

Таблиця 2 – Порівняльний аналіз атак

Пароль |

6DF7 |

dat89 |

Atom44 |

GeNst97 |

Coffedev |

Атака перебором |

9 s |

12 min |

5 min |

6 h |

~15 h |

Атака за словником |

- |

- |

- |

- |

~25 h |

Висновок метод проведення атаки перебором швидший. Але цей результат дуже суб’єктивний.

Завдання 3. Проведення гібридної атаки.

Порівняльний аналіз проведених атак з гібридною атакою представлено у таблиці 3.

Таблиця 3 – Порівняльний аналіз атак з гібридною атакою

Пароль |

6DF7 |

dat89 |

Atom44 |

GeNst97 |

Coffedev |

Атака перебором |

9 s |

12 min |

5 min |

6 h |

~15 h |

Атака за словником |

- |

- |

- |

- |

~25 h |

Гібридна атака |

3 s |

9 min |

22 min |

~14 h |

|

Висновок метод гібридної атаки набагато швидше. Але цей висновок підходить тільки для короткого паролю.

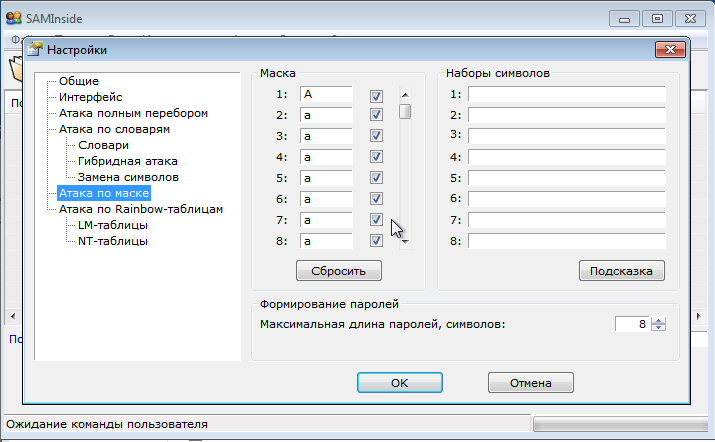

Завдання 4. Проведення атаки з використанням маски.

Щоб виконати атаку по масці, вказуємо необхідні параметри та проводимо атаку, цей процес представлено на рисунку 5.

Рисунок 5 – Налаштування параметрів для атаки по масці

На рисунку 6 зображено процес проведення атаки по масці. Результати порівняльного аналізу атак представлено у таблиці 4.

Рисунок 6 – Процес проведення атаки по масці

Таблиця 4 – Порівняльний аналіз атак з атакою по масці

Пароль |

6DF7 |

dat89 |

Atom44 |

GeNst97 |

Coffedev |

Атака перебором |

9 s |

12 min |

5 min |

6 h |

~15 h |

Атака за словником |

- |

- |

- |

- |

~25 h |

Гібридна атака |

3 s |

9 min |

22 min |

~14 h |

|

Атака по масці |

4 s |

28 s |

45 s |

1 min 30 s |

~6 h |

Висновок метод атаки по масці набагато швидше. Цей результат підходить, якщо ми знаємо які символи використовуються.

ВИСНОВКИ

Завдання на лабораторну роботу виконано у повному обсязі.

Під час проведення лабораторної роботи я дослідив методи захисту із застосуванням пароля та протидії атакам на пароль.

Програма SAMInside призначена для відновлення паролей користувачів Windows NT, Windows 2000, Windows XP, Windows 2003, Windows Vista, Windows 7 і має ряд особливостей, вигідно відрізняють її від аналогічних програм. Це непогане рішення для пошуку паролю, але це може займати багато часу. Як було зазначено в ході лабораторної роботи, все залежить від того, які параметри ми вказуємо та пам’ятаємо.

Якщо порівнювати ці три метода, перевагу можна віддати методу атаки по масці, коли ми пам’ятаємо які символи використовувались в пароля. Але якщо ми пам’ятаємо мало інформації, то вибір припадає на проведення атаки перебором, тому що код перебору паролів в програмі повністю написаний на мові Асемблер, що дозволяє отримувати дуже високу швидкість перебору паролів на всіх процесорах.