3-2 Ідентифікація об'єктів та користувачів / лб 2 / ЛБ - 02_1 Методы аудита и восстановления паролей в Windows

.docxМіністерство освіти і науки України

Харківський національний університет радіоелектроніки

Факультет Інфокомунікацій .

Кафедра Інфокомунікаційної інженерії імені В.В. Поповського .

ЗВІТ

з лабораторного заняття №2

з дисципліни

Ідентифікація об'єктів та користувачів

Тема заняття: Методи аудити та вiдновлення паролей в windows

2020 р.

ЦЕЛЬ РАБОТЫ

Цель работы: изучение возможностей аудита и восстановления паролей в операционной системе Windows (Windows NT, Windows 2000, Windows XP, Windows 2003, Windows Vista, Windows 7) с применением программного продукта SAMInside.

ХОД ИСПОЛНЕНИЯ

Задание 1. Проведение атаки полным перебором.

Для выполнения данной работы необходимо было установить windows xp на виртуальную машину. В windows 10 программа не работала.

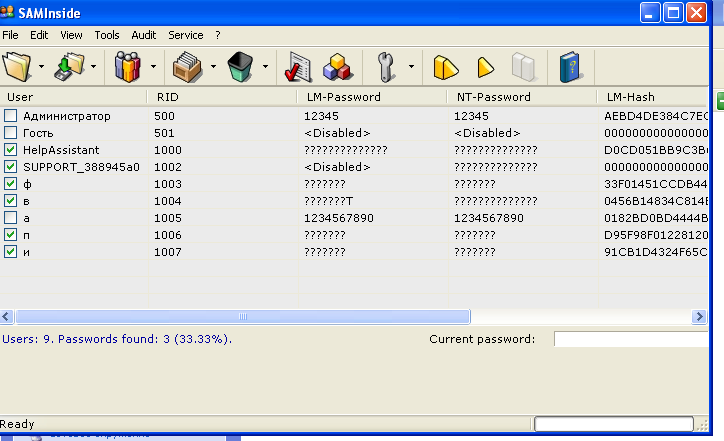

На рис. 1 показано импортированные данные о пользователях.

Рисунок 1 – Импортированные данные из файла SAM

На рис. 1 показан результат импортирования записей из файла. В системе windows xp, данное действие было успешно с использованием Планировщика задач. Для проверки работы программы я добавил дополнительных пользователей.

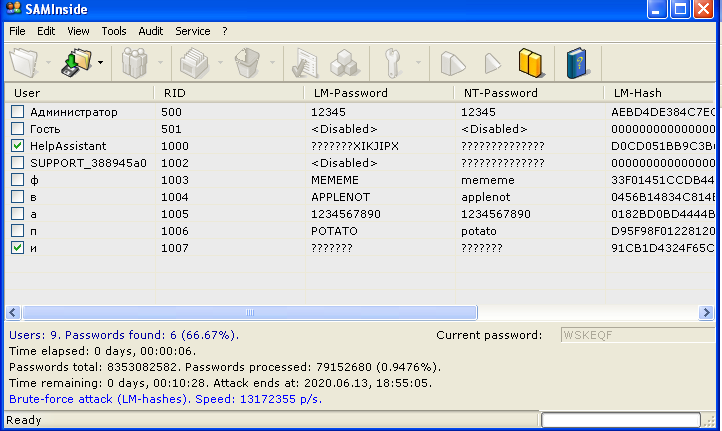

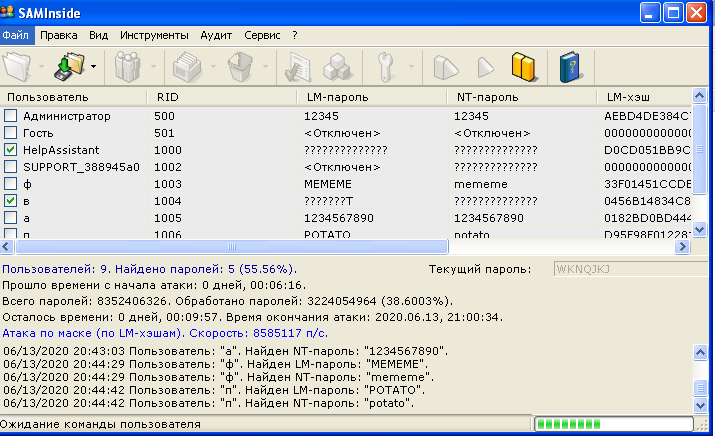

На рис. 2 показан подбор пароля.

Рисунок 2 – Подбор пароля записи

На рис. 2 показан результат перебора паролей программой. Настройки для бруд форса стандартные (1-7 символов длина, цифры и маленькие буквы). Пароли перебирались последовательно, для них вычислялись хеши, и сравнивались с базой.

Задание 2. Проведение атаки по словарю.

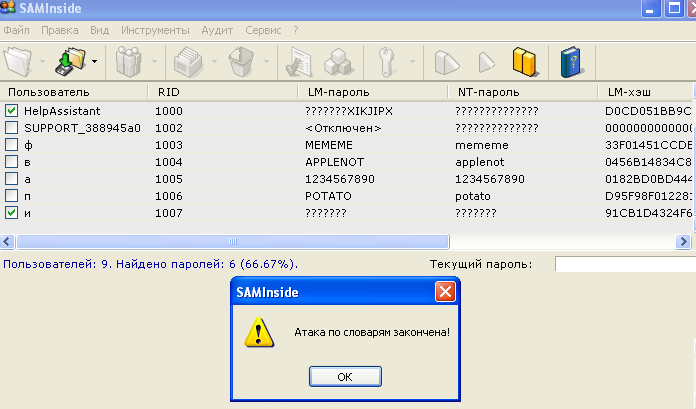

На рис. 3 показан подбор пароля методом «по словарю».

Рисунок 3 – Подбор пароля по словарю

На рис. 3 показана атака по словарю. Атака по словарю имеет преимущество перед перебором в скорости работы и длине пароля, однако она попросту бесполезна если пароль не состоит из слов, что есть в словаре. В даном случае по словарю был подобран пароль potato.

Задание 3. Проведение гибридной атаки.

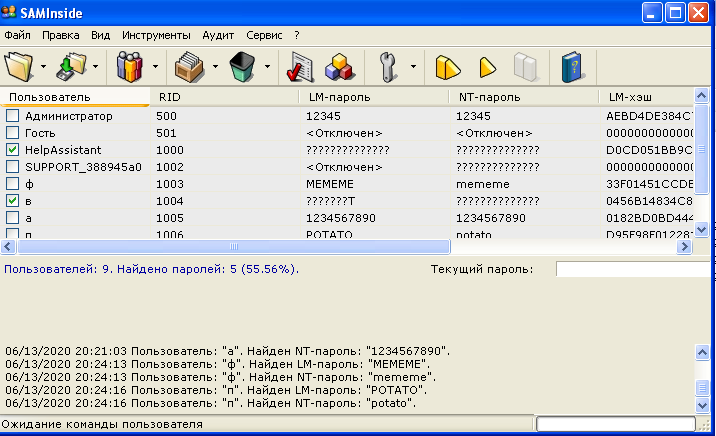

На рис. 4 показан подбор пароля методом гибридной атаки.

Рисунок 4 – Гибридная атака

На рис. 4 показан результат проведения гибридной атаки для перебора паролей. В параметрах указано добавление 1 символ слева и справа. Гибридная атака хоть и обладает рядом улучшений по сравнению с перебором, однако для длинных паролей скорость взлома всё равно низкая. Также в самой программе отсутствует выбор добавляемых символов. Гибридная атака представляет компромисс между перебором и атакой по словарю.

Задание 4. Проведение атаки по маске.

На рис. 5 показан подбор пароля способом по маске.

Рисунок 5 – Подбор пароля по маске

На рис. 5 показан процесс подбора пароля к архиву используя маску с известными символами. При использовании количества символов больше 8 единственным способом подбора пароля остается уменьшение количества неизвестных символов. Данный вид атаки эффективен если точно известны какие символы используются.

Задание 5. Сравнение результатов.

Таблица 1 – Сравнение паролей и времени, которое потрачено на их вскрытие.

Пароль |

Перебор |

словарь |

Гибридная |

Маска |

mememe |

1м 40с |

- |

10с |

1м 27с |

1234567890 |

0с |

- |

- |

0с |

potato |

2м 29с |

10с |

13с |

1м 40с |

A12s12 |

3м 39с |

- |

- |

- |

APPLENOT |

- |

- |

20ч приблиз. |

9м 10 с |

ВЫВОДЫ

Задание на практическое занятие выполнены в полном объеме.

Во время проведения лабораторного занятия я исследовал атаки на пароли от учётных записей.

Программа SAMinside предназначена для подбора паролей от учётных записей. В связи с изменением механизмов защиты учётных записей, она эффективна в версиях windows ниже 7. В связи с хранением паролей не в первичном виде, а в виде хеша, программе всё равно нужно перебирать пароли. Наибольшую эффективность показывают пароли от 8 знаков, а также комбинации из букв и цифр. При сравнении же методов атак то можно выделить преимущество атаку по маске в связи с наличием выбора используемых символов, однако также хорошо себя может проявить гибридная атака, а также атака по словарю, при условии грамотно составленного словаря. Преимуществом же простого перебора является количество символов. Его можно спокойно использовать для паролей до 7-8 знаков.

Во время выполнения работы трудности не возникли.