3-2 Стеганографія / Сетевая стеганография_учебник

.pdfПропускна здатність і затримки передачі є незалежними параметрами, так що мережа може володіти, наприклад, високою пропускною здатністю, але вносити значні затримки при передачі кожного пакета.

2. Надійність і безпека

Для оцінки надійності використовується:

Коефіцієнт готовності означає частку часу, протягом якого система може бути використана. Готовність може бути поліпшена шляхом введення

надмірності в структуру системи: ключові елементи |

системи |

|

повинні |

|||||||

існувати |

в |

декількох |

екземплярах, щоб |

при |

відмові одного |

з |

них |

|||

функціонування системи забезпечували інші. |

|

|

|

|

|

|

||||

Іншим |

аспектом |

загальної |

надійності |

є безпека(security), |

тобто |

|

||||

здатність системи захистити дані від несанкціонованого доступу. |

|

|

|

|||||||

Ще |

одною характеристикою |

надійності |

є |

відмовостійкість(fault |

|

|||||

wrance). У мережах під відмовостійкостю розуміється здатність системи сховати від користувача відмову окремих її елементів. В відмовостійкій системі відмова одного з її елементів приводить до деякого зниження якості її роботи, а не до повного останову.

3. Розширюваність і масштабованість

Розширюваність (extensibility) означає можливість порівняно легкого додавання окремих елементів мережі(користувачів, комп’ютерів, додатків, служб), нарощування довжини сегментів мережі й заміни існуючої апаратури більш потужною. При цьому принципово важливо, що легкість розширення системи іноді може забезпечуватися в деяких досить обмежених межах.

Масштабованість (scalability) означає, що мережа дозволяє нарощувати кількість вузлів і довжину зв’язків у дуже широких межах, при цьому продуктивність мережі не погіршується. Для забезпечення масштабованості мережі доводиться застосовувати додаткове комунікаційне устаткування й спеціальним образом структурувати мережу.

4. Інжиніринг мережевого трафіку

При традиційній маршрутизаціїIP-трафік маршрутизируется за допомогою його передачі від однієї точки призначення до іншої і слід до пункту призначення по шляху, що має найменшу сумарну метрику мережевого рівня. Цей шлях може не бути оптимальним, так як він залежить від інформації про статичної метриці каналу. В даному випадку, при виборі шляху не враховуються вільні мережеві ресурси, поточне завантаження каналів, а також вимоги до обслуговування трафіку. Таким чином, якщо

найкоротший шлях вже перевантажений, то пакети все одно будуть

41

надсилатися цим шляхом, внаслідок чого буде спостерігатися картина завантаженості одних каналів зв'язку і простою інших.

Даний метод розподілу ресурсів мережі не є ефективним - одні ресурси працюють з перевантаженням, а інші не використовуються зовсім. Таким

чином традиційні методи боротьби з |

перевантаженнями |

цю |

проблему |

|||||

вирішити |

не |

можуть, тому |

доцільніше |

використовувати |

технологію |

|||

управління трафіком. |

|

|

|

|

|

|

||

В даний час для вирішення завдання забезпечення |

ефективного |

|||||||

управління трафіком вNGN задіюється технологія інжинірингу трафіку |

||||||||

(Traffic Engineering). Під |

інжинірингом |

трафіку |

розуміють |

методи і |

||||

механізми |

збалансованого |

завантаження |

всіх ресурсів мережі, а |

також |

||||

швидкого |

відновлення маршрутів після |

збою за |

рахунок |

раціонального |

||||

вибору шляху проходження трафіку через мережу. Методи інжинірингу трафіку:

Вихідними даними для методів інжинірингу трафіку є:

1)характеристики передавальної мережі, її топологія, а також продуктивність складових її комутаторів і ліній зв'язку;

2)відомості про запропоновану навантаженні мережі, тобто про потоках трафіку, які мережа повинна передати між своїми прикордонними комутаторами.

Методи інжинірингу трафіку частіше застосовують не до окремих, а до агрегірованнимпотокам, які є об'єднанням декількох потоків. Необхідно відзначити, що агрегування окремих потоків в один можливо тільки в тому випадку, коли всі потоки, що становлять агрегований потік, пред'являють одні й ті ж вимоги до якості обслуговування. Агреговане завдання потоків

дозволяє спростити задачу вибору шляхів, так як при індивідуальному розгляді кожного користувача потоку проміжні комутатори повинні зберігати занадто великі обсяги інформації, оскільки індивідуальних потоків може бути дуже багато.

Завдання ТЕ полягає у визначенні маршрутів проходження потоків трафіку через мережу, тобто для кожного потоку потрібно знайти точну послідовність проміжних комутаторів і їх інтерфейсів. При цьому маршрути повинні бути такими, щоб усі ресурси мережі були навантажені до максимально можливого рівня, а кожен потік отримував необхідну якість обслуговування. Наприклад, для еластичного трафіку максимальне значення вибирається максимум, ніж коефіцієнт 0,9, а для чутливого до затримок трафіку не більш, ніж 0,5. Однак резервування проводиться не для всіх потоків і потрібно залишити частину пропускної здатності для вільного

42

використання. Тому наведені максимальні значення зазвичай зменшують до 0,75 і 0,25 відповідно.

Технологія MPLS підтримує техніку інжинірингу трафіку. В цьому

випадку |

використовуються |

модифіковані |

протоколи |

сигналізації |

маршрутизації, що мають приставку ТЕ(Traffic |

Engineering - |

інжиніринг |

||

трафіку). В цілому такий варіант MPLS отримав назву MPLS ТЕ. |

|

|||

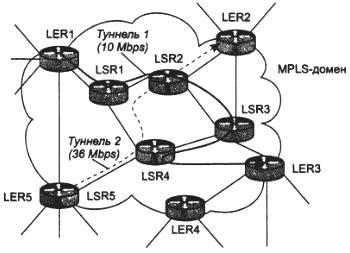

В технології MPLS ТЕ шляху LSP (Label Switched Path) називають ТЕтунелями. ТЕ-тунелі прокладаються згідно з технікою маршрутизації від джерела, коли централізовано задаються проміжні вузли маршруту. Ініціатором завдання маршруту для ТЕ-тунелю виступає початковий вузол тунелю, а розраховуватися такий маршрут може як цим же початковим

вузлом, так і зовнішньої по відношенню до мережі програмної системою або |

|

|||||||

адміністратором. |

|

|

|

|

|

|

||

MPLS ТЕ підтримує тунелі двох типів: |

|

|

|

|

|

|||

- |

строгий |

ТЕ-тунель - |

визначає |

все |

проміжні |

вузли |

між |

двом |

прикордонними пристроями (вказується початковий і кінцевий вузли тунелю, |

|

|||||||

а так само всі проміжні, тобто послідовність IP-адрес для пристроїв, що |

|

|||||||

входять в тунель); |

|

|

|

|

|

|

||

- |

вільний |

ТЕ-туннель - |

визначає |

тільки |

частина проміжних |

вузлів |

від |

|

одного прикордонного пристрою до іншого, а решта проміжні вузли вибираються пристроєм LSR (Label Switching Router) самостійно (адміністратор задає лише початковий і кінцевий вузли тунелю). На рисунку 1 показані обидва типи тунелів.

Рисунок 5.1 - ТЕ-тунелі в технології MPLS

В міру ускладнення мереж і зростання вимог до ресурсів, інжиніринг трафіку буде ставати все більш важливим засобом управління мережевими

43

ресурсами, дозволяючи оптимізувати продуктивність, збільшувати загальну ефективність і мінімізувати навантаження.

Питання до самоконтролю

1.Назвіть основні характеристики продуктивності мережі.

2.У чому вимірюється пропускна здатність?

3.Що таке відмово стійкість?

4.Розкрийте поняття розширюваність і масштабованість.

5.У чому полягає завдання інжинірингу?

44

|

Література |

|

1. Олифер |

.В Г. Компьютерные |

сети. Принципы, технологии, |

протоколы: Учебник для вузов / В. Г. Олифер, Н. А. Олифер. – 5-е изд. –

СПб.: Питер, 2016. – 992 с.: ил. – ISBN 978-5-496-01967-5.

2.Таненбаум Е., Уэзерол Д. Компьютерные сети / Э. Тоненбаум. – 5-е

изд. – СПб.: Питер, 2017. – 960 с.

3.Куроуз Д., Рос К. Компьютерные сети. Нисходящий поход / Д.

Куроуз. – 6-е изд., М.:Эксимо, 2016. – 912 с.

4.Гук М. Аппаратные средства локальных сетей. Энциклопедия / М.

Гук. – СПб: Издательство «Питер». 2000. – 576 с. – ISBN 5-8046-0113-X.

5.Климаш М. М. Технології безпровідного зв’язку / М. М. Климаш, В. О. Пелішок, П. М. Михайленич. – Львів, 2007. – 818с.

6. |

Никульський |

. И Е. |

Оптические |

интерфейсы |

цифровых |

|

коммутационных станций и сети доступа/ И. |

Е. Никульський. |

– М.: |

||||

Техносфера, 2006. – 256 с. – ISBN 5-94836-087-3. |

|

|

|

|||

7. |

Алиев Т. И. Сети ЭВМ и телекоммуникации. – СПб: СПбГУ ИТМО, |

|||||

2011. – 400 с.: ил. |

|

|

|

|

|

|

8. |

Вишневский |

.В М.. |

Теоретические |

основы |

проектирования |

|

компьютерных сетей. / В. М. Вишневский. – М. : Техносфера, 2003. – 512.

9.Томашевський В. М. Моделювання систем. / Валентин Миколайович Томашевський. – К. : Видавнича група BHV, 2005. – 352 с.

10.Зайченко Ю. П. Комп’ютерні мережі. / Ю. П. Зайченко. – К. : Слово, 2003. – 256 с.

11.Дикер Пилдуш Г. Сети АТМ корпорацииCISCO. / Галина Дикер Пилдуш – М. : Издательский дом «Вильямс», 2004. – 880 с.

12.Основи побудови засобів та систем телекомунікацій. / Кичак В. М., Барась С. Т., Кравцов Ю .І., Городецька О. С. – Вінниця: ВНТУ – 2010. – 236 с.

13.Гордейчик С. В. Безопасность беспроводных сетей. / С. В. Гордейчик, В. В. Дубровин. – М. : Горячая линия–Телеком, 2008. – 288 с.

14.Квєтний .Р Н. Методи та засоби передавання інформації у проблемно-орієнтованих розподілених комп’ютерних системах: монографія

/Р. Н. Квєтний, А. Я. Кулик. – Вінниця : ВНТУ, 2010. – 362 с.

15.Радько Н. М. Риск-модели информационно-телекоммуникационных систем при реализации угроз удаленного и непосредственного доступа/ Радько Н. М., Скобелев И. О. – М. : РадиоСофт, 2010. – 232 с.

16.Буров Є. В. Комп’ютерні мережі. / Є. В. Буров. – Львів : Магнолія

2010. - 264 с.

17.Кулябов Д. С. Архитектура и принципы построения современных сетей и систем телекоммуникаций: Учеб. Пособие / Д. С.Кулябов, А. В. Королькова. – М.: РУДН, 2008. – 281 с.

18.Порєв Г.В. Архітектура сучасних комп’ютерних мереж: Методичний посібник / Г. В. Порєв. – Вінниця: УНІВЕРСУМ-Вінниця, 2008. – 98 с.

45

19.Мак-Квери С. Передача голосовых данных по сетямCisco Frame Relay, ARM і IP / С. Мак-Квери, К. Мак-Грю, Ст. Фой. – Пер. с англ. А. Н.

Крикуна. – М.: Изд. дом «Вильямс», 2002. – 512 с.: ил. – ISBN 5-8459-0340-8.

20.Одом . У Официальное руководство по подготовке сертификационным экзаменам CCENT/CCNA ICND1 / У. Одом. – 2-е изд.; Пер. с англ. А. В. Мысник, В. А. Швец. – М.: ООО «И. Д. Вильямс», 2010. – 672 с.: ил. – ISBN 978-5-8459-1439-2.

21.Одом У. Официальное руководство Cisco по подготовке к сертификационным экзаменам CCNA ICND2 / У. Одом. – 2-е изд.; Пер. с англ. А. В. Мысник, К. А. Птицына, В. А. Швец. – М.: ООО «И. Д. Вильямс», 2011. – 736 с.: ил. – ISBN 978-5-8459-1442-2.

22. Захарченко |

М. .В Інформаційна |

безпека |

інформаційно- |

комунікаційних систем. Лабораторний практикум. |

Частина 1 – |

Комплекси |

|

засобів захисту інформації від НСД: навч. посіб. |

/ М.В. Захарченко, В.Г. |

||

Кононович, В.Й. Кільдішев, Д.В. Голев // За ред. ак. МАІ М.В. Захарченка.– Одеса: ОНАЗ ім. О.С. Попова, 2011. – 168 с.

23. Єсін В. І. Безпека інформаційних систем і технологій: навчаль ний посібник [для студентів вищих навчальних закладів, які навчаються за напрямами підготовки «Безпека інформаційних і комунікаційних систем»] / В. І. Єсін,О. О. Кузнецов, Л. С.Сорока. – Х. : ХНУ імені В. Н. Каразіна, 2013.

– 632 с. –ISBN 978:966:623:927:6

46