3-1 Основи побудови та захисту сучасних операційних систем / Защита_операционных_систем_КНМЗ

.pdf

Основи побудови та захисту сучасних операційних систем

Лекція 08

ЗАГАЛЬНІ ВІДОМОСТІ ПРО ІДЕНТИФІКАЦІЮ ТА АУТЕНТИФІКАЦІЮ

1.Ідентифікація та її задачі

2.Парольний захист

Лектор: к.т.н., доцент І.С. Добринін, факультет Інфокомунікацій, кафедра Інфокомунікаційної інженерії

Основи побудови та захисту сучасних операційних систем

1. ІДЕНТИФІКАЦІЯ ТА ЇЇ ЗАДАЧІ

Ідентифікація покликана зіставити кожному користувачеві (групі користувачів) відповідну йому розмежувальну політику доступу до об'єкту. Для цього користувач повинен себе ідентифікувати - вказати своє «ім'я» (ідентифікатор). Таким чином перевіряється, чи належить користувач, що реєструється у системі, до користувачів, які можуть бути ідентифіковані системою. Відповідно до введеного ідентифікатору, користувачеві будуть співставлені відповідні права доступу.

Аутентифікація придназначена для контролю процедури

ідентифікації. Для цього користувач повинен ввести секретне слово -

пароль. Правильність пароля, що вводиться користувачем, підтверджує однозначну відповідність між користувачем, що реєструється і ідентифікованим користувачем

Идентификация |

Аутентификация |

Процедура |

|||||||

авторизации |

|||||||||

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

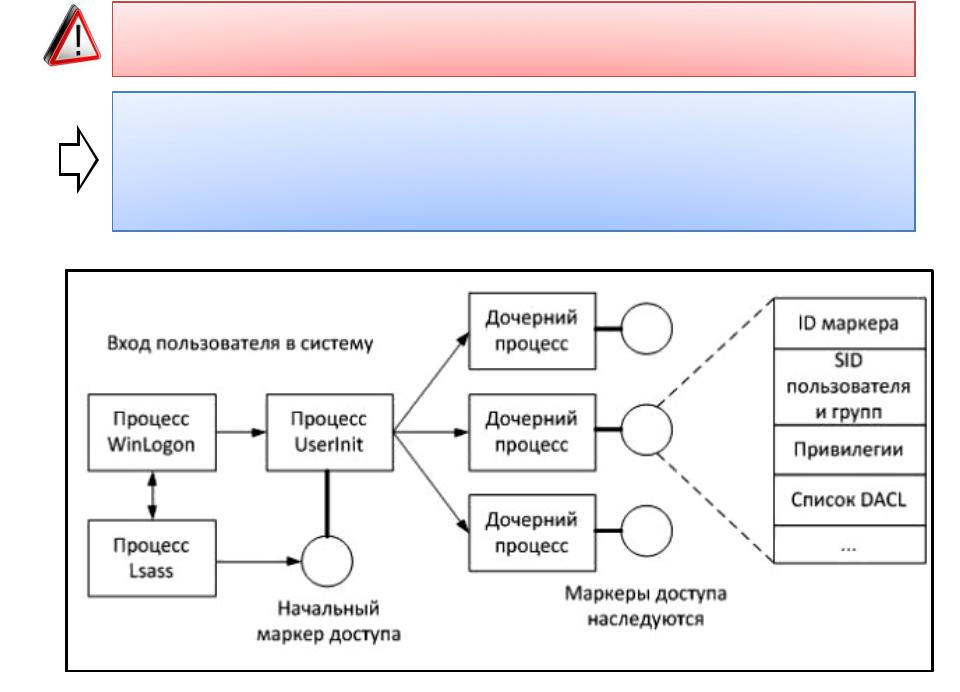

Ідентифікатори безпеки користувачів зберігаються в

маркерах доступу (access token)

Під час входу користувача в систему процес Lsass.exe створює для нього маркер доступу, який призначається першому призначеному для користувача процесу UserInit.exe, інші процеси, запущені користувачем, успадковують цей маркер

ФОРМАЛІЗОВАНІ ВИМОГИ ДО ІДЕНТИФІКАЦІЇ І АУТЕНТИФІКАЦІЇ

Повинні здійснюватися ідентифікація і перевірка справжності суб'єктів доступу при вході в систему за ідентифікатором (кодом) і паролем умовнопостійної дії довжиною не менше шести букв і цифр

Система захисту повинна вимагати від користувачів ідентифікувати себе  при запитах на доступ.

при запитах на доступ.

Система захисту повинна піддавати перевірці справжність ідентифікації -  здійснювати аутентифікацію.

здійснювати аутентифікацію.

Для цього вона повинна мати у своєму розпорядженні необхідні дані для ідентифікації і аутентифікації.

Система захисту повинна перешкоджати доступу до ресурсів, що  захищаються неідентифікованим користувачам і користувачам,

захищаються неідентифікованим користувачам і користувачам,

справжність ідентифікації яких при аутентифікації не підтвердилася

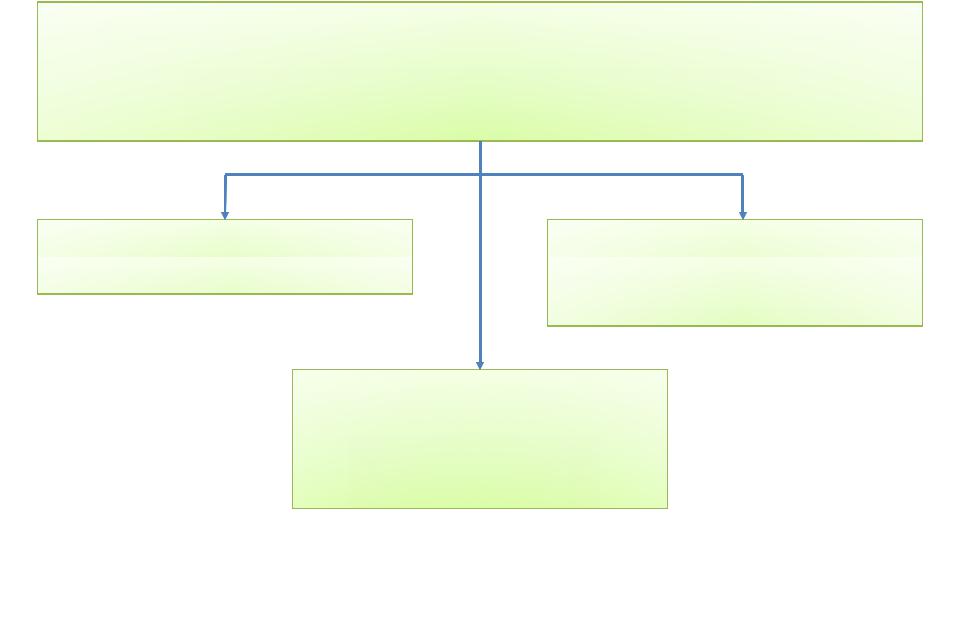

Авторизація в контексті кількості і виду зареєстрованих користувачів (Кого слід сприймати як потенційного зловмисника?)

В системі зареєстрований |

В системі зареєстровані |

один користувач |

адміністратор безпеки і один |

|

прикладний користувач |

В системі зареєстровані адміністратор безпеки і кілька прикладних користувачів

Автономний комп'ютер

Один прикладний користувач в системі

Управління захистом інформації прикладним користувачем

Ресурс, що захищається - власне комп'ютер - задача контролю входу в систему

Комп'ютер в складі ЛОМ

Кілька прикладних користувачів в системі

Управління захистом інформації адміністратором безпеки

Ресурс, що |

|

Ресурс, що захищається - |

|

Інші ресурси |

|

Мережні ресурси |

захищається - |

|

інформаційні ресурси |

|

комп'ютера, |

|

локальної мережі, в |

власне |

|

користувача - завдання захисту |

|

- завдання |

|

частині захисту від |

комп'ютер - |

|

ресурсів одного користувача, в |

|

захисту |

|

несанкціонованого |

задача |

|

тому числі адміністратора |

|

ресурсів |

|

доступу - завдання |

контролю |

|

безпеки, від несанкціонованого |

|

комп'ютера |

|

захисту мережних |

входу в |

|

доступу іншим користувачем |

|

|

|

ресурсів ЛОМ |

|

|

|

||||

систему |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ФУНКЦІОНАЛЬНЕ ПРИЗНАЧЕННЯ ПРОЦЕДУР ІДЕНТИФІКАЦІЇ І АУТЕНТИФІКАЦІЇ

Контроль завантаження

Доступ до завантаження

системи

Доступ до завдання способу завантаження

Доступ до завдання  режиму

режиму

завантаження

Контроль функціонування |

Блокування |

Доступ до системи |

|

Завантаження |

|

|

системи |

|

||

|

|

|

|

|

|

Доступ до запуску |

|

|

процесу (додатку) |

|

Доступу в систему |

|

|

|

Доступ до локальних |

|

Облікового запису |

ресурсів системи |

|

користувача |

|

|

|

Доступ до мережних |

|

Запуску додатка |

ресурсів |

|

|

|

|

|

|

|

|

Класифікація за функціональним призначенням процедур ідентифікації та аутентифікації, що

застосовуються в системах захисту

Належність ідентифікатора і пароля

Відповідальна особа |

Користувач |

Прикладний

Адміністратор

Класифікація за належністю ідентифікатора і пароля

Спосіб завдання ідентифікатора і пароля

Адміністратором |

Користувачем |

Відповідальною особою

Класифікація за способом завдання ідентифікатора і пароля