4015

.pdf

11

б) гиперболический цилиндр: x2 y2 1. a2 b2

Вариант 17: а) графики функций

y 6 sin 3 x cos x cos 2 x sin2 2 x cos 4 x ,

|

|

|

|

x |

|

|

e 5x , x |

0 |

|

|||

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|||||

|

|

|

||||||||||

1 x2 |

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1 x4 , x 0,1 |

|

|||||||||||

z |

; |

|||||||||||

1 cos x |

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

3x, x 1 |

|

|

|

|

|

6 x |

|

||||||||

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

б) параболический цилиндр: x2 2 y .

Вариант 18: а) поверхность z sin2 x 1 cos y 10y0,5xex ; б) кардиоида: 2r 1 cos .

Вариант 19: а) графики функций

y |

|

4 x2e 3x |

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

, |

|

|

|

|

|

|||||

4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

x4 sin2 x |

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

1 5x2 sin2 x , x 0 |

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

7 x 2 |

|

|

|

|

|

||||||||||||||

z |

|

; |

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

, x 0 |

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

3 |

|

4 e |

0,7x |

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

б) поверхность z 5x 2 |

|

3cos2 y . |

|

||||||||||||||||||

x |

|

||||||||||||||||||||

Вариант 20: а) Каппа: arctg ; |

|

|

|

|

|

||||||||||||||||

б) двухполосный гиперболоид: |

x2 |

|

y2 |

|

z 2 |

1. |

|||||||||||||||

a2 |

b2 |

c2 |

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

Найти корни уравнений одним из численных методов решения обыкновенных уравнений:

1.x7 3x5 4x2 10 0

2.x5 4x 2 0

3.x3 3x2 3x 14 0

4.x3 19x 30 0

12

5.x4 3x3 x2 4x 3 0

6.3x3 10x2 2x 3 0

7.x3 x2 3x 10 0

8.x3 6x2 9x 14 0

9.x3 7x2 7x 15 0

10.x3 x2 12x 0

11.2x5 x4 3x3 x 3 0

12.x5 60x3 65x 5 0

13.x3 5x2 4x 0

14.x4 3x3 4x2 x 9 0

15.x3 2x2 x 6 0

16.7x3 x2 3x 0

17.2x3 7x2 5x 4 0

18.2x3 x2 x 0

К лабораторной работе 8

1. Создать базу данных, определить типы таблиц (родительская или подчиненная), типы полей и их размеры. Найти ключевые поля. В разделе диаграмм созданной БД сгенерировать диаграмму, проверить связи между таблицами.

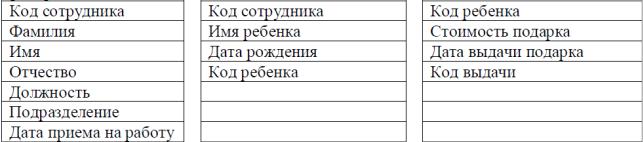

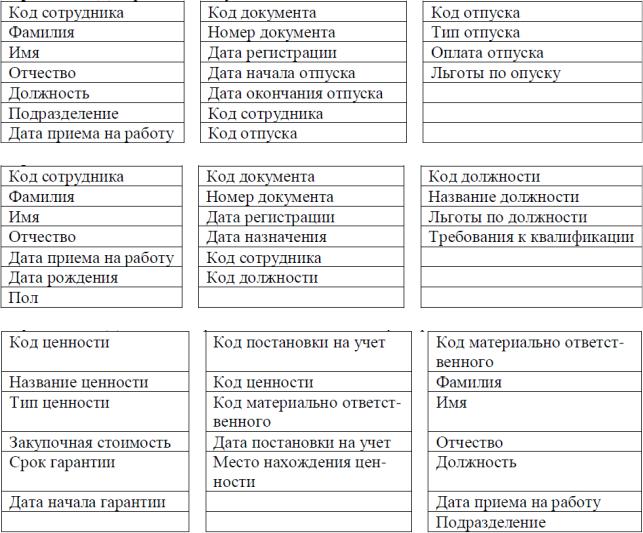

Вариант 1. БД «Учет выданных подарков несовершеннолетним детям сотрудников предприятия»

Вариант 2. БД «Учет выполненных ремонтных работ»

13

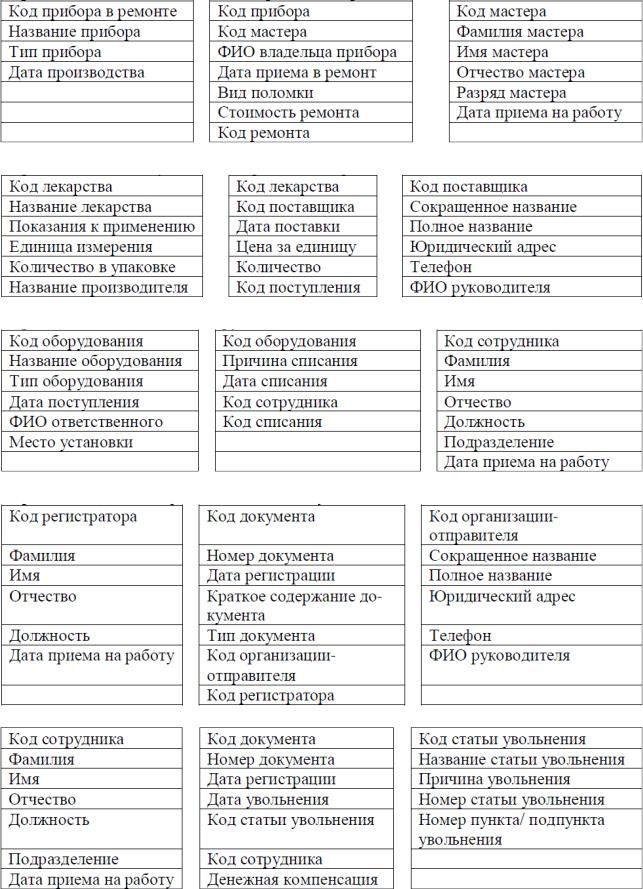

Вариант 3. БД «Поступление лекарственных средств»

Вариант 4. БД «Списание оборудования»

Вариант 5. БД «Регистрация входящей документации»

Вариант 6. БД «Увольнение сотрудника»

Вариант 7. БД «Приказ на отпуск»

14

Вариант 8. БД «Назначение на должность»

Вариант 9. БД «Учет материальных ценностей на предприятии»

К лабораторной работе №9 Вариант 1.

1.Вывести список сотрудников, у которых есть хотя бы один ребенок.

2.Вывести список детей, которым выдали подарки в указанный период.

3.Вывести список родителей, у которых есть несовершеннолетние дети.

Вариант 2.

1.Вывести список приборов с указанным типом.

2.Вывести количество отремонтированных приборов и общую стоимость ремонтов указанного мастера.

3.Вывести информацию о мастерах с разрядом больше указанного числа или с датой приема на работу меньше указанной даты.

Вариант 3.

1.Вывести список лекарств с указанным показанием к применению.

2.Вывести список дат поставок, по которым продано больше указанного числа одноименного лекарства.

15 3. Вывести дату поставки, сумму, ФИО руководителя от поставщика и

название лекарства по коду поступления больше указанного числа.

Вариант 4.

1.Вывести список сотрудников с указанной должностью.

2.Вывести список списанного оборудования по указанной причине.

3.Вывести дату поступления, название оборудования, ФИО ответственного и дату списания для оборудования, списанного в указанный период.

Вариант 5.

1.Вывести список сотрудников с указанной должностью.

2.Вывести список документов, в содержании которых встречается указанный фрагмент слова.

3.Вывести дату регистрации, тип документа, ФИО отправителя и название организации для документов, зарегистрированных в указанный период.

Вариант 6.

1.Вывести список сотрудников с указанной причиной увольнения.

2.Вывести список документов с датой регистрации в указанный период.

3.Вывести дату регистрации, причину увольнения, ФИО сотрудника для документов, зарегистрированных в указанный период.

Вариант 7.

1.Вывести список сотрудников, бравших отпуск указанного типа.

2.Вывести список документов с датой регистрации в указанный период.

3.Вывести дату регистрации, тип отпуска, ФИО сотрудника для документов, зарегистрированных в указанный период.

Вариант 8.

1.Вывести список сотрудников, назначенных на указанную должность.

2.Вывести список документов с датой регистрации в указанный период.

3.Вывести дату регистрации, должность, ФИО сотрудника для документов, зарегистрированных в указанный период.

Вариант 9.

1.Вывести список мест нахождения материальных ценностей, в названии которых встречается указанное слово.

2.Вывести сумму стоимости ценностей с кодом в указанном диапазоне.

3.Вывести список материально ответственных лиц с датой приема на работу в указанном диапазоне.

16

ТЕСТОВЫЕ ЗАДАНИЯ

1Периферийные устройства выполняют функцию... 1) управления работой ЭВМ по заданной программе 2) ввода-вывода информации 3) оперативного сохранения информации 4) обработки данных, вводимых в ЭВМ.

2К основным параметрам лазерных принтеров относится: 1) ширина каретки, максимальная скорость печати 2) буфер данных, уровень шума 3) разрешающая способность, буфер печати 4) производительность, формат бумаги

3Такие параметры, как время реакции пикселя и угол обзора, характерны для следующих устройств: 1) плоттер 2) LCD-монитор 3) сканер

4В состав интегрированного пакета Microsoft Office входят: 1) система управления базами данных 2) векторный графический редактор 3) растровый

графический редактор

5К характеристикам качества информации относится: 1) направленность, 2) цикличность, 3) выразительность, 4) полнота

6Ошибка «пропущена точка с запятой» может быть выявлена на этапе

1)семантического анализа

2)оптимизации кода

3)синтаксического анализа

4)лексического анализа

7При проектировании программного обеспечения используются подходы: 1) сверху вниз, 2) слева направо, 3) справа налево

8В векторных графических редакторах можно использовать проекции:

1)полигонные

2)ортогональные

3)виртуальные

9Устройства вывода данных:

1)привод CD-ROM,

2)жесткий диск,

3)монитор,

г) сканер

10Укажите истинные высказывания.1. Появление второго поколения ЭВМ было обусловлено переходом от электронных ламп к транзисторам. 2. В ЭВМ первого поколения отсутствовало устройство управления. 3. В ЭВМ первого поколения отсутствовала оперативная память.4. Компьютер с процессором Intel Pentium III относится к третьему поколению ЭВМ

11Совокупность формул, отражающих те или иные свойства объекта/оригинала или его поведение, называется моделью:

1)физической

17

2)статистической

3)математической

4)динамической

12Протокол FTP предназначен для

1)передачи файлов

2)загрузки сообщений из новостных групп

3)просмотра Web-страниц

4)общения в чате

13Сетевые черви – это...

1)программы, которые изменяют файлы на дисках и распространяются в пределах компьютера

2)программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии

3)программы, распространяющиеся только при помощи электронной почты

4)вредоносные программы, действие которых заключается в создании сбоев при питании компьютера от электрической сети

14По сравнению с другими типами кабелей оптоволоконный...

1)имеет самую низкую стоимость

2)обладает высокой скоростью передачи информации

3)допускает беспроводную передачу данных

15Вирусы могут быть:

1)мутантами,

2)невидимками,

3)логическими

16Программными средствами для защиты информации в компьютерной сети являются:

1)Firewall,

2)Sniffer,

3)Backup

17Электронная цифровая подпись устанавливает _____ информации.

1)непротиворечивость

2)подлинность

3)объем

4)противоречивость

18Электронная цифровая подпись документа позволяет решить вопрос о ____

документа(у)

18

1)режиме доступа к

2)ценности

3)подлинности

4)секретности

19Сжатый образ исходного текста обычно используется...

1)в качестве ключа для шифрования текста

2)для создания электронно-цифровой подписи

3)как открытый ключ в симметричных алгоритмах

4)как результат шифрования текста для его отправки по незащищенному каналу

20Подлинность документа может быть проверена…

1)по секретному ключу автора

2)сверкой изображения рукописной подписи

3)по его электронной подписи

4)своим секретным ключом

21Для уничтожения («выкусывания») вируса после его распознавания используются…

1)программы-ревизоры

2)программы-фильтры

3)программы-вакцины

4)программы-фаги

22Необходимо послать электронное сообщение удаленному адресату. При этом получатель должен знать, что это именно то самое сообщение. Для этого нужно…

1)закрыть сообщение паролем

2)использовать цифровую подпись

3)послать сообщение по секретному каналу связи

4)заархивировать сообщение

23Вредоносная программа ________________ проникает в компьютер под видом другой программы (известной и безвредной) и имеет при этом скрытые деструктивные функции

1)макровирус

2)стэлс-вирус

3)«троянский конь»

4)«компьютерный червь»

24Суть компрометации информации

1)внесение изменений в базу данных, в результате чего пользователь лишается доступа к информации

19

2)несанкционированный доступ к передаваемой информации по каналам связи и уничтожения содержания передаваемых сообщений

3)внесение несанкционированных изменений в базу данных, в результате чего потребитель вынужден либо отказаться от неѐ, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений

25Основные угрозы доступности информации

1)злонамеренное изменение данных

2)хакерская атака

3)отказ программного и аппаратного обеспечения

4)перехват данных

26Под утечкой информации понимается...

1)несанкционированный процесс переноса информации от источника к злоумышленнику

2)процесс уничтожения информации

3)непреднамеренная утрата носителя информации

4)процесс раскрытия секретной информации

27Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является...

1)установка пароля на BIOS

2)использование новейшей операционной системы

3)использование программно-аппаратных средств защиты

4)установка пароля на операционную систему

28Наиболее эффективным средством контроля данных в сети являются...

1)системы архивации

2)антивирусные программы

3)RAID-диски

4)пароли, идентификационные карты и ключи

29Прокси-сервер сети Интернет

1)используется для обмена электронными подписями между абонентами сети

2)позволяет зашифровать электронную информацию 3) обеспечивает пользователя защищенным каналом связи

4)обеспечивает анонимизацию доступа к различным

30Троянской программой является...

1)программа, вредоносное действие которой выражается в удалении и/или модификации системных файлов компьютера

2)программа, заражающая компьютер независимо от действий пользователя

3)программа, проникающая на компьютер пользователя через Интернет

20

4) вредоносная программа, которая сама не размножается, а выдает себя за чтото полезное, тем самым пытаясь побудить пользователя переписать и установить на свой компьютер программу самостоятельно

31Вид угрозы действия, направленного на несанкционированное использование информационных ресурсов, не оказывающего при этом влияния на еѐ функционирование – ... угроза

1)активная

2)пассивная

3)секретная

4)безразличная

32Информация, составляющая государственную тайну не может иметь гриф...

1)«для служебного пользования»

2)«секретно»

3)«совершенно секретно»

4)«особой важности»

33Наиболее эффективное средство для защиты от сетевых атак

1)использование сетевых экранов (firewall)

2)использование антивирусных программ

3)посещение только «надѐжных» интернет-узлов

4)использование только сертифицированных программ-браузеров при доступе к сети Интернет

34К формам защиты информации не относится...

1)правовая

2)организационно-техническая

3)страховая

35Информация на магнитных дисках записывается...

1)по концентрическим дорожкам и секторам

2)в специальных магнитных окнах

3)по индексным отверстиям

4)в дисковых регистрах

36В состав мультимедиа-компьютера обязательно входит...

1)CD-ROM-дисковод

2)проекционная панель

3)модем

4)сетевая карта

37Печатающие устройства используют ________-модель представления цвета

1)JPEG

2)BMP