Отчёт по лабораторной работе №3

.docxМИНОБРНАУКИ РОССИИ

Санкт-Петербургский государственный

электротехнический университет

«ЛЭТИ» им. В.И. Ульянова (Ленина)

Кафедра математического обеспечения и применения ЭВМ

отчет

по лабораторной работе №3

по дисциплине «Сети телекоммуникации»

Тема: Использование межсетевого

экрана ОС Linux

|

|

|

Преподаватель |

|

Борисенко К.А. |

Санкт-Петербург

2019

Цель работы.

Научиться создавать, удалять и изменять правила межсетевого экрана iptables (настройка блокировки трафика, разрешения принятия трафика, логгирования приходящих пакетов).

Порядок выполнения работы.

Имеются три виртуальные машины – Ub1, Ub3, UbR. Каждая соединена с двумя другими.

0. На всех машинах запустить скрипт toscrath.sh. Проверить, что таблицы ядра пусты.

1. Заблокировать доступ по IP-адресу Ub1 к Ub3.

2. Заблокировать доступ по порту X на Ub1.

3. Заблокировать доступ к порту X на Ub3 от UbR. Проверить возможность доступа с Ub1.

4. Полностью запретить доступ к Ub3. Разрешить доступ к порту X.

5. С помощью правила по умолчанию обеспечить блокировку всех входящих и исходящих пакетов узла Ub3, исключая пакеты управления сетью (протокол ICMP). Убедиться, что Ub3 принимает и отвечает на запросы команды ping, но не отвечает на запросы протокола TCP.

6. Запретить подключение к Ub1 по порту X. Настроить логгирование попыток подключения по порту X.

7. Заблокировать доступ по порту X к Ub3 с Ub1 по его MAC-адресу.

8. Полностью закрыть доступ к Ub1. Разрешить доступ для Ub3 к Ub1, используя диапазон портов X.

9. Разрешить только одно ssh подключение к UbR.

Вариант 6

-

Вар.\Задание

2

X=

3

X=

4

X=

6

X=

7

X=

8

X=

6

26

76

26

76

16

16-76

Выполнение работы.

Было создано три виртуальных машины, находящихся в одной сети и связанных каждая с каждой.

Ip-адрес VM Ub1 – 192.168.56.102. Ip-адрес VM Ub3 – 192.168.56.103. Ip-адрес VM UbR – 192.168.56.104.

Для проверки обращения к портам была использована утилита netcat.

Задание 1 – заблокировать доступ по IP-адресу Ub1 к Ub3

На рис. 1 приведена работа в терминале VM Ub3: в INPUT было добавлено правило, согласно которому все пакеты, поступающие от устройства с ip-адресом 192.168.56.102, игнорируются.

Рисунок 1 – Работа в терминале VM Ub3, задание 1

На рис. 2 приведена работа в терминале VM Ub1: обращение к VM Ub3 – ни один пакет не был доставлен.

Рисунок 2 – Работа в терминале VM Ub3, задание 1

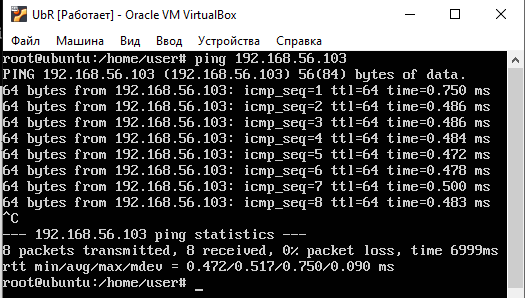

На рис. 3 приведена работа в терминале VM UbR: обращение к VM Ub3 – все пакеты доставлены.

Рисунок 3 – Работа в терминале VM Ub3, задание 1

Задание 2 – Заблокировать доступ по порту 26 на Ub1

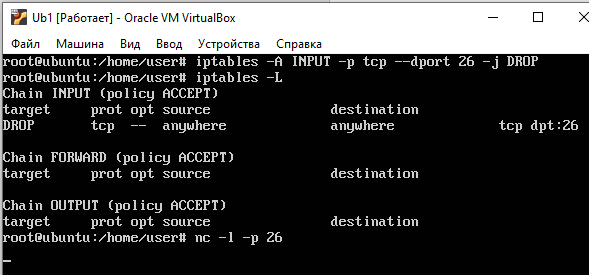

На рис. 4 приведена работа в терминале VM Ub1: в INPUT было добавлено правило, согласно которому все пакеты, поступающие на порт 26, игнорируются, для проверки результата был запущен сервер.

Рисунок 4 – Работа в терминале VM Ub1, задание 2

На рис. 5 приведена работа в терминале VM Ub3: обращение к порту 26 VM Ub1 – соединение не было установлено.

Рисунок 5 – Работа в терминале VM Ub3, задание 2

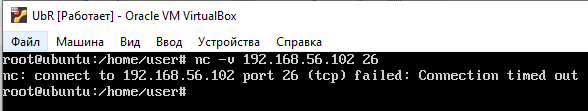

На рис. 6 приведена работа в терминале VM UbR: обращение к порту 26 VM Ub1 – соединение не было установлено.

Рисунок 6 – Работа в терминале VM UbR, задание 2

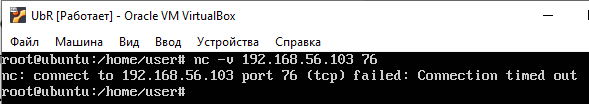

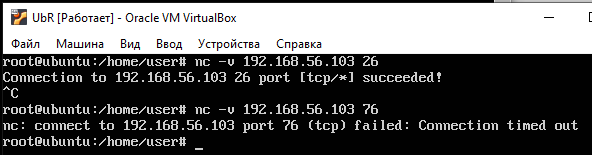

Задание 3 – Заблокировать доступ к порту 76 на Ub3 от UbR, проверить возможность доступа с Ub1

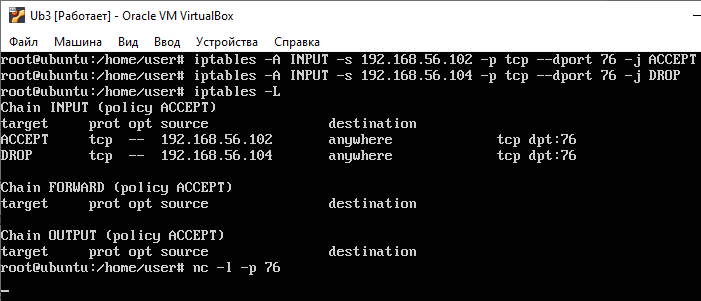

На рис. 7 приведена работа в терминале VM Ub3: в INPUT было добавлено 2 правила, согласно которым VM Ub1 имеет доступ к порту 76 VM Ub3, а VM UbR – не имеет, для проверки результата был запущен сервер.

Рисунок 7 – Работа в терминале VM Ub1, задание 3

На рис. 8 приведена работа в терминале UbR: обращение к порту 76 VM Ub3 – соединение не было установлено.

Рисунок 8 – Работа в терминале VM UbR, задание 3

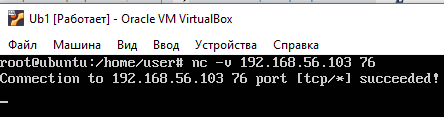

На рис. 9 приведена работа в терминале Ub1: обращение к порту 76 VM Ub3 – соединение было установлено.

Рисунок 9 – Работа в терминале VM Ub1, задание 3

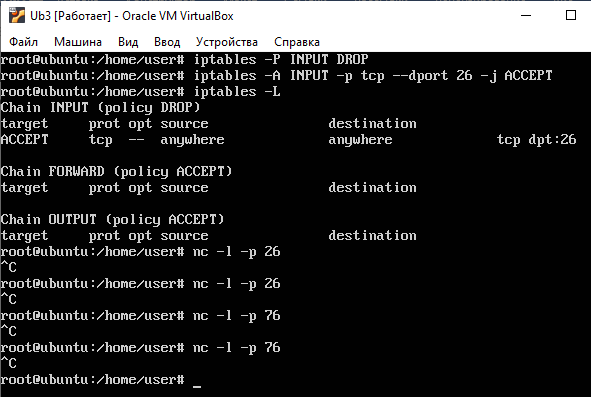

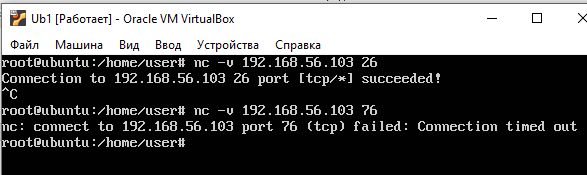

Задание 4 – Полностью запретить доступ к Ub3, разрешить доступ к порту 26

На рис. 10 приведена работа в терминале VM Ub3: в INPUT была изменена политика, был добавлен доступ к порту 26, для проверки результата были запущены серверы.

Рисунок 10 – Работа в терминале VM Ub3, задание 4

На рис. 11 приведена работа в терминале VM Ub1: обращение к порту 26, соединение было установлено, и порту 76, соединение не было установлено.

Рисунок 11 – Работа в терминале VM Ub1, задание 4

На рис. 12 приведена работа в терминале VM UbR: обращение к порту 26, соединение было установлено, и порту 76, соединение не было установлено.

Рисунок 12 – Работа в терминале VM UbR, задание 4

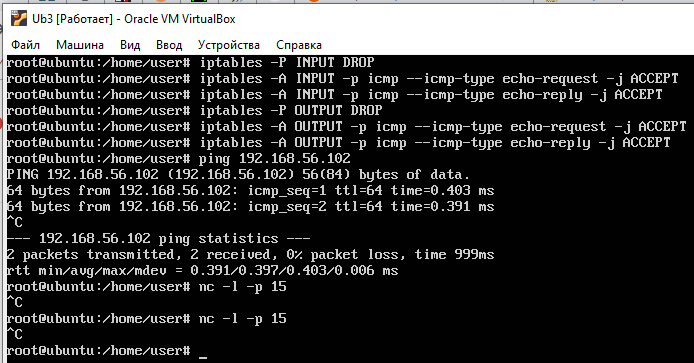

Задание 5 – с помощью правила по умолчанию обеспечить блокировку всех входящих и исходящих пакетов узла Ub3, исключая пакеты управления сетью (протокол ICMP), убедиться, что Ub3 принимает и отвечает на запросы команды ping, но не отвечает на запросы протокола TCP

На рис. 13 приведена работа в терминале VM Ub3: в INPUT была изменена политика, были добавлены правила, разрешающие VM Ub3 общение по протоколу ICMP, для проверки результата были запущены серверы и выполнен ping-запрос.

Рисунок 13 – Работа в терминале Ub3, задание 5

На рис. 14 приведена работа в терминале VM Ub1: ping-запрос – все пакеты доставлены, обращение к порту 15 VM Ub3 – соединение не было установлено.

Рисунок 14 – Работа в терминале Ub1, задание 5

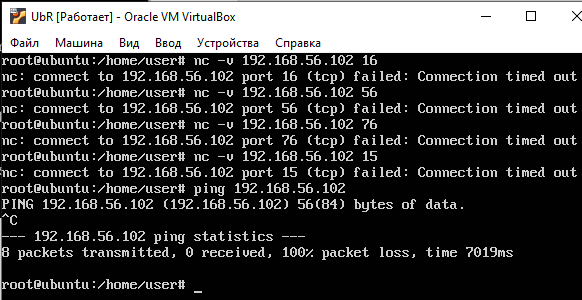

На рис. 15 приведена работа в терминале VM UbR: ping-запрос – все пакеты доставлены, обращение к порту 15 VM Ub3 – соединение не было установлено.

Рисунок 15 – Работа в терминале UbR, задание 5

Задание 6 – запретить подключение к Ub1 по порту 76. Настроить логгирование попыток подключения по порту 76.

На рис. 16 приведена работа в терминале VM Ub1: в INPUT было добавлено правило, согласно которому все обращения к порту 76 должны быть залоггированы, и правило, запрещающее доступ к порту 76, для проверки результата был запущен сервер и проверены соответствующие строки в файле /var/log/kern.log.

Рисунок 16 – Работа в терминале Ub1, задание 6

На рис. 17 и рис. 18 приведена работа в терминалах Ub3 и UbR: обращение к порту 76 Ub1 – был получен отказ в соединении.

Рисунок 17 – Работа в терминале Ub3, задание 6

Рисунок 18 – Работа в терминале UbR задание 6

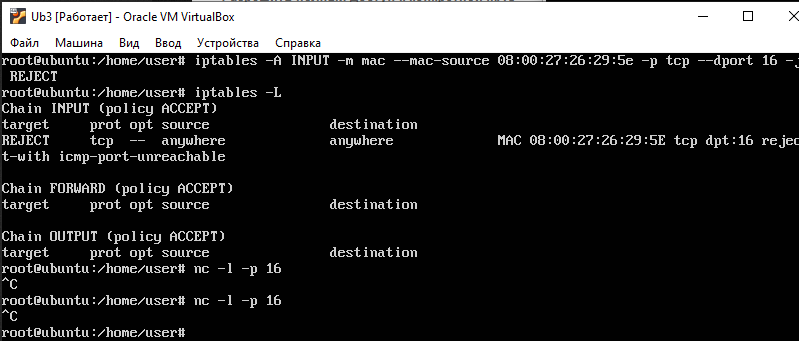

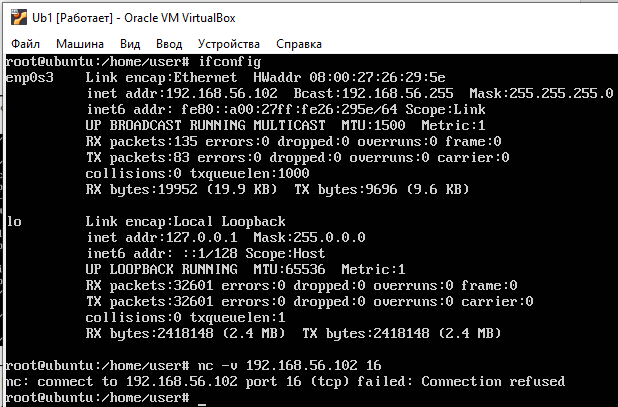

Задание 7 – Заблокировать доступ по порту 16 к Ub3 с Ub1 по его MAC-адресу

На рис. 19 приведена работа в терминале VM Ub3: в INPUT было добавлено правило, согласно которому доступ к порту 16 c устройства с заданным MAC-адресом запрещён, для проверки результата был запущен сервер.

Рисунок 19 – Работа в терминале VM Ub3, задание 7

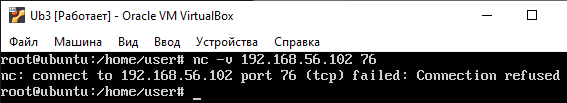

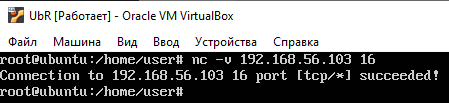

На рис. 20 приведена работа в терминале VM UbR: обращение к порту 16 VM Ub3 – соединение было установлено.

Рисунок 20 – Работа в терминале VM UbR, задание 7

На рис. 21 приведена работа в терминале VM Ub1: обращение к порту 16 VM Ub3 – в соединении было отказано.

Рисунок 21 – Работа в терминале Ub1, задание 7

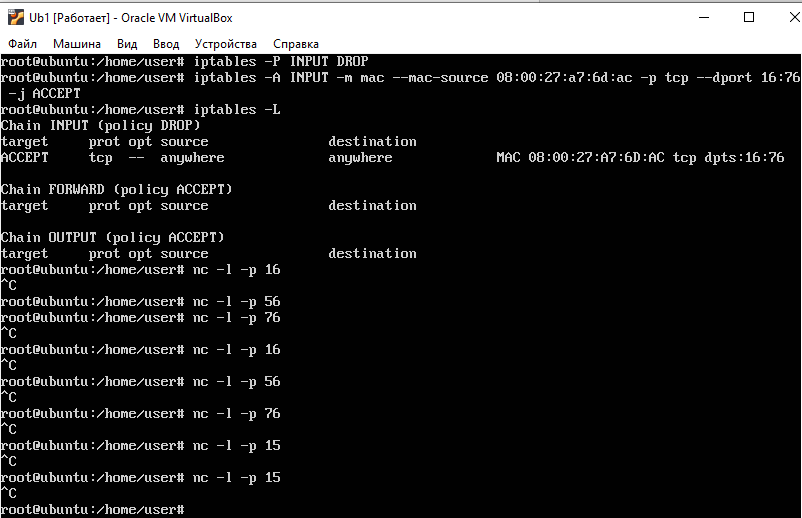

Задание 8 – полностью закрыть доступ к Ub1. Разрешить доступ для Ub3 к Ub1, используя диапазон портов 16-76

На рис. 22 приведена работа в терминале VM Ub1: в INPUT была изменена политика, в INPUT было добавлено правило, согласно которому доступ к VM Ub1 имеет только Ub3 с диапазоном портов 16-76, для проверки результата был запущены серверы.

Рисунок 22 – Работа в терминале Ub1, задание 8

На рис. 23 приведена работа в терминале VM Ub3: обращение к портам VM Ub1, принадлежащим краям и внутри диапазона – соединение было установлено, обращение к порту VM Ub1, не попадающему в диапазон – соединение не было установлено, ping-запрос – пакеты не были доставлены.

Рисунок 23 – Работа в терминале Ub3, задание 8

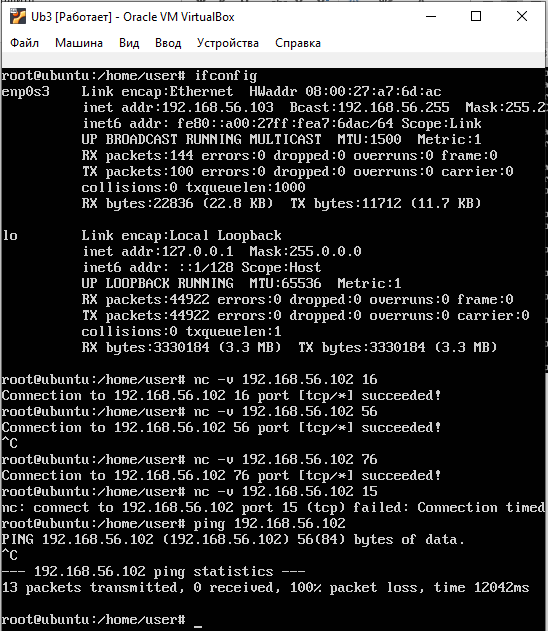

На рис. 24 приведена работа в терминале VM UbR: обращение к портам VM Ub1, принадлежащим краям и внутри диапазона – соединение не было установлено, обращение к порту VM Ub1, не попадающему в диапазон – соединение не было установлено, ping-запрос – пакеты не были доставлены.

Рисунок 24 – Работа в терминале UbR, задание 8

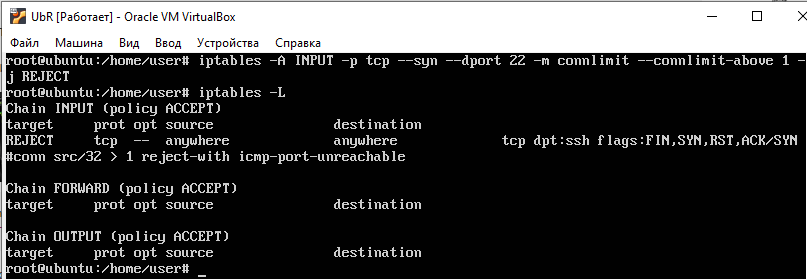

Задание 9 – разрешить только одно ssh подключение к UbR

На рис. 25 приведена работа в терминале VM UbR: в INPUT было добавлено правило, согласно которому клиент может иметь только одно ssh-подключение с VM UbR.

Рисунок 25 – Работа в терминале UbR, задание 9

Выводы.

В ходе лабораторной работы были получены навыки создания, удаления и изменения правила межсетевого экрана iptables, был настроен межсетевой экран iptables согласно заданию для своего варианта.