Кибернетический

терроризм

Содержание

Введение

Литература

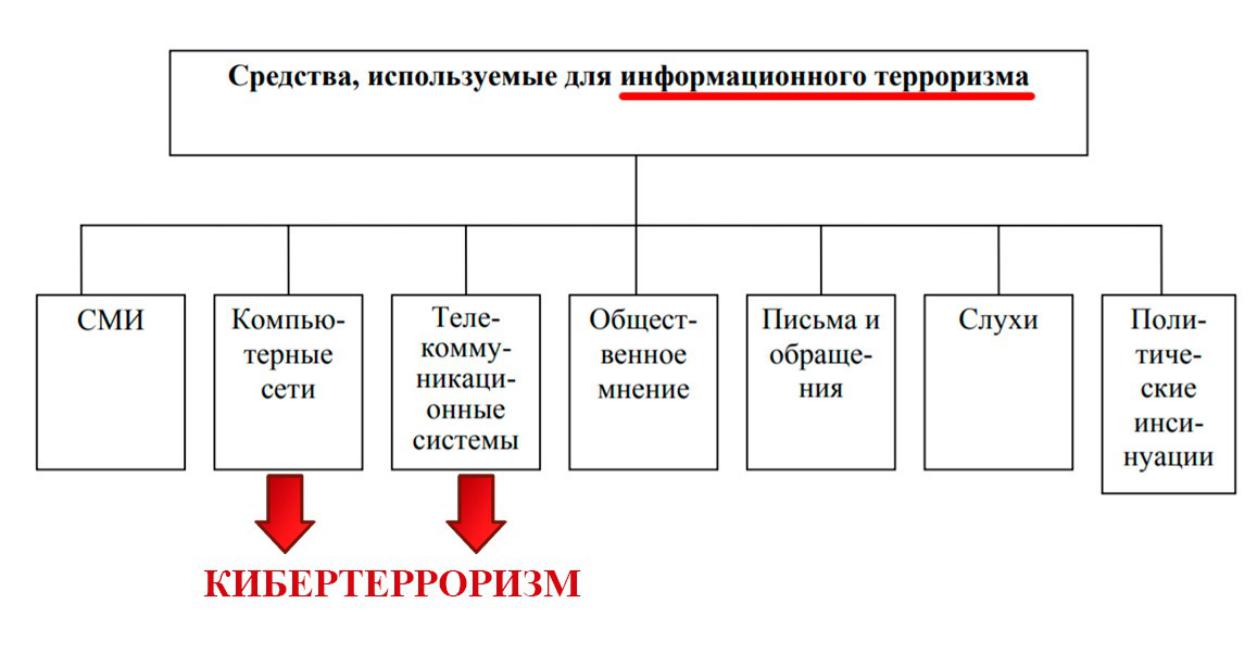

1.Кибертерроризм как составляющая часть информационного терроризма

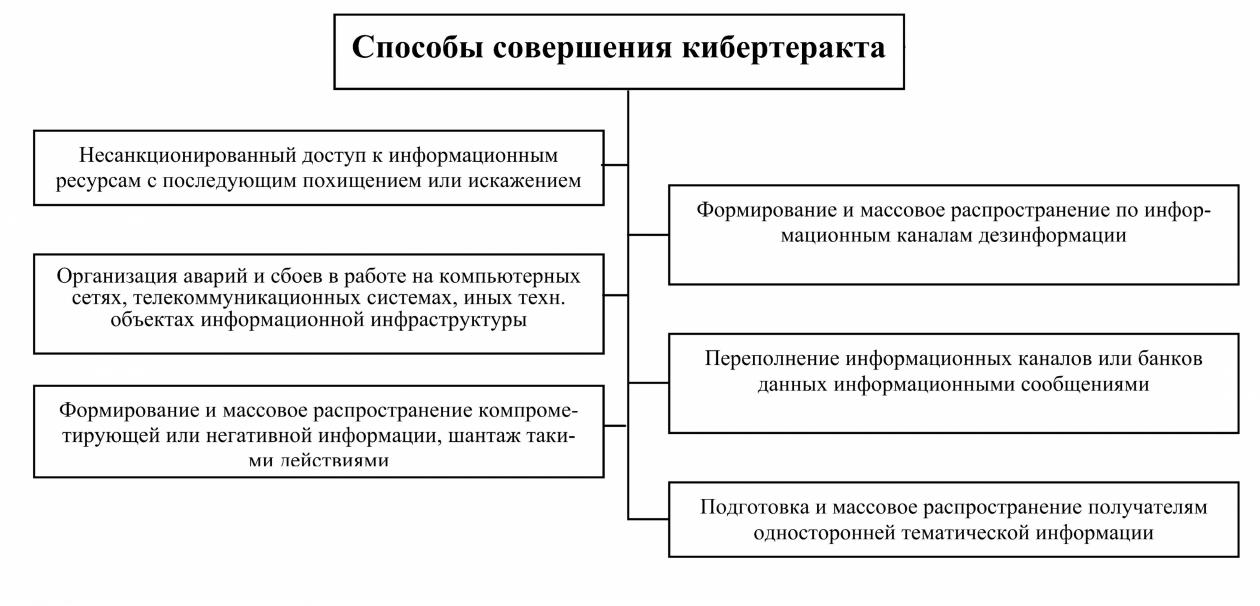

2.Кибертеррористический акт

3.Меры борьбы с кибертерроризмом

Заключение

Литература

•Васенин, В. А. Критически важные объекты и кибертерроризм / В. А. Васенин. – М. : МЦНМО, 2008. –607 с.

•Газизов Р.Р. Информационный терроризм // Материалы Международной научно-практической конференции 16–17 октября 2003 г. Часть I. – Уфа: РИО БашГУ, 2003. – 280 с

•Кибертерроризм: мифы и реальность. | BIS-Expert. bis-expert.ru

•Трифонова, Е. Интернет – террористам ищут адекватный ответ / Е. Трифонова // Независимая газета. –2015. – 23. сентября. – С. 1–2.

•Соколов, А. В. Защита от компьютерного терроризма : справочное пособие / А. В. Соколов, О. М. Степанюк. – СПб. : БХВ-Петербург, 2002.

– 496 с. – ISBN 5-941570-76-3.

Кибернетический терроризм

•Кибертерроризм можно отнести к так называемым технологическим видам терроризма. В отличие от традиционного, этот вид терроризма использует в террористических акциях новейшие достижения науки и техники в области компьютерных и информационных технологий, радиоэлектроники, генной инженерии.

Цели кибертеррористов

|

|

|

|

|

|

|

|

|

|

|

|

оборудование, |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

||

включая |

программное |

|

|||

компьютеры, |

обеспечение |

|

|||

периферийное, |

|

|

|

|

|

коммуникационное, |

|

|

|

|

|

|

|

|

|

||

теле, видео и |

|

сетевые |

|||

аудиооборудование |

|

стандарты и |

|||

|

|

|

коды передачи |

||

|

|

|

данных |

||

информация как таковая, которая может быть представлена в виде баз данных, аудио-, видеозаписей, архивов и др.

люди, задейство- ванные в информа- ционной сфере.

Инструменты кибертеррористов

различные виды атак, позволяющие проникнуть в атакуемую сеть или перехватить управление сетью;

компьютерные вирусы, в том числе — сетевые (черви), модифицирующие и уничтожающие информацию или блокирующие работу вычислительных систем;

логические бомбы — наборы команд, внедряемые в программу и срабатывающие при определенных условиях, например, по истечении определенного отрезка времени;

«троянские кони», позволяющие выполнять определенные действия без ведома хозяина (пользователя) зараженной системы);

средства подавления информационного обмена в сетях

бот-сети

фишинг

Меры борьбы с кибертерроризмом

1.Организация эффективного сотрудничества с иностранными государствами, их правоохранительными органами и специальными службами, а также международными организациями, в задачу которых входит борьба с кибертерроризмом и транснациональной компьютерной преступностью.

2.Создание национального подразделения по борьбе с киберпреступностью и международного контактного пункта по оказанию помощи при реагировании на транснациональные компьютерные инциденты.

3.Расширение трансграничного сотрудничества (в первую очередь с Россией) в сфере правовой помощи в деле борьбы с компьютерной преступностью и кибертерроризмом.

4.Принятие всеобъемлющих законов об электронной безопасности в соответствии с действующими международными стандартами и Конвенцией Совета Европы о борьбе с киберпреступностью.

Меры борьбы с кибертерроризмом

•пароли: ни один компьютер корпоративной сети не должен быть защищен паролем, который легко разгадать, в том числе с помощью словаря. Надежность паролей следует регулярно проверять;

•сеть: меняйте конфигурацию сети сразу при обнаружении брешей. Безопасность сети также должна проводиться регулярно;

•ответственный за систему безопасности должен подписаться на списки рассылки по вопросам безопасности и своевременно информировать сотрудников о новых «дырах» в системе защиты;

•контроль: следует регулярно проверять надежность всех систем и анализировать файлы журнала регистрации