Функциональные возможности сканеров безопасности

•Выводы - проверки, выполняемые по косвенным признакам (без использования уязвимости).

•Тесты - проверки, выполняемые путём проведения атаки в отношении узла (явное использование уязвимости).

При этом часть проверок второй категории может приводить к выведению из строя тестируемой службы или узла (Рис. 19).

Рис. 19. Проверки, выполняемые сканерами безопасности.

Наиболее понятный и очевидный способ поиска какой-либо уязвимости – это попытаться использовать её, т. е. сымитировать атаку, её использующую. Такие проверки называются тестами. С другой стороны, наличие уязвимости в системе можно определить и по косвенным признакам, например, по «баннеру» сканируемой службы или по версии какого-либо файла. Для обозначения таких проверок существует специальный термин «Inference», что означает «заключение», «вывод», сделанный на основе какой-либо информации (собранной ранее). Поэтому результаты таких проверок (по косвенным признакам) очень зависят от результатов этапа сбора информации (идентификация открытых портов, служб, приложений и т. д.). В некоторых сканерах существует возможность выбора способа выявления уязвимости. Например, в сканере Nessus имеется режим «Safe checks», при включении которого все проверки выполняются по косвенным признакам (Рис. 20).

Рис. 20. Параметры сканирования в сканере Nessus.

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 31 из 70 |

Функциональные возможности сканеров безопасности

В Internet Scanner для выявления одной и той же уязвимости может быть предусмотрено две разных проверки, одна с реализацией атаки, другая – по косвенным признакам. Например, проверка WinMs04011 (наличие обновления MS04-011) работает по косвенным признакам.

А следующая проверка (WinLsassBo, выявляющая ту же уязвимость) выполняется путём проведения реальной атаки.

Из таблицы видно, какие из сравниваемых сканеров позволяют использовать разные методы для выявления одной и той же уязвимости. Заметим, что речь идёт именно о возможности выбора (тест или вывод), а не о поддержке методов (любой сетевой сканер для выявления уязвимостей использует разные методы).

4.2.1. DoS-атаки

Что касается тестов (проверок, выполняемых путём явной атаки), то с ними связана одна интересная проблема – некоторые из них могут приводить к выведению из строя служб сканируемого узла. Конечно, далеко не все тесты имеют такую особенность, но в сканере должна быть предусмотрена возможность выключения таких проверок (Рис.21).

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 32 из 70 |

Функциональные возможности сканеров безопасности

Рис. 21. Параметры сканирования в сканере XSpider.

Краткое резюме. Возможность выключить проверки, приводящие к выведению из строя служб сканируемого узла очень важна. В некоторых случаях такой результат сканирования просто недопустим.

4.2.2. Динамическое включение/выключение проверок

Число проверок в сканерах безопасности исчисляется несколькими тысячами, поэтому отследить имеющиеся между ними взаимосвязи бывает непросто. Если выбранная проверка зависит от других, то при настройке политики сканирования это нужно учитывать. Характеристика, названная «динамическое включение/выключение проверок», позволяет не заботиться об этом. В некоторых сканерах такие зависимости отслеживаются автоматически (XSpider), в других (Internet Scanner, Nessus) можно переключаться между режимами вручную. Например, в сканере Nessus для этого используется переключатель «Enable Plugin Dependencies» (Рис. 20). В целом, это полезное свойство в сканере безопасности, и возможность вручную переключаться между режимами добавляет гибкости при настройке. Чаще всего, однако, используется автоматический режим отслеживания зависимостей друг от друга.

4.2.3. Проверки и группы проверок

Следующие параметры этой группы – возможность включения (выключения) групп проверок и отдельных проверок. Проверки могут быть объединены в группы по различным критериям, например,

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 33 из 70 |

Функциональные возможности сканеров безопасности

по степени риска. Возможность задействовать проверки на наличие уязвимостей только, например, высокой степени риска иногда бывает полезной (такая политика сканирования позволяет выявить только самые критичные уязвимости за короткий промежуток времени). Однако чаще проверки объединяются в группы по «смыслу» (Рис. 22).

Рис. 22. Объединение проверок в группы в сканере Shadow.

Возможность отметить отдельные проверки, входящие в группу тоже добавляет гибкости при настройке политики сканирования. Это, можно сказать, позволяет настроить политику сканирования «с точностью до проверки» (Рис. 23).

Рис. 23. Выбор отдельных проверок в сканере Shadow.

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 34 из 70 |

Функциональные возможности сканеров безопасности

Что касается сравниваемых сканеров, то все они позволяют настраивать политику сканирования «с точностью до отдельной проверки», за исключением сканера XSpider, который выглядит на их фоне как «чёрный ящик», не позволяя пользователю выбрать только необходимые проверки.

Краткое резюме. Лучше других в плане выбора проверок и манипуляций ими выглядит Internet Scanner. XSpider, не позволяя детально выбирать состав шаблона сканирования, выглядит на фоне остальных «чёрным ящиком».

4.2.4. Шаблоны

Возможность выбора проверок и групп проверок позволяет создать свою политику сканирования. Таким образом может быть создано несколько политик, ориентированных на сканирование узлов разных типов или на решение разных задач, например, проведение инвентаризации. Поскольку задачи, которые можно решить с помощью сканера безопасности, вобщем-то, известны, так же как и категории узлов, которые могут быть подвергнуты сканированию, возникает возможность создания производителем сканера готовых политик (шаблонов) сканирования. Наличие таких шаблонов позволяет пользователю с минимальными затратами решить поставленную задачу, например, провести инвентаризацию. Кроме того, готовые шаблоны можно доработать, создав на их основе свои и настроив их под своё сетевое окружение.

Из сравниваемых сканеров готовых шаблонов не имеет только Nessus, остальные сканеры имеют, вобщем-то, схожие наборы готовых шаблонов.

4.2.5. Расширение функционала сканера

Следующий параметр «Механизмы подключения пользовательских проверок и расширения функционала» позволяет оценить, насколько гибким будет сканер, если потребуется дополнить его возможности собственными проверками. Существует несколько вариантов расширения функционала продукта. Если речь идёт только о проверках, то чаще всего подразумевается наличие языка сценариев. Такой язык позволяет пользователю самому написать проверку (а иногда и отладить) и использовать её наряду с остальными. Эта возможность есть у сканеров LANguard (встроенный язык сценариев) и Nessus (общеизвестный язык NASL). Похожая возможность имеется и у сканера Retina (правда, она не доступна в демо-версии). Однако можно предположить, что в сканере Retina механизм добавления проверок удобен, поскольку для этого предусмотрен так называемый «Wizard».

Более «серьёзный» механизм расширения функционала – наличие API/SDK. Он позволяет не только добавлять свои проверки, но и (в отдельных случаях) новые возможности. Такой механизм предоставляется сканерами Retina, Shadow и XSpider.

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 35 из 70 |

Функциональные возможности сканеров безопасности

Наконец, можно просто написать проверку и подключить уже готовый ехе-модуль. Фактически, в этом случае сканер выступает в роли графического интерфейса. Из сравниваемых сканеров такая возможность имеется у Internet Scanner (этот механизм называется FlexCheck, Рис. 24)8.

Рис. 24. Подключение проверок в сканере Internet Scanner.

Краткое резюме. Наиболее гибким в плане расширения функционала выглядит Nessus,

наименее гибким – Internet Scanner.

4.2.6. Количество проверок

Завершает эту группу критериев количество проверок. Это наименее важный критерий данной группы. Каждый производитель по-разному считает число проверок. Несколько проверок, встроенных в один сканер, могут быть эквивалентны одной проверке в другом сканере.

Это может показаться странным, но число проверок при эквивалентности функционала может отличаться значительно, как это видно из Таблицы 3.

4.2.7. Учётная запись для подключения к узлу

Это довольно важный и интересный параметр. Вспомним, что часть проверок выполняется по косвенным признакам (баннер, атрибут файла – всё это может косвенно свидетельствовать о наличии

8 Поскольку в версии 7.5 сканера XSpider появилась возможность вызова внешних программ, её, в принципе, можно использовать для подключения своих проверок. Необходимо лишь уточнить у разработчиков, как правильно задавать параметры и какие коды возврата должна формировать вызываемая программа.

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 36 из 70 |

Функциональные возможности сканеров безопасности

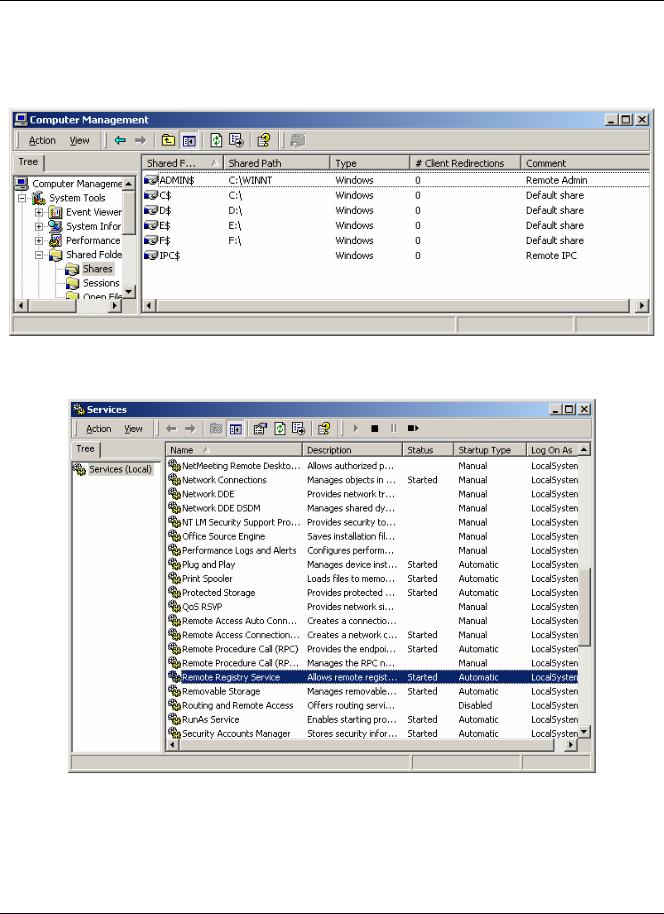

уязвимости). Среди таких проверок значительная часть - проверки наличия на узле обновлений. Именно эти проверки делают сетевые сканеры похожими на сканеры уровня узла. А для успешного выполнения этих проверок требуется доступ к файловой системе (Рис. 25) и (если речь идёт о Windows) реестру

(Рис. 26).

Рис. 25. Аудит Windows-систем требует доступа к файловой системе.

Рис. 26. …и к реестру.

Соответственно, требуется учётная запись для подключения к узлу. Если речь идёт о Windows, то в сканерах используется три варианта подключения к узлу:

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 37 из 70 |

Функциональные возможности сканеров безопасности

1.«Нулевой сеанс».

2.Текущий пользователь.

3.Явным образом заданная учётная запись.

Всканерах Retina, Shadow, LANguard имеется возможность явного выбора (Рис. 27):

Рис. 27. Выбор учётной записи для подключения к узлу в сканере LANguard.

Что касается ОС UNIX, то до недавнего времени проверки в отношении узлов с этой ОС не требовали учётной записи для подключения к узлу. Учётные записи могли задаваться для подключения к сетевым службам (FTP, HTTP). Можно сказать, что эта традиция «нарушилась» с появлением в сканере Nessus возможности задания учётной записи для подключения по протоколу SSH. Такая возможность появилась также в сканерах LANguard и Retina

Краткое резюме. Учётная запись для подключения к узлу позволяет, главным образом, контролировать наличие обновлений. Для Windows с этой задачей лучше справляется

LANguard. Если же речь идёт о UNIX, то это Nessus, Retina и LANguard.

4.2.8. Ведение логов сканирования

Процесс сканирования завершается обычно формированием отчёта, информация о ходе сканирования может отображаться во время процедуры сканирования. Всегда ли достаточно этой информации? Нет, не всегда. Предположим, какая-либо проверка не выявила наличие уязвимости. Значит ли это, что уязвимости действительно нет? Вполне возможно, что сканер не смог получить доступ к какому-либо ресурсу и просто не выполнил проверку. Часто об этом можно узнать только по логам (Рис. 28).

[NetBiosScan]: Connecting to registry on \\200.3.3.12

Result: 5 - Access is denied.

…

2004-04-01 13:11:09.204 The exploit vuln status is unknown for the following 2 exploits : <Vuln-Status-Unknown-Exploits Count='2'>

<lanman-sec |

Guid='6A5CA430-F10F-11D2-976C-00104B6A7C02' |

SecChkId='8'/> |

<win-ms03043-patch |

Guid='0C22EAC0-60BD-4503-90C9-33C534B21E85' |

SecChkId='13412'/> |

Рис. 28. Фрагмент лога сканера Internet Scanner.

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 38 из 70 |

Функциональные возможности сканеров безопасности

Или, например, подбор пароля. Вот фрагмент лога, где можно увидеть, какие именно имена и пароли использовал сканер (Рис. 29).

Рис. 29. Фрагмент лога сканера Internet Scanner, иллюстрирующий подбор пароля.

Можно даже сказать, что в некоторых случаях лог может быть полезней отчёта. Конечно, если при работе со сканером часто приходится прибегать к просмотру логов, такую ситуацию нельзя считать нормальной, должно быть какое-то разумное сочетание анализа отчётов и логов.

В большинстве сканеров ведение логов сканирования не отделено от ведения логов работы сканера. Т. е. одна «галочка» включает и то и другое (Рис. 30). Отличается от всех Internet Scanner. В нём ведение логов сканирования не только отделено от ведения логов работы сканера, но и отдельно ведётся лог работы каждого компонента (Рис. 31).

Рис. 30. Включение логов в сканере Retina.

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 39 из 70 |

Функциональные возможности сканеров безопасности

4.2.9. Ведение логов работы компонентов сканера

Логи сканирования позволяют более детально посмотреть на процесс сканирования, но их бывает недостаточно при выявлении проблем в работе сканера. В этом может помочь ведение логов роботы компонентов сканера. Как уже говорилось выше, ведение логов работы сканера «отдельно» включается только для Internet Scanner (Рис. 31).

Рис. 31. Включение логов работы компонентов Internet Scanner.

Краткое резюме. Включение ведения логов позволяет больше узнать о ходе сканирования, об уязвимостях сканируемого узла, а также выявить проблемы в работе сканера. Наиболее полным и гибким процесс ведения логов выглядит в сканере Internet Scanner.

4.2.10. Поддержка Wireless

Анализ защищённости беспроводных сетей имеет свои особенности, одна из которых – использование пассивных методов, основанных на анализе сетевого трафика. Для сетевого сканера безопасности поддержка возможности сканирования беспроводных сетей означает:

1.Поддержку работы с беспроводными адаптерами, т. е. наличие драйвера, позволяющего перевести адаптер в режим мониторинга.

Copyright© 2006, Учебный центр "Информзащита" |

Стр. 40 из 70 |