Передача пароля по сети

В большинстве случаев аутентификация происходит в распределённых системах и связана с передачей по сети информации о параметрах учетных записей пользователей. Если передаваемая по сети в процессе аутентификации информация не защищена надлежащим образом, возникает угроза ее перехвата злоумышленником и использования для нарушения защиты парольной системы. Известно, что многие компьютерные системы позволяют переключать сетевой адаптер в режим прослушивания адресованного другим получателям сетевого трафика в сети, основанной на широковещательной передаче пакетов данных.

Напомним основные виды защиты сетевого трафика:

• физическая защита сети;

• оконечное шифрование; .

• шифрование пакетов.

Распространены следующие способы передачи по сети паролей:

• в открытом виде;

• зашифрованными;

• в виде свёрток;

• без непосредственной передачи информации о пароле ("доказательство с нулевым разглашением").

Первый способ применяется и сегодня во многих популярных приложениях (например, TELNET,FTPи других). В защищенной системе его можно применять только в сочетании со средствами защиты сетевоготрафика.

При передаче паролей в зашифрованном виде или в виде сверток по сети с открытым физическим доступом возможна реализация следующих угроз безопасности парольной системы:

перехват и повторное использование информации;

перехват и восстановление паролей;

модификация передаваемой информации с целью введения в заблуждение проверяющей стороны;

имитация злоумышленником действий проверяющей стороны для введения в заблуждение пользователя.

Схемы аутентификации "с нулевым знанием" или "с нулевым разглашением", впервые появились в середине 80-х-начале 90-х годов. Их основная идея заключается в том, чтобы обеспечить возможность одному из пары субъектов доказать истинность некоторого утверждения второму, при этом не сообщая ему никакой информации о содержании самого утверждения. Например, первый субъект ("доказывающий") может убедить второго ("проверяющего"), что знает определенный пароль, в действительности не передавая тому никакой информации о самом пароле. Эта идея и отражена в термине "доказательство с нулевым разглашением. Применительно к парольной защите это означает, что если на месте проверяющего субъекта оказывается злоумышленник, он не получает никакой информации о доказываемом утверждении и, в частности, о пароле.

Общая схема процедуры аутентификации с нулевым разглашением состоит из последовательности информационных обменов (итераций) между двумя участниками процедуры, по завершению которой проверяющий с заданной вероятностью делает правильный вывод об истинности проверяемого утверждения. С увеличением числа итераций возрастает вероятность правильного распознавания истинности (или ложности) утверждения.

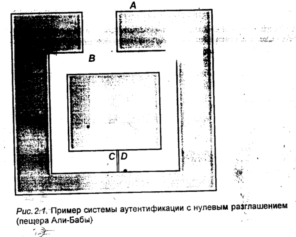

Классическим примером неформального описания системы аутентификации с нулевым разглашением служит так называемая пещера Али-Бабы. Пещера имеет один вход (рис. 2.1), путь от которого разветвляется в глубине пещеры на два коридора, сходящиеся затем в одной точке, где установлена дверь с замком. Каждый, кто имеет ключ от замка, может переходить из одного коридора в другой в любом направлении. Одна итерация алгоритма состоит из последовательности шагов:

1. Проверяющий становится в точку А.

2. Доказывающий проходит в пещеру и добирается до двери (оказывается в точке С или D). Проверяющий не видит, в какой из двух коридоров тот свернул.

3. Проверяющий приходит в точку Вивсоответствии со своим выбором просит доказывающего выйти из определенного коридора.

4. Доказывающий, если нужно, открывает дверь ключом и выходит из названного проверяющим коридора.

Итерация повторяется столько раз, сколько требуется для распознавания истинности утверждения "доказывающий владеет ключом от двери" с заданной вероятностью. После i-й итерации вероятность того, что проверяющий попросит доказывающего выйти из того же коридора, в который вошел доказывающий, равна (1/2)i.

Еще одним способом повышения стойкости парольных систем, связанной с передачей паролей по сети, является применение одноразовых (one-time) паролей. Общий подход к применению одноразовых паролей основан на последовательном использовании хеш-функции для вычисления очередного одноразового пароля на основе предыдущего.В начале пользователь получает упорядоченный список одноразовых паролей, последний из которых также сохраняется в системе аутентификаций. При каждой регистрации пользователь вводит очередной пароль, а система вычисляет его свертку и сравнивает с хранимым у себя эталоном. В случае совпадения пользователь успешно проходит аутентификацию, а введённый им пароль сохраняется для использования в качестве эталона при следующей регистрации, Защита от сетевого перехвата в такой схеме основана на свойстве необратимости хеш-функции. Наиболее известные практические реализации схем с одноразовыми паролями - это программный пакетS/KEYи разработанная на его основе системаOPIE.

Криптографические методы защиты

При построении защищенных АС роль криптографических методов для решения различных задач информационной безопасности трудно переоценить Криптографические методы в настоящее время являются базовыми для обеспечения надежной аутентификации сторон информационного обмена, защиты информации в транспортной подсистеме АС, подтверждения целостности объектов АС и т.д.

К средствам криптографической защиты информации (СКЗИ) относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации с целью:

защиты информации при ее обработке, хранении и передаче по транс портной среде АС;

обеспечения достоверности и целостности информации (в том числе с использованием алгоритмов цифровой подписи) при ее обработке, хранении и передаче по транспортной среде АС;

выработки информации, используемой для идентификации и аутентификации субъектов, пользователей и устройств;

выработки информации, используемой для защиты аутентифицирующих элементов защищенной АС при их выработке, хранении, обработка и передаче.

Предполагается, что СКЗИ используются в некоторой АС (в ряде источников - информационно-телекоммуникационной системе или сети связи), совместно с механизмами реализации и гарантирования политики безопасности.

Не останавливаясь детально на определении криптографического преобразования, отметим его несколько существенных особенностей:

в СКЗИ реализован некоторый алгоритм преобразования информации (шифрование, электронная цифровая подпись, контроль целостности и др.);

входные и выходные аргументы криптографического преобразования присутствуют в АС в некоторой материальной форме (объекты АС);

СКЗИ для работы использует некоторую конфиденциальную информацию (ключи);

алгоритм криптографического преобразования реализован в виде некоторого материального объекта, взаимодействующего с окружающей средой (в том числе с субъектами и объектами защищенной АС).

Таким образом, роль СКЗИ в защищенной АС - преобразование объектов. В каждом конкретном случае указанное преобразование имеет особенности. Так, процедура зашифрования использует, как входные параметры объект-открытый текст и объект-ключ, результатом преобразования является объект-шифрованный текст; наоборот, процедура расшифрования использует как входные параметры шифрованный текст и ключ; процедура простановки цифровой подписи использует как входные параметры объект-сообщение и объект-секретный ключ подписи, результатом работы цифровой подписи является объект-подпись, как правило, интегрированный в объект-сообщение.

Можно говорить о том, что СКЗИ производит защиту объектов на семантическом уровне. В то же время объекты-параметры криптографического преобразования являются полноценными объектами АС и могут быть объектами некоторой политики безопасности (например, ключи шифрования могут и должны быть защищены от НСД, открытые ключи для проверки цифровой подписи - от изменений и т.д.).

Итак, СКЗИ в составе защищенных АС имеют конкретную реализацию - это может быть отдельное специализированное устройство, встраиваемое в компьютер, либо специализированная программа.

Существенно важными являются следующие моменты:

СКЗИ обменивается информацией с внешней средой, а именно: в него вводятся ключи, открытый текст при шифровании;

СКЗИ в случае аппаратной реализации использует элементную базу ограниченной надежности (т.е. в деталях, составляющих СКЗИ, возможны неисправности или отказы);

СКЗИ в случае программной реализации выполняется на процессоре ограниченной надежности и в программной среде, содержащей посторонние программы, которые могут повлиять на различные этапы его работы;

СКЗИ хранится на материальном носителе (в случае программной реализации) и может быть при хранении преднамеренно или случайно искажено;

СКЗИ взаимодействует с внешней средой косвенным образом (питается от электросети, излучает электромагнитные поля и т.д.);

СКЗИ изготавливает или/и использует человек, могущий допустить ошибки (преднамеренные или случайные) при разработке и эксплуатации.

Таким образом, можно выделить ряд основных причин нарушения безопасности информации при ее обработке СКЗИ.

Утечки информации по техническим каналам:

электромагнитному высокочастотному прямому (излучение электронно-лучевой трубки дисплея, несущее информацию о выводе на экран, высокочастотное излучение системного блока, модулированное информативным сигналом общей шины и т.д.);

электромагнитному низкочастотному прямому (поле с сильной магнитной составляющей от магнитных элементов типа катушек или трансформаторов);

электромагнитному косвенному (наводки на проводящие линии и поверхности модуляция гетеродинов вспомогательной аппаратуры);

акустическому (звуки и вибрации от нажатий клавиш и работы принтера, голоса оператора СКЗИ);

визуальному (просмотр или фотографирование текстов на экране принтере или иных устройствах отображения информации);

акустоэлектрическому (преобразование звуковых и вибрационных сигналов в электрические с помощью вспомогательного оборудования(телефон, электрочасы, осветительные приборы и т.д.);

сетевому (неравномерность потребляемого от сети тока, наводки на провода питания);

по шине заземления или по линии связи компьютера - связное оборудование (модем) (наводки сигнала от СКЗИ в линии связи или заземлении).

Кроме того, возможен анализ вспомогательных материалов (красящих лент, неисправных дискет и винчестеров и т. д.).

Неисправности в элементах СКЗИ. Сбои и неисправности в элементахСКЗИ могут сказаться навиде шифрующего преобразования (можнопоказать, что в общем случае фиксация нулевых или единичных потенциалов приведет к упрощению реализации шифрующего преобразования), на протоколах взаимодействия аппаратуры или программ СКЗИ с прочим оборудованием и программами (например, ввод каждый раз фиксированного ключа) или на процедурах считывания ключа.

Работа совместно с другими программами. При этом речь может идти об их непреднамеренном и преднамеренном влиянии. Рассмотрим первое. Пусть программа зашифровывает файл и помещает шифртекст в тот же файл. Предположим, что в то же время работает программа запрета записи на диск. Тогда результатом шифрования будет исходный незашифрованный файл. В общем случае источником непреднамеренного взаимного влияния является, как правило, конкуренция из-за ресурсов вычислительной среды и некорректная обработка ошибочных ситуаций.

При рассмотрении второй ситуации применяют термин "программная закладка" (некоторые авторы используют термин "криптовирус", "троянский конь"). Речь идёт о специализированном программном модуле, целенаправленно воздействующем на СКЗИ. Программная закладка можетработать в следующих режимах:

1) пассивном (сохранение вводимых ключей или открытых текстов без влияния на информацию;

2) активном:

влияние на процессы записи-считывания программ шифрования и цифровой подписи без изменения содержания информации (пример - программная закладка для системы цифровой подписи PrettyGoodPrivacy(PGP), выполняющая навязывание укороченных текстов для хеширования);

влияние на процессы считывания и записи с изменением информации;

изменение алгоритма шифрования путем редактирования исполняемого кода в файле или оперативной памяти.

Воздействие человека. Разработчик преднамеренно или непреднамеренно может внести в программу некоторые свойства (например, возможность переключения в отладочный режим с выводом части информации на экран или внешне носители). Эксплуатирующий программу защиты человек может решить, что программа для него "неудобна" и использовать ее неправильно (вводить короткие ключи либо повторять один и тот же ключ для шифрования разных сообщений). То же замечание относитсяи к аппаратным средствам защиты.

В связи с этим помимо встроенного контроля над пользователем необходимо отслеживать правильность разработки и использования средств защиты с применением организационных мер.