Лекции / 2

.docx

|

Безопасность в системах связана с политиками безопасности. Данная политика связана с «доступ». Доступ – это категория субъектно-объектной модели, описывающая процесс выполнения операций субъектов над объектами. Политика безопасности: а) множество операций над объектами; б) для каждой пары субъект, объект множество разрешённых операций, являющееся подмножеством всех операций. Аксиомы защищённых систем: 1. Всегда присутствует активный компонент, который выполняет контроль операций субъектов над объектами. 2. Должна быть информация о разрешённых и запрещённых операциях субъектов над объектами. Вопросы безопасности в системе описываются доступами субъектов к объектам. Субъекты порождаются из объектов только с помощью активных субъектов. Фон Нейман: субъект (программа), объект (данные). Свойства субъекта: а) пользователь воспринимает информацию объектов только через субъекты, которыми он управляет; б) угрозы компонентам системы исходят от субъекта, изменяющего объекты; в) субъекты могут влиять друг на друга через изменяемые ими объекты. Порождение

– объект

Ассоциация

–

объект

Поток

– потоком между

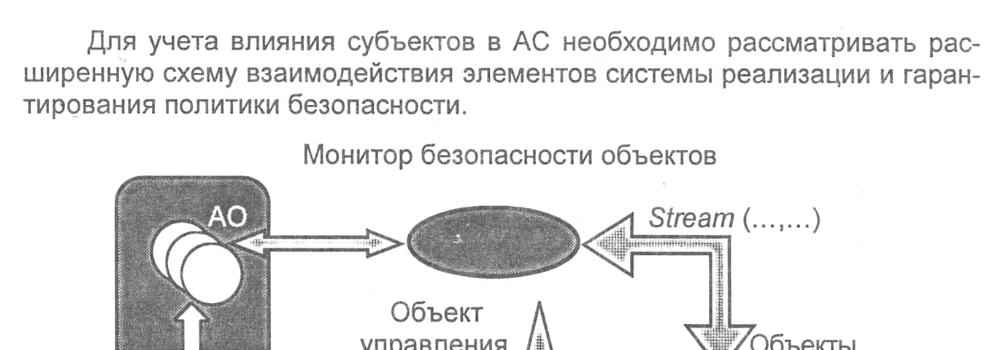

Доступ – субъекта к объекту это порождение потока между объектами. Декомпозиция к/с: P – мно-во потоков, N – мно-во потоков несанкц. доступа, L – мно-во потоков легального доступа. Правила разграничения доступа – это формально описанные потоки L. Монитор обращений – это субъект, активизирующийся при возникновении потока от любого объекта к любому субъекту. Индикаторный МО – устанавливает факт обращения S к О. Содержательный

МО

– при создании потока появляется

ассоциированный

М безопасности – целевая функция: фильтрация L и N (заданы). М безопасности объектов – это МО который разрешает поток принадлежащий L. Это реализация политики безопасности. Дискреционная ПБ – управление доступом по чьему-либо усмотрению. Свойства: а) О и S должны быть идентифицированы; б) права доступа определяются по внешнему правилу (матрице доступа). Недостатки: а) статичность модели; б) неизвестно приведут ли действия к нарушению безопасности. Мандатная ПБ – выдача полномочий. Цель:

устранить каналы утечки информации

от объектов с более высоким уровнем

доступа к объектам с более низким.

Отличие в том что МБО в такой системе

отслеживаем помимо обращения ещё и

состояние самой АС (Белла Лапалуда). |

Два субъекта называются корректными если отсутствует поток между объектами, ассоциированными с этими субъектами. Смысл корректности в том, что программы не должны иметь возможность изменить чужой вектор кода. Абсолютная корректность достижима в случае виртуального адресного пространства (+ мн-ва ассоциированных объектов не имеют пересечения). Гарантированный легальный доступ. Условие

1. МБО разрешает порождение только из

L,

если все субъекты абсолютно корректны

(невозможно гарантировать корректность

относительно МБО).

М порождения субъектов (МПС) – субъект, активизирующийся при порождении субъектов. М безопасности субъектов (МБС) – субъект, разрешающий порождение субъектов только для фиксированного подмножества пар, субъектов и порождающих объектов (выделяет подмножество разрешённые субъектов Е). Система замкнута по порождению субъектов, если существует МБС, который разрешает порождение только фиксированного числа субъектов (Замкнутая программная среда). Множество субъектов изолировано, если все субъекты корректны относительно друг друга. Условие 2. Если в абсолютно изолированной системе существует МБО и порождаемые субъекты абсолютно корректны относительно МБО, а также МБС абсолютно корректен относительно МБО, то в такой системе реализуется только доступ, описанный политикой разграничения доступа. Существует термин «ИЗОЛИРОВАННАЯ ПРОГРАММНАЯ СРЕДА» (ИПС), который ОПИСЫВАЕТ МЕХАНИЗМ РЕАЛИЗАЦИИ ИЗОЛИРОВАННОСТИ для конкретной системы. Create(Sk, Om) → Si называется ПОРОЖДЕНИЕМ С КОНТРОЛЕМ НЕИЗМЕННОСТИ ОБЪЕКТА, если для любого момента времени t больше t0, в который активизирована операция порождения, порождение субъекта Si возможно только при тождественности объектов Om(t0) и Om (t). УСЛОВИЕ

3.

Если

в момент t0 в изолированной системе

действует

только одно порождение субъектов с

контролем неизменности объекта, и

существуют потоки от любого субъекта

к любому объекту, не противоречащие

условию корректности (абсолютной

корректности) субъектов, то в любой

момент времени t > t0 система также

остаётся изолированной (абсолютно

изолированной). Для создания защищённой изолированной системы (ИПС) необходимо: 1. Убедиться в попарной корректности субъектов; 2. Спроектировать программно: контроль порождения и контроль неизменности-источника; 3. Реализовать МБО в рамках ПБ. В работе ОС можно выделить ДВЕ фазы: 1 активизация субъектов с ростом уровня представления объектов (ФАЗА ЗАГРУЗКИ); 2 фаза стационарного состояния – уровень представления объектов не увеличивается.

|

|

Проектирование защищаемого фрагмента системы: 1 этап. Выполнение условия корректности всех субъектов ИПС в порождении. 2 этап Выполнение условия корректности базового набора программных средств. УСЛОВИЕ 5: требования к субъектному наполнению ИПС: а) ДЛЯ ПОДДЕРЖАНИЯ ИПС в течение всего времени активности системы достаточно, чтобы в состав ПО не входили функции порождения субъектов и прекращения их работы б) НЕ СУЩЕСТВОВАЛО ВОЗМОЖНОСТИ ВЛИЯНИЯ на среду со стороны любого выполняемого процесса в) НЕ ИНИЦИИРОВАЛИСЬ ПОТОКИ к объектам более высокого уровня. 3 этап разрабатывают средства защиты 4 этап замыкают все средства в программную среду. Замкнутая среда: а) запрещено всё что не разрешено; б) пути доступа к исполняемым файлам; в) запрет модификации файлов; г) наличие мягкого режима работы. Контроль целостности объекта. Хэш – функции. При помощи хэш - функций можно очень сильно сжать информацию об объекте. Свойства хэш-функций: а) одно направленность (обратно очень тяжело посчитать) б) поиск двух разных сообщений с одной хэш-функцией очень трудоёмкий процесс в) число бит хэш функции фиксировано. Качество контроля целлостности:

Метод безопасной загрузки Заключается в постепенном установлении неизменяемости компонентов среды: а) неизменность программ ПЗУ и считывается загрузочный сектор ОС б) инициализируется контроль порождения процессов в) инит. процесс доступа к объектам. При реализации ИПС на неё возлагается контроль за запуском программ и контролем целостности. ОС обычно обеспечивают свою целостность путём запрещения доступа к выполняемому коду, а также путём выполнения этого кода в более защищённых областях ОЗУ, отдельно от выполняемого кода приложений. |

Процесс установки ИПС. 1.Использование внешних носителей относительно субъектов системы. Неизменность объектов обеспечивается физической защитой носителя. 2.Локализация ИПС в рамках ПЭВМ и использование аппаратной поддержки: I) установка ИПС а) из устройства ПЗУ реализуется: - сервис аутентифицирующего носителя - аутентификация пользователя - чтение массива данных объектов источников - вычисление информации фиксирующей целостность - блокирование устройств управления и предотвращение загрузки системы с носителя б) Администратор определяет набор возможных субъектов для i пользователя в) Считывает пользователей и проверят ключи на КЦ для i пользователя г) Администратор устанавливает МБС с объектом источником д) Администратор фиксирует целостность II) эксплуатация ИПС а) идентификация Iго пользователя: б) проверка целостности всех ПЗУ в) чтение файлов ОС и проверка их целостности г) чтение файла Fипс и проверка его целостности д) активизация контроля Рипс и активизация МБО е) запуск задачи iго пользователя 3. Доверенная загрузка : а) неизменность компонентов ОС участвующих в загрузке б) неизменность объектов определяющих последовательность активизации Работа ИПС: Запуск процесса обеспечивается: а) принадлежит ли процесс к множеству разрешённых; б) совпадает ли хэш с вычисленным значением администратора. При использовании пользователем системы выполняется: а) аутентификация б) проверка прав в) контроль целостности всех объектов ОС, размещённых на носителе г) загрузка базовой ОС и контроль целостности ПО д) загрузка шлюзового ПО е) контроль целостности объектов уровня файлов ОС ж) контроль целостности компонента загрузки Домен безопасности – это совокупность объектов, к котором разрешён доступ определённых субъектов. |

|

Идентификация – сообщение имени системе. Аутентификация – проверка тот ли пользователь за кого себя выдаёт. Авторизация – передача пользователю доступа к ресурсам. 1.Отправитель должен быть уверен: в доставке данных, те ли данные доставлены. Реализуется с помощью удостоверяющей почты. 2.Получатель должен быть уверен: подлинность источника данных и подлинность передаваемых данных. Реализуется с помощью ЦП. а) ЦП шифруется с помощью закрытого ключа отправителя и прибавляется к исходному сообщению; б) Получатель расшифровывается полученное сообщение с помощью открытого ключа и сравнивает полученную и вычисленную ЦП. Подпись рассчитывается с помощью секретного ключа над хэшем сообщения. Также если отправитель и получатель знаю один и тот же сеансовый ключ, то можно вычислить хэш от конкатенации сообщения и сеансового ключа (Код Аутен. Сообщ.). Алгоритм цифровой подписи. 1.Отправитель имеет открытый и закрытый ключи. Передаёт открытый ключ. 2.От сообщения формируется хэш-функция, шифруется на закрытом ключе и суммируется с сообщением. 3.Отправляем сообщение. 4.Получатель вычисляет хэш (h) и получает хэш-образ от полученного сообщения и дешифрует сообщение открытым ключом и сравнивает их. h – может преобразовывать строки большой длины в строки (64, 128 бит и тд.) Сжатие с помощью хэш-функции: последовательное и параллельное. ГОСТ 34.11-94. Метод последовательного хэширования. Если меньше n то производится набивка (сдвигается вправо и нулями). Дополнительные методы усиления защиты: а) контрольная сумма всех блоков сообщения, б) Рассчитывается битовая длина сообщения. Общая функция хэширования. IV – начальный вектор – это произвольное число 256 бит. H – функция сжатия. |

Аутентификация.

а) сравнивается ID б) просим K (пароль) в) вычисляем, что получилось и сравниваем с тем, что есть в памяти. Взаимная проверка юзеров. «Запрос-ответ» - от А к Б посылаем запрос в виде случайного числа, Б должен расшифровать число с помощью функции. «Отметки времени» - выполняет регистрацию времени для каждого сообщения. Проблема несинхронизированные часы. «Рукопожатие» а) А отправляет свой ID б) B вводит ключ в криптосистему в) генерируется случайная последовательность S и отправляется B в виде криптограммы г) B расшифровывает S д) оба преобразуют S при помощи a е) B шифрует a(S) и передаёт A ж) сравниваем. Криптограмма передаётся с ID и M, B расшифровывает пару и проверяет с хранимым ID Пароль при аутентификации. Самый простой алгоритм: есть пароль, шифруем его, отправляем центр расшифрует его и сравнит с тем что есть. Можно пересылать отображение пароля, которое шифруется с помощью односторонней функции а(…). Отображение это криптограмма идетификатора. Биометрические: а) сечатка глаз б) форма руки в) размер лица г) голос и тд.

|

|

Внутренние сети (Intranet) и внешние (Extranet или Internet). Система стека TCP/IP привела как появлению OSI , она настолько удобна, что стала использоваться и внутри и вне. Виды угроз в корпоративных сетях: а) ознакомление б) подмена информации в) разрушительные действия. Для защиты строят замкнутый защитный контур. Контур никогда не будет замкнут до тех пор, пока есть возможность доступа к отдельному предмету защиты. Прочность

многозвенной защиты:

Если звено не удовлетворяет прочности его либо заменяют на более прочно либо преграду дублируют. Если дублируют то такой участок называется преградой с многоуровневой защитой. Сумма

преград:

Тех средство которое осуществляет защиту содержит: а) ОС б) средства сетевого взаимодействия в) функциональное ПО г) данные. Идея многоуровневой защиты: стоит СЗИ между объектом и злоумышленником. Необходимо для реализации: а) архитектура защищаемого объекта б) архитектура средства защиты. Для построения многоуровневой защиты необходимо: 1.Один и тот же уровень в защищаемом объекте и техническом средстве защиты должен иметь разную реализацию. 2.ССВ у злоумышленника и в системе должны быть различны. 3.Закрытый протокол в фазе установления соединения и открытый для информирования. 4.Использование наиболее проверенных тех средств. 5.Отслеживание статистики 6.Невозможность подмены ПО. 7.Предотвращение возможности накопления ошибок. Также необходимо учитывать: 1.Защита осуществляется, только если применять отечественное оборудование, чтобы избежать закладок. 2.Требования: а) все способы аутентификации должны быть реализованы на выделенном СЗИ б) взаимодействие пользователей должно осуществляться только через выделенное средство защиты в) СЗИ должно иметь регистрацию г) механизм КЦ в СЗИ |

Существуют: централизованные БД (ЛВС) (высокая защита от преднамернных) и распределённые БД (Inet) (от стихийных). В БД реализуют разграничение доступа к записям. Доступ к БД: а) инференция (с помощью умозаключения) б) агрегирование (получение более важных данных посредством менее важных) в) комбинирование запросов. Противодействие: а) блокировка при неверном запросе б) коррекция путём округления в) разделение бд на группы г) контроль запросов. |

|

Два типа сети: равноправная и с выделенным сервером. Потенциальные угрозы – это попытки несанкционированного доступа с целью хищения, модификации или разрушения информации (со стороны штатной ЭВМ, со стороны кабеля). Центр управления сети – это пассивное мониторинговое устройство, собирающее данные о потомках в сети. Защита от преднамеренного НСД: а) средства аутентификации б) разграничение полномочий. 1.Защита файл-сервера: а) входным паролем (время, пароль, кол-во станций уменьшить) б) попечительская защита в) защита в каталоге (доступ в каталогу 777) 2.Для невозможности обхода ЭВМ следует применять ЭВМ без дисководов либо опечатать. 3.Организация аппаратного устройства входа (пароль запоминается). 4.Обратный вызов (для доступа нужно ввести 7знач. ИД, номер телефона, ЭВМ к которым разрешён доступ). 5.Защита кабеля (уборка в другое место, исп. оптоволокна). 6.Создание замкнутого контура и установка средств сигнализации. Значение

прочности защиты:

Значение

прочности защиты:

|

Контроль защиты информации (администрирование). а) АРМСБИ должно быть оснащено спецЭВМ либо просто как ЭВМ администратора; б) спец ПО (генераторы ключей, контроль полномочий пользователей) в) организационные мероприятия. Защита от случайных НСД осуществляется с помощью резервирования данных и отказоустойчивости. Архивирование данных осуществляется с помощью спец устройств.

|

является источником для субъекта

является источником для субъекта

,

если существует субъект

,

если существует субъект

,

в результате воздействия которого на

объект

,

в результате воздействия которого на

объект

в системе возникает субъект

в системе возникает субъект

.

В момент порождения

.

В момент порождения

ассоциированный объект. Create(Sj,

Oi)

-> Sm

ассоциированный объект. Create(Sj,

Oi)

-> Sm ассоциирован с

ассоциирован с

в момент t,

если в следующий момент

в момент t,

если в следующий момент

повлиял на

повлиял на

.

. и

и

называется произвольная операция над

называется произвольная операция над

реализуемая в

реализуемая в

,

и зависящая от

,

и зависящая от

.

Виды

потоков: уничтожение, создание, запись,

чтение (доступ). Stream(Si,

Om)

-> Oj

.

Виды

потоков: уничтожение, создание, запись,

чтение (доступ). Stream(Si,

Om)

-> Oj ,

тождественный

,

тождественный

.

.

.

. .

. .

. .

Также НКОН.

.

Также НКОН.