- •7 Модели безопасности основных ос

- •7.1 Понятие доступа и мониторинг безопасности

- •7.2 Основные типы политики безопасности

- •7.3 Реализация политики безопасности

- •7.3.1 Условия гарантированного легального доступа

- •7.4 Построение изолированной программной среды

- •7.5 Методика проектирования защищаемого фрагмента компьютерной системы

- •7.6 Контроль целостности объекта

- •7.6.1 Метод «безопасной загрузки» («ступенчатого контроля»)

- •7.7 Процесс установки ипс

- •7.8 Работа в ипс

- •7.9 Домены безопасности

- •9 Алгоритмы аутентификации пользователей

- •9.1 Типовые схемы идентификации и аутентификации пользователя

- •9.2 Взаимная проверка подлинности пользователей

- •9.3 Применение пароля для аутентификации

- •9.4 Биометрическая идентификация и аутентификация

- •10 Многоуровневая защита корпоративных сетей

- •10.1 Реализации многоуровневой комплексной защиты

- •10.1.1 Многоуровневая защита от ошибок

- •10.1.2 Многоуровневая защита от закладок

- •10.1.3 Многоуровневая защита от нсд

- •10.2 Корпоративные сети с многоуровневой коммутацией

- •10.2.1 Безопасность в многоуровневой модели

- •10.3 Защита информации в базах данных

- •4) Случайный выбор записи для обработки: такая организация выбора записей не позволяет проследить множество запросов.

- •10.4 Назначение экранирующих систем и требования к ним

- •10.5 Ограничение доступа в www серверах

- •11 Защита информации в сетях

- •11.1 Потенциальные угрозы безопасности информации в лвс

- •11.2 Система защиты информации от нсд в лвс

- •11.2.1 Защита от преднамеренного нсд

- •1 При этом защита данных файл-сервера осуществляется одним способом или в различных сочетаниях четырьмя способами:

- •3 Опознание пользователя и разграничение доступа в лвс можно также организовать с помощью шифровального устройства.

- •4 В менее ответственных лвс для защиты от модификации информации при её передаче по телефонным каналам используется система «обратный вызов».

- •5 Для защиты данных, передающихся по кабелю, существует несколько способов.

- •11.2.2 Средства управления защитой информации в лвс

- •11.2.3 Защита информации лвс от случайных нсд

- •11.2.4 Архивирование данных

- •11.2.5 Схема системы защиты информации в лвс

- •11.3 Оценка уровня безопасности информации от преднамеренного нсд в лвс

9.1 Типовые схемы идентификации и аутентификации пользователя

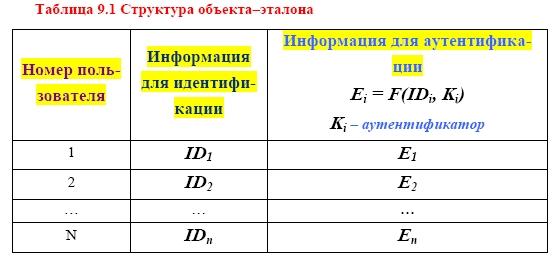

Первая из типовых схем – «С ОБЪЕКТОМ-ЭТАЛОНОМ» [1]: в системе создаётся объект–эталон Ei (используя идентификатор IDi и аутентификатор Ki) для идентификации и аутентификации пользователя.

Структура объекта–эталона приведена в таблице 9.1.

Здесь Ei = F(IDi, Ki), где F – функция, обладающая свойством «невосстановимости» значения аутентификатора Ki по Ei и IDi.

Невосстановимость Ki оценивается по пороговой трудоемкости Т0 решения задачи восстановления аутентифицирующей информации Ki по Ei и IDi.

Так как для пары Ki и Kj возможно совпадения значений Е, то вероятность ложной аутентификации не должна быть больше некоторого порогового значения Р0.

На

практике задают

![]()

Протокол идентификации и аутентификации следующий:

а) пользователь предъявляет свой идентификатор ID;

б) если ID = IDi, то пользователь i прошёл идентификацию;

в) субъект аутентификации запрашивает у пользователя его аутентификатор Кi;

д) субъект аутентификации вычисляет значение Yi = F(IDi, Ki);

е) субъект аутентификации сравнивает значения Yi и Ei, и при совпадении пользователь аутентифицирован в системе: информация о нем передается в программные модули, использующие ключи пользователей (систему шифрования, разграничения доступа, и т. п.).

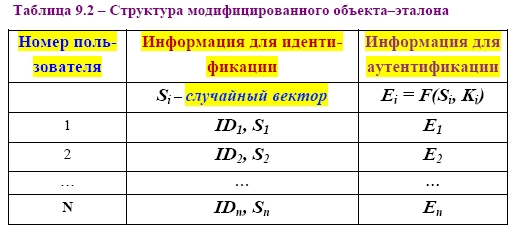

Вторая типовая схема – «С МОДИФИЦИРОВАННЫМ ОБЪЕКТОМ–ЭТАЛОНОМ»: в системе также создаётся объект– эталон, таблица 9.2.

Здесь значение Ei = F(Si, Ki), где Si – случайный вектор, задаваемый при создании идентификатора пользователя.

Функция F обладает свойством невосстанавливаемости значения Ki по Ei и Si.

Протокол идентификации и аутентификации следующий:

а) пользователь предъявляет свой идентификатор ID;

б) если ID = IDi, то пользователь i прошёл идентификацию;

в) по идентификатору IDi выделяется (определяется) вектор Si;

д) субъект аутентификации запрашивает у пользователя аутентификатор Кi;

е) субъект аутентификации вычисляет значение Yi = F(Si, Ki);

ж) субъект аутентификации производит сравнение значений Yi и Ei и при их совпадении пользователь аутентифицирован в системе.

Этот метод обычно используется в ОС UNIX, где в качестве идентификатора используется имя пользователя (запрошенное по Login), а в качестве аутентификатора Ki – пароль (запрошенный по Password). Функция F – алгоритм шифрования DES. Эталоны для идентификации и аутентификации содержатся в файле /etc/passwd.

Парольная аутентификация имеет пониженную стойкость, так как выбор аутентифицирующей информации происходит из относительно небольшого множества осмысленных слов. Мощность этого множества определяется энтропией языка.

9.2 Взаимная проверка подлинности пользователей

Процесс взаимной аутентификации восполняют в начале сеанса связи. Применяют способы «запроса–ответа»; «отметки времени» («временной штемпель»).

Механизм «ЗАПРОСА-ОТВЕТА» включает в посылаемое от А к В сообщение непредсказуемый элемент – запрос Х (напр., случайное число).

При ответе В должен выполнить над этим элементом некоторую операцию (напр., вычислить некоторую функцию f ( x ).

Получив ответ с результатом действий В, можно установить подлинность В.

Недостаток метода – возможность установить закономерность между запросом и ответом (иначе будет предсказуемый элемент).

Механизм «ОТМЕТКИ ВРЕМЕНИ» выполняет регистрацию времени для каждого сообщения.

Можно решить, насколько устарело сообщение и решить принимать или не принимать его, т. к. оно может быть ложным. При использовании отметок времени возникает проблема допустимого временного интервала задержки для подтверждения подлинности сеанса. Ведь сообщение не может быть передано мгновенно, а часы получателя и отправителя не могут быть абсолютно синхронизированы.

Для обоих случаев применяют шифрование, чтобы быть уверенным, что ответ послан не злоумышленником.

Для ВЗАИМНОЙ ПРОВЕРКИ подлинности используют ПРОЦЕДУРУ «РУКОПОЖАТИЯ».

Указанные выше механизмы контроля используются при взаимной проверке ключей.

НАПРИМЕР, симметрическая криптосистема с секретным ключом КАВ, рисунок 9.5.

Порядок операций следующий.

А) А инициирует процедуру рукопожатия и отправляет В свой идентификатор IDА в открытой форме.

Б) В, получив свой IDА, находит в базе данных секретный ключ КАВ и вводит его в криптосистему.

В) Также А генерирует случайную последовательность S с помощью псевдослучайного генератора PG и отправляет её В в виде криптограммы E K AB ( S ).

Д) В расшифровывает эту криптограмму и раскрывает последовательность S.

Ж) А и В преобразуют последовательность S, используя одностороннюю открытую функцию α (…).

И) В шифрует сообщение α(S) и отправляет эту криптограмму для А.

К) А расшифровывает эту криптограмму и сравнивает полученное сообщение α‘(S) с исходным α(S).

При равенстве сообщений А признаёт подлинность В.

В проверяет подлинность А также.

Достоинство модели рукопожатия в том, что ни один из участников не получает никакой секретной информации во время процедуры.

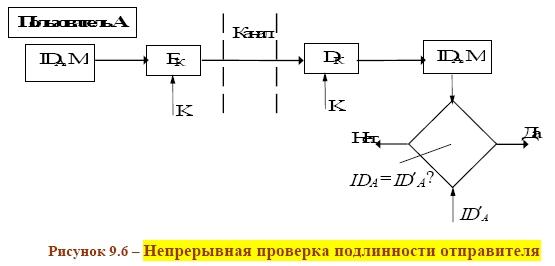

Если необходима непрерывная проверка подлинности отправителей в течение всего сеанса связи, то можно использовать способ, показанный на рисунке 9.6.

Передаваемая криптограмма имеет вид: EK (IDA, M,) где IDA – идентификатор отправителя А; М– сообщение.

В, принявший это сообщение, расшифровывает его и раскрывает пару (IDA, M).

Если принятый IDA совпадает с хранимым ID’A, то В признаёт эту криптограмму.

Вместо идентификатора отправителя можно использовать его секретный пароль (подготовленные пароли РА и РВ известны обеим сторонам).

А создаёт криптограмму, сравнивает извлеченный из неё пароль с исходным значением.

Такая процедура рукопожатия предполагает общий секретный сеансовый ключ для А и В.

Другие процедуры могут включать в себя как этап распределения ключей между партнёрами, так и этап подтверждения подлинности.