При многократном чередовании простых перестановок и подстановок, управляемых достаточно длинным секретным ключом, можно получить очень стойкий шифр с хорошим рассеиванием и перемешиванием. Рассмотренные ниже криптоалгоритмы DES, IDEA и отечественный стандарт шифрования данных построены в полном соответствии с указанной методологией.

Глава 3. Современные симметричные криптосистемы

По мнению К. Шеннона [83], в практических шифрах необходимо использовать два общих принципа: рассеивание и перемешивание.

Рассеивание представляет собой распространение влияния одного знака открытого текста на много знаков шифртекста, что позволяет скрыть статистические свойства открытого текста.

Перемешивание предполагает использование таких шифрующих преобразований, которые усложняют восстановление взаимосвязи статистических свойств открытого и шифрованного текстов. Однако шифр должен не только затруднять раскрытие, но -И.'Ъбеспечивать легкость зашифрования и расшифрования при известном пользователю секретном ключе.

Распространенным способом достижения эффектов рассеивания и перемешивания является использование составного шифра, т.е. такого шифра, который может быть реализован в виде некоторой последовательности простых шифров, каждый^ из которых вносит свой вклад в значительное суммарное рассеивание и перемешивание.

64

1019 "символов".

В составных шифрах в качестве простых шифров чаще всего используются простые перестановки и подстановки. При перестановке просто перемешивают символы открытого текста, причем конкретный вид перемешивания определяется секретным ключом. При подстановке каждый символ открытого текста заменяют другим символом из того же алфавита, а конкретный вид подстановки также определяется секретным ключом. Следует заметить, что в современном блочном шифре блоки открытого текста и шифртекста представляют собой двоичные последовательности обычно длиной 64 бита. В принципе каждый блок может принимать 264 значений. Поэтому подстановки выполняются в очень большом алфавите, содержащем до 2

82

3.1. Американский стандарт шифрования данных DES

Стандарт шифрования данных DES (Data Encryption Standard) опубликован в 1977 г. Национальным бюро стандартов США.

Стандарт DES предназначен для защиты от несанкционированного доступа к важной, но несекретной информации в государственных и коммерческих организациях США. Алгоритм, положенный в основу стандарта, распространялся достаточно быстро, и уже в 1980 г. был одобрен Национальным институтом стандартов и технологий США (НИСТ). С этого момента DES превращается в стандарт не только по названию (Data Encryption Standard), но и фактически. Появляются программное обеспечение и специализированные микроэвм, предназначенные для шифрования и расшифрования информации в сетях передачи данных.

К настоящему времени DES является наиболее распространенным алгоритмом, используемым в системах защиты коммерческой информации. Более того, реализация алгоритма DES в таких системах становится признаком хорошего тона.

Основные достоинства алгоритма DES:

используется только один ключ длиной 56 бит;

зашифровав сообщение с помощью одного пакета программ, для расшифровки можно использовать любой другой пакет про грамм, соответствующий стандарту DES;

относительная простота алгоритма обеспечивает высокую ско рость обработки;

достаточно высокая стойкость алгоритма.

Первоначально метод, лежащий в основе стандарта DES, был разработан фирмой IBM для своих целей и реализован в виде системы "Люцифер". Система "Люцифер" основана на комбинировании методов подстановки и перестановки и состоит из чередующейся последовательности блоков перестановки и подстановки. В ней использовался ключ длиной 128 бит, управлявший состояниями блоков перестановки и подстановки. Система "Люцифер" оказалась весьма сложной для практической реализации из-за отно-

83

L,=R.

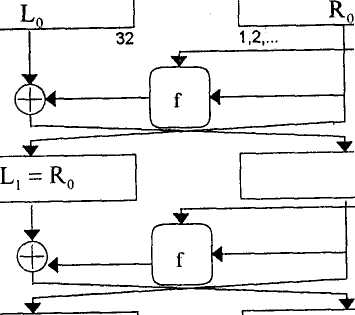

Алгоритм DES также использует комбинацию подстановок и перестановок. DES осуществляет шифрование 64-битовых блоков данных с помощью 64-битового ключа, в котором значащими являются 56 бит (остальные 8 бит - проверочные биты для контроля на четность). Дешифрование в DES является операцией, обратной шифрованию, и выполняется путем повторения операций шифрования в обратной последовательности. Обобщенная схема процесса шифрования в алгоритме DES показана на рис.3.1. Процесс шифрования заключается в начальной перестановке битов 64-битового блока, шестнадцати циклах шифрования и, наконец, в конечной перестановке битов.

Исходный текст

Н ачальная

перестановка

ачальная

перестановка

1,2,...

64

Входная последовательность битов

1,2

R,=Lo0f(Ro,K,)

Н ачальная

перестановка!?

ачальная

перестановка!?

R 2=L,®f(R1,K2)

2=L,®f(R1,K2)

32

к ,

,

1

6

раз

6

раз

Шифрование

Ключ

f <

К

онечная

перестановка

онечная

перестановка

L,5 - R14

R15 = Ll4©f(RH,K15)

Р ис.3.1. Обобщенная схема шифрования в алгоритме DES

R16=Ll5®f(R15,K16)

к,

Следует сразу отметить, что все приводимые таблицы являются стандартными и должны включаться в реализацию алгоритма DES в неизменном виде.

Все перестановки и коды в таблицах подобраны разработчиками таким образом, чтобы максимально затруднить процесс расшифровки путем подбора ключа. При описании алгоритма DES (рис. 3.2) применены следующие обозначения:

1,2

Конечная перестановка IP

В ыходная

последовательность битов (шифртекст)

ыходная

последовательность битов (шифртекст)

Р ис.3.2.

Структура алгоритма DES

ис.3.2.

Структура алгоритма DES

64

L и R- последовательности битов (левая (left) вая (right));

84

и пра-

85

1

сительно малой скорости шифрования (2190 байт/с - программная реализация, 96970 байт/с- аппаратная реализация).

Алгоритм DES также использует комбинацию подстановок и перестановок. DES осуществляет шифрование 64-битовых блоков данных с помощью 64-битового ключа, в котором значащими являются 56 бит (остальные 8 бит - проверочные биты для контроля на четность). Дешифрование в DES является операцией, обратной шифрованию, и выполняется путем повторения операций шифрования в обратной последовательности. Обобщенная схема процесса шифрования в алгоритме DES показана на рис.3.1. Процесс шифрования заключается в начальной перестановке битов 64-битового блока, шестнадцати циклах шифрования и, наконец, в конечной перестановке битов.

1,2,...

64

Входная последовательность битов

1,2

Начальная перестановка!?

|

|

|

|

|

||

|

1,2,... |

|

|

32 |

||

|

|

|

|

|

к, |

|

I |

|

|

||||

R. =L0©f(R0,K,)

И сходный

текст

сходный

текст

Н

ачальная

перестановка

ачальная

перестановка

L, =R,

R2=L,ef(R,,K2)

16 раз

Шифрование

Ключ

©«-

г «

к,

Конечная перестановка

- R

14

R15=L,4©f(R14,K15)