№2 Зертханалық жұмыс

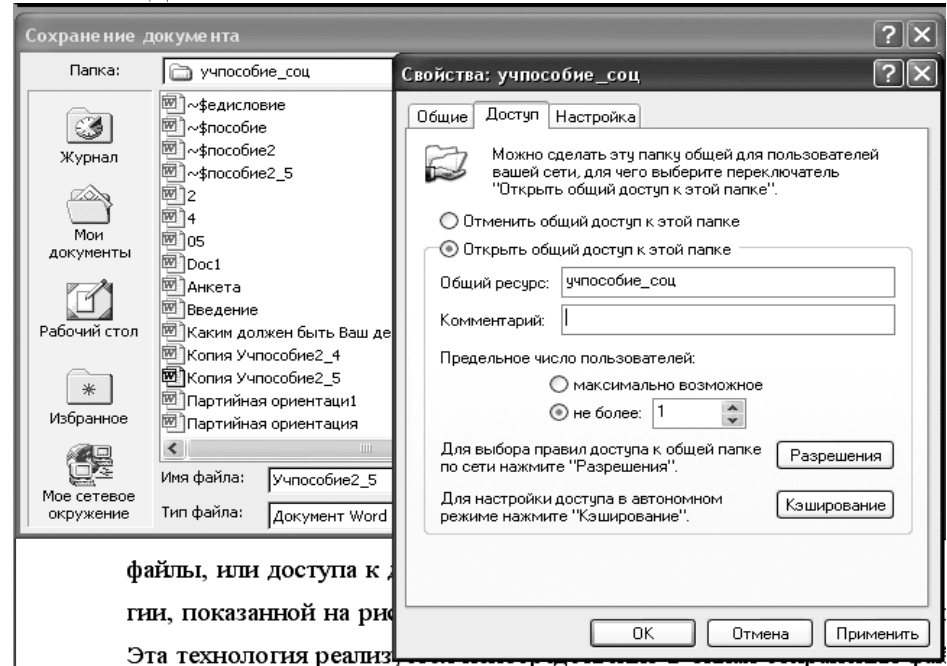

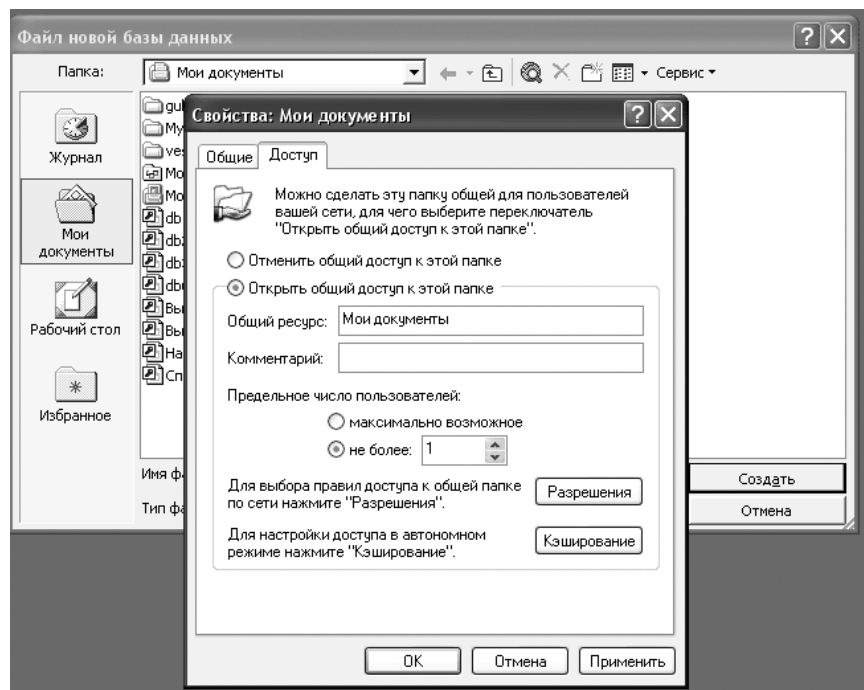

Системная защита приложений MS Office. На этапе сохранения файлов Word, Excel и Access возможна организация системной защиты папок, содержащих эти файлы, т.е. для защиты папок по технологии (см. Рисунок 4 – 9), вовсе не обязательно работать с ярлыками папок. Эта технология реализуется непосредственно в окнах сохранения файлов, если, повторяем, пользователь наделен соответствующими правами. Так, в Word ( Рисунок 10а) и Excel в Окне сохранения файла через Сервис/Свойства/Доступ или Сервис/Свойства/Безопасность выходим на те же окна системного доступа и безопасности, что и на Рисунках 4, 5а, 8. Поскольку в Access местоположение сохраняемого файла новой базы данных определяется на самом первом этапе ее создания, описанная технология реализуется в окне создания файла БД (Рисунок 10б).

Кроме описанных мер защиты, общих для всех приложений MS Office, в СУБД Access реализованы специфические меры защиты от несанкционированного доступа к конкретным объектам БД (таблицам, формам, запросам, отчетам, макросам, базе в целом) с дифференциацией по правам пользователей и разрешениям на объекты. Это и понятно – ведь базы данных в СУБД должны охраняться особенно тщательно.

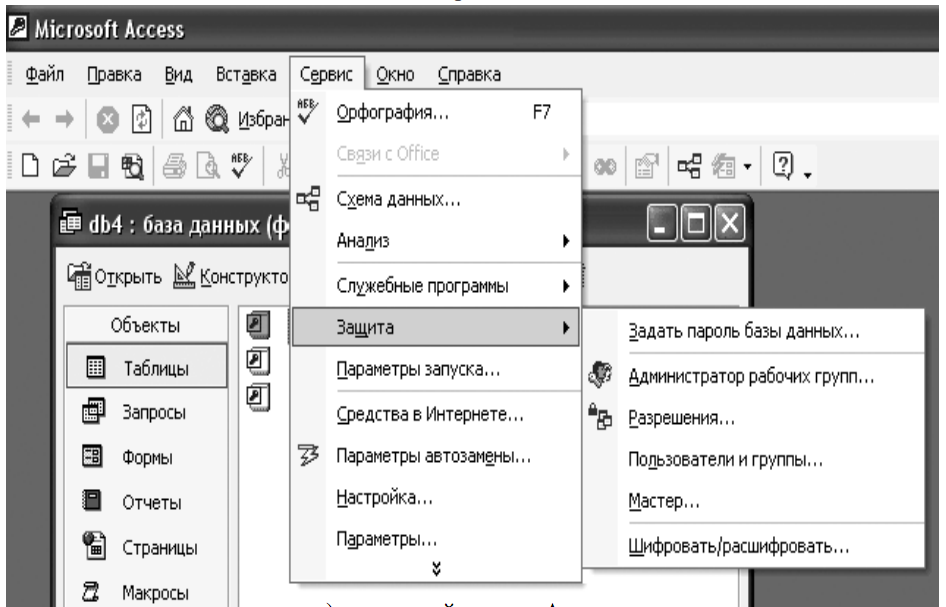

Защитные операции для существующей базы данных Access производятся из меню Сервис/Защита (Рисунок 11а). Операции защиты от несанкционированного доступа прописаны во всех командах всплывающего меню.

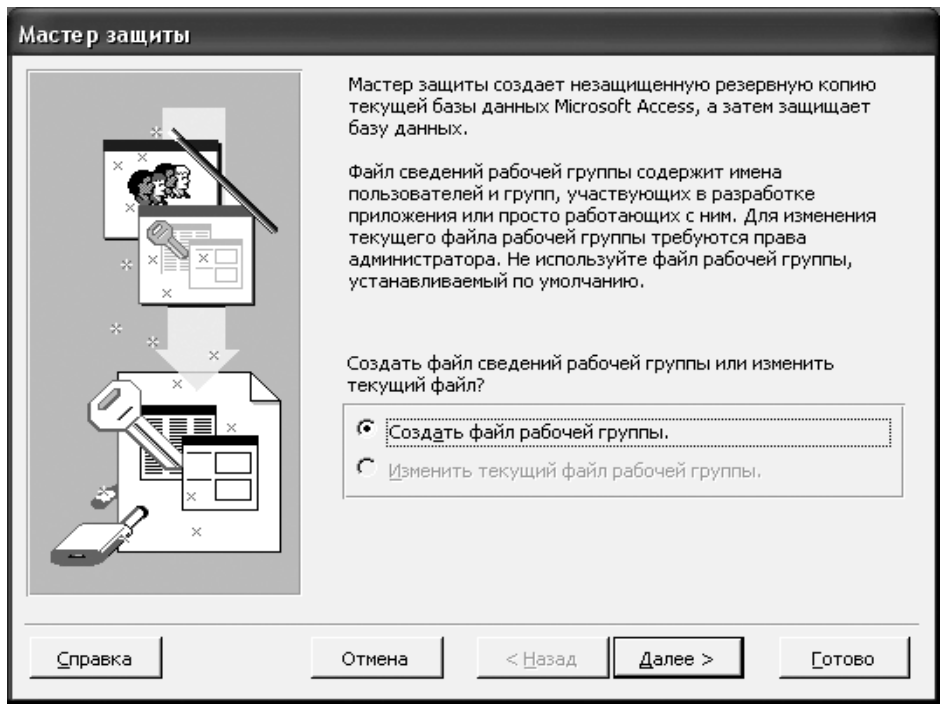

Команда Мастер запускает мощный мастер защиты БД (на рисунке 11б показан вход в мастер – первый шаг). За 8 шагов мастер защиты, предварительно создав резервную копию БД, защищает базу дифференцированно по каждому из допущенных пользователей и групп пользователей и по объектам БД.

а) сетевой доступ к папке из документа Word (аналогично из книги Excel)

Рисунок 10. Сетевой доступ к папке из приложений MS Office

б) сетевой доступ к папке из базы данных Access

Рисунок 10. Продолжение

а) защитный сервис Access

Рисунок 11. Защитные операции в Access 27

б) первый шаг мастера защиты Access

Рисунок 11. Продолжение

Для запуска мастера защиты нужно снять пароль базы данных (если он существует) и перейти из монопольного режима доступа (без которого парольная защита БД невозможна) в общий режим. Затем в диалоге с мастером устанавливаются (или принимаются по умолчанию) многочисленные параметры безопасности, после чего можно восстановить парольную защиту.

Интерфейс защитных операций достаточно прост, чтобы в нем смог разобраться конечный пользователь непрофессионал.

В целом можно без преувеличения сказать, что реализованная в Access системная защита от несанкционированного доступа – это не просто защита, а «броня». Поэтому особо важные базы данных с высоким уровнем защиты рекомендуется создавать именно в Access.

Парольная защита

Парольная защита начинается с момента входа в компьютер и затем может встречаться довольно часто в зависимости от степени использования имеющихся мер безопасности. Пароль – это виртуальный аналог караульного, который охраняет объект и никого, кроме допущенных лиц, на этот объект не пропускает. Поэтому политике паролей пользователь, заботящийся о защите данных, должен уделить особое внимание.

Взломать неэффективный пароль не представляет большой сложности для кракеров. Статистика взломов [Тайли, 1997] свидетельствует, что более двух третей паролей опасны для использования, из них более половины паролей легко угадать или расшифровать с помощью словарей и специальных программ сканирования. Поэтому не рекомендуется в качестве паролей использовать имена и реальные слова (даже написанные наоборот, с повторами или с клавишей Caps Lock), личную информацию, профессиональный жаргон. Рекомендуется использовать длинные пароли (не менее 6 символов), менять регистр и использовать знаки препинания (например, использовать два не связанных по смыслу слова, разделенных знаком препинания, плюс неожиданные переходы из регистра в регистр), аббревиатуры, сокращенные фразы, придуманные слова (новые или с перестановкой слогов в известных словах).

Пароли рекомендуется регулярно менять. Но при этом не надо усложнять парольную защиту до абсурда. Пароль должен легко и быстро вводиться и хорошо запоминаться. Иначе вы рискуете, что ваш ввод кто-то подсмотрит или в журнале безопасности будут зафиксированы ваши неоднократные попытки входа с неправильным паролем (они квалифицируются как попытки взлома), либо, наконец, вам придется обратиться за помощью к системному администратору.

Выше при обсуждении некоторых задач ввода данных мы попутно сталкивались с паролями. Здесь же систематизируем процедуры парольной защиты файлов от несанкционированного чтения (доступа к их текстам).

Ведь даже внутри группы пользователей, проводящих общую работу, не каждому может быть разрешено вскрывать все файлы, видимые в общедоступных папках.