- •3. Политика безопасности сетей и ее обеспечение.......................................................... 23

- •1. Иерархические топологии

- •1.1. Преимущества иерархической топологии

- •1.1.1. Масштабируемость

- •1.1.2. Управляемость

- •1.1.3. Производительность

- •1.1.4. Стоимость

- •1.2. Трехуровневая иерархическая модель

- •1.2.1. Уровень ядра

- •1.2.2. Уровень распределения

- •1.2.3. Уровень доступа

- •2. Обеспечение безопасности сети

- •2.1. Чем вызвана необходимость обеспечения безопасности сетей

- •2.2. Основные определения безопасности сетей

- •2.5. Исследование сети

- •2.5. Взлом системы доступа

- •2.5.1. Неавторизованное получение данных

- •2.5.2. Неавторизованный доступ к системе

- •2.5.3. Неавторизованное расширение полномочий

- •3. Политика безопасности сетей и ее обеспечение

- •4. Списки управления доступом

- •4.1.Чем вызвана необходимость обеспечения безопасности сетей

- •4.2. Принцип работы списков управления доступом

- •4.3. Конфигурирование списков управления доступом

- •Interface ethernet 0

- •Ip address 1.1.1.1 255.0.0.0 ip access-group 1 in

- •Ip access-group 2 out

- •4.4. Стандартные списки acl

- •2 Deny 172.16.1.1

- •2 Permit 192.168.1.0 0.0.0.255 2 deny 172.16.0.0 0.0.255.255

- •2 Permit 10.0.0.0 0.255.255.255

- •4.5. Расширенные списки управления доступом

- •5. Преобразование сетевых адресов (nat) и адресов портов (pat)

- •5.1. Терминология nat

- •5.2. Принцип работы nat

- •5.3. Преимущества nat

- •5.4. Недостатки nat

- •5.5. Функции nat

- •5.5.1. Преобразование внутренних локальных адресов

- •5.5.2. Совмещение внутренних глобальных адресов

- •5.5.3. Применение распределения нагрузки tcp

- •5.5.4. Перекрытие сетей

- •5.6. Настройка статического преобразования сетевых адресов

- •5.7. Настройка динамической трансляции nat, совмещения внутренних глобальных адресов и распределения нагрузки tcp

- •5.8. Протокол pat

- •5.8. Недостатки pat

- •5.10. Настройка pat

- •6. Сегментация локальных сетей

- •6.1. Сегментация локальных сетей с помощью повторителей

- •6.1.1. Совместное использование пропускной способности

- •6.1.2.Количество станций в одном сегменте

- •6.1.3. Расстояние между дальними концами сети

- •6.2. Сегментация локальных сетей с помощью мостов

- •6.5. Три функции коммутации уровня 2

- •6.5.1. Изучение адресов

- •6.5.2. Решение о фильтрации

- •6.6. Типы переключателей локальных сетей

- •6.6.1. Режим сохранить и передать

- •6.6.2. Сквозной режим

- •6.6.3. Бесфрагментный режим

- •7. Виртуальные локальные сети

- •7.2. Доказательство необходимости применения сетей vlan

- •7.2.1. Проблема 1: безопасность в сети

- •7.2.2. Проблема 2: распространение широковещательных сообщений

- •7.2.3. Проблема 3: использование пропускной способности

- •7.2.4. Проблема 4: задержки при передаче данных через маршрутизаторы

- •7.2.5. Проблема 5: сложные списки контроля доступа

- •7.3. Статические сети vlan

- •7.4. Динамические сети vlan

- •7.5. Идентификация сетей vlan

- •7.6. Маркировка кадров

- •7.7. Методы идентификации vlan

- •7.8. Достоинства виртуальных сетей

- •7.10. Управление широковещанием

- •7.11. Обеспечение безопасности сети

- •7.12. Конфигурирование сетей vlan в коммутаторах Catalyst

- •7.12.1. Планирование сетей vlan

- •7.12.2. Создание сетей vlan

- •7.12.3. Удаление сетей vlan

- •8. Основы протокола распределенного связующего дерева

- •8.2. Схема разрешения конфликтов в stp

- •8.3. Состояния портов в stp

- •8.4. Изменения stp-топологии

- •8.5. Усиление стабильности протокола stp

- •8.6. Пример функционирования протокола stp

- •8.7. Конфигурирование протокола stp

- •9. Протокол магистральных каналов виртуальных локальных сетей

- •9.1. Режимы протокола vtp

- •9.1.1. Отправка vtp-сообщений

- •9.1.2. Создание сетей vlan

- •9.1.3. Хранение vlan-информации

- •9.1.4. Распространение сети vlan с помощью протокола vtp

- •9.2. Принцип действия протокола vtp

- •9.3. Настройка протокола vtp

- •9.3.1. Настройка домена

- •9.3.2. Настройка режима vtp

4. Списки управления доступом

Сетевой администратор должен уметь запрещать несанкционированный доступ к сети и в то же время обязан обеспечить доступ к сети авторизированных пользователей. Несмотря на то, что средства безопасности, такие, как пароли, средства установления обратного вызова и физические устройства безопасности, достаточно полезны, им часто не хватает гибкости при фильтрации потока данных и специализированных управляющих средств, которые чаще всего предпочитают администраторы. Например, бывают ситуации, когда сетевой администратор готов предоставить пользователям локальной сети выход в сеть Internet, но при этом не хочет разрешать пользователям сети Internet, находящимся вне такой локальной сети, входить в сеть предприятия средствами протокола telnet.

Маршрутизаторы предоставляют администраторам основные возможности фильтрации, такие, как блокирование потока данных из сети Internet с использованием списков управления доступом (Access Control List— ACL). Список управления доступом представляет собой последовательный набор разрешающих или запрещающих директив, которые относятся к адресам или протоколам верхнего уровня.

Для создания списков управления доступом существует множество причин; некоторые из них перечислены ниже.

4.1.Чем вызвана необходимость обеспечения безопасности сетей

В настоящее время огромное количество сетей объединено посредством Internet. Поэтому очевидно, что для безопасной работы такой огромной системы необходимо принимать определенные меры безопасности, поскольку практически с любого компьютера можно получить доступ к любой сети любой организации, причем опасность значительно возрастает по той причине, что для взлома компьютера к нему вовсе не требуется физического доступа.

Согласно данным, полученным Институтом компьютерной безопасности (Computer Security Institute) в результате недавно проведенного исследования, у 70% организаций были взломаны системы сетевой защиты, кроме того, 60% выявленных попыток изломов исходили из внутренних сетей организаций.

Учитывая эти факты, можно с уверенностью сказать, что проблема безопасности сетей остается неразрешенной и на сегодняшний день, поскольку у подавляющего большинства компаний не решены вопросы обеспечения безопасности, в результате чего они несут финансовые убытки.

27 · Списки ACL можно использовать для ограничения потока данных в сети и

повышения ее производительности. В частности, списки могут быть использованы для того, чтобы некоторые пакеты какого-либо протокола обрабатывались маршрутизатором ранее других. Такая функция называется установкой очередности (queuing) и используется для того, чтобы маршрутизатор не обрабатывал пакеты, которые в данный момент не являются жизненно необходимыми. Установка пакетов в очередь ограничивает поток данных в сети и уменьшает вероятность перегрузки.

· Списки

ACL

можно

использовать для

управления

потоком

данных.

Например,

с

помощью

списков

можно ограничить

или

уменьшить

количество

сооб-щений

об

· Списки

ACL

можно

использовать для

управления

потоком

данных.

Например,

с

помощью

списков

можно ограничить

или

уменьшить

количество

сооб-щений

об

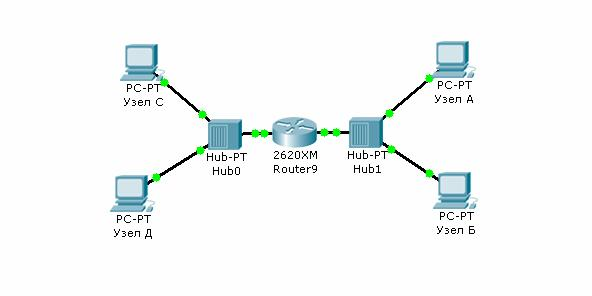

изменениях в сети. Рис 11. ример ограниченного сетевого трафика

Такие ограничения используются для предотвращения распространения информации об отдельных сетях на всю сеть. Списки ACL можно использовать для обеспечения базового уровня защиты от несанкционированного доступа. Например, списки доступа позволяют разрешить одному узлу доступ к некоторому сегменту сети, а другому закрыть доступ к этой же области. На рисунке 11 показано, что узлу А разрешен доступ к сети пользователей, а узлу Б такой доступ запрещен. Если на маршрутизаторе не установлен список управления доступом, то все пакеты, проходящие через него, поступают во все сегменты сети.

· Списки ACL можно использовать для указания данных, которые будут на-правляться далее или блокироваться на интерфейсе маршрутизатора. Например, можно разрешить маршрутизацию трафика электронной почты и в то же время заблокировать весь поток данных протокола telnet.