- •3. Политика безопасности сетей и ее обеспечение.......................................................... 23

- •1. Иерархические топологии

- •1.1. Преимущества иерархической топологии

- •1.1.1. Масштабируемость

- •1.1.2. Управляемость

- •1.1.3. Производительность

- •1.1.4. Стоимость

- •1.2. Трехуровневая иерархическая модель

- •1.2.1. Уровень ядра

- •1.2.2. Уровень распределения

- •1.2.3. Уровень доступа

- •2. Обеспечение безопасности сети

- •2.1. Чем вызвана необходимость обеспечения безопасности сетей

- •2.2. Основные определения безопасности сетей

- •2.5. Исследование сети

- •2.5. Взлом системы доступа

- •2.5.1. Неавторизованное получение данных

- •2.5.2. Неавторизованный доступ к системе

- •2.5.3. Неавторизованное расширение полномочий

- •3. Политика безопасности сетей и ее обеспечение

- •4. Списки управления доступом

- •4.1.Чем вызвана необходимость обеспечения безопасности сетей

- •4.2. Принцип работы списков управления доступом

- •4.3. Конфигурирование списков управления доступом

- •Interface ethernet 0

- •Ip address 1.1.1.1 255.0.0.0 ip access-group 1 in

- •Ip access-group 2 out

- •4.4. Стандартные списки acl

- •2 Deny 172.16.1.1

- •2 Permit 192.168.1.0 0.0.0.255 2 deny 172.16.0.0 0.0.255.255

- •2 Permit 10.0.0.0 0.255.255.255

- •4.5. Расширенные списки управления доступом

- •5. Преобразование сетевых адресов (nat) и адресов портов (pat)

- •5.1. Терминология nat

- •5.2. Принцип работы nat

- •5.3. Преимущества nat

- •5.4. Недостатки nat

- •5.5. Функции nat

- •5.5.1. Преобразование внутренних локальных адресов

- •5.5.2. Совмещение внутренних глобальных адресов

- •5.5.3. Применение распределения нагрузки tcp

- •5.5.4. Перекрытие сетей

- •5.6. Настройка статического преобразования сетевых адресов

- •5.7. Настройка динамической трансляции nat, совмещения внутренних глобальных адресов и распределения нагрузки tcp

- •5.8. Протокол pat

- •5.8. Недостатки pat

- •5.10. Настройка pat

- •6. Сегментация локальных сетей

- •6.1. Сегментация локальных сетей с помощью повторителей

- •6.1.1. Совместное использование пропускной способности

- •6.1.2.Количество станций в одном сегменте

- •6.1.3. Расстояние между дальними концами сети

- •6.2. Сегментация локальных сетей с помощью мостов

- •6.5. Три функции коммутации уровня 2

- •6.5.1. Изучение адресов

- •6.5.2. Решение о фильтрации

- •6.6. Типы переключателей локальных сетей

- •6.6.1. Режим сохранить и передать

- •6.6.2. Сквозной режим

- •6.6.3. Бесфрагментный режим

- •7. Виртуальные локальные сети

- •7.2. Доказательство необходимости применения сетей vlan

- •7.2.1. Проблема 1: безопасность в сети

- •7.2.2. Проблема 2: распространение широковещательных сообщений

- •7.2.3. Проблема 3: использование пропускной способности

- •7.2.4. Проблема 4: задержки при передаче данных через маршрутизаторы

- •7.2.5. Проблема 5: сложные списки контроля доступа

- •7.3. Статические сети vlan

- •7.4. Динамические сети vlan

- •7.5. Идентификация сетей vlan

- •7.6. Маркировка кадров

- •7.7. Методы идентификации vlan

- •7.8. Достоинства виртуальных сетей

- •7.10. Управление широковещанием

- •7.11. Обеспечение безопасности сети

- •7.12. Конфигурирование сетей vlan в коммутаторах Catalyst

- •7.12.1. Планирование сетей vlan

- •7.12.2. Создание сетей vlan

- •7.12.3. Удаление сетей vlan

- •8. Основы протокола распределенного связующего дерева

- •8.2. Схема разрешения конфликтов в stp

- •8.3. Состояния портов в stp

- •8.4. Изменения stp-топологии

- •8.5. Усиление стабильности протокола stp

- •8.6. Пример функционирования протокола stp

- •8.7. Конфигурирование протокола stp

- •9. Протокол магистральных каналов виртуальных локальных сетей

- •9.1. Режимы протокола vtp

- •9.1.1. Отправка vtp-сообщений

- •9.1.2. Создание сетей vlan

- •9.1.3. Хранение vlan-информации

- •9.1.4. Распространение сети vlan с помощью протокола vtp

- •9.2. Принцип действия протокола vtp

- •9.3. Настройка протокола vtp

- •9.3.1. Настройка домена

- •9.3.2. Настройка режима vtp

7.11. Обеспечение безопасности сети

По сетям часто передаются конфиденциальные данные. Защита конфиденциальной информации требует ограничения доступа к сети. Проблема, вызванная совместным использованием локальных сетей, состоит в том, что в такую сеть можно относительно легко проникнуть. Подключившись к активному порту, вторгшийся без разрешения в сеть пользователь получает доступ ко всем данным, передаваемым по сегменту. При этом чем больше группа, тем больше потенциальная угроза несанкционированного доступа.

Одним из эффективных в финансовом отношении и легко административно реализуемых методов повышения безопасности является сегментация сети на большое количество широковещательных групп. Это позволяет сетевому администратору:

· ограничить количество пользователей в группе виртуальной сети;

· запретить другим пользователям подсоединение без предварительного получения разрешения от приложения, управляющего виртуальной сетью;

· установить конфигурацию всех неиспользуемых портов в принимаемое по умолчанию состояние низкой активности VLAN. Реализовать сегментацию такого

77

типа относительно просто. Порты коммутатора группируются на основе типа приложений и приоритетов доступа.

Приложения и ресурсы, доступ к которым ограничен, обычно размещаются в защищенной группе виртуальной сети. Маршрутизатор ограничивает доступ в эту группу в соответствии с конфигурацией коммутаторов и маршрутизаторов. Ограничения доступа могут основываться на адресах станций, типах приложений или типах протоколов.

7.12. Конфигурирование сетей vlan в коммутаторах Catalyst

Некоторые устройства назначают принадлежность станций к сетям VLAN в соответствии со значениями их МАС-адресов. В коммутаторах Catalyst используется дру-гой подход, а именно: назначение портов в принадлежность к сетям VLAN. Любое устройство, подключенное к порту коммутатора Catalyst, принадлежит сети VLAN в соответствии с описанием, которое осуществляется с помощью интерфейса командной сроки коммутатора. Даже если к порту подключен концентратор разделяемого доступа, то все равно все станции, подключенные к концентратору, принадлежат одной сети VLAN. Данный подход к организации сетей VLAN называется построением виртуальных локальных сетей на портовой основе (port-centric). Для конфигурации сетей VLAN в коммутаторах Catalyst вначале необходимо составить план принадлежности станций к сетям VLAN и правильно привязать порты к ним. Планирование принадлежности узлов к определенным виртуальным сетям включает знание того, какие сети третьего уровня должны принадлежать сети VLAN, какой необходим тип соединений между сетями VLAN и где сети VLAN должны подключаться к уровню распределения. Необходимо ли при реализации структуры использовать сквозные сети VLAN или использовать подход третьего уровня? После завершения всех стадий планирования остается только создать сами сети VLAN.

7.12.1. Планирование сетей vlan

Перед тем, как активизировать новую конфигурацию сетей VLAN, необходимо четко себе представлять, что именно необходимо сделать и как новые действия скажутся на других сетях VLAN или рабочих станциях, которые уже существуют в системе. На данной стадии планирование, в основном, должно концентрироваться вокруг факторов третьего уровня. Какие типы сетей должны поддерживаться в системе VLAN? Необходимо ли в сети VLAN использовать более одного протокола? Поскольку каждая сеть VLAN соответствует широковещательному домену, то существует возможность поддержки нескольких протоколов в сети VLAN. Однако каждому протоколу может соответствовать только одна сеть в системе VLAN.

78

Система, состоящая из еть

100,200,30 Сеть

00,300

нескольких

коммутаторов,

как

в

Система, состоящая из еть

100,200,30 Сеть

00,300

нескольких

коммутаторов,

как

в

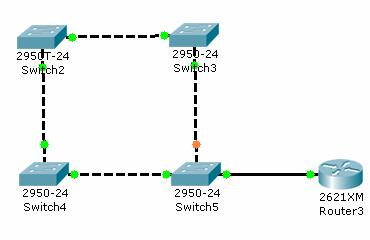

случае, показанном на рисунке. 41, может содержать несколько сетей VLAN.

Каждая сеть VLAN, показанная на рисунке. 41, поддерживает

несколько протоколов. Для связи

еть 300 еть 100,200,30

сетей друг с другом информация Рис 41. Планирование сетей VLAN должна передаваться через

маршрутизатор. Маршрутизатор, показанный на ответвлении сети, используется для соединения сетей друге другом. Ниже представлен конфигурационный файл такого маршрутизатора.

Файл конфигурации маршрутизатора, показанного на рисунке. 41 interface fastethernet 2/0.1

ip address 172.16.10.1 255.255.255.0 ipx network 100

encapsulation isl 100 interface fastethernet 2/0.2 ip address 172.16.20.1 255.255.255.0

ipx network 200

encapsulation isl 200 interface fastethernet 2/0.3 ip address 172.16.30.1 255.255.255.0 encapsulation isl 300

В примере показано, что между коммутатором и маршрутизатором установлено магистральное соединение (trunk). Магистральные соединения и инкапсуляция протокола межкоммутаторного канала (Inter-Switch Link — ISL). Магистральные соединения позволяют осуществлять передачу трафика более чем одной сети VLAN по одному физическому соединению. Команда encapsulation isl, показанная в примере, указывает маршрутизатору на необходимость использовать протокол ISL для того, чтобы осуществлять взаимодействие между широковещательными доменами, в которые входит каждый отдельный подынтерфейс. Следует заметить, что в конфигурации маршрутизатора используются логические подынтерфейсы. Обычно на маршрутизаторе каждому интерфейсу назначается один адрес для каждого протокола. Однако, если необходимо, чтобы один интерфейс виделся для протоколов маршрутизации как несколько интерфейсов, то в таких случаях можно использовать несколько

79

подынтерфейсов, например, когда необходимо создать магистральное соединение между коммутатором Catalyst и маршрутизатором, как это показано в примере. Маршрутизатору необходимо идентифицировать различные широковещательные домены, соответствующие различным сетям VLAN, данные которых передаются по магистрали.

В маршрутизаторах Cisco для построения магистрали используется подход на основе подынтерфейсов, чтобы заставить маршрутизатор использовать один физический интерфейс как несколько физических интерфейсов. Каждый подынтерфейс определяет новый широковещательный домен, соответствующий одному физическому интерфейсу, который может принадлежать к своей сети протокола IP, даже в случае, когда все подынтерфейсы принадлежат одному главному (major) интерфейсу. В конфигурации, приведенной в примере, используются три подынтерфейса, т.е. один физический интерфейс (главный интерфейс) interface fastethernet 2/0 в действительности представляет собой три физических интерфейса и соответствует трем широковещательным доменам. Каждый из них входит в различную сеть IP. Для маршрутизаторов Cisco подынтерфейсы легко определяются, поскольку в описании главного интерфейса для них используется запись в виде /х. Например, подынтерфейс 3 в примере определяется как int fastethernet 2/0.3, где .3 задает подынтерфейс, соответствующий главному интерфейсу.

Какие из сетей, показанных в примере, являются изолированными друг от друга? Сеть протокола IPX с номером 300 является изолированной, поскольку в конфигурации маршрутизатора данная сеть не определена для других интерфейсов.

Иногда физическая конфигурация сети может сбивать с толку. Вопрос: "Можно ли это сделать с помощью сетей VLAN?". Часто ответ может быть найден путем представления логической конфигурации сетей VLAN. На рисунке 41 показана физическая топология сети. На рисунке каждая сеть VLAN заменена линией, которая маркируется номерами сетей, связанных с каждой сетью VLAN. Такое более традиционное представление помогает при проектировании и использовании сетей VLAN, поскольку сети и их компоненты показаны вместе с их логическими взаимоотношениями.