МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ

«РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ СОЦИАЛЬНЫЙ УНИВЕРСИТЕТ»

КУРСКИЙ ИНСТИТУТ СОЦИАЛЬНОГО ОБРАЗОВАНИЯ

(ФИЛИАЛ) РГСУ

Инженерно-технический факультет

Кафедра информационных систем и информационного права

РЕФЕРАТ

по дисциплине: «Методы и средства защиты компьютерной информации»

на тему: «Стандарт шифрования Des»

Выполнила студентка 4 курса

специальности «Автоматизация и управление»

очной формы обучения

Гвоздева Светлана Николаевна

Проверил: Погосян Сергей Левонович

Реферат защищен с оценкой

_______________

«__»_______20__г.

Курск 2014г.

DES (Data Encryption Standard) — симметричный алгоритм шифрования, разработанный фирмой IBM и утвержденный правительством США в 1977 году как официальный стандарт (FIPS 46-3). DES имеет блоки по 64 бита и 16 цикловую структуру сети Фейстеля, для шифрования использует ключ с длиной 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных (перестановки E, IP, IP-1) преобразований

Стандарт DES предназначен для защиты от несанкционированного доступа к важной, но несекретной информации в государственных и коммерческих организациях США. Алгоритм, положенный в основу стандарта, распространялся достаточно быстро, и уже в 1980 г. Был одобрен Национальным институтом стандартов и технологий США. С этого момента DES превращается в стандарт не только по названию, но и фактически. Появляются программное обеспечение и специализированные микроЭВМ, предназначенные для шифрования и расшифрования информации в сетях передачи данных.

К настоящему времени DES является наиболее распространенным алгоритмом, используемым в системах защиты коммерческой информации. Более того, реализация алгоритма DES в таких системах становится признаком хорошего тона.

Основные достоинства алгоритма DES:

- используется только один ключ длиной 56 бит;

- зашифровав сообщение с помощью одного пакета программ, для расшифровки можно использовать любой другой пакет программ, соответствующий стандарту DES;

- относительная простота алгоритма обеспечивает высокую скорость обработки;

- достаточно высокая стойкость алгоритма.

Первоначально метод, лежащий в основе стандарта DES, был разработал фирмой IBM для своих целей и реализован в виде системы «Люцифер». Система «Люцифер» основана на комбинировании методов подстановки и перестановки и состоит из чередующейся последовательности блоков перестановки и подстановки. В ней использовался ключ длиной 128 бит, управлявший состояниями блоков перестановки и подстановки. Система «Люцифер» оказалась весьма сложной для практической реализации из-за относительно малой скорости шифрований.

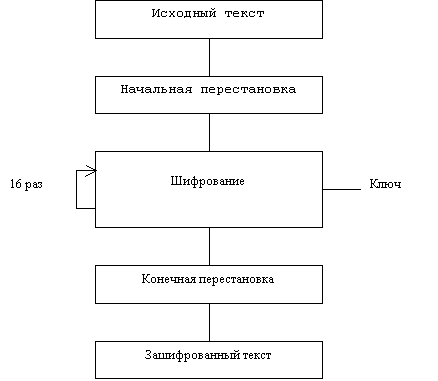

Алгоритм DES также использует комбинацию подстановок и перестановок. DES осуществляет шифрование 64-битных блоков данных с помощью 64-битового ключа, в котором значащими являются 56 бит (остальные 8 бит-проверочные биты для контроля на четность). Дешифрование в DES является операцией, обратной шифрованию, и выполняется путем повторения операций шифрования в обратной последовательности. Обобщенная схема процесса шифрования в алгоритме DES показана на рисунке 1.

Рисунок 1 - Обобщенная схема шифрования в алгоритме DES

Следует отметить, что все приводимые таблицы, являются стандартными, и должны включаться в реализацию алгоритма в неизменном виде.

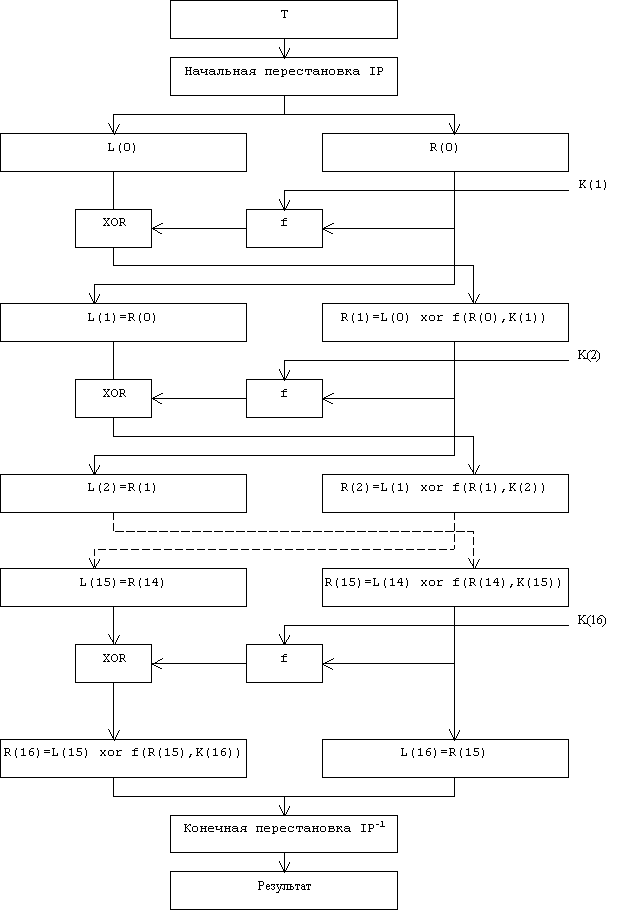

Все перестановки и коды в таблицах подобраны разработчиками таким образом, чтобы максимально затруднить процесс расшифровки путем подбора ключа. Описание алгоритма приведено на рисунке 2.

Рисунок 2 - Структура алгоритма шифрования DES

Процесс расшифрования данных является инверсным по отношению к процессу шифрования. Все действия должны быть выполнены в обратном порядке. Это означает, что расшифровываемые данные сначала переставляются в соответствии с матрицей IP-1, а затем над последовательностью битов R16L16 выполняются те же действия, что и в процессе шифрования, но в обратном порядке.

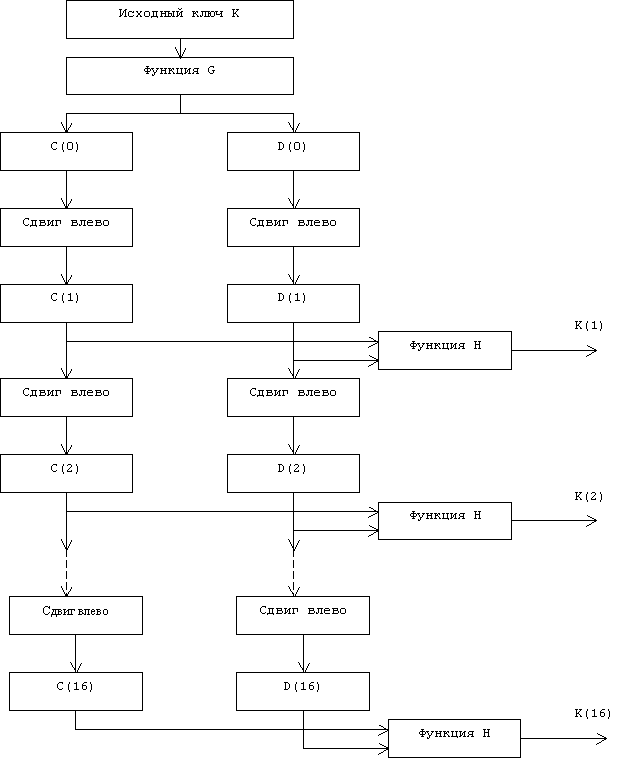

Как нетрудно заметить, на каждой итерации используется новое значение ключа. Новое значение ключа вычисляется из начального ключа . Ключ представляет собой 64-битовый блок с 8 битами контроля по четности, расположенными в позициях 8,16,24,32,40,48,56,64. Для удаления контрольных битов и подготовки ключа к работе используется функция G первоначальной подготовки ключа

Рисунок 3 - Блок-схема алгоритма вычисления ключа Ki

Режим пользования des

DES может использоваться в четырёх режимах.

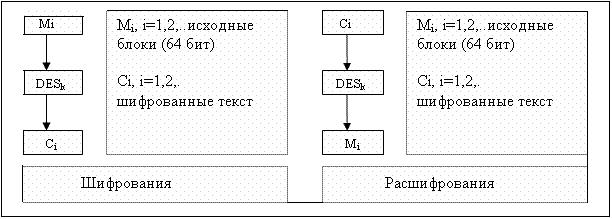

Режим электронной кодовой книги (ECB — Electronic Code Book): обычное использование DES как блочного шифра. Шифруемый текст разбивается на блоки, при этом, каждый блок шифруется отдельно, не взаимодействуя с другими блоками (Рис.4).

Рис.4 Режим электронной кодовой книги — ECB

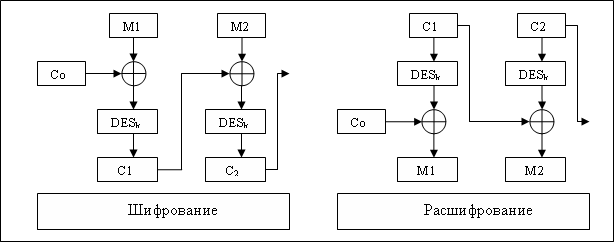

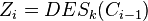

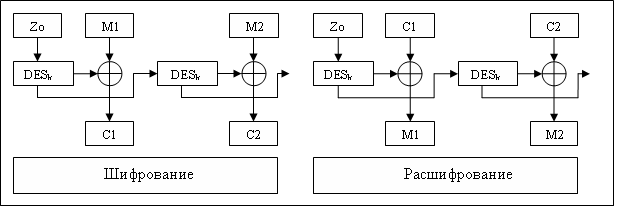

Режим сцепления блоков (СВС — Cipher Block Chaining) (см. Рис.8). Каждый очередной блок

i>=1,

перед зашифровыванием складывается

по модулю 2 со следующим блоком открытого

текста

i>=1,

перед зашифровыванием складывается

по модулю 2 со следующим блоком открытого

текста  .

Вектор

.

Вектор  —

начальный вектор, он меняется ежедневно

и хранится в секрете.

—

начальный вектор, он меняется ежедневно

и хранится в секрете.

Рис.5 Режим сцепления блоков — СВС

Режим обратной связи по шифротексту (англ. Cipher Feed Back). В режиме CFB вырабатывается блочная «гамма»

.

Начальный вектор

является

синхропосылкой и предназначен для

того, чтобы разные наборы данных

шифровались по-разному с использованием

одного и того же секретного ключа.

Синхропосылка посылается получателю

в открытом виде вместе с зашифрованным

файлом.

.

Начальный вектор

является

синхропосылкой и предназначен для

того, чтобы разные наборы данных

шифровались по-разному с использованием

одного и того же секретного ключа.

Синхропосылка посылается получателю

в открытом виде вместе с зашифрованным

файлом.

Рис.6 Режим обратной связи по шифротексту — CFB

Режим обратной связи по выходу (OFB — Output Feed Back). В режиме OFB вырабатывается блочная «гамма»

,

i>=1

,

i>=1

Рис.7 Режим обратной связи по выходу — OFB

Достоинства и недостатки режимов:

В

режимах ECB и OFB искажение

при передаче одного 64-битового блока

шифротекста

приводит

к искажению после расшифрования только

соответствующего открытого блока ![]() ,

поэтому такие режимы используется для

передачи по каналам связи с большим

числом искажений.

,

поэтому такие режимы используется для

передачи по каналам связи с большим

числом искажений.

Криптостойкость алгоритма des

Нелинейность преобразований в DES средствами только S-блоков, и использование слабых S-блоков позволяет осуществлять контроль за шифрованной перепиской. Выбор S-блоков требует соблюдения нескольких условий:

Каждая строка каждого блока должна быть перестановкой множества {0, 1, 2, …, 15}

S-блоки не должны являться линейной или афинной функцией своих аргументов.

Изменение одного бита на входе S-блока должно приводить к изменению, по крайней мере, двух битов на выходе.

Для каждого S-блока и любого аргумента х значение S(x) и

должны

различаться, по крайней мере, двумя

битами.

должны

различаться, по крайней мере, двумя

битами.

Из-за

небольшого числа возможных ключей

(всего ![]() ),

появляется возможность их полного

перебора на быстродействующей

вычислительной технике за реальное

время. В 1998

году Electronic

Frontier Foundation используя специальный

компьютер DES-Cracker, удалось взломать DES

за 3 дня.

),

появляется возможность их полного

перебора на быстродействующей

вычислительной технике за реальное

время. В 1998

году Electronic

Frontier Foundation используя специальный

компьютер DES-Cracker, удалось взломать DES

за 3 дня.

Слабые ключи

Слабыми

ключами называется ключи k такие,

что ![]() ,

где x —

64-битный блок.

,

где x —

64-битный блок.

Известны

4 слабых ключа, они приведены в таблице

1. Для каждого слабого ключа

существует ![]() неподвижные

точки, то есть, таких 64-битных блоков х,

для которых

неподвижные

точки, то есть, таких 64-битных блоков х,

для которых ![]() .

.

Таблица 1. DES-Слабые ключи |

|

|

Слабые ключи(hexadecimal) |

|

|

0101-0101-0101-0101 |

|

|

FEFE-FEFE-FEFE-FEFE |

|

|

1F1F-1F1F-0E0E-0E0E |

|

|

E0E0-E0E0-F1F1-F1F1 |

|

|

обозначает вектор, состоящий из 28 нулевых битов.