- •22) Принципы защиты информации:

- •23) Привилегии пользователей

- •24) Маркер доступа(md)

- •28) Уголовный кодекс о компьютерных преступлениях. Ответственность за нарушение авторских прав.

- •Глава 128 ст. 272. Неправомерный доступ к компьютерной информации, копирование информации, а также нарушения работы компьютера или компьютерной сети - наказывается сроком до 3-х лет.

- •Режим простой замены

- •Гаммирование

- •Гаммирование с обратной связью

- •Режим выработки имитовставки

- •36) Показатели защищенности свт от нсд.

- •45) Классы информационных систем персональных данных

- •Алгоритм создания открытого и секретного ключей

- •Шифрование и расшифрование

Алгоритм создания открытого и секретного ключей

RSA-ключи генерируются следующим образом:

Выбираются два различных случайных простых числа

и

и

заданного

размера (например, 1024 бита

каждое).

заданного

размера (например, 1024 бита

каждое).Вычисляется их произведение

,

которое называется модулем.

,

которое называется модулем.Вычисляется значение функции Эйлера от числа

:

:

![]()

Выбирается целое число

(

( ),

взаимно

простое

со значением функции

),

взаимно

простое

со значением функции

.

Обычно в качестве

берут

простые числа, содержащие небольшое

количество единичных бит в двоичной

записи,

например, простые числа

Ферма

17, 257 или 65537. Число

называется открытой экспонентой

.

Обычно в качестве

берут

простые числа, содержащие небольшое

количество единичных бит в двоичной

записи,

например, простые числа

Ферма

17, 257 или 65537. Число

называется открытой экспонентойВычисляется число

,

мультипликативно

обратное к числу

по

модулю

,

то есть число, удовлетворяющее условию:

,

мультипликативно

обратное к числу

по

модулю

,

то есть число, удовлетворяющее условию:

![]() Число

называется

секретной

экспонентой.

Число

называется

секретной

экспонентой.

Пара

публикуется

в качестве открытого

ключа RSA

(англ. RSA

public

key).

публикуется

в качестве открытого

ключа RSA

(англ. RSA

public

key).Пара

играет

роль закрытого

ключа RSA

(англ. RSA

private key)

и держится в секрете.

играет

роль закрытого

ключа RSA

(англ. RSA

private key)

и держится в секрете.

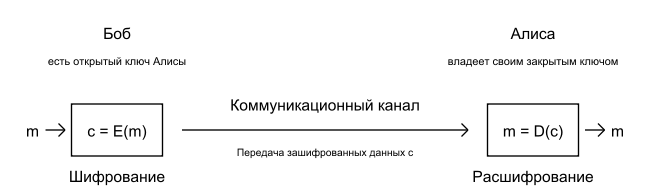

Шифрование и расшифрование

Предположим,

Боб хочет послать Алисе сообщение

![]() .

.

Сообщениями

являются целые

числа

в интервале от

![]() до

до

![]() ,

т.е

,

т.е

![]() .

.

Алгоритм:

|

Алгоритм:

|

50) SecretNet – средство защиты информации от несанкционарованного доступа. SecretNet включает несколько механизмов разграничения доступа пользователей к ресурсам компьютера: 1)механизм избирательного разграничения доступа; 2)механизм полномочного разграничения доступа; 3)механизм замкнутой программной среды. В SecretNet 5.0-С шифрование файлов осуществляется на уровне каталогов. Файлы, находящиеся в этом каталоге могут быть автоматически зашифрованы. Новые файлы, создаваемые в этом каталоге, будут автоматически зашифрованы. Пользователь, создавший шифрованный каталог, является его владельцем и может предоставлять другим пользователям разрешение доступа, а также делегировать полномочия на управление шифрованным ресурсом.

Для дискреционного разграничения доступа к ресурсам файловой системы, системному реестру и системным средствам управления компьютером используются стандартные механизмы ОС Windows XP. Для разграничения доступа к дискам, портам и другим устройствам используются средства SecretNet - механизм разграничения доступа к устройствам. Мандатное управление доступом – всем пользователям и объектам присваивается категории конфиденциальности.

51) Модель данных — это абстрактное, самодостаточное, логическое определение объектов, операторов и прочих элементов, в совокупности составляющих абстрактную машину доступа к данным, с которой взаимодействует пользователь.

В модели используются 5 категорий объектов:

1. ресурсы 2.группа ресурсов 3.задачи 4.задания 5.субъекты активности

52) замкнутая программная среда - Механизм ЗПС позволяет сформировать для любого пользователя компьютера программную среду, определив индивидуальный перечень разрешенных программ. ЗПС предназначена для ограничения доступа пользователей к исполняемым файлам.

53) NAT - сокращение от Network Address Translation, "трансляция сетевых адресов" - технология, реализуемая маршрутизаторами в IP-сетях. Суть технологии NAT в том, что при пересборке заголовков IP-пакета в ходе его перемещения между своими интерфейсами, маршрутизатор подменяет в пакетах адреса отправителя и/или получателя по определенным правилам. В зависимости от этих правил и от выполняемой подмены становится возможной реализация многих функций, например: Предоставление доступа к Интернет целой сети под одним IP-адресом, Сокрытие внутренней структуры сети, Установка общедоступного сервера на машине во внутренней сети.

54) Подсистема WindowsAppLocker - AppLocker - это новый компонент в Windows 7 и WindowsServer 2008 R2, при помощи которого можно указать, какие пользователи и группы в организации могут запускать определенные приложения в зависимости от уникальных идентификаторов файлов. При использовании AppLocker можно создать правила, разрешающие или запрещающие запуск приложений.

55) Ассиметричная криптография (Криптография с открытым ключом) (алгоритмы Диффи-Хэлмана, RSA). При использовании ассиметричной криптографии каждый пользователь обладает парой дополняющих друг друга ключей(открытый и личный).Каждый из ключей подходит для расшифрования сообщения зашифрованного с применением ключа из той же пары. Зная открытый ключ невозможно вычислить личный. Свой открытый ключ можно распространять, а личный хранить в тайне. Расшифровать данное сообщение может только получатель, так как только у него имеется соответствующий личный ключ, даже отправитель не сможет расшифровать сообщение. Благодаря ассиметричной криптографии становится возможной секретная связь по незащищенным каналам.

Криптографическая система называется симметричной, если используется один и тот же ключ и для шифрования и для расшифрования.

Диффи и Хеллман предложили использовать следующую одностороннюю ф-июf(x)=axmodp Односторонние ф-ии лежат в основе ассиметричной криптографии. Эти ф-ии обладают следующими св-ми: по значению аргумента легко вычислить значение ф-ии, но по значению ф-ии невозможно определить значение аргумента. Пользователи обменивающиеся сообщениями заранее договариваются о числах а и р, которые не являются секретными. Пользователь А случным образом выбирает число х. х – будет его личным ключом. Пользователь В выбирает свое секретное число у – которое будет секретным ключом. Затем А вычисляет ахmodp, это значение будет открытым ключом А. Его А посылает В. Пользователь В вычисляет ауmodp это значение будет открытым ключом В. А вычисляет (ау)хmod р, В вычисляет (ах)уmod р. В итоге они получают одинаковые значения общего секретного ключа.

56) Структура реестра - Реестр имеет иерархическую древовидную структуру. На ее верхнем уровне располагаются так называемые ветви, основными из которых являются: HKEY_LOCAL_MACHINE; HKEY_USERS. Остальные ветви представляют собой их подразделы и служат для более быстрого доступа к ним: HKEY_CLASSES_ROOT; HKEY_CURRENT_CONFIG; HKEY_CURRENT_USER.Реестр формируется в памяти компьютера при запуске Windows 2000/XP на основе нескольких файлов из папки \winnt\System32\Config. Разделы реестра, которым соответствуют эти файлы, называются кустами (hives). Основные кусты реестра находятся в ветви HKEY_LOCAL MACHINE и называются SAM, SECURITY, SOFTWARE и SYSTEM.

57) Значение хэш-функции с ключом может вычислить лишь тот, кто обладает секретным ключом. Хэш-функция без ключа называется MDC (код определения манипуляции). Они делятся на два подкласса: слабые и сильные. Слабые хэш-функции без ключа - хэш-функции, удовлетворяющие следующим условиям: описание функции является открытым, для любого фиксированного значения x невозможно найти другое значение аргумента с тем же значением хэш-функции. Сильная хэш-функция называется хэш-функцией, для которой невозможно найти пару аргументов с одинаковым значением хэш-функции.

На практике для контроля целостности используют хеш-функцию. Она осуществляет преобразование строки произвольного размера в строку или вектор фиксированного размера. Хеш-функция является односторонней. Описание хеш-функции является открытым (т.е. заранее известна формула, по которой вычисляется хеш-функция).

Российский стандарт ГОСТ 34.11-94 определяет алгоритм и процедуру вычисления хэш-функции для любых последовательностей двоичных символов, применяемых в криптографических методах обработки и защиты информации. Этот стандарт базируется на блочном алгоритме шифрования ГОСТ 28147-89, хотя в принципе можно было бы использовать и другой блочный алгоритм шифрования с 64-битовым блоком и 256-битовым ключом.

В России действует стандарт хэш-функции ГОСТ 34.11-94, который преобразует любую последовательность в хэш-функцию длиной 256 бит. Она зависит от сообщения и таблиц замен ГОСТ 28147-89, который используется в процессе хэширования.

Хеширование — преобразование по определённому алгоритму входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хешем, хеш-кодом или сводкой сообщения. Если у двух строк хеш-коды разные, строки гарантированно различаются, если одинаковые — строки, вероятно, совпадают.

Хеширование применяется для построения ассоциативных массивов, поиска дубликатов в сериях наборов данных, построения достаточно уникальных идентификаторов для наборов данных, контрольное суммирование с целью обнаружения случайных или намеренных ошибок при хранении или передаче, для хранения паролей в системах защиты (в этом случае доступ к области памяти, где находятся пароли, не позволяет восстановить сам пароль), при выработке электронной подписи (на практике часто подписывается не само сообщение, а его хеш-образ).

В общем случае однозначного соответствия между исходными данными и хеш-кодом нет в силу того, что количество значений хеш-функций меньше, чем вариантов входного массива; существует множество массивов с разным содержимым, но дающих одинаковые хеш-коды — так называемые коллизии. Вероятность возникновения коллизий играет немаловажную роль в оценке качества хеш-функций.

Существует множество алгоритмов хеширования с различными свойствами (разрядность, вычислительная сложность, криптостойкость и т. п.). Выбор той или иной хеш-функции определяется спецификой решаемой задачи. Простейшими примерами хеш-функций могут служить контрольная сумма или CRC.

58) Сеть MicroLAN - Интерфейс Micro-LAN является однопроводным. Все команды и данные передаются по двунаправленной линии данных относительно общего провода (земли) в последовательном коде. В интерфейсе не предусмотрено никаких синхронизирующих сигналов, все команды и данные имеют строго регламентированный временной формат, его несоблюдение приводит к искажению передаваемых команд или данных. По умолчанию MicroLan имеет структуру общей шины. При увеличении размера сети и числа подключенных устройств за счет рассмотренных электронных ключей сеть может приобретать древовидную структуру. Отключение/подключение отдельных ветвей производится с помощью электронных ключей

59) Способы проверки целостности данных - Простейший способ – использование контрольных сумм. Сообщение делится на отдельные элементы, суммируется и делится на максимальное значение контрольной суммы, увеличенное на единицу и остаток от деления даст контрольную сумму. Несложно изменить сообщение без изменения контрольной суммы. Более совершенный метод: Циклические избыточные коды. Основан на полиномиальном представлении информации, где каждый разряд некоторой порции данных соответствует коэффициенту полинома.

На практике для контроля целостности используют хеш-функцию. Она осуществляет преобразование строки произвольного размера в строку или вектор фиксированного размера. Хеш-функция является односторонней. Описание хеш-функции является открытым (т.е. заранее известна формула, по которой вычисляется хеш-функция).

60) VPN предполагает комплексные решения в области защиты данных. Прежде всего, передаваемая информация передается в зашифрованном виде. Построение VPN предполагает создание защищенных от постороннего доступа туннелей между несколькими локальными сетями и/или удаленными клиентами. Для создания и обслуживания подобных туннелей необходимы специальные протоколы, программное обеспечение, специфическое оборудование

VPN – Защищенная виртуальная сеть.

61) DoS-атаки – это атаки, в результате которых атакуемая система приводится в нестабильное либо полностью нерабочее состояние. Последствиями такого типа атак может стать отсутствие возможности использовать информационные ресурсы, на которые они направлены. Межсетевые экраны сеансового уровня способны бороться с DoS атаками.

Угроза атак типа DoS может снижаться способами:

1) Функции анти-спуфинга - правильная конфигурация функций анти-спуфинга на маршрутизаторах и межсетевых экранах поможет снизить риск DoS.

2) Функции анти-DoS - правильная конфигурация функций анти-DoS на маршрутизаторах и межсетевых экранах может ограничить эффективность атак. Эти функции часто ограничивают число полуоткрытых каналов в любой момент времени.

3) Ограничение объема трафика (traffic rate limiting) - организация может попросить провайдера ограничить объем трафика. Этот тип фильтрации позволяет ограничить объем некритического трафика, проходящего по вашей сети. Обычным примером является ограничение объемов трафика ICMP, который используется только для диагностических целей. Атаки DoS часто используют ICMP.

4) Фильтрация и блэкхолинг - Блокирование трафика, исходящего от атакующих машин. Эффективность этих методов снижается по мере приближения к объекту атаки и повышается по мере приближения к атакующей машине.