- •Оглавление

- •Список сокращенных слов

- •Введение

- •1. Постановка задачи

- •Выбор концепции построения сети.

- •Аппаратный синтез сети.

- •Исходные данные о предприятии:

- •2. Анализ предметной области

- •2.1 Схема и сети связи

- •2.2 Предмет исследования

- •2.2.1 Мультисервисные сети

- •2.2.2 Этапы проектирования

- •3. Требования к проектируемой сети

- •3.1 Цели и задачи исследования

- •4. Анализ технологий и технических решений, используемых при проектировании мультисервисных сетей

- •4.1 Структурированные кабельные системы (скс)

- •4.2 Технологии мультисервисных сетей

- •5. Проектирование мультисервисной сети

- •5.1 Выбор концепции построения сети

- •5.1.1 Топологии сети

- •5.1.2 Описание типовых архитектурных решений выбранных технологий

- •5.1.3 Описание работы функциональной схемы

- •6. Аппаратный синтез сети

- •6.1 Выбор сетевого оборудования

- •6.2 Структурированная кабельная система.

- •6.2.1 Разработка скс для одного узла сети

- •6.2.2 Магистральная кабельная подсистема

- •6.2.3 Горизонтальная кабельная подсистема

- •6.2.4 Описание структурированной кабельной системы

- •6.3 Проектирование адресного пространства

- •6.3.1 Распределение адресного пространства

- •6.3.2 Конфигурация оборудования

- •6.3.3 Конфигурация доступа в Интернет

- •6.3.4 Конфигурация списков доступа

- •6.3.5 Организация доступа к услугам в проектируемой сети

- •7. Сигнализации в ip сетях.

- •7.1. Основные типы протоколов

- •7.2. Протокол н.323

- •7.3. Протокол sip

- •7.4. Протокол mgcp

- •7.5. Протокол megaco/h.248

- •7.6. Протокол sigtran

- •7.7. Протокол передачи информации с управлением потоком

- •Sctp для megaco

- •8. Планирование структуры сети

- •8.1 Компьютерная сеть

- •8.2 Способ управления сетью

- •8.3 План помещений

- •8.4 Построение сети.

- •9. Информационная безопасность в сетях ip-телефонии

- •9.1 Типы угроз в сетях ip-телефонии

- •9.2. Методы криптографической защиты информации

- •9.3. Технологии аутентификации

- •9.3.1. Протокол ppp

- •9.3.2. Протокол tacacs

- •9.3.3. Протокол radius

- •9.4. Особенности системы безопасности в ip-телефонии

- •9.5. Обеспечение безопасности на базе протокола osp

- •9.6. Обеспечение безопасности ip-телефонии на базе vpn

- •10. Оборудование в мсс

- •11. Имитационное моделирование сети

- •12. Экономическая эффективность проекта

- •13. Безопасность при пуско-накладочных работах и эксплуатации сети

- •13.1 Характеристика возможных опасных и вредных производственных факторов

- •13.2 Организационно-технические мероприятия по технике безопасности

- •14. Технические средства защиты, обеспечивающие безопасность работ. Оценка их эффективности

- •Заключение

- •Список используемой литературы

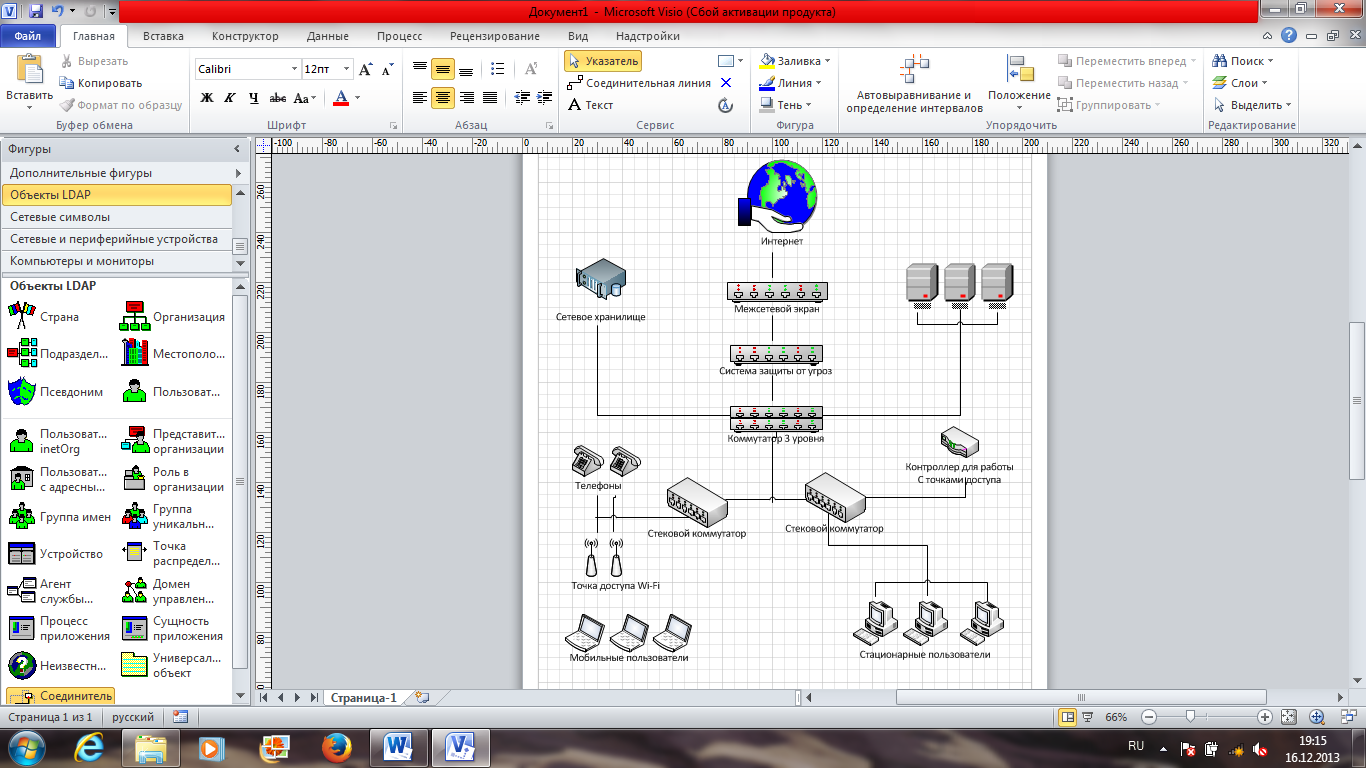

8.4 Построение сети.

План построения сети в главном офисе:

Краткое описание решения.

Комплексное решение по организации инфраструктуры центрального офиса банка и организации взаимодействия с филиалами. решение подразумевает возможность доступа мобильных сотрудников из вне с поддержкой двухфакторной аутентификации, а так же подключение филиалов посредством шифрованных VPN-туннелей. Взаимодействие внутри сети организовано на базе гигабитных каналов и отказоустойчивых стеков коммутаторов, которые легко масштабировать в случае необходимости. Поддержка технологии PoE позволяет подключать на местах сотрудников IP-телефоны и предоставлять внешнее питание для камер видеонаблюдение, что позволяет получить большую свободу при развертывании сети. Система защиты, подключенная к домену банка, не позволит сотрудникам пользоваться интернетом в личных целях, ставя под угрозу внутреннюю систему безопасности и увеличивая надежность всей системы.

для доступа к общим файлам, виртуализации и хранения резервных копии информации предлагается использовать мощное сетевое хранилище с поддержкой технологии 10 Гбит/с .

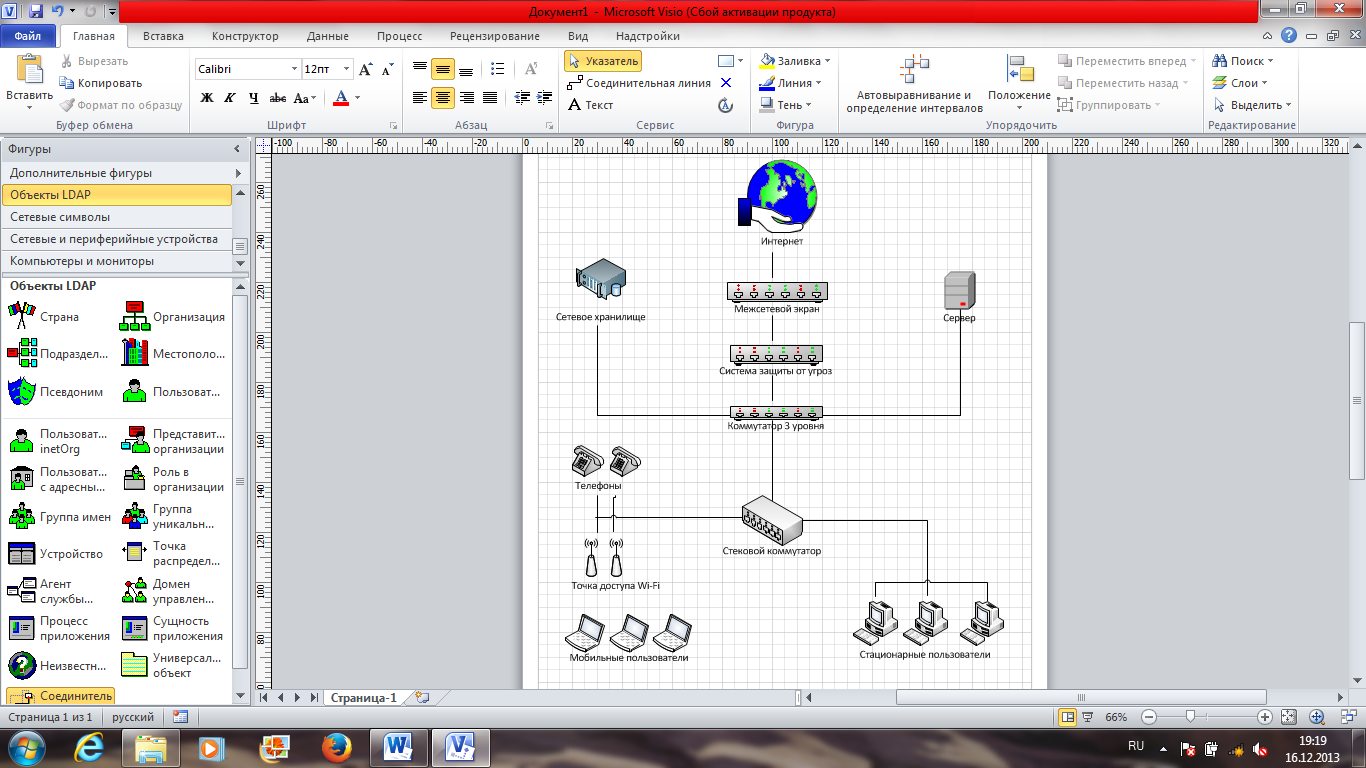

План построения сети в филиалах:

Краткое описание решения.

Единый отказоустойчивый стек коммутаторов, являющийся одновременно уровнем ядра и уровнем доступа, централизованное управление точками доступа и быстрый доступ к файлам благодаря производительному сетевому хранилищу — вот основные преимущества решения от NETGEAR для среднего размера компаний. автоматическое

обнаружение IP телефонов коммутаторами в сети с выделением голосового трафика повышенным приоритетом, а также автоматическая калибровка беспроводных параметров (занимаемые каналы и мощность передатчика) системой управления точками доступа для оптимальной работы беспроводной сети, минимизирует затраты на развертывание

инфраструктуры. интеллектуальная система по сканированию трафика интегрируется в существующую доменную структуру и позволяет разграничить права доступа к интернет ресурсам на основе соответствующих групповых политик, что позволяет не только не пропускать в сеть вредоносные программы, но и контролировать сетевую активность

пользователей.

9. Информационная безопасность в сетях ip-телефонии

9.1 Типы угроз в сетях ip-телефонии

Существует несколько основных типов угроз, представляющих опасность в сетях IP-телефонии:

Прослушивание. В момент передачи конфиденциальной информации о пользователях (идентификаторов, паролей) или конфиденциальных данных по незащищенным каналам существует возможность прослушивания и злоупотребления ими в корыстных целях злоумышленником.

Манипулирование данными. Данные, которые передаются по каналам связи, в принципе можно изменить.

Подмена данных о пользователе происходит в случае попытки выдачи одного пользователя сети за другого. При этом возникает вероятность несанкционированного доступа к важным функциям системы.

Отказ в обслуживании (denial of service - DoS) является одной из разновидностей атак нарушителей, в результате которой происходит вывод из строя некоторых узлов или всей сети. Она осуществляется путем переполнения системы ненужным трафиком, на обработку которого уходят все системные ресурсы. Для предотвращения данной угрозы необходимо использовать средство для распознавания подобных атак и ограничения их воздействия на сеть.

Базовыми элементами в области безопасности являются:

аутентификация;

целостность;

активная проверка.

Применение расширенных средств аутентификации помогает сохранить в неприкосновенности вашу идентификационную информацию и данные. Такие средства могут основываться на информации, которую пользователь знает (пароль).

Целостность информации - это способность средства вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и (или) преднамеренного искажения (разрушения). Под угрозой нарушения целостности понимается любое умышленное изменение информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую. Когда злоумышленники преднамеренно изменяют информацию, говорится, что целостность информации нарушена. Целостность также будет нарушена, если к несанкционированному изменению приводит случайная ошибка программного или аппаратного обеспечения.

И, наконец, активная проверка означает проверку правильности реализации элементов технологии безопасности и помогает обнаруживать несанкционированное проникновение в сеть и атаки типа DоS. Активная проверка данных действует как система раннего оповещения о различных типах неполадок и, следовательно, позволяет принять упреждающие меры, пока не нанесен серьезный ущерб.