- •Масюк Максим Анатольевич Защита информации Сборник заданий для лабораторных занятий

- •Масюк Максим Анатольевич Защита информации

- •Содержание

- •Введение

- •Криптографические методы защиты информации Лабораторное занятие № 1. Докомпьютерные классические шифры.

- •Задачи работы:

- •Теоретические сведения

- •Использование подстановок

- •Шифр Цезаря

- •Шифр Плейфера

- •Шифр Вижинера

- •Использование перестановок

- •Задания к лабораторному занятию Задание 1.

- •Задание 2

- •Задание 3

- •Контрольные вопросы

- •Библиографический список

- •Лабораторное занятие № 2. Создание виртуального диска.

- •Вводная информация

- •Создание нового контейнера

- •Монтирование контейнера

- •Задания к лабораторному занятию

- •Контрольные вопросы

- •Работа с программой s-Tools

- •Стеганографическая программа SuperStorm

- •Работа с программой SuperStorm

- •Функции pgp

- •Теоретические сведения

- •Принципы шифрования с открытым ключом

- •Функции хеширования

- •Электронная подпись

- •Задание 1 к лабораторному занятию.

- •Задание 2 к лабораторному занятию (проверочное).

- •Проверочный тест к лабораторному занятию в Moodle (требует дополнительной подготовки студентов по теме ассиметричного шифрования).

- •Лабораторные занятия № 6. Методы защиты парольных систем аутентификации от атак на пароли.

- •Задачи работы:

- •Теоретические сведения

- •Взлом парольной защиты

- •Принцип инкапсуляции

- •Руководство по развертыванию vpn в ос Windows xp. Запуск vpn сервера.

- •10. Выставляем галочку «разрешить звонящим доступ к локальной сети», выбираем «указать адреса tcp/ip явным образом», вписываем нужный диапазон.

- •Выбираем подключение к виртуальной частной сети.

- •Вид Монитора Приложений:

- •Вид Монитора Компонентов:

- •Вид Сетевого Монитора:

- •Создание правил фильтрации сетевого трафика

- •Просмотр текущей сетевой активности

- •Задание к лабораторному занятию

- •Содержание отчета по лабораторному занятию

- •Вопросы к защите

- •Перечень популярных портов

- •Лабораторное занятие № 9. Обнаружение уязвимостей ос с помощью сканеров безопасности.

- •Вводная информация

- •Настройка диапазона сканирования

- •Запуск процесса сканирования

- •Анализ результатов сканирования

- •Задание к части 1 лабораторному занятию

- •Система анализа защищенности xSpider 7.0 Вводная информация

- •Использование профилей

- •Запуск процесса сканирования

- •Созание отчета

- •Задание к части 2 лабораторного занятия

- •Лабораторное занятие № 10. Конфигурирование и настройка ids Snort.

- •Часть 1. Препроцессоры. Вводная информация

- •Препроцессор Frag3

- •Препроцессор Stream5

- •Пример настройки препроцессора Stream5

- •Задание по лабораторному занятию

- •Часть 2. Ids Snort. Режимы работы и простое конфигурирование Вводная информация

- •Инсталляция и запуск системы

- •Получение списка сетевых интерфейсов

- •Режимы работы программы Snort

- •Режим сниффинга

- •Режим nids

- •Настройка вида выходного протокола в режиме nids

- •Конфигурирование ids Snort

- •Определение переменных

- •Задание ip адреса и маски подсети

- •Команды конфигурации

- •Включение файлов в конфигурацию

- •Формат предупреждения системы Snort

- •Задание к лабораторному занятию

- •Лабораторное занятие № 11. Защита программ с помощью asProtect.

- •Введение

- •Реализация защиты с помощью asProtect

- •Изменения в защищаемой программе

- •Пример реализации защиты с помощью asProtect

- •Задание к лабораторному занятию

- •Режимы работы программы asProtect

- •Закладка Modes

- •Закладка Activation Keys

- •Закладка Protection

- •Использование сканирующего приемника

- •Установка громкости

- •Работа с дуплексными сигналами:

- •Настройка шага изменения частоты

- •Работа с памятью

- •Настройка банка памяти

- •Выбор банка памяти:

- •Очистка памяти:

- •Описание контроллера телефонной линии ктл-400

- •Устройство и назначение контроллера «ктл-400»

- •Панели управления прибором ктл-400

- •Подготовка прибора к работе и работа с прибором

- •Работа прибора при поднятой трубке та

- •Эксплуатация прибора в режиме анализа параметров линии

- •Структура заголовка тср-сегмента

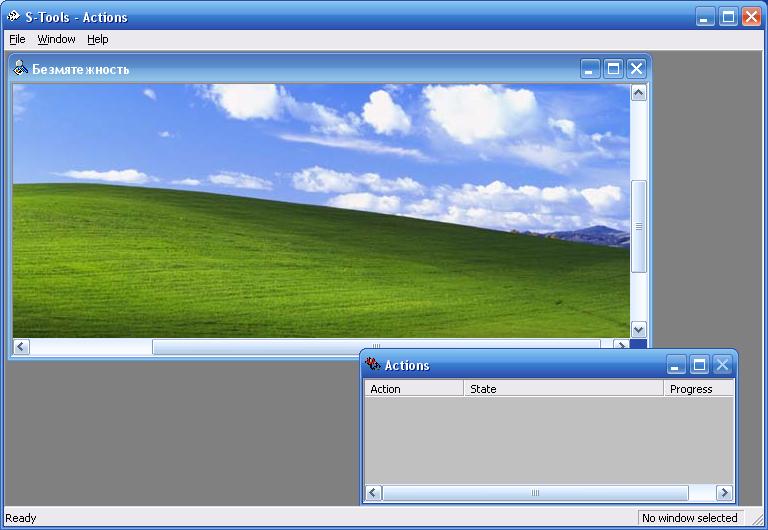

Работа с программой s-Tools

Рисунок 6

С помощью программы S-Tools (Steganography Tools), имеющей статус freeware, можно спрятать информацию в графическом или звуковом файле. Причем графический файл после этого можно спокойно просмотреть, а звуковой – прослушать. Утилита не требует инсталляции, достаточно распаковать архив и запустить файл s-tools.exe. Архив программы занимает всего лишь порядка 280 KiB.

Технология работы программы такова, что шифруемые данные сначала сжимаются, а уже затем непосредственно шифруются. Программа может использовать несколько разных алгоритмов шифрования данных в зависимости от желания пользователя, включая одни из лучших алгоритмов – DES, который сегодня уже не удовлетворяет современным требованиям безопасности, Triple DES и IDEA. Последние два алгоритма обеспечивают высокий уровень защиты данных от дешифрования (до сих пор не было зарегистрировано ни одного случая дешифрования информации, зашифрованной с использованием данных методов).

Сам процесс шифрования информации очень прост: Для этого достаточно из проводника Windows перетащить графический или звуковой файл в окно программы. В правом нижнем углу программы появится информация о размере файла, который можно спрятать. На следующем этапе нужно перетащить файл с информацией на изображение, ввести пароль, выбрать вариант шифрования и определить метод скрытия. Через некоторое время программа выдаст вторую картинку с условным именем hidden data, которая уже содержит скрытую информацию. Затем следует сохранить новую картинку с конкретным именем и расширением gif или bmp, выбрав команду «Save as».

Для расшифровки информации нужно перетащить в окно программы картинку со скрытой информацией, выбрать из контекстного меню, вызываемого нажатием правой кнопки мыши, команду «Reveal», затем ввести пароль – и на экране появится дополнительное окно с именем скрытого файла.

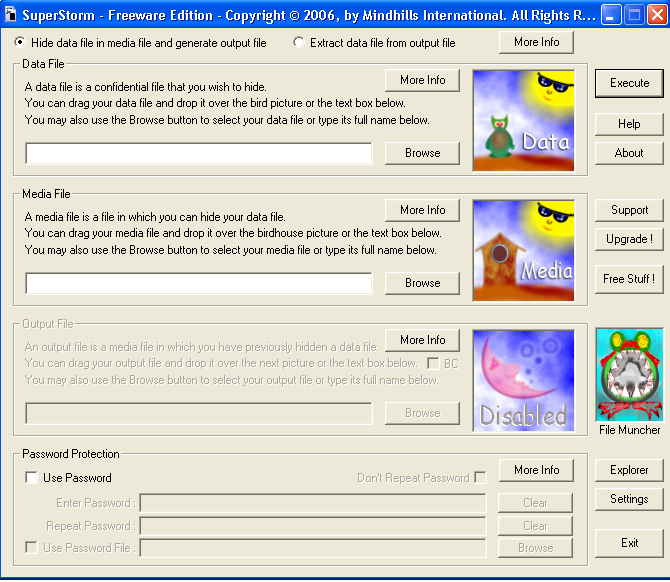

Стеганографическая программа SuperStorm

В качестве примера стеганографической программы используем свободно распространяемый продукт SuperStorm. Программа SuperStorm позволяет сохранять файлы любого формата в медиа-файлах: файлах изображений, аудио, видео-файлах и исполняемых файлах.

При сохранении данных в медиа-файле программа SuperStorm создает новый выходной файл (output file), который представляет собой медиа-файл с включенным в него сохраняемым файлом. Таким образом, в процессе участвует три файла: файл с нашими данными, который мы хотим скрыть; медиа-файл, в котором мы скрываем данные; выходной файл, включающий в себя оба файла. При этом в процессе работы исходные файлы (скрываемый и медиа-файл) сохраняются в неизменном виде в специальных каталогах. По завершении работы их можно удалить. Выходной файл, включающий оба файла, будет при этом выполнять все свои функции медиа-файла (например, картинка изображения никак не изменится). Возрастет только его размер по сравнению с исходным медиа-файлом.

Работа с программой SuperStorm

Главное окно программы SuperStorm имеет вид:

Рисунок 7

Программа имеет два основных режима работы: режим сокрытия файла и генерации выходного файла, и режим извлечения скрытого файла из выходного файла. Режим задается установкой одного из двух переключателей в самом верху главного окна:

Hide data in the media file and generate output file (режим сокрытия файла и генерации выходного файла)

Extract data file from output file (режим извлечения скрытого файла из выходного файла)

В зависимости от выбранного режима предоставляются для заполнения различные поля с именами файлов.

Задания к лабораторному занятию

Создать файл со скрываемыми данными (*.txt или *.doc).

Выбрать подходящий файл-контейнер (*.bmp).

Произвести преобразование.

Оценить изменения в графическом файле-контейнере.

Произвести обратное преобразование.

Сравнить скрываемые данные.

Контрольные вопросы

Дайте определение стеганографии?

В чем заключается метод Least Significant Bit?

Какие преимуществами и недостатками, на Ваш взгляд, обладают стеганографические методы сокрытия данных перед другими?

Каким образом стеганография может использоваться для защиты авторских прав на интеллектуальную собственность?

Лабораторное занятие №4, 5. Работа в системе PGP.

(Время выполнения 6 часов)

Система PGP

PGP (Pretty Good Privacy – вполне надежная секретность) – компьютерная программа, также библиотека функций, позволяющая выполнять операции шифрования и электронной подписи сообщений, файлов и другой информации, представленной в электронном виде, в том числе прозрачное шифрование данных на запоминающих устройствах, например, на жёстком диске. Первоначально программа была разработана Филиппом Циммерманном в 1991 году и свободно распространялась через Интернет. В 2010 году Symantec Corp. выкупил все права на PGP и занимается дальнейшем коммерческим развитием продукта. На сайте http://www.symantec.com доступна для скачивания пробная версия продукта Symantec Encryption Desktop, который является прямым последователем PGP и использует его принципы и алгоритмы.

Особенности и достоинства системы Symantec Encryption Desktop (PGP):

Главной особенностью системы PGP является использование принципа «сети доверия». Данный принцип служит для верификации сертификатов пользователей через взаимное доверие в специально созданном сообществе людей. Т.е. «я доверяю незнакомому сертификату, если его подтвердил человек, которому я доверяю».

Система доступна практически на всех существующих аппаратных платформах (DOS/Windows, UNIX, Macintosh).

Система основана на алгоритмах, которые считаются лучшими криптографическими алгоритмами, открыты, широко исследованы и исключительно надежны.

Система изначально была разработана частным лицом, поэтому неподконтрольна никакой правительственной организации, не имеет юридических ограничений на длину ключей.

В настоящее время существуют аналоги системы PGP в том числе свободно распространяемые (по лицензии GNU General Public License), например GNU Privacy Guard. GNU PG была разработана как альтернатива PGP, полностью совместима со стандартом IETF OpenPGP, поэтому может взаимодействовать с PGP и другими OpenPGP-совместимыми системами.