- •Тема 9 90

- •Тема 10 99

- •Тема 11 111

- •Тема 12 120

- •Тема 1 теоретичні основи інформатики

- •Предмет дисципліни: система засобів автоматизації опрацювання та використання економічної інформації.

- •1.1. Складові частини інформатики, інформатика та комп’ютерна техніка

- •1.2. Поняття економічної інформації, класифікація економічної інформації

- •1.3. Визначення обсягів економічної інформації. Структурні одиниці, кодування економічної інформації

- •1.4. Cистеми числення і способи переведення чисел із однієї системи числення в іншу

- •Основні терміни і поняття

- •Контрольні запитання Питання для самоперевірки

- •Тема 2 комп’ютерна техніка

- •2.1. Класифікація та покоління еом

- •Структурна схема пк

- •Мікропроцесор

- •Оперативна пам’ять

- •Контролери

- •Системна магістраль

- •Зовнішня пам’ять. Класифікація накопичувачів

- •Додаткові пристрої

- •2.2.Програмне забезпечення пк

- •Основні терміни і поняття

- •Питання й завдання для самоперевірки

- •3.2. Операційна система Windows xp.

- •Маніпулятор миша

- •Вікна програм

- •Діалогові вікна

- •Меню в Windows

- •Робота з файлами

- •3.3. Сервісне програмне забезпечення пк

- •3.4. Файлові менеджери

- •Основні терміни і поняття

- •Контрольні запитання

- •Тема 4 комп’ютерні мережі й телекомунікації

- •4.1. Класифікація мереж. Топологія мереж

- •4.2. Еталонна модель взаємодії відкритих систем. Програмне забезпечення комп’ютерних мереж

- •Еталонна модель ввс/мос

- •4.2.1. Особливості фізичних середовищ передачі даних.

- •Основні терміни і поняття

- •Контрольні запитання

- •Класифікація мереж. Топологія мереж.

- •Мережеві прикладні задачі.

- •Тема 5 глобальна співдружність комп’ютерних мереж internet

- •5.1. Організація, структура, принципи роботи та сервіси InterNet

- •5.2. Мережеві прикладні задачі

- •5.3. Інтернет у бізнесі

- •5.4. Бізнес в Інтернеті

- •Основні терміни і поняття

- •Контрольні питання

- •Організація, структура, принципи роботи та сервіси InterNet.

- •Тема 6 системи опрацювання тексту

- •Технологія створення і редагування текстового документа в ms Word.

- •6.1. Початок роботи з Word

- •6.2. Режим роботи Word – вставка або заміна

- •Збереження документа

- •6.3. Закриття документа і вихід із Word’а

- •Відкриття документа

- •Багатовіконний режим роботи Word

- •Основними етапами Створення (підготовки) текстових документів є:

- •6.4. Редагування тексту

- •Редагування існуючого тексту за допомогою команди Правка / Замінити

- •Основні терміни і поняття

- •Контрольні запитання

- •Тема 7 формалізація, алгоритмізація та програмування обчислювальних процесів

- •Формалізація алгоритму

- •Тема 8 системи табличного опрацювання даних

- •8.1. Електронна таблиця Mіcrosoft Excel

- •8.2. Редагування і форматування робочих листів Mіcrosoft Excel

- •8.3. Навчання роботі з формулами, функціями і діаграмами в Excel

- •Тема 9 програмні засоби захисту та резервування інформації

- •9.1. Засоби захисту інформації від несанкціонованого доступу

- •Захист інформації в комп’ютерних мережах

- •9.2. Криптографічний захист інформації

- •Електронний цифровий підпис

- •9.3. Захист інформації від комп’ютерних вірусів

- •9.4. Антивірус Касперського 7.0

- •Основні терміни і поняття

- •Контрольні запитання

- •Тема 10 системи управління базами даних

- •10.1. Види та моделі баз даних

- •10.2. Система управління базами даних Mіcrosoft Access і її основні можливості

- •Інтерфейс користувача ms Access

- •Головне вікно застосування Microsoft Access складається з наступних областей: рядок заголовка; рядок меню; панель інструментів; вікно бази даних; рядок стану:

- •Розглянемо докладніше вікно бд. У рядку заголовка вікна бази даних відображається ї ім’я. Команди панелі інструментів вікна бд:

- •Панель "Об’єкти":

- •Область із списком можливих режимів створення об’єктів.

- •Створення бази даних (таблиць і зв’язків між ними).

- •Створення структури таблиць Створення бд за допомогою субд Access починається із створення структури таблиць і установки зв’язків між таблицями.

- •Основні терміни і поняття

- •Контрольні запитання

- •Тема 11 експертні та навчальні системи

- •11.1. Експертні системи

- •11.2. Системи дистанційного економічного навчання

- •11.3. Особливості використання засобів дистанційного навчання в кейсовому методі

- •Основні терміни і поняття

- •Контрольні запитання

- •Особливості використання засобів дистанційного навчання в кейсовому методі.

- •Тема 12 технології використання комп’ютерної техніки в економіці і менеджменті

- •12.1. Базові терміни іс. Види іт

- •12.2. Класифікація іс. Види іт

- •12.3. Галузі застосування інформаційних систем в економіці

- •Основні терміни і поняття

- •Контрольні запитання

Захист інформації в комп’ютерних мережах

Локальні мережі підприємств дуже часто підключаються до мережі Інтернет. Для захисту локальних мереж компаній, як правило, застосовуються міжмережеві екрани-брандмауери (firewalls).

Екран (firewall) - це засіб розмежування доступу, яке дозволяє розділити мережу на дві частини (межа проходить між локальною мережею і мережею Інтернет) і сформувати набір правив, що визначають умови проходження пакетів з однієї частини в іншу. Екрани можуть бути реалізовані як апаратними засобами, так і програмними.

9.2. Криптографічний захист інформації

Для забезпечення секретності інформації застосовується її шифрування або криптографія. Для шифрування використовується алгоритм або пристрій, який реалізує певний алгоритм. Управління шифруванням здійснюється за допомогою коду ключа, що змінюється. Витягнути зашифровану інформацію можна тільки за допомогою ключа. Криптографія - це дуже ефективний метод, який підвищує безпеку передачі даних в комп’ютерних мережах і при обміні інформацією між видаленими комп’ютерами.

Електронний цифровий підпис

Для виключення можливості модифікації початкового повідомлення або підміни цього повідомлення іншим необхідно передавати повідомлення разом з електронним підписом. Електронний цифровий підпис - це послідовність символів, отримана в результаті криптографічного перетворення початкового повідомлення з використанням закритого ключа і що дозволяє визначати цілісність повідомлення і приналежність його авторові за допомогою відкритого ключа. Іншими словами повідомлення, зашифроване за допомогою закритого ключа, називається електронним цифровим підписом.

Відправник передає незашифроване повідомлення в початковому вигляді разом із цифровим підписом. Одержувач за допомогою відкритого ключа розшифровує набір символів повідомлення з цифрового підпису і порівнює їх з набором символів незашифрованого повідомлення. При повному збігу символів можна стверджувати, що отримане повідомлення не модифіковане і належить його авторові.

Розглянемо

тепер приклад практичної схеми

електронного підпису зі схемою

аутентифікації Шнорра. У цьому протоколі

інтерактивність потрібна тільки для

того, щоб одержати випадковий запит

![]() від того, хто перевіряє. Тому якби в

того, що доводить було надійне джерело

випадковості, що користається довірою

у того, що перевіряє, то протокол можна

було б зробити не інтерактивним. Фіат

і Шамір запропонували спосіб перетворення

протоколу аутентифікації в схему

електронного підпису шляхом заміни

випадкового запиту деяким «сурогатом».

А саме, нехай

від того, хто перевіряє. Тому якби в

того, що доводить було надійне джерело

випадковості, що користається довірою

у того, що перевіряє, то протокол можна

було б зробити не інтерактивним. Фіат

і Шамір запропонували спосіб перетворення

протоколу аутентифікації в схему

електронного підпису шляхом заміни

випадкового запиту деяким «сурогатом».

А саме, нехай

![]() -

повідомлення, того, хто підписується,

-

повідомлення, того, хто підписується,

![]() - криптографічна хеш-функція. Тоді

замість звертання до того, що перевіряє

(він же - одержувач повідомлення) той,

що доводить (він же - Той, хто підписує)

обчислює величину

- криптографічна хеш-функція. Тоді

замість звертання до того, що перевіряє

(він же - одержувач повідомлення) той,

що доводить (він же - Той, хто підписує)

обчислює величину

![]() і використовує її як запит

.

Цей метод універсальний, тому що може

бути застосований до широкого класу

протоколів аутентифікації. Опишемо

тепер одержувану в результаті такого

перетворення схему електронного

підпису Шнорра.

Відкритий і таємний ключі тим, хто

підписує генеруються в цій схемі в такий

же спосіб, як у схемі аутентифікації

Шнорра. Відкритий

ключ

міститься в загальнодоступному

сертифікованому довіднику.

і використовує її як запит

.

Цей метод універсальний, тому що може

бути застосований до широкого класу

протоколів аутентифікації. Опишемо

тепер одержувану в результаті такого

перетворення схему електронного

підпису Шнорра.

Відкритий і таємний ключі тим, хто

підписує генеруються в цій схемі в такий

же спосіб, як у схемі аутентифікації

Шнорра. Відкритий

ключ

міститься в загальнодоступному

сертифікованому довіднику.

Той, хто підписує вибирає випадкове число

й обчислює

й обчислює

.

.

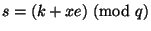

Той, хто підписує обчислює

,

де

-

повідомлення, Той, хто підписується.

,

де

-

повідомлення, Той, хто підписується.

Той, хто підписує обчислює

і

посилає повідомлення

із підписом

і

посилає повідомлення

із підписом

одержувачу.

одержувачу.

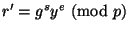

Одержувач обчислює

і

перевіряє, чи виконується рівність

і

перевіряє, чи виконується рівність

.

Якщо так, то підпис правильний, у

противному випадку - відкидається.

.

Якщо так, то підпис правильний, у

противному випадку - відкидається.

Передбачається,

що хеш-функція

відображає пари значень

![]() у

множину

у

множину

![]() .

.

Легко перевірити, що для підпису, генерованого відповідно до протоколу, перевірка п.4 завжди буде виконана.

Стійкість

схеми Шнорра в значній мірі залежить

від властивостей функції

.

Якщо супротивник уміє відшукувати

колізії спеціального виду, тобто за

заданою парою

знаходити

інше повідомлення

![]() ,

,

![]() ,

таке, що

,

таке, що

![]() ,

то він може здійснювати екзистенційну

підробку підписів. Для цього досить

перехопити повідомлення

і підпис

для

нього, а також знайти колізію зазначеного

виду. Тоді пари

буде

також підписом і для повідомлення

.

,

то він може здійснювати екзистенційну

підробку підписів. Для цього досить

перехопити повідомлення

і підпис

для

нього, а також знайти колізію зазначеного

виду. Тоді пари

буде

також підписом і для повідомлення

.

Хеш-функція є невід’ємною частиною конструкції схем електронного підпису. Це є наслідком необхідності підписувати повідомлення різної довжини. Звичайно, довгі повідомлення можна розбивати на блоки, що мають необхідну для схеми підпису довжину, і підписувати кожен блок. Але це рішення неефективне. На практиці використовуються хеш-функції, що перетворюють повідомлення довільної довжини в хеш-значення необхідної довжини. Ясно, що така хеш-функція повинна бути в якомусь сенсі стійкою проти спроб знайти колізії. Але оскільки практичні хеш-функції конструюються для конкретних довжин хеш-значень (скажемо, 256 бітів), формалізувати цю вимогу не вдається.